Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Quels sont les risques de sécurité si le SDK n'est pas renforcé ?

Quels sont les risques de sécurité si le SDK n'est pas renforcé ?

Quels sont les risques de sécurité si le SDK n'est pas renforcé ?

Quels sont les risques de sécurité si le SDK n'est pas renforcé ?

1. Il est facile pour des concurrents ou des parties malveillantes de jeter un œil aux détails de mise en œuvre interne ou aux processus d'appel internes, et peuvent même divulguer des données privées #🎜🎜 ##🎜 🎜#La plupart des SDK de la plateforme Android sont écrits en langage Java et sont faciles à décompiler. Un simple obscurcissement peut révéler des détails d'implémentation internes, tandis que les données privées du SDK sont plus susceptibles d'être divulguées. Si ces détails révèlent la méthode de mise en œuvre de la technologie clé, cela équivaut alors à une fuite de la technologie de base.

2. Des publicités malveillantes ou des codes malveillants sont implantés par des parties malveillantes via l'injection de bytecode et d'autres moyens, puis reconditionnés et publiésEn raison de SDK Il est unique. Il n'a pas de logique de vérification de signature comme App. Par conséquent, une fois qu'une personne malveillante implante un code malveillant ou des publicités malveillantes dans votre SDK puis le réédite, il sera difficile à détecter, ce qui affectera sérieusement l'image de la marque. et la réputation du développeur.

3. La personne crackée contourne la logique clé et provoque des pertes économiquesSi le SDK a une fonction de paiement et est analysé par des acteurs malveillants pour trouvez la logique de paiement. Si la logique liée au paiement n'est pas correctement vérifiée côté serveur, une fois que les acteurs malveillants suppriment la logique de paiement via AOP, cela signifie que les services payants seront disponibles gratuitement.

4. Le SDK lui-même peut présenter des vulnérabilités et peut être facilement exploité par des parties malveillantesLes développeurs du SDK se concentrent souvent sur la mise en œuvre des fonctions. , la sécurité n'est généralement pas trop prise en compte, il est donc difficile de garantir que le SDK développé par soi-même ne présente aucune vulnérabilité. Par conséquent, une fois qu’il existe des vulnérabilités de sécurité dans le SDK et que ces vulnérabilités sont connues et exploitées par des acteurs malveillants, cela revient à poser une mine terrestre qui peut exploser à tout moment. La réputation des développeurs de SDK sera non seulement affectée par les menaces pesant sur la sécurité des données et de la vie privée, mais ils pourront également être tenus responsables d'une compensation financière en cas de problèmes.

Comment résoudreComme le montre l'analyse des risques de sécurité ci-dessus, le nœud du problème est que les utilisateurs malveillants peuvent facilement obtenir la logique de mise en œuvre du SDK. Par conséquent, il est recommandé aux développeurs de prendre les mesures de protection suivantes :

1 Les modifications des données clés doivent passer une vérification côté serveur : par exemple, la logique liée au paiement mentionnée ci-dessus, les modifications apportées aux données telles que le solde ou le montant du paiement doit d'abord passer la vérification côté serveur, puis synchroniser les résultats avec le client

2 La logique clé est implémentée dans la couche native : une logique clé de la couche Java est. transféré vers la couche JNI et implémenté en C/C++ Augmentez le seuil de décompilation

3 : Les chaînes du code, en particulier les chaînes d'informations sensibles, doivent être chiffrées et déchiffrées au moment de l'exécution.

Mais atteindre les points ci-dessus ne suffit pas, cela ne peut qu'empêcher les développeurs ordinaires. Le SDK pour lequel nous avons travaillé si dur pourrait devenir de la chair à canon entre les mains de crackers professionnels, entraînant des pertes financières.

Par conséquent, il est recommandé d'accéder à des services de sécurité tiers, tels que le service de renforcement SDK de Yidun.

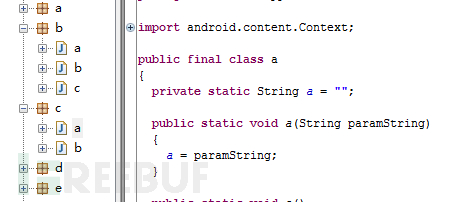

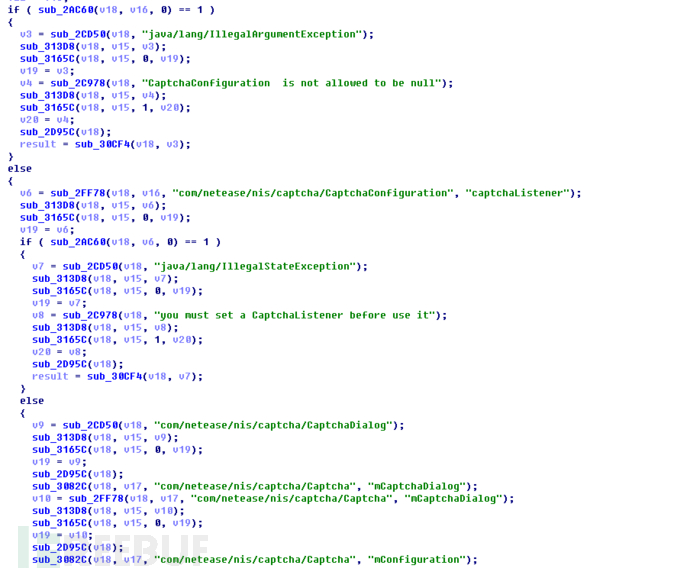

Introduction au renforcement du SDK YidunAvant d'introduire le renforcement du SDK Yidun, présentons d'abord ce que la plupart des développeurs utilisent actuellement sur le marché. La manière d'obscurcir - Progarde. Proguard est l'obscurcissement le plus utilisé sur la plate-forme Android. Il est traité à partir du niveau syntaxique via des arbres de syntaxe abstraits, ce qui rend le code traité difficile à lire et à comprendre. Comme indiqué ci-dessous :

Mais remplacez le nom de la classe et le nom de la méthode par des chaînes aléatoires dénuées de sens, telles que "a,b, c ", bien que cela puisse augmenter les coûts de lecture et de compréhension du cracker, son effet est évidemment extrêmement limité. Pour les crackers, ce n'est qu'une question de temps avant qu'ils puissent comprendre l'intention du code.

Alors, quelle est la solution de renforcement SDK de Yidun ? Ensuite, je vais vous présenter :

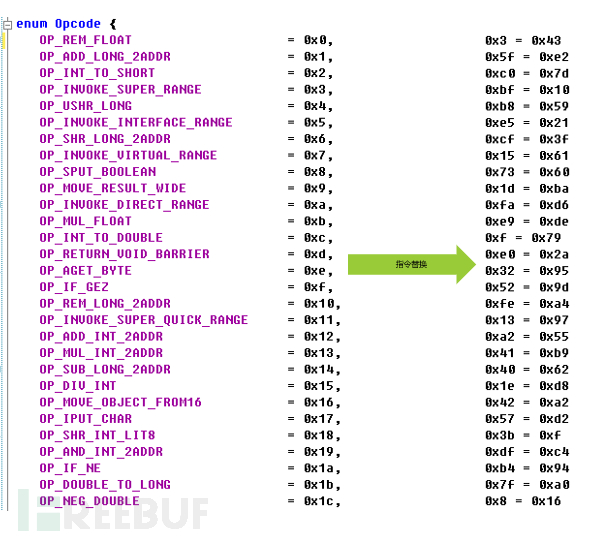

1. Solution VMP de renforcement du SDK YidunVider les méthodes de la classe à protéger et extraire Le traitement de chiffrement des instructions est exécuté via une machine virtuelle personnalisée au moment de l'exécution, ce qui empêche les pirates d'obtenir la logique du code d'origine.

L'effet est le suivant :

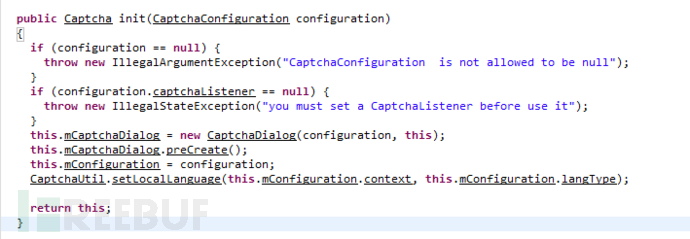

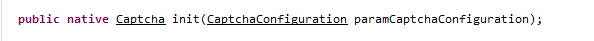

Cette solution consiste à nativeiser la méthode de la classe à protéger, et en même temps à convertir la logique d'implémentation de la fonction d'origine en code C/C++ correspondant à la couche native, et exécutez directement la fonction native correspondante pendant l'exécution. L'effet est le suivant :

Exemple avant renforcement

# 🎜🎜#

# 🎜🎜#

Exemple après renforcement

Du point de vue de l'analyse statique, par rapport à l'obscurcissement Proguard, il est évident que la méthode de renforcement a été nativeisé et implémenté La logique est complètement invisible dans la couche Java. La logique fonctionnelle originale de la couche Java est convertie en implémentation de code C/C++ de la couche JNI. Dans le même temps, la couche native SO générée est cryptée pour améliorer la difficulté de craquage sous tous les aspects.

(Remarque : afin de voir plus clairement dans l'image ci-dessus, la méthode renforcée a été convertie en implémentation de couche native correspondante, et le SO de couche native généré n'est pas chiffré. En réalité, la solution Java2c renforcée du SDK Yidun générera le code renforcé SO pour le cryptage)

.Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Microsoft développe de nouveaux effets de flou pour Windows 11

May 13, 2023 am 09:04 AM

Microsoft développe de nouveaux effets de flou pour Windows 11

May 13, 2023 am 09:04 AM

Le nouveau SDK Windows 11 pour la build 22523 a révélé que Microsoft développe un nouvel effet de flou pour Windows 11. Cet effet est appelé Tabbed et s'ajoute à l'acrylique et au mica. Le nouveau DWMWA_SYSTEMBACKDROP_TYPE dans le SDK 22523, Mica, l'API Win32 publique d'Acrylic et leur étrange nouveau mélange « d'onglets » : pic.twitter.com/dbsu7ZFiIi — Tout est de retour (@StartIsBack) 15 décembre 2021 Disponible dans l'exemple d'application du SDK suivant

qu'est-ce que le SDK

Jan 06, 2023 pm 03:26 PM

qu'est-ce que le SDK

Jan 06, 2023 pm 03:26 PM

Le nom complet du SDK est « Software Development Kit », qui signifie « kit de développement logiciel » en chinois. Il s'agit d'un ensemble d'outils fournis par le fabricant de la plate-forme matérielle, du système d'exploitation (OS) ou du langage de programmation. Les SDK aident les développeurs de logiciels à créer des applications pour des plates-formes, des systèmes ou des langages de programmation spécifiques. Un SDK de base se compose généralement d'un compilateur, d'un débogueur et d'une interface de programmation d'application (API), mais peut également inclure d'autres contenus, tels que : de la documentation, des bibliothèques, un environnement d'exécution/développement, des outils de test/analyse, des protocoles réseau, etc.

Installation et utilisation du mini programme WeChat PHP SDK

Mar 27, 2024 am 09:33 AM

Installation et utilisation du mini programme WeChat PHP SDK

Mar 27, 2024 am 09:33 AM

Installation et utilisation du programme WeChat Mini PHPSDK Avec le développement rapide de l'Internet mobile, le programme WeChat Mini est devenu un nouveau moyen pour de plus en plus d'entreprises de faire des affaires et de promouvoir leurs produits. WeChat Mini Program PHPSDK fournit aux développeurs des outils de développement pratiques et rapides, qui peuvent considérablement améliorer l'efficacité du développement. Cet article présentera l'installation et l'utilisation de l'applet WeChat PHPSDK. 1. Installer le SDK 1. Téléchargez le fichier du projet sur GitHub. L'applet WeChat PHPSDK est un projet open source. Les développeurs peuvent le télécharger sur GitHub.

Windows App SDK 1.2 est maintenant en ligne, voici les nouveautés

May 12, 2023 pm 06:07 PM

Windows App SDK 1.2 est maintenant en ligne, voici les nouveautés

May 12, 2023 pm 06:07 PM

Le WindowsAppSDK est un ensemble d'outils et d'API que les développeurs peuvent utiliser dans leurs applications Windows pour fournir des fonctionnalités « cohérentes » sur une variété d'appareils utilisant Windows 10 (version 1809 et ultérieure) et Windows 11. Il est très important de comprendre qu'il ne remplace pas les types d'applications existants tels que .NET ou le SDK Windows, il fournit simplement un ensemble d'outils API unifié qui peut être utilisé pour compléter vos applications existantes. Aujourd'hui, Microsoft a publié la version 1.2 du SDK Windows App avec de nombreuses nouvelles fonctionnalités. Le point culminant de cette version pourrait être les développeurs tiers

Maîtriser les compétences essentielles au développement secondaire du SDK Java Hikvision

Sep 06, 2023 am 08:10 AM

Maîtriser les compétences essentielles au développement secondaire du SDK Java Hikvision

Sep 06, 2023 am 08:10 AM

Maîtriser les compétences essentielles pour le développement secondaire du SDK Java Hikvision Introduction : Avec le développement rapide des technologies de l'information, les systèmes de vidéosurveillance ont été largement utilisés dans divers domaines. En tant que principal fournisseur national de solutions de vidéosurveillance, les produits et technologies de Hikvision ont toujours occupé une position importante sur le marché. Afin de répondre aux besoins des différents projets, Hikvision fournit un SDK permettant aux développeurs d'effectuer un développement secondaire. Cet article présentera quelques compétences essentielles pour maîtriser le développement secondaire du SDK Java Hikvision et joindra des exemples de code correspondants. 1. Comprendre Hikvision

Quel est le dossier SDK sous Linux

Jul 11, 2023 pm 01:38 PM

Quel est le dossier SDK sous Linux

Jul 11, 2023 pm 01:38 PM

Le SDK sous Linux est un dossier qui contient des outils et des ressources tels que des compilateurs, des débogueurs, des fichiers de bibliothèque, des fichiers d'en-tête, etc. SDK est l'abréviation de « kit de développement logiciel », qui signifie kit de développement logiciel. Il s'agit d'un environnement intégré permettant aux développeurs de développer et de créer des applications, en particulier celles fonctionnant sur le système d'exploitation Linux.

PHP implémente le SDK Kafka open source

Jun 18, 2023 am 09:18 AM

PHP implémente le SDK Kafka open source

Jun 18, 2023 am 09:18 AM

Avec le développement rapide d'Internet, une grande quantité de données doit être transmise et traitée. Par conséquent, le système de messagerie, en tant qu'application classique de transmission et de traitement de données, est devenu un élément indispensable de l'architecture Internet. Kafka est largement utilisé dans l'architecture de données d'entreprise en tant que système de messagerie distribué et évolutif hautes performances prenant en charge le traitement des données en temps réel. Lors de l'utilisation de Kafka, un problème important est de savoir comment appeler l'API de Kafka. L'équipe de développement fournit à cet effet des clients open source dans plusieurs langages, ainsi que le KafkaS open source implémenté en PHP.

Qu'est-ce que le SDK PHP exactement ?

Mar 11, 2024 am 11:24 AM

Qu'est-ce que le SDK PHP exactement ?

Mar 11, 2024 am 11:24 AM

PHPSDK est une boîte à outils de développement logiciel utilisée pour aider les développeurs à intégrer rapidement et facilement des services tiers ou des interfaces API dans le langage PHP. Le nom complet du SDK est Software Development Kit, qui est un kit de développement logiciel. Il fournit une série de fonctions, de classes, de méthodes et d'outils pour permettre aux développeurs d'interagir plus facilement avec les services externes. Dans le développement PHP, le SDK contient généralement l'encapsulation de services spécifiques pour simplifier le processus d'écriture du code associé par les développeurs. PHPSD