Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment exécuter des instructions IPSec et une analyse de cas de tunnel

Comment exécuter des instructions IPSec et une analyse de cas de tunnel

Comment exécuter des instructions IPSec et une analyse de cas de tunnel

1. Introduction à IPSEC

IPSec comprend un protocole de sécurité (Security Protocol) et un protocole d'échange de clés (IKE). Il a été développé par l'IETF (Internet Engineering Task Force, Internet Engineering Task Force). Terme général désignant une série de protocoles de sécurité réseau qui fournissent des services tels que le contrôle d'accès, l'intégrité sans connexion, l'authentification des sources de données, l'anti-relecture, le cryptage, ainsi que la classification et le cryptage des flux de données pour les parties communicantes. Le protocole de sécurité inclut également AH (Header Authentication). Protocol) et ESP (Secure Encapsulation Payload) ; et IKE est un framework TCP/IP basé sur ISAKMP (Internet Security Association and Key Management Protocol, Internet Security Association and Key Management Protocol), intégrant une partie d'Oakley (Key Exchange Protocol) un hybride. protocole avec SKEME (Key Technology Protocol).

2. Fonctionnalités de sécurité IPSEC

(1) Non-répudiation : La « non-répudiation » peut confirmer que l'expéditeur du message est le seul expéditeur possible, et l'expéditeur Je ne peux pas le nier Message envoyé. La « non-répudiation » est une caractéristique de l'utilisation de la technologie à clé publique. Lors de l'utilisation de la technologie à clé publique, l'expéditeur utilise la clé privée pour générer une signature numérique et l'envoie avec le message, et le destinataire utilise la clé publique de l'expéditeur pour vérifier la signature numérique. signature. Puisqu'en théorie, seul l'expéditeur possède la clé privée et que seul l'expéditeur peut générer la signature numérique, tant que la signature numérique réussit la vérification, l'expéditeur ne peut pas nier que le message a été envoyé. Mais la « non-répudiation » n'est pas une caractéristique de la technologie de clé partagée basée sur l'authentification, car dans la technologie de clé partagée basée sur l'authentification, l'expéditeur et le destinataire ont la même clé.

(2) Anti-Replay : Le récepteur IPsec peut détecter le caractère unique de chaque paquet IP en fonction du numéro de séquence de 32 bits ajouté avant le segment de données du paquet de données et refuser de recevoir des données obsolètes ou en double. messages pour empêcher les attaquants d'intercepter et de déchiffrer les informations, puis d'utiliser le même ensemble d'informations pour obtenir un accès illégal (même si cette fraude se produit des mois plus tard).

(3) Intégrité des données : le récepteur IPsec utilise des algorithmes de hachage tels que md5 et sha-1 pour authentifier les paquets envoyés par l'expéditeur afin d'éviter toute falsification des données pendant la transmission. et reçu des données.

(4) Fiabilité des données (confidentialité) : L'expéditeur IPsec crypte le paquet avant de le transmettre sur le réseau via des algorithmes de cryptage symétriques tels que des, 3des, aes, etc. pour garantir que pendant le processus de transmission , même si les données Le paquet est intercepté et les informations ne peuvent pas être lues. En fonction des paramètres spécifiques de la politique IPSec, cette fonctionnalité peut être activée ou désactivée dans IPSec.

(5) Authentification de la source de données (authentification des données) : IPsec peut authentifier si l'extrémité d'envoi du message IPsec est légitime via une clé pré-partagée (clé partagée de domaine), un certificat, Kerberos v5, etc. extrémité de réception.

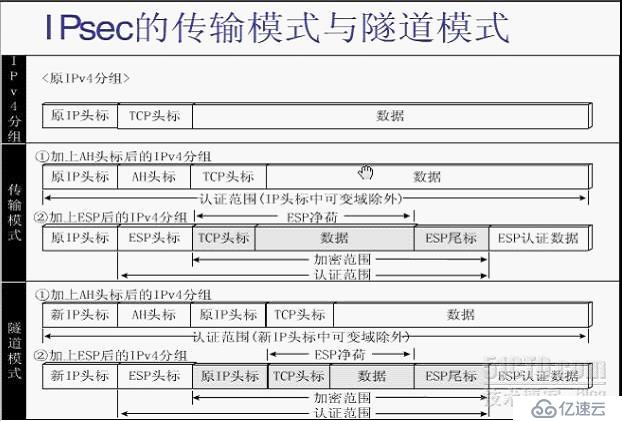

3. Mode de fonctionnement IPSEC

(1) Mode tunnel : L'intégralité du paquet de données IP de l'utilisateur est utilisée pour calculer l'en-tête AH ou ESP, l'en-tête AH ou ESP et l'ESP. -les données utilisateur cryptées sont encapsulées dans un nouveau paquet IP. Généralement, le mode tunnel est utilisé pour la communication entre deux passerelles de sécurité.

(2) Mode de transport : seules les données de la couche de transport sont utilisées pour calculer l'en-tête AH ou ESP, et l'en-tête AH ou ESP et les données utilisateur cryptées par ESP sont placées derrière l'en-tête IP d'origine. Généralement, le mode transport est utilisé pour la communication entre deux hôtes ou entre un hôte et une passerelle de sécurité.

4. Comparaison de deux protocoles dans le mécanisme de sécurité IPSEC

Le protocole AH (le numéro de protocole IP est 51) fournit une fonction d'authentification de la source de données, de vérification de l'intégrité des données et de prévention des paquets, qui protège les communications contre la falsification mais pas contre les écoutes clandestines, convient à la transmission de données non confidentielles. Le principe de fonctionnement d'AH est d'ajouter un en-tête d'authentification à chaque paquet de données. Cet en-tête est inséré derrière l'en-tête IP standard pour assurer la protection de l'intégrité des données. , mais parce que l'en-tête IP contient de nombreuses variables, telles que le type de service (TOS), les indicateurs, le décalage de fragment, la durée de vie et la somme de contrôle de l'en-tête. Par conséquent, ces valeurs doivent être effacées avant l'authentification. Sinon, le hachage ne correspondra pas et entraînera une perte de paquets. Par conséquent, AH ne prend pas en charge la traduction NAT.

Le protocole ESP, numéroté 50 dans le protocole IP, peut fournir des fonctions de cryptage des données, de vérification de la source de données, de contrôle de l'intégrité des données et de prévention des transmissions répétées. Le principe de fonctionnement d'ESP consiste à ajouter un en-tête ESP après l'en-tête IP standard de chaque paquet de données et à ajouter une fin ESP après le paquet de données. La différence du protocole ESP est qu'il crypte les données utilisateur qui doivent être protégées puis les encapsule dans des paquets IP pour garantir la confidentialité des données.

La figure suivante explique mieux le cryptage et l'authentification des paquets de données par AH et ESP dans les deux modes de fonctionnement d'IPSEC

La politique de sécurité précise les mesures de sécurité configurées manuellement par l'utilisateur pour préciser quelles opérations de sécurité sont utilisées pour quels flux de données. La définition des flux de données est réalisée en configurant plusieurs règles dans une liste de contrôle d'accès. Cette liste de contrôle d'accès est référencée dans la politique de sécurité pour déterminer les flux de données qui doivent être protégés. Une politique de sécurité est déterminée de manière unique par son « nom » et son « numéro de séquence ».

3. Groupe de politiques de sécurité : un ensemble de toutes les politiques de sécurité portant le même nom. Sur une interface, vous pouvez appliquer ou annuler un groupe de stratégies de sécurité, de sorte que plusieurs stratégies de sécurité du groupe de stratégies de sécurité puissent être appliquées à l'interface en même temps, implémentant ainsi différentes protections de sécurité pour différents flux de données. Dans le même groupe de stratégies de sécurité, la stratégie de sécurité avec le numéro de séquence le plus petit a une priorité plus élevée.

4. Association de sécurité (SA) : Les services de sécurité fournis par IPSec pour les flux de données sont mis en œuvre via l'association de sécurité SA. Elle comprend des protocoles, des algorithmes, des clés, etc., et détermine spécifiquement comment les traiter. Paquets IP. Une SA est une connexion logique unidirectionnelle entre deux systèmes IPSec. Le flux de données d'entrée et le flux de données de sortie sont traités respectivement par l'association de sécurité d'entrée et l'association de sécurité de sortie. Une association de sécurité est identifiée de manière unique par un triplet (indice de paramètre de sécurité (SPI), adresse IP de destination, numéro de protocole de sécurité (AH ou ESP)).

Des associations de sécurité peuvent être établies via une configuration manuelle et une négociation automatique.

La méthode d'établissement manuel d'une association de sécurité signifie que l'utilisateur définit manuellement toutes les informations de la SA aux deux extrémités, puis applique des politiques de sécurité sur l'interface pour établir l'alliance de sécurité. L'inconvénient est que la configuration est complexe. et ne prend pas en charge certaines fonctionnalités avancées (telles que les mises à jour programmées) pour les petites entreprises.

La méthode de négociation automatique est générée et maintenue par IKE. Les parties communicantes correspondent et négocient en fonction de leurs bibliothèques de politiques de sécurité respectives, et établissent enfin une alliance de sécurité sans intervention de l'utilisateur. La configuration est simple et adaptée aux grandes entreprises. L'auto-négociation est divisée en mode principal et mode agressif. La principale différence entre l'échange en mode agressif et l'échange en mode principal est que le mode agressif ne fournit pas de protection d'identité. Dans les situations où les exigences de protection de l'identité ne sont pas élevées, le mode agressif, qui échange moins de paquets, peut augmenter la vitesse de négociation ; dans les situations où les exigences de protection de l'identité sont élevées, le mode principal doit être utilisé ;

Chaque message IPSec comporte un index des paramètres de sécurité (SPI) de 32 bits. Le triplet comprend le SPI, l'adresse IP de destination et le numéro de protocole de sécurité, et est utilisé pour identifier de manière unique une association de sécurité spécifique. Lors de la configuration manuelle d'une association de sécurité, vous devez spécifier manuellement la valeur SPI. Pour garantir l'unicité de l'association de sécurité, chaque association de sécurité doit spécifier une valeur SPI différente ; lors de l'utilisation de la négociation IKE pour générer une association de sécurité, le SPI sera généré de manière aléatoire.

6. Proposition de sécurité : comprenant le protocole de sécurité, l'algorithme utilisé par le protocole de sécurité et la forme d'encapsulation du paquet par le protocole de sécurité. Elle stipule la manière de convertir les paquets IP ordinaires en paquets IPSec. . Les politiques de sécurité peuvent préciser les protocoles, algorithmes, etc. utilisés en citant des recommandations de sécurité.

6. Étapes de configuration IPsec IPSEC

Créer une liste de contrôle d'accès cryptée

Selon qu'elle correspond ou non à la liste de contrôle d'accès cryptée, vous pouvez déterminer quels paquets IP sont cryptés Envoyer, ces paquets IP sont

directement transférés. Le trafic sécurisé qui doit être protégé est défini à l'aide de listes de contrôle d'accès IP étendues.

acl numéro-acl

rule { normal | spécial }{ permis | refuser } numéro-pro[source source-addr source-wildcard | tout ][opérateur de port source port1 [ port2 ] ] [ destination dest-addr dest- wildcard | any ][destination-port opérateur port1 [ port2 ] ] [icmp-type icmp-type icmp-code][logging]

Définir la sécurité Proposition

Définir la proposition de sécurité proposition ipsec nom-proposition

Définir le mode d'encapsulation du protocole de sécurité pour les paquets IP encapsulation-mode { tunnel de transport }

#🎜 🎜 #Sélectionnez la transformation du protocole de sécurité { ah-new | ah-esp-new | esp-new }Sélectionnez l'algorithme de cryptage et l'algorithme d'authentificationDans le protocole ESP, la conversion l'option peut C'est { ah-new | ah-esp-new | esp-new }#🎜🎜 sous le protocole AH #Créer une politique de sécurité

La configuration de la création manuelle d'une politique de sécurité comprend :

Création manuelle d'une politique de sécurité politique ipsec nom de la politique numéro de séquence manuel#🎜🎜 #

Configuration La liste de contrôle d'accès référencée par la politique de sécurité security acl access-list-numberSpécifie le point de départ et le point final de l'adresse IP locale du tunnel de sécurité du tunneladresse IP distante du tunnel#🎜🎜 #

Configurer la proposition de sécurité proposition-nom référencé dans la politique de sécurité

Configurer le SPI de l'alliance de politique de sécurité et la clé utilisée

SPI configuration sa inbound { ah | esp } spi spi-number

sa outbound { ah | esp } spi spi-number

Configuration des touches

AH16 Clé sa {entrant | sortant } ah hex-key-string hex-key

AH Clé de caractère sa {entrant | sortant } ah string-key string-key# 🎜🎜#

Clé hexadécimale ESP16 sa {entrant | sortant } clé de chaîne esp clé hexadécimaleClé de caractère ESP sa {entrée | sortante } clé de chaîne esp clé de chaîne#🎜🎜 ##🎜🎜 # Appliquer le groupe de politiques de sécurité sur l'interface ipsec Policy Policy-NameIKE La configuration pour créer une alliance de politiques de sécurité comprend :Créer une alliance de politique de sécurité à l'aide d'IKE

ipsec Policy Policy-Name Sequence-number isakmp

Configurer la liste de contrôle d'accès référencée par la politique de sécurité

#🎜🎜 #security acl access-list-numberSpécifiez le point final du tunnel de sécuritéadresse IP distante du tunnelConfigurer le proposition de sécurité référencée dans la politique de sécurité proposition nom-proposition1 [ nom-proposition2...nom-proposition6 ]Configurer le temps de survie de l'association de sécurité (facultatif) # 🎜🎜#Configuration Heure globale

ipsec en secondes basées sur le temps de durée globale

ipsec en kilo-octets basés sur le trafic de durée globale

#🎜 🎜#Configurer l'heure indépendante#🎜🎜 #sa durée { secondes basées sur le temps | kilo-octets basés sur le trafic }

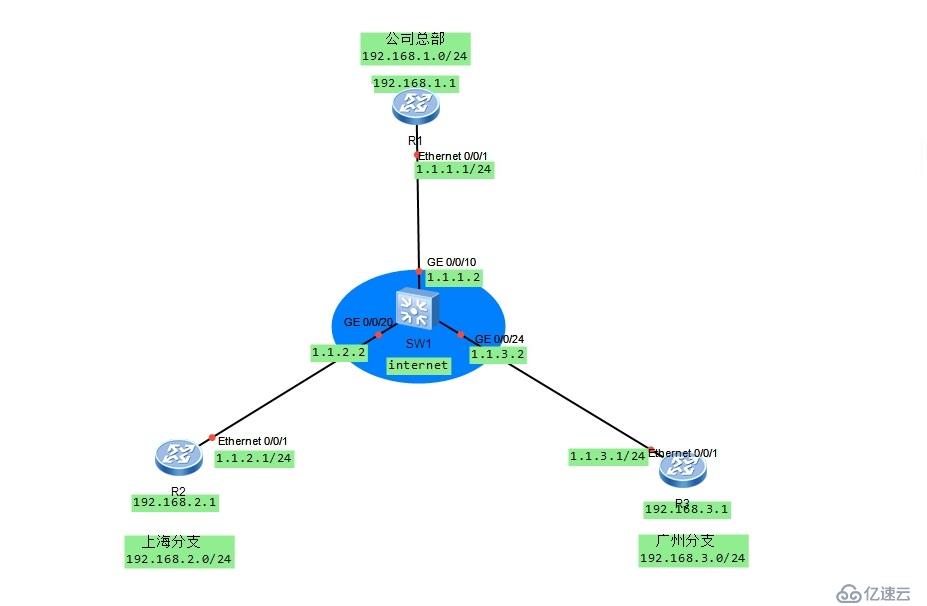

Cas de configuration IPsec : utilisation du protocole de tunnel ipsec pour compléter la communication sécurisée de l'entreprise #🎜🎜 #

Matériel expérimental : trois routeurs Taiwan Huawei AR1220, un switch Huawei s5700 Schéma de topologie :Configuration process :

#🎜 🎜#Switch : (Pour ajouter un port sur ce switch, vous devez activer le mode port comme accès) vlan 10

vlan 10

port GE0/0/10

vlan 20

port GE0/0/20

vlan 24

port GE0/ 0/24 # 🎜🎜 ## 🎜🎜 # int vlan 10 # 🎜🎜 ## 🎜🎜 # ip add 1.1.1.2 255.255.255.0 # 🎜🎜 ## 🎜🎜 # int vlan 20 # 🎜🎜 ## 🎜🎜 # ip ajouter 1.1.2.2 255.255.255.0#🎜🎜 #

int vlan 24ip ajouter 1.1.3.2 255.255.255.0R1#🎜 🎜##🎜🎜 #system-viewsysname R1# 🎜🎜#int eth0/0/0

ip add 192.168.1.1 24

loopback

int eth0/0/1

ip add 1.1.1.1 24

quit

ip route 0.0. 0.0 0 1.1.2.2

ping 1.1 .1.1

R2

system-view

sysname R2#🎜🎜 #

int eth0/0/0ip add 192.168.2.1 24loopbackint eth0/0/1#🎜 🎜#

ip add 1.1.2.1 24#🎜🎜 #

quitip route 0.0.0.0 0 1.1.2.2ping 1.1.1.1 R3#🎜 🎜#system-view

sysname R3

int etth0/0/0

#🎜 🎜#ip add 192.168.3.1 24#🎜🎜 #loopback

int eth0/0/1

ip add 1.1.3.1 24

# 🎜🎜#quitip route 0.0 .0.0 0 1.1.3.2ping 1.1.1.1Tunnel R1 à R2, R3#🎜🎜 #acl numéro 3000 match-order auto#🎜 🎜#

rule 10 permis ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255rule 20 refuser l'adresse IP source n'importe quelle destination n'importe quellenuméro acl 3001 Match-Order Auto🎜🎜#Règle 10 Autoriser IP Source 192.168.1.0 0.0.255 Destination 192.168.3.0 0.0.255

🎜 🎜 #🎜🎜 3 ip Source ANY any## #quit

Proposition de sécurité

proposition ipsec tran1

tunnel en mode encapsulation# 🎜🎜#

transform esp# 🎜🎜#esp authentification-algorithme md5 (algorithme de vérification)

esp chiffrement-algorithme des (algorithme de cryptage)

#🎜🎜 #proposition ipsec tran2# 🎜🎜#tunnel en mode encapsulation

transform esp

esp authentification-algorithme md5

esp chiffrement- algorithme des

#🎜🎜 #quitConfigurer l'IKE correspondantike peer R2remote-address 1.1.2.1#🎜 🎜#pre-shared -key simple abcdef

ike peer R3

remote-address 1.1.3.1

pre-shared- clé simple 123456

#🎜 🎜#Ajouter une stratégieipsec Policy Policy1 10 isakmpike peer R2security acl 3000#🎜 🎜#proposal tran1# 🎜🎜#

ipsec Policy Policy1 20 isakmpike peer R3security acl 3000#🎜 🎜 #proposal tran2

# 🎜 🎜#Appliquer la stratégie sur l'interface sortanteint e0/0/1ipsec Policy Policy1R2 à R1#🎜 🎜#acl numéro 3000 match-order auto

rule 10 permitip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

# 🎜🎜# règle 20 refuser la source IP n'importe quelle destination n'importe quelle algorithme d'authentification esp md5algorithme de cryptage esp desquitike peer R1adresse à distance 1.1 .1.1clé pré-partagée simple abcdefquitipsec Policy Policy1 10 isakmp#🎜🎜 #

ike peer R1

security acl 3000

proposal tran1

Appliquer la politique sur l'interface sortante

int e0/0/1# 🎜🎜#

ipsec Policy Policy1R3 à R1acl numéro 3000 match-order auto#🎜🎜 #rule 10 permitip source 192.168.3.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule 20 refuser la source IP toute destination

quit

# 🎜🎜 #ipsec proposition tran1#🎜 🎜 #encapsulation-mode tunnel

transform esp

esp authentification-algorithm md5

esp chiffrement- algorithme des

# 🎜🎜#quitike peer R1remote-address 1.1.1.1pre-shared-key simple 123456#🎜 🎜#quit

ipsec Policy Policy1 10 isakmp

ike peer R1

security acl 3000#🎜🎜 ## 🎜🎜#proposal tran1#🎜 🎜#

Appliquer la politique sur l'interface sortanteint e0/0/1ipsec Policy Policy1#🎜🎜 #C'est ça!

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)