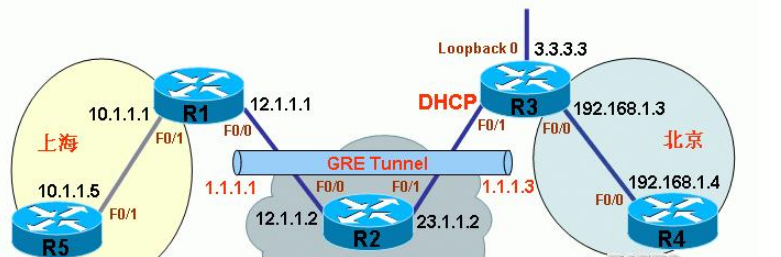

R1(config)#int f0/0

R1(config-if)#ip add 12.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)# exit

R1(config)#int f0/1

R1(config-if)#ip add 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 12.1.1.2

R3(config)#int f0/0

R3(config-if)#ip add 192.168.1.3 255.255.255.0

R3( config-if)#non sh

R3(config-if)#exit

R3(config)#int f0/1

R3(config-if)#adresse IP dhcp

R3(config-if)#non sh

R3(config-if)#exit

R3(config)#int bouclage 0

R3(config-if)#ip add 3.3.3.3 255.255.255.255

R3(config-if)#exit

Remarque : Activez DHCP pour obtenir une adresse dynamiquement sur l'interface F0/1 de R3 connectée à Internet, afin que l'adresse IP sur F0/1 ne soit pas connue à l'avance, et créez un Loopback 0 (adresse 3.3.3.3/32) comme l'adresse locale. Adresse source du tunnel GRE p2p de fin.

(1) Configurez un tunnel GRE p2p sur R1 avec le point de terminaison étant R3 :

R1(config)#interface tunnel 1

R1(config-if)#adresse IP 1.1.1.1 255.255.255.0

R1(config - if)#source du tunnel 12.1.1.1

R1(config-if)#destination du tunnel 3.3.3.3

R1(config-if)#exit

R1(config)#ip route 3.3.3.3 255.255.255.255 12.1. 1.2

Explication : Le numéro d'interface du tunnel GRE p2p de R1 à R3 est 1, l'adresse du tunnel est 1.1.1.1, le point source du tunnel est l'adresse de l'interface réseau externe 12.1.1.1 et le point final du tunnel est l'adresse d'interface Loopback 0 de R3 3.3.3.3, bien que l'adresse du point de terminaison du tunnel ne soit pas routable sur Internet, vous devez écrire une route statique vers le point 3.3.3.3/32 vers votre propre sortie Internet car il s'agit d'une règle de configuration.

R3(config)#int tunnel 3

R3(config-if)#adresse IP 1.1.1.3 255.255.255.0

R3(config-if)#bouclage source du tunnel 0

R3(config-if)#tunnel destination 12.1.1.1

R3(config-if)#exit

Explication : Le numéro d'interface du tunnel GRE p2p de R3 à R1 est 3, l'adresse du tunnel est 1.1.1.3 et le point source du tunnel est l'interface Loopback 0 adresse 3.3.3.3. Le point final du tunnel est l'adresse de l'interface réseau externe 12.1.1.1.

R1(config)#crypto isakmp politique 1

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1( config-isakmp)#group 2

R1(config-isakmp)#exit

R1(config)#crypto isakmp key 0 adresse cisco123 0.0.0.0 0.0.0.0

R1(config)#crypto ipsec transform-set ccie esp -3des esp-sha-hmac

R1(cfg-crypto-trans)#exit

R1(config)#crypto Dynamic-map ddd 10

R1(config-crypto-map)#set transform-set ccie

R1(config-crypto-map)#exit

R1(config)#crypto map mymap 10 ipsec-isakmp ddd dynamique

R1(config)#crypto map mymap adresse locale fastEthernet 0/0

R1(config)#

R1(config)#int f0/0

R1(config-if)#crypto map mymap

R1(config-if)#exit

*1 mars 00:32:44.307 : %CRYPTO-6-ISAKMP_ON_OFF : ISAKMP est ON

R1(config)#

Remarque : La configuration du côté IP statique R1 est légèrement différente de celle du réseau local à réseau dynamique ××× en ce sens qu'il existe une commande supplémentaire "crypto map mymap local-address fastEthernet " 0/0", car la version IOS utilisée dans cet environnement expérimental est supérieure à 12.2(13)T, donc la carte Crypto ne peut être appliquée que sur l'interface physique et n'a pas besoin d'être appliquée sur l'interface du tunnel GRE.

R3(config)#crypto isakmp politique 1

R3(config-isakmp)#encryption 3des

R3(config-isakmp)#hash sha

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#group 2

R3(config-isakmp)#exit

R3(config)#crypto isakmp key 0 cisco123 adresse 12.1.1.1

R3(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

R3(cfg-crypto-trans)#exit

R3(config)#access-list 100 permit gre host 3.3.3.3 host 12.1.1.1 R3(config)#

R3(config)#crypto map l2l 1 ipsec-isakmp

R3(config-crypto-map)#set peer 12.1.1.1

R3(config-crypto-map)#set transform-set ccie

R3(config-crypto-map)#match adresse 100

R3(config-crypto-map)#exit

R3(config)#crypto map l2l adresse locale f0/1

R3( config)#int f0/1

R3(config-if)#crypto map l2l

R3(config-if)#

*1er mars 00:32:58.907 : %CRYPTO-6-ISAKMP_ON_OFF : ISAKMP est activé

R3(config-if)#

Explication : La configuration R3 côté IP dynamique est légèrement différente de la configuration LAN à LAN ordinaire ××× en ce sens qu'il existe une commande supplémentaire "crypto map l2l local-address f0/1" Étant donné que la version IOS utilisée dans cet environnement expérimental est supérieure à 12.2(13)T, la carte Crypto ne peut être appliquée que sur l'interface physique et n'a pas besoin d'être appliquée sur l'interface du tunnel GRE.

Remarque : Quelle que soit la manière dont le trafic est envoyé, ISAKMP SA ne peut pas être établi car dans un environnement GRE p2p dynamique sur IPsec, les données doivent d'abord être envoyées de l'IP dynamique vers l'IP statique, sinon le tunnel GRE ne peut pas être établi et × ×× ne peut pas être complété.

Configurer le protocole de routage dynamique

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!