L'attaque APT (Advanced Persistent Threat, Advanced Persistent Threat) est une forme d'attaque qui utilise des méthodes d'attaque avancées pour mener des attaques réseau persistantes et à long terme sur des cibles spécifiques. Le principe des attaques APT est plus avancé et avancé que les autres formes d'attaque. Sa nature avancée se reflète principalement dans la collecte précise d'informations, une dissimulation élevée et l'utilisation de diverses vulnérabilités complexes du système/application cible.

Afin d'avoir une compréhension plus complète des résultats de pointe de la recherche mondiale sur les APT, le 360 Threat Intelligence Center a trié la partie la plus importante des attaques APT (vulnérabilités de sécurité utilisées par les organisations APT), après s'être référé à divers rapports de recherche APT et basés sur plusieurs indicateurs tels que les résultats de recherche, les activités d'attaque APT ou les vulnérabilités les plus couramment utilisées par les organisations APT, et la valeur des vulnérabilités, combinés avec la compréhension du 360 Threat Intelligence Center de la cyberguerre telle que APT attaques, nous avons éliminé les vulnérabilités utilisées par les organisations APT au cours des dernières années.

Dans ce rapport, 360 Threat Intelligence Center expliquera d'abord les normes d'évaluation de la valeur des vulnérabilités principales utilisées par les organisations APT et les catégories de vulnérabilités les plus couramment utilisées par chaque organisation APT. Celles-ci constituent les principaux points de vue et raisons de la sélection de ces 10 vulnérabilités majeures (. catégories). Ensuite, la vulnérabilité la plus représentative est sélectionnée pour les 10 principales vulnérabilités de sécurité (catégories) utilisées par les organisations APT, et l'historique, l'utilisation et la portée de l'impact de chaque vulnérabilité, les organisations APT associées et les événements importants sont présentés, puis un résumé de chaque vulnérabilité. Des contre-mesures et des suggestions de protection contre les vulnérabilités sont proposées. Enfin, sur la base de l'analyse des chapitres précédents, le 360 Threat Intelligence Center a résumé les tendances de développement des vulnérabilités utilisées par APT et a avancé certaines de ses propres conclusions.

La technologie d'attaque de vulnérabilité utilisée par les principales organisations APT telles que Equation est bien en avance sur les autres organisations APT

D'autres organisations APT sont loin derrière les principales organisations APT, telles que Equation, en termes de technologie d'attaque et de cybersécurité. pensée de guerre. Les techniques d'attaque APT peuvent être divisées en deux catégories : l'une est constituée des techniques d'attaque des organisations représentées par Equation, et l'autre est constituée des techniques d'attaque d'autres organisations. Cela se reflète principalement dans le fait que les principales attaques APT réalisent principalement des attaques ciblées et précises grâce à une implantation sous-jacente, attaquant l'infrastructure réseau telle que le routage principal/les pare-feu et attaquant les serveurs réseau. D'autres organisations APT utilisent principalement des attaques de phishing combinées aux vulnérabilités des clients pour mener des attaques APT.

L'Equation Organization Quantuminsert (implant quantique) réalise des attaques ciblées en attaquant l'infrastructure réseau

Classification étroite des vulnérabilités

Nous pouvons classer étroitement les vulnérabilités couramment utilisées par les organisations APT en attaquant l'infrastructure réseau/le serveur/le service- tapez les vulnérabilités et les vulnérabilités qui attaquent les logiciels d’application client.

Vulnérabilités infrastructure réseau/serveur/service

Ce type de vulnérabilité affecte principalement l'infrastructure réseau (équipements de routage et de commutation, pare-feu, etc.), les serveurs et divers services (SMB/RPC/IIS/Remote Desktop, etc. ). Les attaquants peuvent généralement utiliser les vulnérabilités correspondantes pour compromettre les installations du réseau central, puis déplacer latéralement ou implanter davantage du code malveillant sur d'autres clients du réseau, causant ainsi d'énormes dommages. À en juger par les informations publiques, ces vulnérabilités sont principalement utilisées par les principales APT utilisées par Equation. l'organisation.

Vulnérabilités des logiciels clients

Ce type de vulnérabilité attaque principalement via des attaques de phishing, ciblant principalement les logiciels d'application client, tels que les navigateurs, les logiciels Office, PDF, etc. L'inconvénient de ce type de vulnérabilité est qu'il nécessite un utilisateur cible interaction, de sorte que la valeur de vulnérabilité globale est inférieure à la valeur de vulnérabilité d'attaque du serveur.

360 Threat Intelligence Center a sélectionné les dix principales vulnérabilités (catégorie) utilisées par les organisations APT ces dernières années, qui comprennent 2 types de vulnérabilités côté serveur et 8 types de vulnérabilités côté client. . Les vulnérabilités côté serveur incluent les vulnérabilités des dispositifs de pare-feu dans l'arsenal réseau de la NSA et les vulnérabilités du protocole SMB exploitées par « Eternal Blue ». Les vulnérabilités côté client incluent les vulnérabilités de type 2 dans les appareils mobiles Android et iOS, les vulnérabilités du logiciel Microsoft Office de type 4, les vulnérabilités Flash et les vulnérabilités d'élévation de privilèges Windows.

360 Threat Intelligence Center présentera le contexte, l'exploitation des vulnérabilités, les vulnérabilités associées et la portée de leur impact, les organisations et événements APT associés, les correctifs et les solutions pour chaque type de vulnérabilité.

En tant que périphérique de bordure du réseau, les pare-feu ne sont généralement pas la cible des attaquants. Surtout dans le domaine des APT, les vulnérabilités ciblant les périphériques de pare-feu sont encore plus rares jusqu'à la fuite du premier lot d'outils Shadow Broker en 2016. Un grand nombre d'outils ciblant les pare-feu et les dispositifs de routage ont été exposés en Chine, et les attaques directes d'Equation Group contre les appareils frontaliers sont pleinement exposées depuis de nombreuses années. Nous choisissons ici CVE-2016-6366 comme représentant typique de ce type de vulnérabilité.

L'insert Quantum d'Equation Organization (outil d'attaque d'implant quantique) surveille/identifie l'identifiant virtuel de la victime dans le réseau en envahissant les pare-feu frontaliers, les dispositifs de routage, etc., puis « l'injecte » dans le trafic réseau de l'attaquant. de l'application correspondante (telle que le navigateur IE) est utilisée pour implanter avec précision le code malveillant.

1) Aperçu de la vulnérabilité

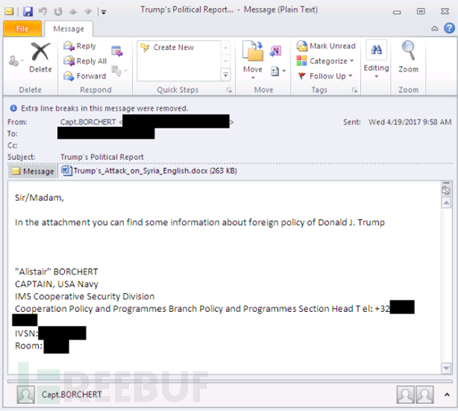

Le 13 août 2016, l'organisation de hackers ShadowBrokers a affirmé avoir violé le groupe Equation, une équipe de hackers qui développe des cyber-armes pour la NSA, et a divulgué les outils associés utilisés en interne, l'outil EXBA-extrabacon, basé sur le 0 -day vulnérabilité CVE-2016-6366 , une vulnérabilité de débordement de tampon dans le module de service SNMP du pare-feu Cisco.

2) Détails de la vulnérabilité

CVE-2016-6366 (une vulnérabilité de dépassement de tampon basée sur le module de service SNMP du pare-feu Cisco Le périphérique cible doit configurer et activer le protocole SNMP, et doit connaître le SNMP). code de communication. Une fois la vulnérabilité exécutée, l'authentification du pare-feu pour Telnet/SSH peut être désactivée, permettant à l'attaquant d'effectuer des opérations non autorisées.

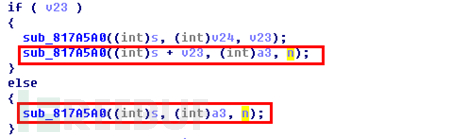

Comme indiqué ci-dessous, sub_817A5A0 est une fonction de copie auto-implémentée dans le firmware correspondant. Il n'y a pas de détection de longueur à l'intérieur de la fonction, et l'appelant de la fonction ne détecte pas non plus la longueur de la copie, ce qui entraîne un débordement.

Enfin, toute connexion Telnet peut être réalisée :

3) CVE associé

| Numéro CVE | Description de la vulnérabilité |

|---|---|

| CVE-2016-6366 | Une vulnérabilité de débordement de tampon dans le module de service SNMP |

| CVE-2016-6367 | Exécution de code à distance |

4) Organisations APT associées

| Organisation APT | Numéro CVE |

|---|---|

| Groupe Équation | CVE-2016-6366 |

| Groupe Équation | CVE-2016-6367 |

5) Incidents APT liés

Programme de surveillance électronique top secret de la NSA (Project Prism) mis en œuvre à l'échelle mondiale.

6) Patchs et solutions

Mise à jour en temps opportun du micrologiciel des périphériques de bordure de réseau

Le fabricant de logiciels Cisco a publié des correctifs correspondant à la vulnérabilité

https://blogs.cisco.com/security/shadow-brokers

Le protocole de communication SMB (Server MessageBlock) est un protocole développé par Microsoft et Intel en 1987, principalement comme protocole de communication pour les réseaux Microsoft.

Le 14 avril 2017, ShadowBrokers a publié les fichiers liés à Windows qui figuraient dans des documents précédemment divulgués. Les informations divulguées contenaient un ensemble de cadres d'exploitation de code à distance pour les systèmes Windows (les services réseau impliqués incluent SMB, RDP, IIS et divers tiers). -serveurs de messagerie tiers), parmi lesquels une série d'outils 0day de vulnérabilité à distance pour PME (EternalBlue, Eternalromance, Eternalchampoin, Eternalsynergy) ont ensuite été intégrés dans plusieurs familles de vers. L'épidémie de WanaCry du 12 mai de la même année a été intégrée à EternalBlue.

1) Présentation des vulnérabilités

L'outil EternalBlue utilise trois vulnérabilités dans le protocole SMB. Parmi elles, la principale vulnérabilité d'écriture de mémoire hors limites appartient à CVE-2017-0144 dans le correctif Microsoft MS17-010. Grâce à cette intégration, cet outil permet aux attaquants de prendre directement et à distance le contrôle de la machine vulnérable.

2) Détails de la vulnérabilité

La vulnérabilité principale d'EternalBlue est CVE-2017-0144. Cette vulnérabilité est déclenchée par la commande SMB_COM_TRANSACTION2 du protocole SMB lorsque la longueur du champ FEALIST est supérieure à 10000. entraînera une écriture hors limites de la mémoire. Étant donné que la longueur maximale de la FEA LIST de la commande SMB_COM_TRANSACTION2 elle-même est FFFF, la deuxième vulnérabilité est impliquée ici, c'est-à-dire que SMB_COM_TRANSACTION2 peut être confondu avec SMB_COM_NT_TRANSACT, envoyant ainsi une commande SMB_COM_TRANSACTION2 avec un Longueur du champ FEA LIST supérieure à 10 000, réalisation d'une écriture hors limites et enfin passage de la troisième vulnérabilité à la disposition de la mémoire et finalement à l'exécution du code.

3) CVE associé

ShadowBrokers a divulgué l'outil d'attaque SMB, corrigé par le correctif MS17-010, qui couvre CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017 -0146 , CVE-2017-0148, cinq vulnérabilités, dont plusieurs failles dans le protocole SMB, se combinent entre elles pour former une éternelle série d'armes contre le protocole SMB dans l'outil de fuite Shadow Brokers.

| Numéro CVE | Description de la vulnérabilité |

|---|---|

| CVE-2017-0143 CVE-2017-0144 017-0 145 CVE-2017-0146 CVE-2017- 0148 | Vulnérabilité du protocole SMB |

4) Organisations associées

L'outil divulgué lui-même provient d'EquationGroup, une organisation de hackers relevant de la NSA. Après la fuite des outils associés, ils ont été utilisés par un grand nombre de ransomwares et de vers.

| Organisations APT associées | Vulnérabilités associées |

|---|---|

| Groupe d'équations | Série interne | 🜜

| Enternalblue |

5) Événements connexes

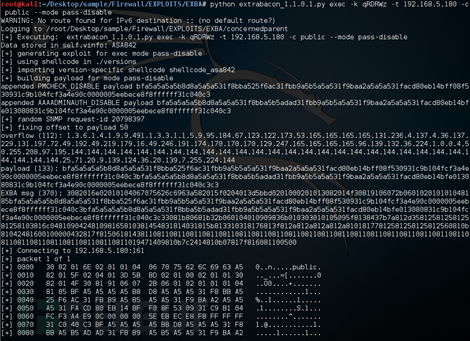

Le 12 mai 2017, un incident à grande échelle du ransomware Wanacry a éclaté dans le monde entier, dont il a ensuite été prouvé qu'il était lié à Lazarus.

6) Solution de correctifs

Mettez à jour les correctifs du système d'exploitation en temps opportun. Le fabricant de logiciels Microsoft a publié un correctif correspondant à la vulnérabilité : https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-0103 Vulnérabilité logique Office OLE2Link1) Vulnérabilité Aperçu

Le 7 avril 2017, des chercheurs de McAfee et FireEye ont révélé les détails d'une vulnérabilité de 0 jour dans Microsoft Office Word (CVE-2017-0199). Un attaquant peut envoyer un document malveillant avec une pièce jointe d'objet OLE2link à la victime et inciter l'utilisateur à l'ouvrir. Lorsqu'un utilisateur ouvre un document malveillant, le mécanisme Office OLE2Link ne prend pas en compte les risques de sécurité correspondants lors du traitement de l'objet cible, téléchargeant et exécutant ainsi le fichier d'application HTML (HTA) malveillant.2) Détails de la vulnérabilité

CVE-2017-0199 utilise la technologie de lien d'objet OfficeOLE2Link pour intégrer des objets de lien malveillants dans des documents, puis appelle URL Moniker pour télécharger le fichier HTA dans le lien malveillant vers le local, URLMoniker passe Identifiez le champ de type de contenu dans l'en-tête de réponse et appelez enfin mshta.exe pour exécuter le code d'attaque dans le fichier HTA. En termes d'impact, CVE-2017-0199 affecte presque toutes les versions des logiciels Office. Il s'agit de l'une des vulnérabilités ayant l'impact le plus important dans l'histoire des vulnérabilités Office. Elle est facile à construire et se déclenche de manière stable, ce qui en fait la plus importante. vulnérabilité la plus populaire lors de la conférence Black Hat 2017. Nommée meilleure vulnérabilité de sécurité côté client lors de la conférence Black Hat.3) CVE associé

Pour CVE-2017-0199, Microsoft a adopté un mécanisme appelé "COMActivation Filter", et le correctif a directement bloqué deux CLSID dangereux, {3050F4D8-98B5-11CF-BB82-00AA00BDCE0B} ( l'objet "htafile") et {06290BD3-48AA-11D2-8432-006008C3FBFC} (l'objet "script"). CVE-2017-8570 utilise un autre objet : "ScriptletFile", le CLSID est "{06290BD2-48AA-11D2-8432-006008C3FBFC}", contournant ainsi le correctif de CVE-2017-0199.| Numéro CVE | Description de la vulnérabilité |

|---|---|

| Code à distance Office OLE2Link Ex Vulnérabilité d'exécution | |

| Office Vulnérabilité d'exécution de code à distance OLE2Link |

4) Organisations APT associées

OfficeLa vulnérabilité logique OLE2Link est simple en principe, facile à construire et se déclenche de manière stable. Elle est favorisée par les organisations APT et a été incluse dans l'attaque. arsenal de la plupart des organisations APT.| Organisation APT associée | Numéro CVE |

|---|---|

| CVE-2017-019, 9 | |

| CVE-2017 -8570 |

| Numéro CVE | #🎜🎜 # APT34 # |

|---|

| Numéro CVE | Herbe de Maha, APT28 |

|---|---|

| Une organisation APT inconnue en Asie de l'Est | CVE-2017-11826 |

| Numéro CVE | Description de la vulnérabilité |

|---|---|

| CVE-2015-2545 | UA Vulnérabilité F |

| CVE-2017-0261 | Vulnérabilité UAF dans les instructions de sauvegarde et de restauration |

| CVE-2017-0262 | pour tous, la vérification du type de paramètre n'est pas stricte, conduisant à l'exécution de code |

4) Organisations APT associées

En raison de la difficulté d'exploitation la vulnérabilité EPS elle-même, et EPS est dans un état depuis Office 2010. L'exécution isolée dans un bac à sable nécessite souvent l'aide de vulnérabilités d'élévation de privilèges. Par conséquent, les utilisateurs de cette série de vulnérabilités sont souvent des organisations APT à grande échelle bien connues.

| Organisation APT associée | Numéro CVE |

|---|---|

| Non divulgué | CVE-2015-2545 |

| Turla | CVE-2017-0261 |

| APT28 | CVE-2017-0262 |

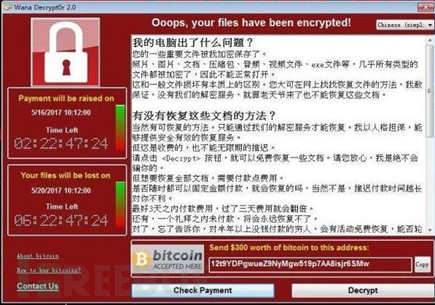

5) Incident APT lié

Le groupe APT28 envoie des e-mails de harpon (CVE-2017-0262/CVE-2017 -0263 ) qui a affecté les élections françaises. L'e-mail était accompagné d'un fichier Office nommé Trump's_Attack_on_Syria_English.docx, qui a provoqué le téléchargement de jusqu'à 9 Go de données de l'équipe de campagne de Macron sur le réseau externe.

6) Patchs et solutions

# 🎜🎜# Les utilisateurs individuels doivent être très prudents lorsqu'ils téléchargent et ouvrent des documents provenant de sources inconnues. Utilisez des outils antivirus, des chevaux de Troie et des logiciels malveillants tels que 360 Security Guard pour les analyser afin de réduire autant que possible les risques. utiliser une machine virtuelle pour ouvrir des documents inconnus. L'éditeur de logiciels Microsoft a publié un patch correspondant à la vulnérabilité : https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ CVE -2015-2545https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0261https : / /portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-02627 Vulnérabilité d'élévation de privilèges Windows Ciblage de Windows dans Ces dernières années, il y a de plus en plus d'attaques de vulnérabilité côté client, ce qui conduit directement les grands fabricants à introduire une technologie de protection "sandbox" dans leurs logiciels clients. L'idée principale est d'exécuter l'application dans un environnement isolé, généralement faible. -environnement privilégié. Dans cet environnement, le bac à sable peut également être considéré comme un conteneur virtuel, permettant l'exécution de programmes non sécurisés. Même si le logiciel client est envahi par un code malveillant, il ne constituera pas une menace réelle pour le système informatique de l'utilisateur. Les programmes clients courants qui ont introduit la protection « sandbox » incluent : le navigateur IE/Edge, le navigateur Chrome, Adobe Reader, le logiciel Microsoft Office, etc. Lorsqu'une vulnérabilité de programme côté client est combinée à une vulnérabilité d'élévation de privilèges Windows, la protection « sandbox » d'une application peut être contournée.1) Présentation de la vulnérabilité

Vulnérabilité dans le composant EPS (Encapsulated Post Script) du logiciel Office pendant l'attaque, parce que le processus de filtrage de script EPS fltldr.exe sur Office 2010 et les versions supérieures est protégé dans un bac à sable à faible privilège, pour briser les mesures de protection du bac à sable à faible privilège, l'attaquant doit utiliser du code à distance La vulnérabilité d'exécution est combinée avec la vulnérabilité d'élévation des privilèges du noyau pour mener une attaque combinée. Par conséquent, nous choisissons la vulnérabilité d'élévation de privilèges locale dans Win32k.sys (CVE-2017-0263), qui est combinée avec la vulnérabilité de confusion de type EPS (CVE-2017-0262), comme représentant typique.2) Détails de la vulnérabilité

Le code qui exploite la vulnérabilité CVE-2017-0263 va d'abord créer trois PopupMenus et ajoutez les éléments de menu correspondants. Étant donné que la vulnérabilité UAF apparaît dans l'événement WM_NCDESTROY du noyau et écrasera la structure tagWnd de wnd2, l'indicateur bServerSideWindowProc peut être défini. Une fois bServerSideWindowProc défini, la procédure WndProc en mode utilisateur est traitée comme une fonction de rappel du noyau et est donc appelée depuis le contexte du noyau. À ce moment-là, WndProc a été remplacé par le noyau ShellCode par l'attaquant, et l'attaque par élévation de privilèges a finalement été terminée.3) CVE associé

| Description de la vulnérabilité | #🎜🎜 # |

|---|---|

| # 🎜 🎜 #CVE-2016-7255 | |

| CVE-2017-0001 | #🎜 🎜#Windows Vulnérabilité d'élévation de privilèges GDI #🎜 ° #|

| Organisation APT associée | |

| Numéro CVE | # 🎜🎜# |

CVE-2015-2546#🎜 🎜 # Dinde

| Numéro CVE | Vulnérabilité Description |

|---|---|

| CVE-2017-11292 | UAF |

| CVE-2018-4878 | UAF |

4) Organisations APT associées

| Organisations APT associées | Numéro CVE |

|---|---|

| APT28 | CVE-2017-11292, CVE-2018-4878 |

| Groupe 1 23 | CVE-2018-4878 |

5) Incidents APT associés

Le Groupe123 a utilisé CVE-2018-4878 pour attaquer des départements sensibles en Corée du Sud.

6) Patch et solution

Les utilisateurs individuels doivent être très prudents lors du téléchargement et de l'ouverture de documents provenant de sources inconnues. Utilisez des outils antivirus, chevaux de Troie et logiciels malveillants tels que 360 Security Guard pour analyser afin de réduire les risques. autant que possible. Si possible, essayez d'utiliser une machine virtuelle pour ouvrir des documents inconnus.

Le fabricant du logiciel Adobe a publié un correctif correspondant à la vulnérabilité :

https://helpx.adobe.com/security/products/flash-player/apsb18-03.html

https://helpx.adobe.com / security/products/flash-player/apsb17-32.html

La vulnérabilité iOS Trident est actuellement le seul exemple d'attaque à distance divulgué publiquement ciblant les navigateurs du système iOS et est en fait utilisée pour cibler des fonctionnalités. est sous une attaque APT.

1) Vulnérabilité Aperçu

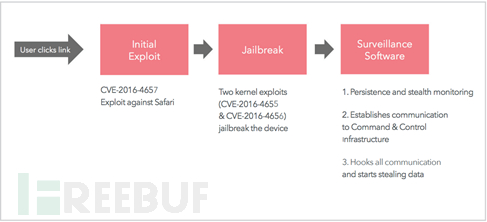

La vulnérabilité iOS Trident fait référence à une série de vulnérabilités de 0 jour ciblant les systèmes iOS avant iOS 9.3.5. Elle exploite 3 vulnérabilités de 0 jour, notamment une vulnérabilité WebKit et une fuite d'adresse du noyau. vulnérabilités et une élévation de vulnérabilité de privilèges. Une combinaison de trois vulnérabilités zero-day peut être utilisée pour jailbreaker à distance un appareil iOS et installer et exécuter n'importe quel code malveillant.

2) Détails de la vulnérabilité

La charge utile d'exploitation de la vulnérabilité iOS Trident peut être déclenchée en accédant à une URL spécifique, de sorte que des liens malveillants peuvent être envoyés par SMS, e-mail, réseaux sociaux ou messagerie instantanée pour inciter la cible à cliquer et ouvrir le lien pour déclencher la vulnérabilité. En raison de la vulnérabilité d'exécution de code arbitraire dans la bibliothèque WebKit JavaScriptCore, lorsque le navigateur Safari accède à un lien malveillant et déclenche l'exécution d'une charge utile JavaScript malveillante, le code d'exploitation pénètre dans l'espace de processus Safari WebContent. Il a ensuite exploité deux autres vulnérabilités pour élever les privilèges et jailbreaker l'appareil iOS. Enfin, la vulnérabilité Trident permet le téléchargement et l'exécution de modules malveillants utilisés pour le contrôle de la persistance.

Source de l'image [3]

3) CVE associé

La vulnérabilité iOS Trident implique 3 vulnérabilités de 0 jour, et leurs numéros CVE et informations associées sont indiqués dans le tableau ci-dessous :

| Numéro CVE | Description de la vulnérabilité |

|---|---|

| CVE-2016-4655 | Fuite d'informations sur le noyau |

| CVE-2016-4656 | Augmentation des privilèges |

| CVE-2016 -4657 | Exécution de code à distanceWebKit |

4) Organisations et incidents APT associés

La vulnérabilité Trident a été initialement découverte parce qu'Ahmed Mansoor, un important défenseur des droits humains aux Émirats arabes unis, a reçu deux messages sur son iPhone les 10 et 11 août 2016. Le message texte contenait un lien sur lequel on pouvait cliquer pour afficher du contenu secret sur la torture des prisonniers détenus dans les prisons des Émirats arabes unis. Il a ensuite transmis le contenu du message texte à Citizen Lab, qui a été analysé et découvert conjointement par Citizen Lab et la société de sécurité Lookout. Enfin, il a été constaté que la vulnérabilité Trident et les charges utiles malveillantes associées étaient liées à la célèbre société israélienne de surveillance des logiciels espions NSO. Groupe.

Source de l'image[1]

5) Patchs et solutions

Apple a ensuite publié iOS 9.3.5 le 25 août 2016, qui a corrigé la vulnérabilité Trident[2].

La fuite du code d'exploitation du navigateur Android révèle que les trafiquants d'armes en ligne et les organismes gouvernementaux et chargés de l'application de la loi utilisent des vulnérabilités d'attaque à distance pour attaquer et surveiller les utilisateurs d'Android, et le processus d'exploitation atteint presque parfait, il également reflète les caractéristiques artistiques de la technologie d’exploitation de la vulnérabilité.

Ce code d'exploitation peut affecter presque la plupart des appareils Android et des versions de système grand public à ce moment-là.

1) Présentation de la vulnérabilité

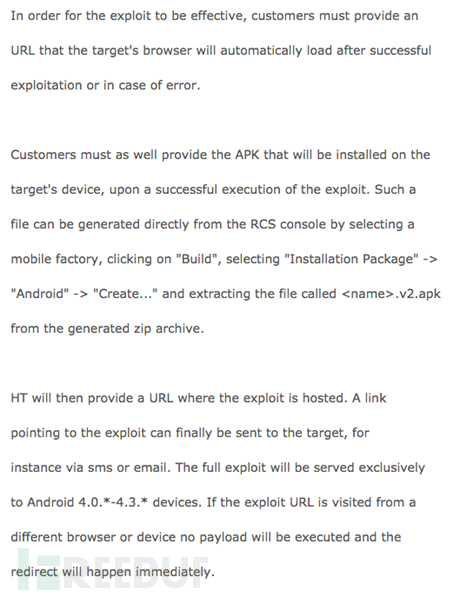

La vulnérabilité remote2local du navigateur Android a été exploitée après l'invasion de Hacking Team et la fuite d'informations sur le code source interne en juillet 2015. Le code source divulgué contenait une cible pour Android 4.0.x-4.3. exploiter le code du .

Cet exploit de vulnérabilité combine trois vulnérabilités N-day de Google Chrome et une vulnérabilité d'élévation de privilèges ciblant le système Android pour compléter le processus complet d'attaque par exploit.

)

Détails de la vulnérabilité

La vulnérabilité du navigateur Android est principalement due à la bibliothèque Libxs d'analyse du langage XML et à la conversion XSLT dans le processus Webkit. Il utilise d'abord une vulnérabilité de fuite d'informations pour obtenir des informations relatives à l'adresse mémoire, puis utilise la lecture et l'écriture arbitraires de la mémoire pour construire une attaque ROP afin d'atteindre finalement l'objectif d'exécuter du code arbitraire. Il exécute enfin le code d'élévation de privilèges. La vulnérabilité d'élévation de privilèges utilisée dans cette exploitation de vulnérabilité est CVE-2014-3153, qui est générée à partir de l'appel système Futex du noyau. Après avoir élevé les privilèges pour obtenir les privilèges root, l'application APK malveillante est installée en mode silencieux.

3) CVE associés

L'outil d'exploitation remote2local de Hacking Team pour les navigateurs Android combine 3 vulnérabilités spécifiques au navigateur et 2 pour l'élévation de privilèges.

| Numéro CVE | Description de la vulnérabilité |

|---|---|

| CVE-2011-1202 | Fuite d'informations |

| CVE-2012-2825 | Lecture de mémoire arbitraire |

| CVE-2012-2871 | Débordement de tas |

| CVE-2014-3153 | Vulnérabilité d'élévation de privilèges |

| CVE-2013-6282 | Lecture et écriture d'adresse arbitraire du noyau |

4) Organisations et incidents APT associés

L'utilisation associée de cette vulnérabilité n'a pas été divulguée dans les rapports d'incidents publics historiques Cependant, Hacking Team, une société italienne spécialisée dans la fourniture de services d'intrusion informatique et de surveillance aux ministères gouvernementaux et aux forces de l'ordre, a été piratée en juillet 2015. Son code source interne ainsi que les données associées et le contenu de ses courriers électroniques ont été divulgués, révélant pour la première fois son identité. capacité à cibler cette vulnérabilité. Le code d’exploitation complet.

Et l'entreprise apparaît fréquemment dans des fuites d'e-mails expliquant aux clients les méthodes et processus d'exploitation de la vulnérabilité.

Google a résolu les problèmes ci-dessus dans la version du système Android 4.4 publiée par Google.

RésuméLa meilleure organisation APT de la classe Equation One maîtrise la technologie d'attaque de vulnérabilité la plus avancée

Formula One Les principales organisations APT maîtrisent la technologie d'attaque par vulnérabilité la plus avancée, qui inclut une couverture complète des vulnérabilités dans presque toutes les installations, équipements, logiciels et applications liés à Internet. Cependant, d'autres organisations APT préfèrent toujours utiliser les vulnérabilités des logiciels clients pour mener à bien leurs attaques. attaques de phishing.

Les attaques de vulnérabilité contre Office sont toujours au centre de la plupart des attaques APTDu point de vue de la fréquence d'utilisation, les vulnérabilités d'Office sont toujours au centre de la plupart des attaques APT. Il s'agit de la vulnérabilité la plus couramment utilisée par les organisations et reste un point d'entrée très efficace pour les attaques APT.

Les attaques APT mobiles sont progressivement devenues un nouveau point chaudLa popularité et la part de marché des appareils mobiles ont considérablement augmenté, de sorte que les organisations APT a également commencé à étendre la portée des attaques contre ses objets cibles au domaine des appareils mobiles. Lors des précédentes activités APT ciblant les attaques sur les appareils mobiles, les exploits des attaques de navigateur divulgués par la vulnérabilité Trident pour les systèmes iOS et Hacking Team pour les systèmes Android étaient particulièrement remarquables et ont révélé que les attaques ciblées sur les mobiles présentaient également les mêmes caractéristiques que celles présentées dans les attaques réseau passées. Les caractéristiques techniques avancées révèlent également que les marchands d’armes en ligne produisent et vendent des cyberarmes ciblant les plateformes mobiles.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils de téléchargement et d'installation Linux courants

Outils de téléchargement et d'installation Linux courants

Solution pour redémarrer et sélectionner le périphérique de démarrage approprié

Solution pour redémarrer et sélectionner le périphérique de démarrage approprié

Que dois-je faire si le disque temporaire ps est plein ?

Que dois-je faire si le disque temporaire ps est plein ?

Activer le numéro qq

Activer le numéro qq

Comment sauter avec des paramètres dans vue.js

Comment sauter avec des paramètres dans vue.js

Quels protocoles le protocole SSL inclut-il ?

Quels protocoles le protocole SSL inclut-il ?

Comment ouvrir l'Explorateur Windows 7

Comment ouvrir l'Explorateur Windows 7

Solution à une signature invalide

Solution à une signature invalide