Comment analyser les variantes du ransomware XiaoBa

Vue d'ensemble

Le ransomware XiaoBa est un nouveau type de virus informatique et un virus ransomware hautement produit au niveau national. Il se propage principalement sous la forme d'e-mails, de chevaux de Troie de programmes et de chevaux de Troie de pages Web. Ce virus utilise divers algorithmes de cryptage pour crypter les fichiers, ce qui rend difficile leur déchiffrement pour les personnes infectées. Ce n'est qu'en obtenant la clé privée déchiffrée que le virus peut être piraté avec succès. Si la rançon n’est pas payée dans les 200 secondes, tous les fichiers cryptés seront détruits.

La description ci-dessus est tirée de l'Encyclopédie Baidu, mais la variante XiaoBa que j'ai analysée n'a pas les caractéristiques comportementales ci-dessus. Cependant, elle a une forte dissimulation et une forte contagiosité, et a trois fonctions principales : le cryptage de fichiers, la suppression de fichiers et l'exploration.

Analyse d'échantillon

Cet échantillon a été analysé par Weibu Cloud Sandbox (voir "Lien de référence" pour les liens connexes) et confirmé comme étant un échantillon malveillant

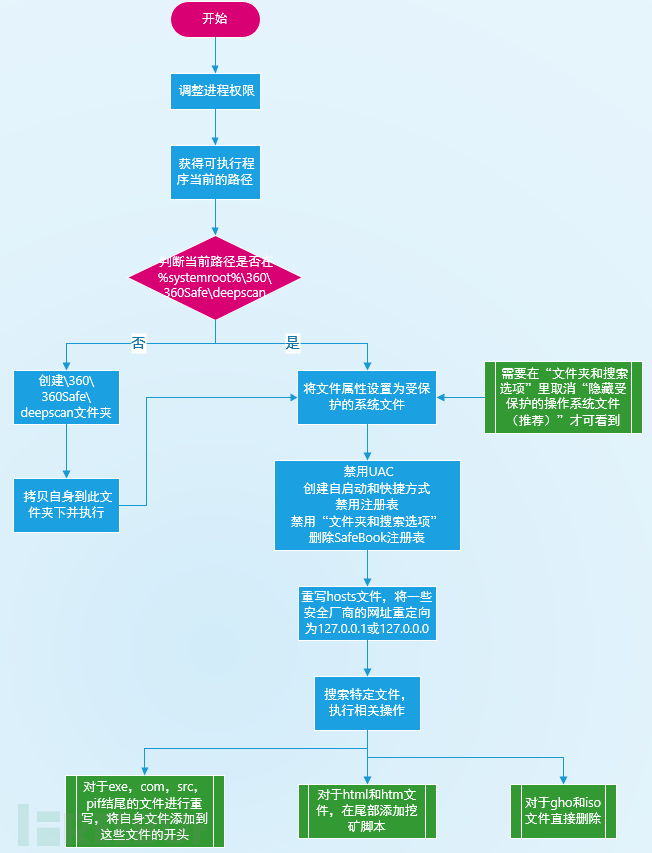

Diagramme de comportement

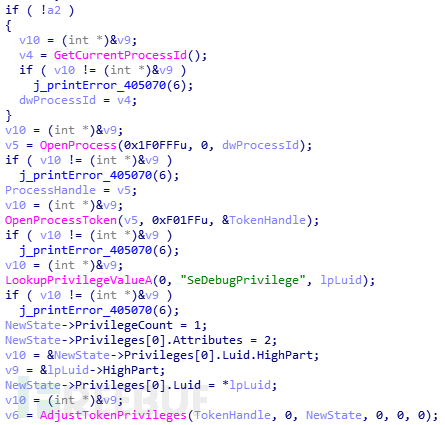

Ajustement des autorisations

Échantillon exécuter Après cela, ajustez d'abord les autorisations du processus pour vous assurer que vous disposez des autorisations suffisantes pour les opérations ultérieures

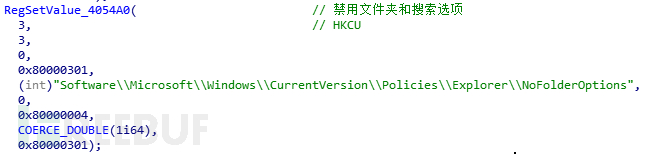

Jugement du chemin : l'exemple déterminera si le chemin d'exécution actuel se trouve dans le répertoire %systemroot%360360Safedeepscan. S'il ne se trouve pas dans ce répertoire, copiez-vous dans ce répertoire et exécutez. Si vous êtes dans ce chemin, vous effectuerez d'abord certaines opérations liées à la modification des paramètres système :

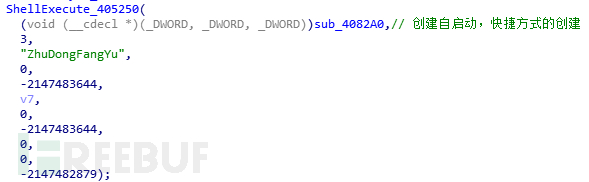

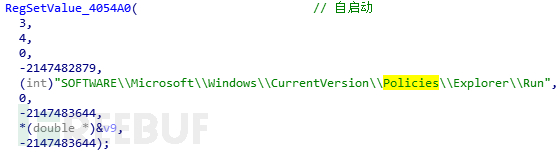

Définir le démarrage automatique, créer des raccourcis

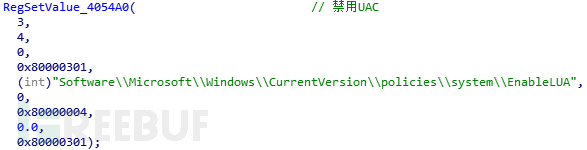

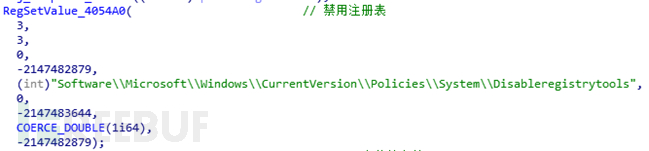

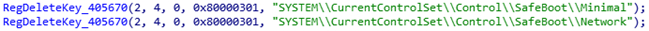

Désactiver le registre

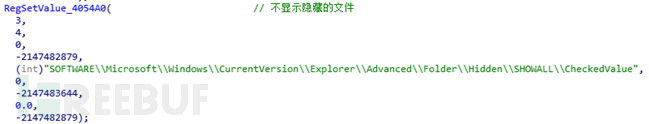

Ne pas afficher les fichiers cachés

Le sujet principal

Le sujet principal

Enfin, créez un fil de discussion, XiaoBa parcourra tous les fichiers et recherchera les extensions de .exe, .com, .scr, .pif, .html. , .htm, .gho, .iso, effectuez différentes opérations pour différentes extensions. .exe, .com, .scr, .pif

Réécrivez ces fichiers et écrivez vos propres fichiers au début de ces fichiers. fichiers plus tard, il exécutera ZhuDongFangYu.exe

.html, .htm

à la fin de ces fichiers, supprimez-les directement

à la fin de ces fichiers, supprimez-les directement

.

Un intéressant Le point clé est que l'icône de cet exemple est l'icône 360 Antivirus, le nom du dossier créé est également 360, et les icônes des programmes exécutables réécrits par celui-ci ont été remplacées par des icônes 360 ...Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)