base de données

base de données

Redis

Redis

Comment résoudre les problèmes courants de mise en cache des données basés sur Redis

Comment résoudre les problèmes courants de mise en cache des données basés sur Redis

Comment résoudre les problèmes courants de mise en cache des données basés sur Redis

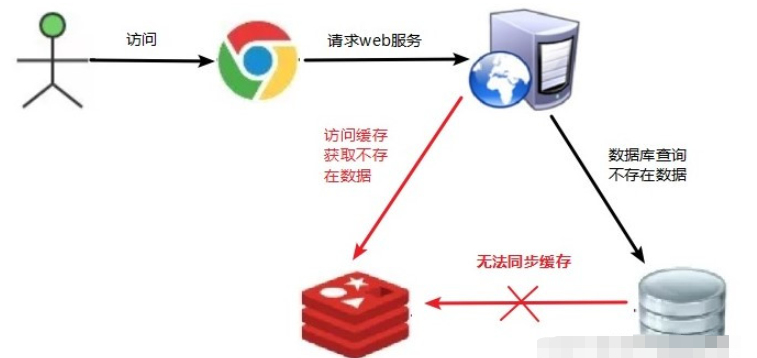

1. Pénétration du cache

1.1 Description du problème

La pénétration du cache consiste à demander une clé inexistante côté client/navigateur. Cette clé n'existe pas dans Redis, et il n'y a pas de source de données dans la base de données à chaque fois. la demande de cette clé ne peut pas être obtenue depuis le cache, la source de données sera demandée.

Si vous utilisez un identifiant utilisateur inexistant pour accéder aux informations utilisateur, il n'existe pas dans Redis ou dans la base de données. Plusieurs requêtes peuvent submerger la source de données

Solution 1.2

Il ne doit y avoir aucun cache ni requête. Étant donné que le cache est écrit passivement en cas d'échec, le cache n'existe pas. Pour des raisons de tolérance aux pannes, les données qui ne peuvent pas être interrogées ne seront pas mises en cache dans Redis. Cela entraînera la demande de la base de données à chaque fois que les données le seront. not exist est demandé, perdant le sens de la mise en cache.

(1) Si les données renvoyées par une requête sont vides (que les données n'existent pas ou non), nous mettrons toujours en cache le résultat vide (null) et définirons le délai d'expiration du résultat vide pour qu'il soit très court, non plus de cinq minutes au maximum.

(2) Définir une liste accessible (liste blanche) : Utilisez le type bitmaps pour définir une liste accessible. L'identifiant de la liste est utilisé comme décalage des bitmaps. dans le bitmap. Si l’identifiant d’accès n’est pas dans les bitmaps Inside, interceptez et interdisez l’accès.

(3) Utilisez le filtre Bloom

(4) pour la surveillance des données en temps réel. Il s'avère que lorsque le taux de réussite de Redis diminue rapidement, les objets d'accès et les données d'accès sont vérifiés et une liste noire est établie.

2. Panne du cache

2.1 Description du problème

Lorsque l'utilisateur demande des données pour une clé existante, les données de la clé dans Redis sont obsolètes. Si un grand nombre de requêtes simultanées constatent que le cache a expiré, la source de données. sera demandé. Chargez les données et mettez-les en cache dans Redis. À ce stade, une grande quantité de concurrence peut submerger le service de base de données.

2.2 Solution

Lorsque les données d'une certaine clé sont demandées en grand nombre, cette clé est une donnée chaude et doit être prise en compte pour éviter le problème de « panne ».

(1) Données populaires prédéfinies : avant le pic d'accès à Redis, stockez à l'avance certaines données populaires dans Redis et augmentez la longueur de ces clés de données populaires

(2) Ajustement en temps réel : surveillance sur site les données sont populaires, en temps réel Ajustez la durée d'expiration de la clé

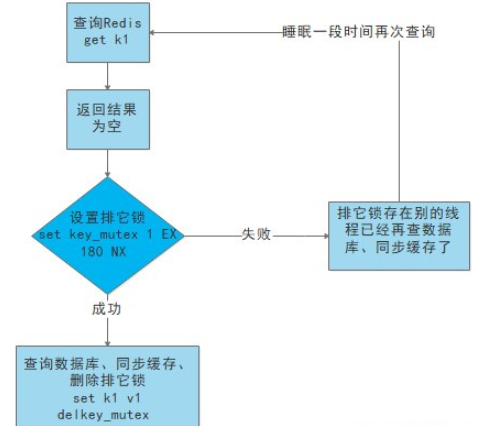

(3) Utiliser le verrouillage :

c'est lorsque le cache expire (la valeur retirée est jugée vide), au lieu de charger la base de données immédiatement.

Utilisez d'abord certaines opérations de l'outil de mise en cache avec une valeur de retour d'opération réussie (telle que SETNX de Redis) pour définir une clé mutex

Lorsque l'opération revient avec succès, effectuez l'opération de chargement de base de données et réinitialisez le cache, et enfin supprimez la clé mutex ;

Lorsque l'opération renvoie un échec, cela prouve qu'il y a un thread chargeant la base de données. Le thread actuel dort pendant un certain temps, puis réessaye l'intégralité de la méthode get cache.

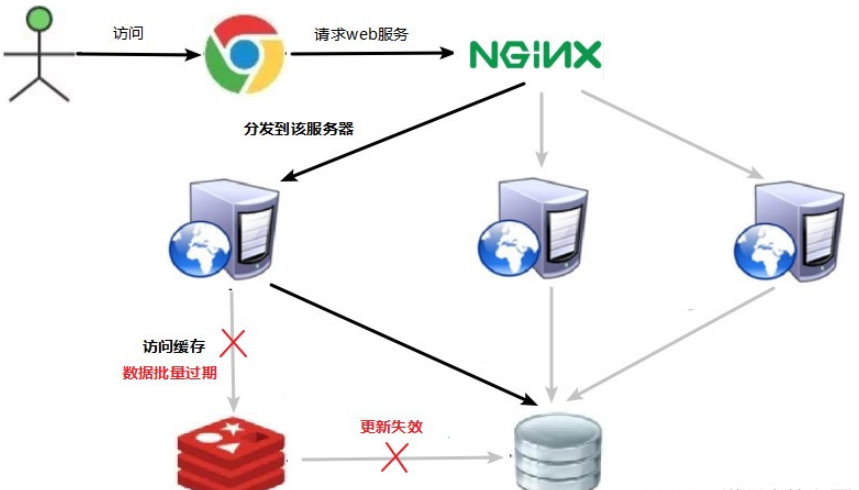

3. Avalanche de cache

3.1 Description du problème

Les données correspondantes existent, mais les données de la clé ont expiré (le cache Redis a expiré et cette clé sera automatiquement supprimée à ce moment-là). Un certain nombre de demandes simultanées accèdent à différentes clés, c'est-à-dire qu'un grand nombre de clés différentes sont accédées en même temps. À ce moment-là, la clé est en phase d'expiration et la base de données sera demandée. submerger le serveur de base de données. Cette situation est appelée avalanche de cache, et la différence avec la panne de cache est que la première est une clé.

Solution 3.2

L'effet d'avalanche lorsque le cache expire a un impact terrible sur le système sous-jacent !

(1) Construire une architecture de cache multi-niveaux :

cache nginx + cache redis + autres caches (ehcache, etc.)

(2) Utiliser des verrous ou des files d'attente :

-

Utilisez le verrouillage Ou utilisez une file d'attente pour garantir qu'il n'y aura pas un grand nombre de threads lisant et écrivant la base de données en même temps, évitant ainsi qu'un grand nombre de requêtes simultanées ne tombent sur le système de stockage sous-jacent en cas de panne. Non applicable aux situations de forte concurrence

(3) Définissez l'indicateur d'expiration pour mettre à jour le cache :

Enregistrez si les données mises en cache ont expiré (définissez le montant de l'avance). Si elles expirent, cela déclenchera un message. notification à un autre thread pour mettre à jour la clé réelle dans le cache en arrière-plan.

(4) Répartir le délai d'expiration du cache :

Par exemple, nous pouvons ajouter une valeur aléatoire au délai d'expiration d'origine, par exemple 1 à 5 minutes de manière aléatoire, afin que le délai d'expiration de chaque cache est Le taux de redoublement sera réduit, ce qui rendra difficile la cause d'un échec collectif.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Solution à l'erreur 0x80242008 lors de l'installation de Windows 11 10.0.22000.100

May 08, 2024 pm 03:50 PM

Solution à l'erreur 0x80242008 lors de l'installation de Windows 11 10.0.22000.100

May 08, 2024 pm 03:50 PM

1. Démarrez le menu [Démarrer], entrez [cmd], cliquez avec le bouton droit sur [Invite de commandes] et sélectionnez Exécuter en tant qu'[Administrateur]. 2. Entrez les commandes suivantes dans l'ordre (copiez et collez soigneusement) : SCconfigwuauservstart=auto, appuyez sur Entrée SCconfigbitsstart=auto, appuyez sur Entrée SCconfigcryptsvcstart=auto, appuyez sur Entrée SCconfigtrustedinstallerstart=auto, appuyez sur Entrée SCconfigwuauservtype=share, appuyez sur Entrée netstopwuauserv , appuyez sur Entrée netstopcryptS.

Analyser les goulots d'étranglement des fonctions PHP et améliorer l'efficacité de l'exécution

Apr 23, 2024 pm 03:42 PM

Analyser les goulots d'étranglement des fonctions PHP et améliorer l'efficacité de l'exécution

Apr 23, 2024 pm 03:42 PM

Les goulots d'étranglement des fonctions PHP entraînent de faibles performances, qui peuvent être résolues en suivant les étapes suivantes : localisez la fonction de goulot d'étranglement et utilisez des outils d'analyse des performances. Mise en cache des résultats pour réduire les recalculs. Traitez les tâches en parallèle pour améliorer l’efficacité de l’exécution. Optimisez la concaténation des chaînes, utilisez plutôt les fonctions intégrées. Utilisez des fonctions intégrées au lieu de fonctions personnalisées.

Stratégie de mise en cache et optimisation de l'API Golang

May 07, 2024 pm 02:12 PM

Stratégie de mise en cache et optimisation de l'API Golang

May 07, 2024 pm 02:12 PM

La stratégie de mise en cache dans GolangAPI peut améliorer les performances et réduire la charge du serveur. Les stratégies couramment utilisées sont : LRU, LFU, FIFO et TTL. Les techniques d'optimisation incluent la sélection du stockage de cache approprié, la mise en cache hiérarchique, la gestion des invalidations, ainsi que la surveillance et le réglage. Dans le cas pratique, le cache LRU est utilisé pour optimiser l'API pour obtenir des informations utilisateur à partir de la base de données. Les données peuvent être rapidement récupérées du cache. Sinon, le cache peut être mis à jour après l'avoir obtenu à partir de la base de données.

Lequel a les meilleures performances, erlang ou golang ?

Apr 21, 2024 am 03:24 AM

Lequel a les meilleures performances, erlang ou golang ?

Apr 21, 2024 am 03:24 AM

Il existe des différences de performances entre Erlang et Go. Erlang excelle en termes de concurrence, tandis que Go offre un débit plus élevé et des performances réseau plus rapides. Erlang convient aux systèmes nécessitant une simultanéité élevée, tandis que Go convient aux systèmes nécessitant un débit élevé et une faible latence.

Mécanisme de mise en cache et pratique d'application dans le développement PHP

May 09, 2024 pm 01:30 PM

Mécanisme de mise en cache et pratique d'application dans le développement PHP

May 09, 2024 pm 01:30 PM

Dans le développement PHP, le mécanisme de mise en cache améliore les performances en stockant temporairement les données fréquemment consultées en mémoire ou sur disque, réduisant ainsi le nombre d'accès à la base de données. Les types de cache incluent principalement le cache de mémoire, de fichiers et de bases de données. En PHP, vous pouvez utiliser des fonctions intégrées ou des bibliothèques tierces pour implémenter la mise en cache, telles que cache_get() et Memcache. Les applications pratiques courantes incluent la mise en cache des résultats des requêtes de base de données pour optimiser les performances des requêtes et la mise en cache de la sortie des pages pour accélérer le rendu. Le mécanisme de mise en cache améliore efficacement la vitesse de réponse du site Web, améliore l'expérience utilisateur et réduit la charge du serveur.

Comment utiliser le cache Redis dans la pagination des tableaux PHP ?

May 01, 2024 am 10:48 AM

Comment utiliser le cache Redis dans la pagination des tableaux PHP ?

May 01, 2024 am 10:48 AM

L'utilisation du cache Redis peut considérablement optimiser les performances de la pagination du tableau PHP. Cela peut être réalisé en suivant les étapes suivantes : Installez le client Redis. Connectez-vous au serveur Redis. Créez des données de cache et stockez chaque page de données dans un hachage Redis avec la clé « page : {page_number} ». Récupérez les données du cache et évitez les opérations coûteuses sur les grandes baies.

Comment mettre à niveau Win11 anglais 21996 vers le chinois simplifié 22000_Comment mettre à niveau Win11 anglais 21996 vers le chinois simplifié 22000

May 08, 2024 pm 05:10 PM

Comment mettre à niveau Win11 anglais 21996 vers le chinois simplifié 22000_Comment mettre à niveau Win11 anglais 21996 vers le chinois simplifié 22000

May 08, 2024 pm 05:10 PM

Vous devez d’abord définir la langue du système sur l’affichage chinois simplifié et redémarrer. Bien sûr, si vous avez déjà modifié la langue d'affichage en chinois simplifié, vous pouvez simplement ignorer cette étape. Ensuite, commencez à utiliser le registre, regedit.exe, accédez directement à HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlNlsLanguage dans la barre de navigation de gauche ou dans la barre d'adresse supérieure, puis modifiez la valeur de la clé InstallLanguage et la valeur de la clé par défaut sur 0804 (si vous souhaitez la changer en anglais en- nous, vous devez d'abord définir la langue d'affichage du système sur en-us, redémarrer le système, puis tout changer en 0409). Vous devez redémarrer le système à ce stade.

Navicat peut-il se connecter à Redis ?

Apr 23, 2024 pm 05:12 PM

Navicat peut-il se connecter à Redis ?

Apr 23, 2024 pm 05:12 PM

Oui, Navicat peut se connecter à Redis, ce qui permet aux utilisateurs de gérer les clés, d'afficher les valeurs, d'exécuter des commandes, de surveiller l'activité et de diagnostiquer les problèmes. Pour vous connecter à Redis, sélectionnez le type de connexion « Redis » dans Navicat et saisissez les détails du serveur.