Exemple d'analyse des risques du site framework Struts2

1. Présentation

Un projet open source sponsorisé par Apache Software Foundation (ASF) est Struts. Le projet a commencé comme une branche du projet de Jakarta et a ensuite été promu au rang de projet de haut niveau de l'ASF. En utilisant la technologie Java Servlet/JSP, il implémente le cadre d'application [Web Framework] basé sur le modèle de conception Model-View-Controller [MVC] des applications Web Java EE. Il s'agit d'un produit classique dans le modèle de conception classique MVC.

Au début du développement des applications Web Java EE, en plus d'utiliser la technologie Servlet, elles étaient généralement développées en utilisant un mélange de code HTML et Java dans le code source des JavaServer Pages (JSP) . Ces deux méthodes sont inévitables dans le mélange de performances et de code de logique métier, ce qui apporte une énorme complexité au développement initial et à la maintenance ultérieure. Afin de se débarrasser des contraintes et limitations ci-dessus et de séparer clairement le code de logique métier de la couche de présentation, Craig McClanahan a adopté en 2000 le modèle de conception MVC pour développer Struts. Ce produit framework était autrefois considéré comme le framework d'application WEB JAVA le plus complet et le plus populaire

Struts2 est un framework d'application Web basé sur le modèle de conception MVC. Il est essentiellement équivalent à un servlet dans le modèle de conception MVC. , Struts2 sert de contrôleur (Controller) pour établir l'interaction des données entre le modèle et la vue. Struts 2 est le produit de nouvelle génération de Struts. Il s'agit d'un nouveau framework Struts 2 qui fusionne les technologies de Struts 1 et WebWork

2 Avec la popularité de. le cadre Struts2, de plus en plus d'unités d'entreprise utilisent le cadre Struts2 pour le développement. Ces dernières années, des vulnérabilités à haut risque ont été exposées à plusieurs reprises dans de nombreux sites gouvernementaux, banques, grandes sociétés Internet, etc. En décembre 2016, les données des utilisateurs de JD.com 12G ont été divulguées, notamment les noms d'utilisateur, les mots de passe, les e-mails, les numéros QQ, les numéros de téléphone, les cartes d'identité et d'autres dimensions, avec des dizaines de millions de données. La raison vient de la vulnérabilité de sécurité de Struts. 2 en 2013. À cette époque, presque toutes les sociétés Internet et un grand nombre de banques et d'agences gouvernementales du pays étaient touchées, ce qui entraînait un grand nombre de fuites de données. Chaque fois qu'une vulnérabilité éclatait dans struts2, les principales plates-formes de vulnérabilité Internet recevaient également de multiples retours tels que. comme :

#🎜🎜 #Le problème d'exécution de code de Struts2 remonte à 2010, lorsque Meder Kydyraliev de l'équipe de sécurité de Google a découvert qu'il pourrait être contourné en utilisant le codage unicde. Le caractère spécial "#" est filtré par l'intercepteur de paramètres, provoquant des problèmes d'exécution de code. Le numéro de vulnérabilité officiel est S2-003,  Retour sur l'historique. des vulnérabilités struts2, nous avons constaté que le responsable n'était pas à blâmer. Premièrement, le développement. La sensibilisation du personnel à la sécurité n'est pas forte et, bien que des mesures de sécurité de base aient été prises, elles sont inefficaces. Deuxièmement, nous estimons que les mesures officielles de réparation manquent de force et semblent n'être que superficielles, sans vraiment résoudre la cause profonde du problème. De plus, l'esprit d'ouverture officiel est vraiment choquant. Ils ont même directement publié le PoC de la vulnérabilité sur le site officiel, ce qui a donné à de nombreuses personnes l'opportunité d'étudier plus en profondeur l'exploitation de la vulnérabilité. plus sérieux.

Retour sur l'historique. des vulnérabilités struts2, nous avons constaté que le responsable n'était pas à blâmer. Premièrement, le développement. La sensibilisation du personnel à la sécurité n'est pas forte et, bien que des mesures de sécurité de base aient été prises, elles sont inefficaces. Deuxièmement, nous estimons que les mesures officielles de réparation manquent de force et semblent n'être que superficielles, sans vraiment résoudre la cause profonde du problème. De plus, l'esprit d'ouverture officiel est vraiment choquant. Ils ont même directement publié le PoC de la vulnérabilité sur le site officiel, ce qui a donné à de nombreuses personnes l'opportunité d'étudier plus en profondeur l'exploitation de la vulnérabilité. plus sérieux.

CVE-2013-2251Struts2 # 🎜🎜#Struts2

Struts2 CNVD-2016-02506 , CVE-2016-3081, versions concernées de Struts 2.3.20 - StrutsStruts 2.3.28 (sauf 2.3.20.3 et 2.3.24.3)Numéro CVE : CVE-2016-4438 Struts(S2-037 ) Vulnérabilité d'exécution de code à distance, versions concernées : Struts 2.3.20 - Struts Struts 2.3.28.1CVE-2017-5638 Versions concernées : Struts 2.3.5 - Struts 2.3.31# 🎜 🎜#Struts 2.5 –Struts 2.5.10

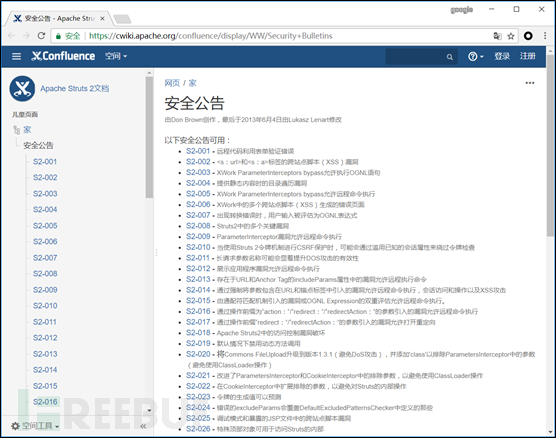

Pour d'autres détails, veuillez vous référer à l'historique des vulnérabilités fourni par le site officiel de struts2 :https ://cwiki .apache.org/confluence/display/WW/Security+Bulletins

3. avec des vulnérabilités fréquentes, nous avons mené une enquête et des statistiques sur la répartition du cadre Struts dans la province, en prenant les empreintes digitales des sites de chaque ville, nous avons dessiné un diagramme de répartition de l'utilisation du cadre Strut2 dans diverses villes de la province comme suit :

# 🎜🎜#

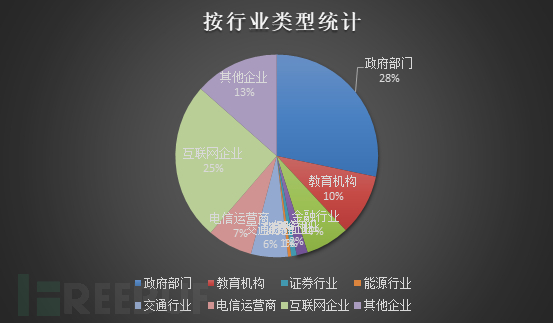

En combinant l'analyse du Big Data et l'identification de mots-clés, nous avons analysé les conditions de l'industrie collectées dans lesquelles les sites Strust2 sont utilisés et en avons tiré les tableau suivant :

Données spécifiques du tableau :

| Numéro de série | Type d'industrie | Quantité | Pourcentage |

| 1 | Département du Gouvernement | 447 | 28,29% |

| 2 | Établissements d'enseignement | 155 | 9,80% |

| 3 | Industrie financière | 110 6,96% | |

| Industrie des assurances | 28 | 1,77 % | |

| Industrie des valeurs mobilières | 14 | 0,88% | |

| Industrie de l'énergie | 8 | 0,50% | |

| Industrie des transports | 93 | 5,88% | |

| Opérateurs télécoms | 114 | 7,21% | |

| Entreprises Internet | 398 | 25,18% | |

| Autres sociétés | 213 | 13,48% |

Nous avons collecté Utilisez le site middleware Struts2 pour la détection des vulnérabilités. Cette fois, nous utilisons plusieurs vulnérabilités à haut risque qui ont un impact relativement important sur Internet pour la vérification, détectons l'existence de vulnérabilités (S2-045, S2-037, S2-032, S2). -016) et les réparer et les renforcer. , après avoir testé 1580 échantillons de sites, il a été constaté qu'il existe encore certains sites où les vulnérabilités Struts2 n'ont pas été réparées. Les informations statistiques des sites où les vulnérabilités ont été détectées sont les suivantes :

.

| Industrie | Il y a des vulnérabilités Quantité | |

|---|---|---|

| Départements gouvernementaux | 3 | |

| Établissements d'enseignement | 2 | |

| Industrie financière | 1 | |

| Internet Enterprise | 2 | |

| Autres | 2 |

4. Suggestions de sécurité

À mesure que la situation devient de plus en plus complexe, la sécurité de l'information est devenue un problème qui ne se limite pas à la technologie. Le développement de la science et de la technologie est une arme à double tranchant. Il peut profiter à l’humanité, mais il peut aussi avoir des effets destructeurs. Et ce point, en plus de la technologie elle-même, peut être mieux compris au niveau de notre conscience. L'impact énorme des vulnérabilités est suffisant pour alerter les praticiens de la sécurité de l'information dans l'industrie Internet : un signal d'alarme pour la sécurité de l'information. on continue à sonner tout le temps.

1. Nous devons développer de bonnes habitudes de développement dans le développement du système d'information. La plupart des failles existent dès la phase de développement et, en raison de la négligence pendant le processus de développement, des failles logiques, etc. entraîneront également de grands risques pour la sécurité du système.

2. Les données du site Web sont sauvegardées dans le temps Lorsque le système est attaqué, le système attaqué peut être restauré dans les plus brefs délais.

3. Installez un logiciel antivirus sur le service en arrière-plan, effectuez régulièrement une analyse antivirus et d'autres contrôles de sécurité sur le serveur.

4. Soyez attentif aux dernières vulnérabilités Internet en temps réel et réparez les vulnérabilités du système d'information en temps opportun.

5. Effectuez régulièrement des tests d'intrusion, des tests de vulnérabilité et d'autres travaux sur le système pour découvrir les problèmes à temps et les réparer en temps opportun afin d'éviter que les vulnérabilités ne soient exposées à Internet.

6. Mettez hors ligne les systèmes qui ne sont plus utilisés en temps opportun. En règle générale, les anciens systèmes présentent davantage de problèmes de sécurité et une mauvaise gestion peut entraîner la fuite d'une grande quantité d'informations sensibles.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

May 13, 2023 pm 05:49 PM

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

May 13, 2023 pm 05:49 PM

1. Introduction La vulnérabilité Struts2 est une série classique de vulnérabilités. La cause première est que Struts2 introduit des expressions OGNL pour rendre le framework flexible et dynamique. Avec l'amélioration des correctifs du framework global, il sera désormais beaucoup plus difficile de découvrir de nouvelles vulnérabilités Struts2 qu'auparavant. À en juger par la situation actuelle, la plupart des utilisateurs ont déjà réparé les vulnérabilités historiques à haut risque. Actuellement, lors des tests d'intrusion, les vulnérabilités de Struts2 sont principalement laissées au hasard, ou il sera plus efficace d'attaquer les systèmes non corrigés après avoir été exposés à l'intranet. Les articles d'analyse en ligne analysent principalement ces vulnérabilités Struts2 du point de vue de l'attaque et de l'exploitation. En tant que nouvelle équipe d'attaque et de défense H3C, une partie de notre travail consiste à maintenir la base de règles des produits ips. Aujourd'hui, nous allons revoir ce système.

Quel est le principe du framework Struts2

Jan 04, 2024 pm 01:55 PM

Quel est le principe du framework Struts2

Jan 04, 2024 pm 01:55 PM

Le principe du framework Struts2 : 1. L'intercepteur analyse le chemin de la requête ; 2. Trouve le nom de classe complet de l'Action ; 3. Crée l'objet Action ; 5. Renvoie le résultat ; analyse. Son principe repose sur le mécanisme d'interception, qui sépare complètement le contrôleur logique métier de l'API Servlet, améliorant ainsi la réutilisabilité et la maintenabilité du code. En utilisant le mécanisme de réflexion, le framework Struts2 peut créer et gérer de manière flexible des objets Action pour traiter les demandes et les réponses.

Exemple d'analyse de la vulnérabilité Struts2 S2-001

May 15, 2023 pm 03:58 PM

Exemple d'analyse de la vulnérabilité Struts2 S2-001

May 15, 2023 pm 03:58 PM

Série de vulnérabilités Vulhub : vulnérabilité struts2 S2-0011 Description de la vulnérabilité : la vulnérabilité struts2 S2-001 se produit lorsque l'utilisateur soumet les données du formulaire et que la vérification échoue, le serveur utilise l'expression OGNL pour analyser la valeur du paramètre précédemment soumise par l'utilisateur, %{value} et remplit les données du formulaire correspondant. Par exemple, dans une page d’inscription ou de connexion. Si la soumission échoue, le serveur renvoie généralement par défaut les données précédemment soumises. Étant donné que le serveur utilise %{value} pour effectuer l'analyse des expressions OGNL sur les données soumises, le serveur peut directement envoyer la charge utile pour exécuter la commande. 2. Exploitation des vulnérabilités Vulhub : L'utilisation de vulhub pour reproduire des vulnérabilités peut sauver le processus de construction de l'environnement, ce qui est très pratique. vu

Comment la vulnérabilité d'exécution de code à distance Struts2 S2-059 se reproduit-elle ?

May 23, 2023 pm 10:37 PM

Comment la vulnérabilité d'exécution de code à distance Struts2 S2-059 se reproduit-elle ?

May 23, 2023 pm 10:37 PM

0x00 Introduction Struts2 est un framework open source JavaWeb très puissant lancé par l'organisation logicielle Apache, qui est essentiellement équivalent à un servlet. Struts2 est basé sur l'architecture MVC et possède une structure de framework claire. Il est généralement utilisé comme contrôleur pour établir une interaction de données entre les modèles et les vues, et est utilisé pour créer des applications Web Java au niveau de l'entreprise. Il utilise et étend l'API JavaServlet et encourage les développeurs à adopter l'architecture MVC. Struts2 s'appuie sur les excellentes idées de conception de WebWork, absorbe certains des avantages du framework Struts et fournit un cadre d'application Web plus soigné implémenté dans le modèle de conception MVC. vulnérabilité 0x01

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Avant-propos Le 22 août 2018, Apache Strust2 a publié le dernier bulletin de sécurité. Apache Struts2 présente une vulnérabilité d'exécution de code à distance à haut risque (S2-057/CVE-2018-11776). La vulnérabilité a été découverte par ManYueMo, un chercheur en sécurité du cabinet. Équipe SemmleSecurityResearch. Cette vulnérabilité est due au fait que lors de l'utilisation de la fonction d'espace de noms pour définir la configuration XML dans le cadre de développement Struts2, la valeur de l'espace de noms n'est pas définie et n'est pas définie dans la configuration d'action de couche supérieure (ActionConfiguration) ou un espace de noms générique est utilisé. ce qui peut conduire à l’exécution de code à distance. De la même manière, tu

Comment reproduire la vulnérabilité d'exécution de code à distance Apache Struts2--048

May 12, 2023 pm 07:43 PM

Comment reproduire la vulnérabilité d'exécution de code à distance Apache Struts2--048

May 12, 2023 pm 07:43 PM

0x00 Introduction Le framework Struts2 est une architecture d'application Web open source pour le développement d'applications Web JavaEE. Il utilise et étend JavaServletAPI et encourage les développeurs à adopter l'architecture MVC. Struts2 s'appuie sur les excellentes idées de conception de WebWork, absorbe certains des avantages du framework Struts et fournit un cadre d'application Web plus soigné implémenté dans le modèle de conception MVC. 0x01 Présentation de la vulnérabilité La série ApacheStruts22.3.x a le plug-in struts2-struts1-plugin activé et le répertoire struts2-showcase existe. La cause de la vulnérabilité est lorsque ActionMe.

Exemple d'analyse des risques du site framework Struts2

May 30, 2023 pm 12:32 PM

Exemple d'analyse des risques du site framework Struts2

May 30, 2023 pm 12:32 PM

1. Présentation Struts est un projet open source sponsorisé par Apache Software Foundation (ASF). Il a commencé comme un sous-projet du projet de Jakarta et est ensuite devenu un projet de haut niveau d'ASF. En utilisant la technologie JavaServlet/JSP, il implémente le cadre d'application [WebFramework] basé sur le modèle de conception Model-View-Controller [MVC] des applications Web JavaEE. Il s'agit d'un produit classique dans le modèle de conception classique MVC. Au début du développement des applications Web JavaEE, en plus d'utiliser la technologie Servlet, HTM était généralement utilisé dans le code source de JavaServerPages (JSP).

Exemple de rapport CNNVD sur la vulnérabilité de sécurité d'Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Exemple de rapport CNNVD sur la vulnérabilité de sécurité d'Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Actuellement, Apache a officiellement publié une mise à jour de version pour corriger la vulnérabilité. Il est recommandé aux utilisateurs de confirmer la version du produit Apache Struts à temps et, s'il est concerné, de prendre des mesures correctives en temps opportun. 1. Introduction à la vulnérabilité ApacheStruts2 est un sous-projet du projet Jakarta de l'American Apache Software Foundation. Il s'agit d'un framework d'application Web basé sur la conception MVC. Le 22 août 2018, Apache a officiellement publié la vulnérabilité de sécurité Apache Struts2S2-057 (CNNVD-201808-740, CVE-2018-11776). Lors de l'activation de la fonction pan-namespace dans le framework de développement struts2