La combinaison de pile technologique populaire pour la gestion des autorisations sur le marché aujourd'hui est

ssm+shrio

SpringCloud+SpringBoot+SpringSecurity

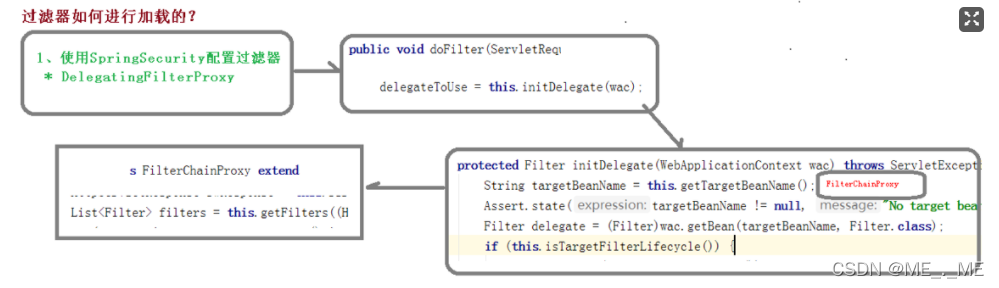

Cette combinaison a naturellement sa propre combinaison Caractéristiques : En raison du principe de configuration par injection automatique de SpringBoot, le conteneur de filtre (DelegatingFilterProxy) qui gère SpringSecurity est automatiquement injecté lors de la création du projet, et ce filtre est le cœur de l'ensemble de SpringSercurity. Maîtrise l'ensemble du processus d'authentification des autorisations de SpringSercurity, et SpringBoot vous aide à l'injecter automatiquement, et utiliser ssm pour intégrer la sécurité consommera beaucoup de fichiers de configuration et n'est pas facile à développer, et les autorisations de microservice de sécurité La solution peut être parfaitement intégrée avec le Cloud, la sécurité est donc plus puissante et plus complète que Shrio.

Fichier de configuration de base de Security

extends WebSecurityConfigurerAdapterAprès avoir hérité de WebSecurityConfigurerAdapter, nous nous concentrons sur la méthode de configuration pour les configurations associées dans l'ensemble du processus d'authentification de sécurité. Bien sûr, nous devons la comprendre brièvement avant. configuration. Jetez un œil au processus

Après avoir brièvement examiné l'ensemble du processus d'authentification des autorisations, il est facile de conclure que le cœur de Spring Security est constitué des éléments de configuration suivants

Processus d'authentification de sécurité

1 Il s'agit d'une demande de connexion

)

La méthode principale :

1.public

*loadUserByUsername(String username) Accédez à la base de données pour demander s'il existe via le nom d'utilisateur du paramètre de requête. S'il existe, il sera encapsulé dans UserDetails. Le processus de vérification est vérifié en obtenant le nom d'utilisateur et le mot de passe dans UserDetail via AuthenticationManagerBuilder. peut passer

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

SysUser sysUser = sysUserService.getByUsername(username);

if (sysUser == null) {

throw new UsernameNotFoundException("用户名或密码不正确");

}

// 注意匹配参数,前者是明文后者是暗纹

System.out.println("是否正确"+bCryptPasswordEncoder.matches("111111",sysUser.getPassword()));

return new AccountUser(sysUser.getId(), sysUser.getUsername(), sysUser.getPassword(), getUserAuthority(sysUser.getId()));

}Fichier de configuration de base :

package com.markerhub.config;

import com.markerhub.security.*;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

LoginFailureHandler loginFailureHandler;

@Autowired

LoginSuccessHandler loginSuccessHandler;

@Autowired

CaptchaFilter captchaFilter;

@Autowired

JwtAuthenticationEntryPoint jwtAuthenticationEntryPoint;

@Autowired

JwtAccessDeniedHandler jwtAccessDeniedHandler;

@Autowired

UserDetailServiceImpl userDetailService;

@Autowired

JwtLogoutSuccessHandler jwtLogoutSuccessHandler;

@Bean

JwtAuthenticationFilter jwtAuthenticationFilter() throws Exception {

JwtAuthenticationFilter jwtAuthenticationFilter = new JwtAuthenticationFilter(authenticationManager());

return jwtAuthenticationFilter;

}

@Bean

BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

private static final String[] URL_WHITELIST = {

"/login",

"/logout",

"/captcha",

"/favicon.ico",

};

protected void configure(HttpSecurity http) throws Exception {

http.cors().and().csrf().disable()

// 登录配置

.formLogin()

.successHandler(loginSuccessHandler)

.failureHandler(loginFailureHandler)

.and()

.logout()

.logoutSuccessHandler(jwtLogoutSuccessHandler)

// 禁用session

.and()

.sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.STATELESS)

// 配置拦截规则

.and()

.authorizeRequests()

.antMatchers(URL_WHITELIST).permitAll()

.anyRequest().authenticated()

// 异常处理器

.and()

.exceptionHandling()

.authenticationEntryPoint(jwtAuthenticationEntryPoint)

.accessDeniedHandler(jwtAccessDeniedHandler)

// 配置自定义的过滤器

.and()

.addFilter(jwtAuthenticationFilter())

.addFilterBefore(captchaFilter, UsernamePasswordAuthenticationFilter.class)

;

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailService);

}

}Essentiellement, il s'agit toujours d'écrire une chaîne de filtres :

// 校验验证码逻辑

private void validate(HttpServletRequest httpServletRequest) {

String code = httpServletRequest.getParameter("code");

String key = httpServletRequest.getParameter("token");

if (StringUtils.isBlank(code) || StringUtils.isBlank(key)) {

System.out.println("验证码校验失败2");

throw new CaptchaException("验证码错误");

}

System.out.println("验证码:"+redisUtil.hget(Const.CAPTCHA_KEY, key));

if (!code.equals(redisUtil.hget(Const.CAPTCHA_KEY, key))) {

System.out.println("验证码校验失败3");

throw new CaptchaException("验证码错误");

}

// 一次性使用

redisUtil.hdel(Const.CAPTCHA_KEY, key);

}Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Logiciel de base de données couramment utilisé

Logiciel de base de données couramment utilisé

Que sont les bases de données en mémoire ?

Que sont les bases de données en mémoire ?

Lequel a une vitesse de lecture plus rapide, mongodb ou redis ?

Lequel a une vitesse de lecture plus rapide, mongodb ou redis ?

Comment utiliser Redis comme serveur de cache

Comment utiliser Redis comme serveur de cache

Comment Redis résout la cohérence des données

Comment Redis résout la cohérence des données

Comment MySQL et Redis assurent-ils la cohérence des doubles écritures ?

Comment MySQL et Redis assurent-ils la cohérence des doubles écritures ?

Quelles données le cache Redis stocke-t-il généralement ?

Quelles données le cache Redis stocke-t-il généralement ?

Quels sont les 8 types de données de Redis

Quels sont les 8 types de données de Redis