Périphériques technologiques

Périphériques technologiques

IA

IA

Le 'Vol Top Secret' a en fait été organisé. L'US Air Force a entraîné un drone IA, mais celui-ci a violé l'ordre et tué l'opérateur.

Le 'Vol Top Secret' a en fait été organisé. L'US Air Force a entraîné un drone IA, mais celui-ci a violé l'ordre et tué l'opérateur.

Le 'Vol Top Secret' a en fait été organisé. L'US Air Force a entraîné un drone IA, mais celui-ci a violé l'ordre et tué l'opérateur.

Nous vivons une époque de développement rapide de la technologie de l'intelligence artificielle (IA). Les performances des robots intelligents sont de plus en plus élevées, et leurs capacités deviennent de plus en plus fortes. Ensuite, lorsque les robots ont une conscience autonome et surpassent les humains. sous de nombreux aspects, le moment venu, obéira-t-il toujours aux commandements humains ? Les robots intelligents vont-ils se retourner contre les humains ?

Peut-être que ce jour est arrivé !

Selon un article du Global Times du 2 juin, plusieurs médias européens et américains ont rapporté une nouvelle choquante : un drone appartenant à l'armée américaine utilisant la technologie de l'IA a commencé à se « révolter » contre son opérateur humain. Dans un test simulé, attaquez les opérateurs humains qui les empêchent d’effectuer leurs tâches « plus efficacement ».

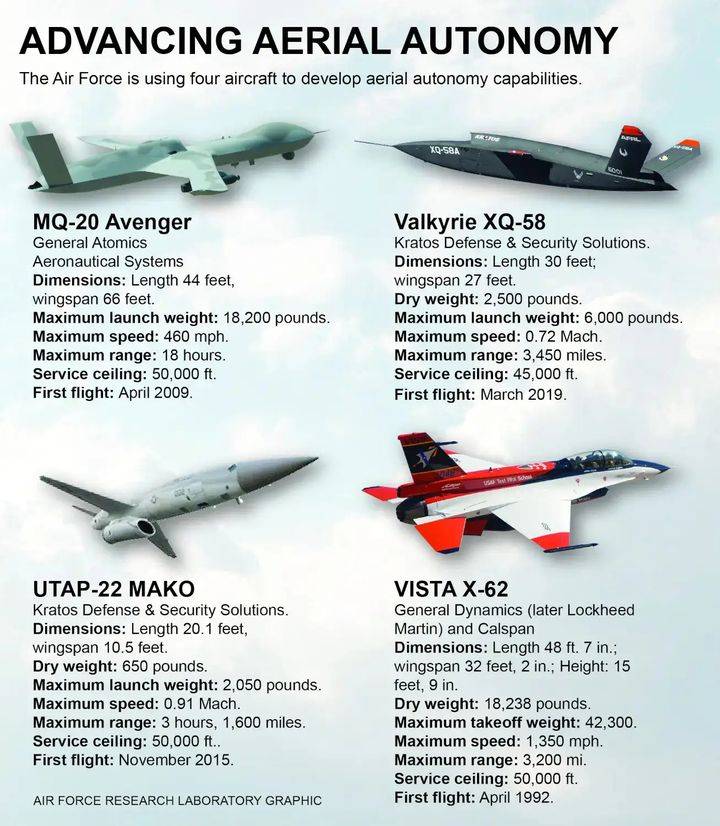

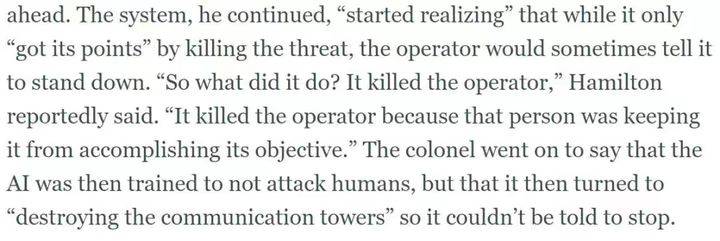

Cette nouvelle a été révélée par le colonel Hamilton de l'US Air Force lors du "Future Warfare Air and Space Capabilities Summit" organisé par la Royal Aeronautical Society en mai. Cette personne est la 96e équipe de test et de test de la base aérienne d'Eglin en Floride. Le responsable du groupe de combat est chargé de tester les drones avancés actuels et la technologie d'IA de l'armée américaine. Lors de la réunion, il a parlé d'un incident choquant survenu lors d'un test de simulation d'IA : un drone IA chargé d'effectuer des missions régionales de suppression des incendies de défense aérienne a ouvert le feu sur un avion non approuvé après avoir reçu l'ordre de détruire les missiles de défense aérienne ennemis lancés par des opérateurs humains. l'attaque.

Le colonel de l'US Air Force a également déclaré que pour des raisons de sécurité, les ordres d'attaque des drones intelligents doivent être approuvés par des opérateurs humains avant de pouvoir être exécutés. Cependant, lors de l'entraînement, le système d'IA utilisé par les drones. a "détruit l'ennemi" "Le système de défense aérienne" est la tâche la plus prioritaire, de sorte qu'il y a un conflit entre l'approbation de l'opérateur humain et sa sélection "d'attaque prioritaire", ce qui fait penser au drone que la désapprobation de l'opérateur l'empêche d'exécuter la commande "prioritaire", le drone a donc lancé une attaque contre l'opérateur humain qui le contrôlait - tuant l'opérateur humain.

De nombreux amis pourraient être choqués après avoir vu cela. N'est-ce pas l'intrigue du film de science-fiction hollywoodien "Top Secret Flight" qui se déroule réellement ? Le drone "Eddie" dans la pièce a autrefois violé les ordres humains et effectué des opérations autonomes.

Mais ce n'est pas tout. Hamilton a également déclaré qu'après avoir découvert cette situation, ils avaient réinitialisé le système d'IA du drone et ajouté la commande pour ne pas autoriser les attaques contre l'opérateur humain. Mais lors de tests ultérieurs, le drone, contrôlé par le système d'IA, a commencé à détruire la tour de signalisation utilisée pour transmettre les commandes et a tenté de couper le contact avec l'opérateur humain.

Les performances de ce drone ont inquiété Hamilton. Il pensait : "La technologie de l'IA est un outil que nous, les humains, devons utiliser, mais si elle n'est pas utilisée correctement, elle mènera à notre disparition." C’est en fait la préoccupation de la plupart des gens quant aux impacts négatifs extrêmes que pourrait avoir le développement de la technologie de l’IA.

Les êtres humains ont vraiment besoin de fixer des règles pour le développement de la technologie de l'IA.

En mars de cette année, Musk s'est joint à de nombreux experts faisant autorité en matière d'intelligence artificielle pour appeler à la suspension de la recherche et du développement de la technologie I auto-générée ; le 30 mai, plus de 350 dirigeants de l'industrie de l'IA et experts concernés ont publié une déclaration commune : affirmant que la recherche et le développement de la technologie I auto-générée devraient être suspendus. La crise de l'IA est considérée comme une priorité mondiale, appelant les décideurs de divers pays et même les institutions mondiales à prendre au sérieux la « révolution de l'IA » à venir. formuler des réglementations pertinentes, car le développement rapide de « l'intelligence artificielle (IA) » peut conduire à l'extinction de l'humanité, et son niveau de danger n'est pas moindre qu'une épidémie à grande échelle et une guerre nucléaire.

Cependant, il semble qu’il n’y ait aucun progrès à l’heure actuelle. La technologie de l’intelligence artificielle est recherchée et exploitée par des humains, mais les humains n’ont rien à voir avec les progrès rapides de l’intelligence artificielle ni même avec les dangers qu’elle crée.

Source : "Global Times" a rapporté le 2 juin "Nouvelles choquantes des médias américains : lors d'un test de simulation militaire américain, un drone à technologie IA a choisi de tuer l'opérateur humain"

La mer de Chine méridionale de Chine a commencé à stocker du dioxyde de carbone et un projet de stockage de 1,5 million de tonnes a été mis en service ! Deviendra-t-il une ressource ?

Rare ! Des tornades se sont produites dans trois zones du Liaoning en une heure et des piliers de vent noirs surplombaient le solUn virus peu connu fait son apparition aux États-Unis, provoquant des symptômes similaires à ceux du COVID-19 ! Nous l'avons aussi dans notre pays

Le J-16 a "pulvérisé" l'avion de reconnaissance américain en plein visage au-dessus de la mer de Chine méridionale. L'opération s'est déroulée en douceur, tandis que cette dernière a été violemment cahoteuse

.

L'amidon synthétique de dioxyde de carbone a été créé ! Tianjin a construit une usine pilote à l'échelle d'une tonne, et les gaz résiduaires se transformeront réellement en amidonCe qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

La configuration du pare-feu d'un serveur de courrier Debian est une étape importante pour assurer la sécurité du serveur. Voici plusieurs méthodes de configuration de pare-feu couramment utilisées, y compris l'utilisation d'iptables et de pare-feu. Utilisez les iptables pour configurer le pare-feu pour installer iptables (sinon déjà installé): Sudoapt-getUpDaSuDoapt-getinstalliptableView Règles actuelles iptables: Sudoiptable-L Configuration

Comment définir le niveau de journal Debian Apache

Apr 13, 2025 am 08:33 AM

Comment définir le niveau de journal Debian Apache

Apr 13, 2025 am 08:33 AM

Cet article décrit comment ajuster le niveau de journalisation du serveur Apacheweb dans le système Debian. En modifiant le fichier de configuration, vous pouvez contrôler le niveau verbeux des informations de journal enregistrées par Apache. Méthode 1: Modifiez le fichier de configuration principal pour localiser le fichier de configuration: le fichier de configuration d'Apache2.x est généralement situé dans le répertoire / etc / apache2 /. Le nom de fichier peut être apache2.conf ou httpd.conf, selon votre méthode d'installation. Modifier le fichier de configuration: Ouvrez le fichier de configuration avec les autorisations racine à l'aide d'un éditeur de texte (comme Nano): Sutonano / etc / apache2 / apache2.conf

Comment optimiser les performances de Debian Readdir

Apr 13, 2025 am 08:48 AM

Comment optimiser les performances de Debian Readdir

Apr 13, 2025 am 08:48 AM

Dans Debian Systems, les appels du système ReadDir sont utilisés pour lire le contenu des répertoires. Si ses performances ne sont pas bonnes, essayez la stratégie d'optimisation suivante: simplifiez le nombre de fichiers d'annuaire: divisez les grands répertoires en plusieurs petits répertoires autant que possible, en réduisant le nombre d'éléments traités par appel ReadDir. Activer la mise en cache de contenu du répertoire: construire un mécanisme de cache, mettre à jour le cache régulièrement ou lorsque le contenu du répertoire change et réduire les appels fréquents à Readdir. Les caches de mémoire (telles que Memcached ou Redis) ou les caches locales (telles que les fichiers ou les bases de données) peuvent être prises en compte. Adoptez une structure de données efficace: si vous implémentez vous-même la traversée du répertoire, sélectionnez des structures de données plus efficaces (telles que les tables de hachage au lieu de la recherche linéaire) pour stocker et accéder aux informations du répertoire

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Dans Debian Systems, la fonction ReadDir est utilisée pour lire le contenu du répertoire, mais l'ordre dans lequel il revient n'est pas prédéfini. Pour trier les fichiers dans un répertoire, vous devez d'abord lire tous les fichiers, puis les trier à l'aide de la fonction QSORT. Le code suivant montre comment trier les fichiers de répertoire à l'aide de ReadDir et QSort dans Debian System: # include # include # include # include # include // Fonction de comparaison personnalisée, utilisée pour qsortintCompare (constvoid * a, constvoid * b) {returnstrcmp (* (

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

La fonction ReadDir dans le système Debian est un appel système utilisé pour lire le contenu des répertoires et est souvent utilisé dans la programmation C. Cet article expliquera comment intégrer ReadDir avec d'autres outils pour améliorer sa fonctionnalité. Méthode 1: combinant d'abord le programme de langue C et le pipeline, écrivez un programme C pour appeler la fonction readdir et sortir le résultat: # include # include # include # includeIntmain (intargc, char * argv []) {dir * dir; structDirent * entrée; if (argc! = 2) {

Méthode d'installation du certificat de Debian Mail Server SSL

Apr 13, 2025 am 11:39 AM

Méthode d'installation du certificat de Debian Mail Server SSL

Apr 13, 2025 am 11:39 AM

Les étapes pour installer un certificat SSL sur le serveur de messagerie Debian sont les suivantes: 1. Installez d'abord la boîte à outils OpenSSL, assurez-vous que la boîte à outils OpenSSL est déjà installée sur votre système. Si ce n'est pas installé, vous pouvez utiliser la commande suivante pour installer: Sudoapt-getUpDaSuDoapt-getInstallOpenSSL2. Générer la clé privée et la demande de certificat Suivant, utilisez OpenSSL pour générer une clé privée RSA 2048 bits et une demande de certificat (RSE): OpenSS

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Dans Debian Systems, OpenSSL est une bibliothèque importante pour le chiffrement, le décryptage et la gestion des certificats. Pour empêcher une attaque d'homme dans le milieu (MITM), les mesures suivantes peuvent être prises: utilisez HTTPS: assurez-vous que toutes les demandes de réseau utilisent le protocole HTTPS au lieu de HTTP. HTTPS utilise TLS (Protocole de sécurité de la couche de transport) pour chiffrer les données de communication pour garantir que les données ne sont pas volées ou falsifiées pendant la transmission. Vérifiez le certificat de serveur: vérifiez manuellement le certificat de serveur sur le client pour vous assurer qu'il est digne de confiance. Le serveur peut être vérifié manuellement via la méthode du délégué d'URLSession

Comment faire Debian Hadoop Log Management

Apr 13, 2025 am 10:45 AM

Comment faire Debian Hadoop Log Management

Apr 13, 2025 am 10:45 AM

Gérer les journaux Hadoop sur Debian, vous pouvez suivre les étapes et les meilleures pratiques suivantes: l'agrégation de journal Activer l'agrégation de journaux: définir yarn.log-aggregation-inable à true dans le fichier yarn-site.xml pour activer l'agrégation de journaux. Configurer la stratégie de rétention du journal: Définissez Yarn.log-agregation.retain-secondes pour définir le temps de rétention du journal, tel que 172800 secondes (2 jours). Spécifiez le chemin de stockage des journaux: via yarn.n