Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Quels sont les périphériques réseau surveillés par Zabbix 3.0 ?

Quels sont les périphériques réseau surveillés par Zabbix 3.0 ?

Quels sont les périphériques réseau surveillés par Zabbix 3.0 ?

Introduction à SNMP

1 Présentation de SNMP

SNMP s'est développé pour devenir le protocole de gestion de réseau le plus utilisé. Les versions actuellement appliquées incluent principalement SNMP v1, SNMP v2c et SNMP v3. Les principales différences entre les versions résident dans la définition des informations, le fonctionnement des protocoles de communication et le mécanisme de sécurité. Parallèlement, deux extensions des applications SNMP, RMON (Remote Network Monitoring) et RMON2, sont également apparues.

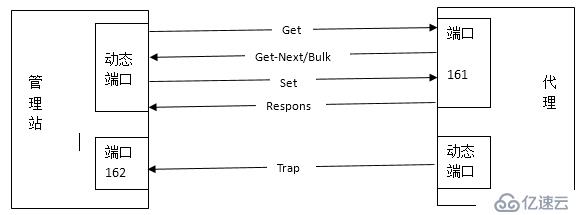

Du point de vue de la couche physique, l'utilisation de SNMP pour gérer le réseau doit inclure : la station de gestion réseau (NMS), l'agent (agent) et le serveur proxy (proxy). Dans la gestion de réseau, au moins un NMS est requis pour émettre des instructions et recevoir des informations de notification. Les agents peuvent répondre aux demandes des nœuds de gestion et peuvent également générer de manière proactive des informations de notification. Il peut y avoir un ou plusieurs agents dans la gestion du réseau. Le proxy transmet les requêtes SNMP et les messages de notification entre différents réseaux ou différentes versions.

Du point de vue de la couche protocolaire, SNMP comprend : SMI (Structure of Management Information, Management Information Structure) et MIB (Management Information Base, Management Information Base). SMI est un sous-ensemble d'ASN.1 (Abstract SyntaxNotation one). SMI stipule que les éléments, types de données personnalisés et macros en ASN.1 peuvent être utilisés dans SNMP. Ces éléments, types de données, macros et autres syntaxes associées peuvent être utilisés pour définir. MIB dans SNMP. MIB est une description abstraite des objets gérables dans Agent. Dans SNMP, MIB est organisé et visualisé dans une structure arborescente. Chaque nœud de l'arborescence est appelé un OID (Object Identifier). Il est organisé d'une manière similaire à un nom de domaine de site Web, et chaque nœud est représenté par un certificat, tel qu'un certificat. comme 1.3.

SNMP est un protocole de couche application appartenant à la pile de protocoles TCP/IP, similaire aux protocoles HTTP et FTP. C'est juste que la couche de transport SNMP utilise le protocole UDP.

Dans SNMP v1, un mode d'authentification simple du NMS à l'agent est fourni : Communauté Lorsque le NMS envoie une demande à l'agent, il doit fournir une chaîne de communauté. Après avoir reçu la chaîne, l'agent doit vérifier si elle est cohérente avec la chaîne locale. un. Il existe des risques de sécurité évidents dus à l'utilisation de texte clair pour transférer la Communauté.

En 1996, l'IETF a publié SNMP v2c (Community-BasedSNMP v2), qui définissait la communication entre les stations de gestion basée sur la v1. Toutes prennent en charge la gestion de réseau distribuée, mais le mécanisme de sécurité est toujours le même que celui de la v1.

En 1998, l'IETF a publié SNMP v3, qui a étendu la sécurité (modèle de sécurité basé sur l'utilisateur et modèle de contrôle d'accès basé sur la vue) et les mécanismes de gestion basés sur SNMP v2. En termes de sécurité, la version v3 ajoute des paramètres de sécurité aux messages du protocole, permettant une transmission cryptée et une vérification obligatoire des messages. Il s'agit d'un protocole sécurisé. SNMP v3 utilise l'idée modulaire pour définir chaque module composant du protocole, améliore l'architecture du protocole et, surtout, reste compatible avec SNMP v1 et SNMP v2.

2 Fonctions de SNMP

L'agent dans SNMP est principalement responsable du téléchargement des informations. En plus des fonctions de niveau du protocole SNMP, NMS a également les fonctions de journalisation des informations envoyées et reçues, d'enregistrement et de gestion des informations de notification, et configuration. Et peut fournir une configuration graphique et une interface de gestion.

Afin de réaliser ces fonctions, SNMP contient une série de commandes d'opération, notamment :

Commandes de lecture : obtenez des commandes de série, NMS envoie des requêtes pour collecter des informations de gestion comme l'agent.

Commande Set : commande Set, NMs écrit les données contenues dans le message dans l'agent.

Fonction d'alarme : série de pièges, l'agent envoie activement des informations de message d'alarme/événement au NMS.

Figure 13-1

1. Opération Get

L'opération Get est une opération activement initiée par NMS. En plus de l'indicateur de demande Get, le message envoyé comprend également la paire nom et valeur de l'OID à demander, et les informations sur l'objet de gestion sont transférées sous la forme d'une liaison de cette paire nom et valeur. Bien entendu, la valeur correspondant à OID dans l’opération Get est NILL.

2. Opération Get-Next

L'opération Get-Next est similaire à la fonction Get. La différence est que les informations interrogées ne sont pas les informations OID liées dans le message mais les informations OID suivantes de l'objet (si le suivant est le suivant). Les informations OID sont lisibles). Par exemple, NMS souhaite collecter les informations de sysLocation, le nœud suivant de sysName côté agent. Dans le message de demande, il s'agit de sysName.0 et le message renvoyé est lié à sysLocation.0 et à la valeur.

3. L'opération Get-Bulk

est en fait un ensemble de plusieurs opérations Get-Next, qui est une nouvelle méthode d'opération ajoutée dans SNMP v2.

4. Opération de réglage

L'opération de réglage peut définir des paramètres pour les OID avec des autorisations d'écriture pour réaliser la gestion des paramètres, la configuration et le contrôle de l'appareil. Différent des variables de liaison de l’opération Get, Set doit lier la valeur du paramètre OID correspondant.

5. Get-Response

Get-Response est une réponse aux commandes Get et Set de NMS. En fonction de la commande et des paramètres de la commande, les informations de liaison de variable de retour correspondantes et les informations sur l'état d'erreur (indiquent le succès de l'exécution de la commande. ou échec), etc.

6. Série Trap

Trap est un mécanisme permettant à l'agent de signaler de manière proactive les événements importants au NMS. Pour de tels rapports, le NMS n'a pas besoin de répondre à l'agent. Le contenu des informations sur le piège indique ce qui s'est passé, à quel moment et où.

3 SMI et MIB

1, SMI

SMI est un module d'information défini dans la syntaxe ASN.1 dans SNMP et est un sous-ensemble d'ASN.1. Ces modules contiennent de nombreuses macros spécifiques à SNMP, des types de données et des règles personnalisées, etc. La définition de ces macros, types de données et règles a trois objectifs principaux : l'un est de représenter et de définir des types de données uniques dans les applications SNMP ; l'autre est de simplifier la méthode de définition des objets de gestion ; le troisième est d'allouer l'espace d'identification des objets ; et des objets de gestion dans la méthode de codage SNMP. SNMP s'appuie sur ces modules d'information définis dans les documents RFC pour standardiser le protocole, permettant ainsi à diverses organisations, entreprises et individus de maintenir une cohérence lors de la définition des objets de gestion.

Dans SNMP, deux versions de SMI sont actuellement définies, à savoir SMI v1 défini dans la RFC 1151 et SMI v2 défini dans la RFC 2578. Dans SMI v1, plusieurs types de données, descriptions de règles, macros OBJECT-TYPE, etc. sont simplement définis. Dans SMI v2, tout le contenu associé est entièrement organisé de manière modulaire.

Les types de données de base définis dans SMI v1 sont :

INTEGER : Il s'agit en fait d'un entier de 32 bits.

OCTET STRING : 0 ou plusieurs caractères de 8 bits (un seul octet), qui peuvent représenter des caractères de texte ou des adresses physiques. La plage de valeurs va de 0 à 65535.

IDENTIFIANT DE L'OBJET : OID exprimé en notation décimale pointée.

NULL : Il est uniquement défini dans SMI v1 et n'est plus utilisé dans SMI v2.

SEQUENCE : Liste de définitions.

SEQUENCE DE : Définir le tableau.

Dans SMI v2, les limitations de portée et les mises à jour des types de données ci-dessus sont davantage clarifiées, et le type BITS est également introduit.

Les types de données personnalisés dans SMI v1 incluent :

NetworkAddress (adresse réseau), qui peut être une famille d'adresses réseau autre qu'Internet, # Adresse IP 32 bits en octets réseau Représentation séquentielle

IPAddress ::= [APPLICATION 0 ] CHAÎNE D'OCTETS IMPLICITE (TAILLE (4))

#🎜 🎜#- #🎜🎜 #La valeur du type Compteur augmente dans un sens. Après avoir atteint le maximum, elle revient à 0 et recommence à compter (elle sera également réinitialisée à 0 après le redémarrage de l'Agent. Il est principalement utilisé). pour compter le nombre d'octets envoyés et reçus par l'interface

- Gauge::= [APPLICATION 2]ENTIER IMPLICITE (0.. 4294967295)

- TimeTicks ::= [ APPLICATION 3 ] ENTIER IMPLICITE (0.. 4294967295)

- Opaque ::= [APPLICATION 4 ] CHAÎNE D'OCTETS IMPLICITE

- Gauge32 et Gauge sont en fait identiques. Gauge32 et Unsigned32 partagent la même balise de type d'application, leur encodage est donc essentiellement identique.

- Counter64 est un compteur à plus grande portée, il y en a 64 : 2^64-1 (0..18446744073709551615). Counter32 est utilisé dans le module MIB standard uniquement lorsque le compteur revient à 0 en moins d'1 heure.

2

、MIB

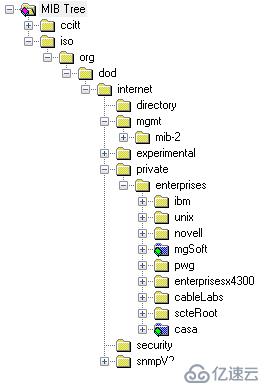

Un agent peut implémenter plusieurs MIB, et chaque MIB peut contenir plus ou moins d'objets de gestion. Il n'y a pas d'exigences claires. MIB est principalement composé de deux parties. Une partie est l'objet de gestion standard défini par l'Organisation internationale de normalisation, comprenant MIB-I (RFC1156) et MIB-II (RFC1213). Tous les appareils connectés au réseau prennent en charge les objets de gestion généraux et de base, qui sont définis dans la norme MIB. L'autre partie est la MIB privée personnalisée par les grands fabricants, organisations ou particuliers. Ces MIB privées sont personnalisées par les fabricants en fonction des besoins de gestion des appareils et des objets à gérer qui ne figurent pas dans la MIB standard. La MIB privée est définie sous les entreprises de nœud (1.3.6.1.4.1).

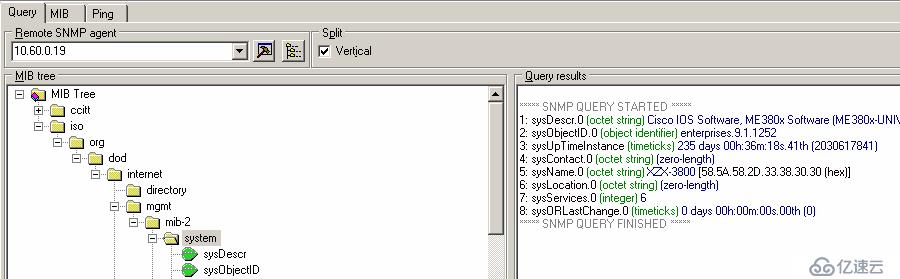

Le MIB standard divise les objets de gestion en 10 groupes, qui sont 10 branches dans l'arborescence MIB. Ce sont : Système, Interfaces, AT (Traduction d'adresses, le statut est obsolète, indiquant la prochaine version Non. plus utilisé), IP, ICMP, TCP, UDP, EGP, Transmission, SNMP, leur nœud parent est 1.3.6.1.2.1 (mib-2). Les objets de gestion de ces 10 groupes constituent l'une des parties les plus importantes de la gestion du réseau.

Groupe Système : principalement utilisé pour décrire les informations au niveau du système de l'agent. Y compris sysName, sysLocation, sysDescr, sysServices, sysUpTime, sysContact, sysObjectID, etc. Ces OID fournissent des informations telles que le nom, l'emplacement et l'heure de connexion de l'appareil, qui sont très importantes dans la gestion du réseau. Dans les environnements réels, ces informations ne peuvent pas être mises à jour à temps et sont facilement ignorées.

Groupe Interfaces : Ce groupe est utilisé pour fournir toutes les informations d'interface des périphériques réseau. Y compris le type d'interface, la description de l'interface, le débit d'interface, l'état de l'interface, etc.

AT group : Groupe de traduction d'adresse. Ce groupe d'heures est un objet table qui implémente la relation de mappage entre les adresses réseau et les adresses physiques. En parcourant le tableau, la correspondance entre l'adresse IP et l'adresse MAC peut être obtenue.

IP group : définit l'objet de gestion des informations liées à la couche IP. Ces objets incluent les paquets IP, les informations d'erreur, les informations d'adresse, les informations de routage et les informations de mappage d'adresses.

Groupe ICMP : Ce groupe définit 26 objets scalaires qui décrivent l'envoi et la réception de divers messages ICMP, tous de type Compteur. Ces objets peuvent facilement fournir le taux d'envoi et de réception de messages ainsi que le taux de divers types de messages ICMP (demandes, réponses).

Groupe TCP : Ce groupe comprend principalement : la stratégie de retransmission TCP pour la gestion de la configuration, les objets avec le temps de retransmission le plus long et le plus court, et les liens pour la gestion des performances. Les objets tels que le numéro des demandes rejetées, le nombre d'enregistrements de transferts entre les états de communication TCP, le nombre total de retransmissions, le nombre total d'erreurs de réception, les objets techniques d'envoi et de réception de segments de données TCP pouvant être utilisés pour la gestion de la facturation et les objets de table tcpConnTable qui peut être utilisé pour la gestion de la sécurité, en analysant l'adresse IP distante, le numéro de port, l'état et d'autres informations enregistrées dans ce tableau, et en suivant les liens suspects depuis l'extrémité distante.

Groupe UDP : ce groupe comprend le comptage des objets pour la réception et l'envoi de paquets UDP, le rapport d'erreurs comptant les objets, les ports et les adresses IP, etc. qui peuvent être utilisés pour les performances et gestion comptable. Objets d'informations connexes. Groupe

Groupe EGP (Exterior Gateway Protocol) : EGP est un protocole utilisé pour échanger des informations de routage entre systèmes autonomes (entre voisins). Ce groupe comprend l'objet de table egpNeighTable pour diverses informations telles que l'état d'exécution du voisin pour la gestion des pannes des utilisateurs, le numéro de domaine du système autonome local pour la gestion de la configuration des utilisateurs, le taux de messages EGP entrant et sortant de l'entité locale pour la gestion des performances, et le objet de comptage d'erreurs.

Groupe de transmission : Le rôle de ce groupe est de fournir les informations de gestion correspondantes selon les différents supports de transmission. Ce groupe est assez spécial. MIB-II ne définit pas d'objets de gestion clairs sous cette branche, mais le type d'interface correspondant est ajouté à la réorganisation lorsqu'un certain support de transmission doit être géré.

Groupe SNMP : Ce groupe définit en détail les objets liés à SNMP. Par exemple, des statistiques sur le nombre de différents types d'erreurs pouvant être utilisées pour la gestion des erreurs, si les échecs d'authentification par interruption génèrent des objets de message pouvant être utilisés pour la gestion de la configuration, et des statistiques sur le nombre de messages différents envoyés et reçus pouvant être utilisés. pour la gestion des performances.

4 Arbre OID

Dans SNMP, tous les objets de gestion sont organisés dans une structure arborescente, et les objets de gestion sont incarnés sous forme de nœuds d'arbres dans l'arbre, et cet arbre est maintenu et géré par les organisations internationales de normalisation compétentes. Grâce à cette organisation structurée et hiérarchique, il est très pratique de gérer et d’agrandir les objets. Cette gestion et cette expansion se reflètent dans l’allocation des nœuds.

Les entreprises, organisations ou individus ont le droit de postuler pour que les nœuds des organisations internationales deviennent une branche de l'arborescence. Après avoir postulé avec succès pour un nœud, vous pouvez librement allouer d'autres nœuds sous la branche pour répondre à ses besoins commerciaux de surveillance ou de gestion.

Numéro OID, également appelé numéro MIB. MIB est en fait un module ASN.1 composé d'OID, qui est en réalité incarné dans une structure arborescente. Il existe de nombreuses MIB standards sur Internet. SNMP définit MIB-I, MIB-II, etc., et inclut également les MIB définies par les entreprises, les organisations et les particuliers. Comme indiqué ci-dessous.

Dans l'arborescence OID, seul le nœud racine de niveau supérieur n'a pas de numéro spécifique et peut être considéré comme un nœud virtuel. Les autres nœuds ont tous des numéros uniques au même niveau. .

Les nœuds de niveau suivant en haut sont le ccitt (0) géré par le CCITT (l'actuel ITU-T) et l'ISO (1) géré par l'ISO.

Il existe de nombreux sous-nœuds sous le nœud Internet, le répertoire (1) est réservé et pourra être utilisé pour les services d'annuaire OSI à l'avenir. mgmt(2) relève de la responsabilité de l'IAB et est utilisé pour définir les objets de gestion standard dans RFC, qui sont en fait MIB-I et MIB-II. experimental(3) est également géré par l'IAB et est utilisé pour définir des objets de gestion à caractère expérimental d'Internet. Les entreprises de nœuds privées (4) et de niveau inférieur (1) sont allouées et gérées par l'IANA. Le nœud d'entreprises (1) est principalement utilisé pour l'attribution à diverses entreprises ou organisations.

La structure arborescente de l'OID est illustrée dans la figure 13-2 ci-dessous. # à SNMP lors de la surveillance des options d'élément, il est recommandé de configurer les options Type d'information et Valeur de magasin comme indiqué dans le tableau suivant.

SNMP

Type

Description | ZabbixOptions d'éléments de surveillance recommandées |

INTEGER AVEC LE SYMBOLE 32 est un entier |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Numérique non signé, décimal | Valeur de magasin : telle quelle | afficher les mappages de valeurs

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Texte | Valeur de magasin : telle quelle |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Personnage | Valeur de magasin : telle quelle |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Numérique non signé, décimal | Valeur de magasin : delta (vitesse par seconde) |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Numérique Non signé, décimal | Valeur de magasin : delta (vitesse par seconde) |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Numérique non signé, décimal | Valeur de stockage : telle quelle |

|

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment surveiller la mémoire Redis dans Zabbix

Jun 03, 2023 am 10:00 AM

Comment surveiller la mémoire Redis dans Zabbix

Jun 03, 2023 am 10:00 AM

1. Téléchargez directement le modèle d'importation et importez le modèle en suivant les étapes suivantes : cliquez sur configuration->modèles>importer->importer le fichier XML téléchargé. 2. Configurez la clé client sur l'hôte surveillé, ouvrez le fichier de configuration /etc/zabbix/zabbix_agentd.conf et ajoutez la dernière ligne : UserParameter=redis_stats[*],redis-cli-h127.0.0.1-p$1 info |grep$2|cut-d:-f2 Une fois la configuration terminée, transmettez /etc/init.d/zabbix_agentdre

Comment Zabbix surveille les données Traceroute

May 19, 2023 am 11:10 AM

Comment Zabbix surveille les données Traceroute

May 19, 2023 am 11:10 AM

1. Zabbixserver et proxy installent le script mtrmtr et placez-le dans le chemin suivant de zabbixserver et proxy : exécutez chownzabbix:zabbixmtrtrace.shzabbix pour créer le modèle mtrtrace : 5. Associez l'hôte au modèle et observez les données dans zabbix : [surveillance ]-[dernières données] :

Quels sont les périphériques réseau surveillés par Zabbix 3.0 ?

Jun 04, 2023 am 08:44 AM

Quels sont les périphériques réseau surveillés par Zabbix 3.0 ?

Jun 04, 2023 am 08:44 AM

Introduction à SNMP 1 Présentation de SNMP SNMP s'est développé pour devenir le protocole de gestion de réseau le plus utilisé. Les versions actuellement appliquées incluent principalement SNMPv1, SNMPv2c et SNMPv3. Les principales différences entre les versions résident dans la définition des informations, le fonctionnement des protocoles de communication et le mécanisme de sécurité. Parallèlement, deux extensions des applications SNMP, la surveillance du réseau à distance RMON (Remote Network Monitoring) et RMON2, sont également apparues. Du point de vue de la couche physique, l'utilisation de SNMP pour gérer le réseau doit inclure : une station de gestion de réseau (NMS), un agent (Agent) et un serveur proxy (proxy). NMS peut générer des commandes et recevoir des informations de notification. Il doit y en avoir au moins un dans la gestion du réseau.

Comment utiliser le script personnalisé Zabbix pour surveiller les alarmes nginx et WeChat

May 21, 2023 pm 05:10 PM

Comment utiliser le script personnalisé Zabbix pour surveiller les alarmes nginx et WeChat

May 21, 2023 pm 05:10 PM

Description du projet Le but de ce projet est de créer un système de surveillance Zabbix capable de mettre en œuvre des alarmes WeChat, de surveiller facilement l'ensemble du cluster NGINX et, en même temps, de déployer et de gérer l'ensemble du cluster par lots. Étapes du projet : installez zabbixserver sur le serveur zabbix (192.168.2.138), installez zabbixagent (192.168.2.58) côté nginx, configurez le cluster d'équilibrage de charge Nginx et activez les statistiques d'état. Écrivez un script de surveillance côté nginx pour obtenir le statut de nginx. Le Web côté serveur ajoute des éléments de surveillance et génère des images. Enregistrez l'entreprise WeChat et configurez l'interface WeChat. Ajoutez le script push d'interface au serveur zabbix et testez que l'interface est normale. en nous

Utilisation de Zabbix pour la surveillance et la gestion dans le développement d'API Java

Jun 18, 2023 am 08:25 AM

Utilisation de Zabbix pour la surveillance et la gestion dans le développement d'API Java

Jun 18, 2023 am 08:25 AM

Dans le développement JavaAPI, la gestion de la surveillance est un élément très important. Afin de garantir la stabilité et la fiabilité de l'application, nous devons surveiller divers indicateurs, tels que l'utilisation du processeur, l'utilisation de la mémoire, le trafic réseau, etc., et réagir en temps opportun. Dans ce cas, Zabbix est un excellent outil de surveillance. Zabbix est une solution de surveillance open source capable de surveiller divers paramètres et services, notamment les réseaux, les serveurs, les applications, les bases de données, etc. Il fournit un puissant Nous

Comment surveiller Nginx/Tomcat/MySQL avec zabbix

May 17, 2023 pm 08:31 PM

Comment surveiller Nginx/Tomcat/MySQL avec zabbix

May 17, 2023 pm 08:31 PM

Zabbix surveille la machine nginxa : serveur zabbix (192.168.234.128) machine b : client zabbix (192.168.234.125) Opération sur la machine b (client zabbix) : modifier le fichier de configuration de l'hôte virtuel nginx : [root@centos~]#vi/ etc/nginx /conf.d/default.conf Ajoutez le contenu suivant dans le serveur{} : location/nginx_status{stub_statuson;access_logoff;allow127.0.0.1;denyall;}Reload ngi

Comment configurer la surveillance nginx dans Zabbix

May 12, 2023 pm 08:31 PM

Comment configurer la surveillance nginx dans Zabbix

May 12, 2023 pm 08:31 PM

Cas : zabbix configure la surveillance nginx 1. Modifiez le fichier de configuration vim/usr/local/nginx/conf/nginx.conflocation/nginx_status{stub_status;} Description : champ personnalisé nginx_status, adresse d'accès (exemple : 192.168.169.131/nginx_status) stub_status corrigé Paramètre #Restart nginx./nginxreload Description de l'état d'accès au navigateur : ActiveconnectionsNginx traite le nombre de liens actifs que le serveur Nginx démarre jusqu'à présent ;

Comment utiliser Zabbix pour surveiller plusieurs MySQL

Jun 02, 2023 pm 02:25 PM

Comment utiliser Zabbix pour surveiller plusieurs MySQL

Jun 02, 2023 pm 02:25 PM

Les principaux outils utilisés : macros (divisées en macros modèles, macros hôtes et macros découvertes automatiquement) Format de macro hôte : $MACRO (peut renseigner directement la valeur) Macros découvertes automatiquement : #MACRO (doit correspondre à la valeur de la clé créée ) Structure générale 1. Hôte de l'agent : l'hôte de l'agent crée la variable de macro $MYSQLPORT. La valeur de la variable de macro est le paramètre de script de découverte automatique de Discoveryrules. 2. Modèle : créez des règles de découverte automatique dans le modèle, en s'appuyant sur la découverte automatique. script pour obtenir la variable de macro de découverte automatique. 3. Éléments de surveillance – Créez des éléments de surveillance dans Discoveryrules. Les noms et valeurs clés des éléments de surveillance sont automatiquement envoyés.

Index dynamiques (index dynamiques) Les performances des éléments de surveillance SNMP dans la collecte et le parcours des données ont été améliorées.

Index dynamiques (index dynamiques) Les performances des éléments de surveillance SNMP dans la collecte et le parcours des données ont été améliorées.