Périphériques technologiques

Périphériques technologiques

IA

IA

Kissinger, 100 ans, parle d'intelligence artificielle : n'attendez pas qu'une crise survienne pour commencer à y prêter attention

Kissinger, 100 ans, parle d'intelligence artificielle : n'attendez pas qu'une crise survienne pour commencer à y prêter attention

Kissinger, 100 ans, parle d'intelligence artificielle : n'attendez pas qu'une crise survienne pour commencer à y prêter attention

En 2023, Henry Kissinger a 100 ans, mais son esprit est toujours clair et sa pensée est toujours claire. Il participe toujours, comme toujours, aux discussions sur les questions internationales et peut également faire d’admirables prédictions.

The Economist a eu une conversation de huit heures avec Kissinger fin avril. Au cours de ce dialogue, Kissinger a exprimé ses inquiétudes quant à la concurrence de plus en plus féroce entre la Chine et les États-Unis pour le leadership technologique et économique. Il s'est également inquiété du fait que l'intelligence artificielle intensifierait considérablement la confrontation entre la Chine et les États-Unis. Kissinger estime que l'intelligence artificielle deviendra un facteur clé dans le domaine de la sécurité d'ici cinq ans, avec un potentiel disruptif comparable à l'impression à caractères mobiles.

« Nous vivons dans un monde d’une destructivité sans précédent », a prévenu Kissinger. Même si les humains seront en principe impliqués dans les boucles de rétroaction de l’apprentissage automatique, l’IA pourrait devenir une arme totalement autonome et imparable.

Kissinger a toujours été très préoccupé par le développement de l'intelligence artificielle. Il a dit un jour : "Les techniciens se soucient des applications, mais moi, je me soucie de l'impact." Récemment, Kissinger, l'ancien PDG de Google Eric Schmidt et le doyen de l'école Schwarzman du MIT Daniel Huttenloher ont également co-écrit un livre "L'ère de l'intelligence artificielle et l'avenir de l'humanité" , Kissinger a proposé dans ce livre que L'intelligence artificielle va remodeler la sécurité mondiale et l'ordre mondial, et a réfléchi à l'impact du développement de l'intelligence artificielle sur les individus et l'identité humaine.

Depuis l'histoire de l'humanité, la sécurité a toujours été l'objectif minimum poursuivi par une société organisée. À chaque époque, les sociétés en quête de sécurité ont tenté de transformer les avancées technologiques en moyens de plus en plus efficaces pour surveiller les menaces, s'entraîner et se préparer à la guerre, exercer une influence au-delà des frontières nationales et, en temps de guerre, renforcer leur puissance militaire pour atteindre leurs objectifs. victoire. Les progrès dans les domaines de la métallurgie, de la fortification, de l’élevage de chevaux et de la construction navale ont souvent été décisifs pour les premières sociétés organisées. Au début de la période moderne, les innovations en matière d’armes à feu, de navires de guerre, d’outils de navigation et de technologie jouaient un rôle similaire.

À mesure que la puissance grandit, les grandes puissances se pèsent pour évaluer quelle partie sortira victorieuse d'un conflit, quels risques et quelles pertes une telle victoire entraînerait, quelles sont les raisons légitimes d'entrer en guerre, et l'autre quel impact aura L'implication des grandes puissances et de leurs forces militaires dans un conflit a-t-elle une influence sur l'issue du conflit ? Les capacités de combat, les objectifs et les stratégies des différents pays sont, du moins en théorie, établis comme un équilibre ou un rapport de force.

la cyberguerre à l'ère de l'intelligence artificielle

Au cours du siècle dernier, il y a eu un décalage entre l'alignement stratégique des moyens et des fins. Les technologies utilisées à des fins de sécurité émergent et deviennent de plus en plus perturbatrices, tandis que les stratégies permettant d'appliquer ces technologies pour atteindre les objectifs déclarés deviennent de plus en plus insaisissables. À l’ère d’aujourd’hui, l’émergence des réseaux et de l’intelligence artificielle a ajouté une complexité et une abstraction extraordinaires à ces calculs stratégiques.

Aujourd'hui, après la fin de la guerre froide, les grandes puissances et d'autres pays ont utilisé les cybercapacités pour renforcer leurs arsenaux nationaux. L'efficacité de ces cybercapacités découle principalement de leur opacité et de leur déni, et dans certains cas également de leur caractère opaque. son utilisation pour brouiller les frontières de la désinformation, de la collecte de renseignements, du sabotage et des conflits traditionnels – cela constitue une variété de stratégies pour lesquelles il n’existe aucun dogme théorique accepté. Dans le même temps, chaque avancée entraîne la révélation de nouvelles vulnérabilités.

L'ère de l'intelligence artificielle pourrait compliquer encore davantage les mystères de la stratégie moderne, ce qui n'est pas ce que les humains voulaient, et pourrait même dépasser complètement la compréhension humaine. Même si les pays ne déploient pas à grande échelle des armes autonomes dites mortelles – des armes d’intelligence artificielle automatiques ou semi-autonomes qui sont entraînées et autorisées à sélectionner des cibles de manière autonome et à attaquer sans autre autorisation humaine – l’IA aura toujours le potentiel de renforcer les armes conventionnelles, nucléaires. armes et cybercapacités, rendant ainsi les relations de sécurité entre adversaires plus difficiles à prévoir et à entretenir, et les conflits plus difficiles à limiter.

Aucun grand pays ne peut ignorer la dimension sécuritaire de l’intelligence artificielle. Une course à l’avantage stratégique en matière d’intelligence artificielle s’est engagée, notamment entre les États-Unis et la Chine, et bien sûr la Russie. À mesure que l’on prend conscience ou que l’on soupçonne que d’autres pays acquièrent certaines capacités d’IA, de plus en plus de pays chercheront à acquérir ces capacités. Une fois introduite, cette capacité se propagera rapidement. Bien que la création d'une IA complexe nécessite beaucoup de puissance de calcul, sa propagation ou son utilisation ne le nécessite généralement pas.

La solution à ces problèmes complexes n’est ni le désespoir ni l’abandon. La technologie nucléaire, la cybertechnologie et la technologie de l'intelligence artificielle existent déjà, et chacune de ces technologies jouera inévitablement un rôle dans la stratégie. Nous ne pouvons en aucun cas revenir à une époque où ces technologies n’étaient « pas inventées ». Si les États-Unis et leurs alliés reculent devant l’impact que ces capacités pourraient avoir, le résultat ne sera pas un monde plus pacifique. Ce serait plutôt un monde moins équilibré dans lequel les pays rivaliseraient pour développer et utiliser les capacités stratégiques les plus puissantes sans se soucier des responsabilités démocratiques et de l’équilibre international.

Dans les décennies à venir, nous devrons parvenir à un équilibre des pouvoirs qui tienne compte à la fois de facteurs intangibles tels que les cyberconflits et la propagation de la désinformation à grande échelle, ainsi que des propriétés uniques de la guerre assistée par l'intelligence artificielle. La cruelle réalité oblige les gens à réaliser que même en concurrence les uns avec les autres, les adversaires dans le domaine de l’intelligence artificielle devraient s’engager à limiter le développement et l’utilisation de capacités d’intelligence artificielle extrêmement destructrices, instables et imprévisibles. Les efforts sobres en matière de contrôle des armements de l’IA ne sont pas incompatibles avec la sécurité nationale, ils constituent une tentative de garantir que la sécurité est recherchée dans le cadre de l’avenir de l’humanité.

Plus les capacités numériques d’une société sont fortes, plus elle devient vulnérable

Tout au long de l'histoire, l'influence politique d'un pays a eu tendance à être à peu près égalée par sa puissance militaire et ses capacités stratégiques, sa capacité à faire des ravages dans d'autres sociétés, même si principalement en exerçant des menaces implicites. Toutefois, un équilibre des pouvoirs fondé sur ce compromis des forces n’est ni statique ni auto-entretenu. Il faut plutôt que les parties s'entendent sur ce qui constitue ce pouvoir et sur les limites juridiques de son utilisation. Deuxièmement, le maintien d’un équilibre des pouvoirs nécessite que tous les membres du système, en particulier les adversaires, procèdent à des évaluations cohérentes des capacités relatives, des intentions et des conséquences de l’agression de chaque État. Enfin, maintenir un rapport de force nécessite un équilibre réel et reconnu. Lorsqu’un parti du système augmente son pouvoir de manière disproportionnée par rapport aux autres membres, le système tentera de s’ajuster en organisant des contre-forces ou en s’adaptant à la nouvelle réalité. Le risque de conflit causé par une erreur de calcul est plus grand lorsque les compromis entre les rapports de force deviennent incertains ou lorsque les pays évaluent leurs forces relatives de manières complètement différentes.

De nos jours, ces compromis sont encore plus abstraits. L’une des raisons de ce changement est ce que l’on appelle les cyber-armes, qui ont des utilisations à la fois militaires et civiles et ont donc un statut d’armes ambigu. Dans certains cas, l’efficacité des cyberarmes dans l’exercice et le renforcement de la puissance militaire découle principalement de l’incapacité de leurs utilisateurs à divulguer leur existence ou à reconnaître toutes leurs capacités. Traditionnellement, il n'est pas difficile pour les parties à un conflit de reconnaître que des combats ont eu lieu ou de reconnaître qui sont les parties belligérantes. Les adversaires calculent la force de chacun et évaluent la rapidité avec laquelle ils peuvent déployer leurs armes. Cependant, ces principes inviolables sur le champ de bataille traditionnel ne peuvent pas être directement appliqués au domaine des réseaux.

Les armes conventionnelles et nucléaires existent dans l'espace physique, où leur déploiement peut être détecté et leurs capacités peuvent être au moins grossièrement calculées. En revanche, une grande partie de l’efficacité des cyberarmes vient de leur opacité ; leur pouvoir est naturellement diminué si elles sont rendues publiques. Ces armes exploitent des vulnérabilités logicielles jusqu'alors non divulguées pour pénétrer dans des réseaux ou des systèmes sans l'autorisation ou la connaissance des utilisateurs autorisés. En cas d'attaque par « déni de service distribué » (DDoS), telle qu'une attaque contre un système de communication, un attaquant peut submerger un système avec un flot de demandes d'informations apparemment valides, le rendant inutilisable. Dans ce cas, la véritable source de l’attaque peut être obscurcie, ce qui rend difficile, voire impossible (du moins à ce moment-là), l’identification de l’attaquant. Même l'un des incidents les plus célèbres de sabotage de la cyber-industrie, lorsque le virus Stuxnet a compromis les ordinateurs de contrôle de la fabrication du programme nucléaire iranien, n'a été officiellement reconnu par aucun gouvernement.

Les armes conventionnelles et les armes nucléaires peuvent viser des cibles avec une relative précision, et l'éthique et la loi exigent qu'elles ne puissent cibler que les forces et installations militaires. Les cyber-armes peuvent largement affecter les systèmes informatiques et de communication, et peuvent souvent porter un coup particulièrement puissant aux systèmes civils. Les cyber-armes peuvent également être absorbées, modifiées et redéployées par d'autres acteurs à d'autres fins. Cela rend les cyber-armes similaires à certains égards aux armes biologiques et chimiques, dont les effets peuvent se propager de manière involontaire et inconnue. Dans de nombreux cas, les cyberarmes affectent la société humaine à grande échelle, et pas seulement des cibles spécifiques sur le champ de bataille.

Ces utilisations des cyberarmes rendent le contrôle des cyberarmes difficile à conceptualiser ou à mettre en œuvre. Les négociateurs en matière de contrôle des armes nucléaires peuvent divulguer ou décrire publiquement une classe d'ogives nucléaires sans nier la fonctionnalité de l'arme. Les négociateurs en matière de contrôle des cyberarmes (qui n'existent pas encore) devront résoudre le paradoxe selon lequel les discussions sur le pouvoir des cyberarmes peuvent conduire à la perte de ce pouvoir (permettant aux adversaires de corriger les vulnérabilités) ou à la prolifération (les adversaires pouvant copier code ou méthodes d’intrusion).

L'un des principaux paradoxes de l'ère numérique dans laquelle nous vivons est le suivant : plus une société devient numériquement capable, plus elle devient vulnérable. Les ordinateurs, les systèmes de communication, les marchés financiers, les universités, les hôpitaux, les compagnies aériennes et les systèmes de transports publics, et même les mécanismes de la politique démocratique, sont tous vulnérables à la cybermanipulation ou aux attaques à des degrés divers. À mesure que les économies avancées intègrent des systèmes de commande et de contrôle numériques dans les centrales électriques et les réseaux électriques, déplacent les projets gouvernementaux vers de grands serveurs et systèmes cloud et transfèrent les données vers des registres électroniques, leur vulnérabilité aux cyberattaques augmente également. Ces actions fournissent un ensemble de cibles plus riche, de sorte qu'une seule attaque réussie peut causer des dégâts substantiels. En revanche, en cas de violation numérique, les États à faible technologie, les groupes terroristes ou même les attaquants individuels peuvent considérer les pertes qu’ils subiront comme relativement faibles.

L'intelligence artificielle apportera de nouvelles variables à la guerre

Les pays développent et déploient tranquillement, parfois timidement, mais certainement une intelligence artificielle qui facilite les opérations stratégiques à travers une variété de capacités militaires, ce qui pourrait révolutionner l'influence de la politique de sécurité.

La guerre a toujours été un domaine plein d'incertitude et de contingence, mais l'entrée de l'intelligence artificielle dans ce domaine y apportera de nouvelles variables.

L'intelligence artificielle et l'apprentissage automatique vont changer les choix stratégiques et tactiques des acteurs en élargissant les capacités de frappe des classes d'armes existantes. L’IA pourrait non seulement rendre les armes conventionnelles plus précises, mais aussi leur permettre d’être ciblées de manière nouvelle et non conventionnelle, par exemple (du moins en théorie) en ciblant une personne ou un objet spécifique plutôt qu’un emplacement. En étudiant de grandes quantités d’informations, les cyberarmes IA peuvent apprendre à pénétrer les défenses sans avoir besoin de l’aide des humains pour découvrir des vulnérabilités logicielles exploitables. De même, l’IA peut être utilisée de manière défensive pour localiser et corriger les vulnérabilités avant qu’elles ne soient exploitées. Mais comme les attaquants peuvent choisir leurs cibles mais pas les défenseurs, l’IA peut donner aux attaquants un avantage, voire l’invincibilité.

Si un pays fait face à un adversaire qui a entraîné une intelligence artificielle pour piloter des avions, prendre des décisions de ciblage indépendantes et tirer, alors l'adoption de cette technologie aura un impact tactique, stratégique ou le recours à une escalade de l'ampleur de la guerre (même une guerre nucléaire) Quels changements se sont produits en termes de volonté ?

L'intelligence artificielle ouvre de nouveaux horizons dans les capacités de l'espace informationnel, y compris dans le domaine de la désinformation. L’IA générative peut créer d’énormes quantités de désinformation plausible. La guerre de l’information et la guerre psychologique alimentées par l’intelligence artificielle, y compris l’utilisation de fausses personnes, d’images, de vidéos et de discours, révèlent à chaque instant de nouvelles vulnérabilités inquiétantes dans la société d’aujourd’hui, en particulier dans les sociétés libres. Les manifestations largement partagées étaient accompagnées d’images et de vidéos apparemment authentiques de personnalités publiques disant des choses qu’elles n’avaient jamais dites. En théorie, l’IA pourrait décider du moyen le plus efficace de fournir ce contenu synthétisé par l’IA aux gens, en l’alignant sur leurs préjugés et leurs attentes. Si une image composite du dirigeant d’un pays est manipulée par un opposant pour semer la discorde ou émettre des directives trompeuses, le public (ou même d’autres gouvernements et responsables) comprendra-t-il cette tromperie à temps ?

Agir avant qu'une catastrophe ne se produise

Tous les grands pays technologiquement avancés doivent comprendre qu'ils sont au seuil d'une transformation stratégique. Cette transformation est aussi importante que l'émergence des armes nucléaires, mais son impact sera plus diversifié, dispersé et imprévisible. Chaque société qui repousse les frontières de l'IA devrait s'engager à créer une agence au niveau national pour prendre en compte la défense et la sécurité de l'IA et construire des ponts entre les différents secteurs qui affectent la création et le déploiement de l'IA. Cet organisme devrait se voir confier deux fonctions : veiller à ce que la compétitivité du pays dans d'autres parties du monde soit maintenue, tout en coordonnant la recherche sur la manière de prévenir ou du moins de limiter une escalade inutile des conflits ou des crises. Sur cette base, une certaine forme de négociation avec les alliés et les adversaires sera cruciale.

Si cette direction doit être explorée, alors les deux principales puissances mondiales en matière d’intelligence artificielle – les États-Unis et la Chine – doivent accepter cette réalité. Les deux pays pourraient conclure que, quelle que soit la forme de concurrence qui pourrait émerger dans cette nouvelle phase de concurrence entre les deux pays, ils devraient néanmoins chercher à parvenir à un consensus sur le fait qu’ils ne se lanceront pas dans une guerre technologique de pointe. Les gouvernements des deux partis pourraient déléguer la surveillance à une équipe ou à un haut fonctionnaire et rendre compte directement aux dirigeants des dangers potentiels et de la manière de les éviter.

À l'ère de l'intelligence artificielle, nous devons ajuster notre logique stratégique à long terme. Nous devons surmonter, ou du moins freiner, cette tendance à l'automatisation avant qu'une catastrophe ne survienne. Nous devons empêcher l'intelligence artificielle, qui peut fonctionner plus vite que les décideurs humains, de prendre des mesures irréversibles ayant des conséquences stratégiques. L’automatisation des forces de défense doit être mise en œuvre sans abandonner le principe fondamental du contrôle humain.

Les dirigeants contemporains peuvent accomplir les six tâches majeures de contrôle des armes et des équipements en combinant de manière étendue et dynamique les capacités conventionnelles, les capacités nucléaires, les cybercapacités et les capacités d’intelligence artificielle.

Premièrement, les dirigeants des nations rivales et hostiles doivent être prêts à engager un dialogue régulier entre eux pour discuter des formes de guerre qu’ils veulent tous éviter, tout comme leurs prédécesseurs l’ont fait pendant la guerre froide. Pour aider, les États-Unis et leurs alliés devraient s’organiser autour d’intérêts et de valeurs qu’ils croient communs, inhérents et inviolables, y compris les expériences des générations qui ont grandi à la fin de la guerre froide et au lendemain.

Deuxièmement, nous devons accorder une nouvelle attention aux problèmes non résolus de la stratégie nucléaire et réaliser que son essence est l’un des grands défis stratégiques, technologiques et moraux auxquels l’humanité a été confrontée. Pendant des décennies, le souvenir d’Hiroshima et de Nagasaki réduits en terre brûlée par les bombes atomiques a forcé les gens à reconnaître la nature inhabituelle et grave du problème nucléaire. Comme l’a déclaré l’ancien secrétaire d’État américain George Shultz au Congrès en 2018 : « Je crains que les gens aient perdu ce sentiment de peur. » Les dirigeants des États dotés de l’arme nucléaire doivent reconnaître qu’ils ont la responsabilité de travailler ensemble pour empêcher une catastrophe.

Troisièmement, les principales puissances en matière de technologies de cybersécurité et d’intelligence artificielle devraient s’efforcer de définir leurs théories et leurs limites (même si tous leurs aspects ne sont pas rendus publics) et trouver des points de connexion entre leurs propres théories et celles des puissances concurrentes. Si notre intention est la dissuasion plutôt que l’usage, la paix plutôt que le conflit, le conflit limité plutôt que le conflit universel, ces termes doivent être recompris et redéfinis dans des termes qui reflètent les dimensions uniques de la cybersécurité et de l’intelligence artificielle.

Quatrièmement, les pays dotés de l’arme nucléaire devraient s’engager à mener des inspections internes de leurs systèmes de commandement et de contrôle et de leurs systèmes d’alerte précoce. Ces inspections de sécurité devraient identifier les étapes d’inspection visant à renforcer la protection contre les cybermenaces et l’utilisation non autorisée, involontaire ou accidentelle d’armes de destruction massive. Ces inspections devraient également inclure des options permettant d'exclure les cyberattaques contre des installations liées aux systèmes de commandement et de contrôle nucléaires ou aux systèmes d'alerte précoce.

Cinquièmement, les pays du monde entier, en particulier les pays technologiquement puissants, devraient développer des méthodes solides et acceptables pour prolonger autant que possible le délai de prise de décision dans des tensions accrues et des circonstances extrêmes. Il devrait s’agir d’un objectif conceptuel commun, en particulier entre concurrents, capable de relier les étapes (à la fois immédiates et à long terme) nécessaires pour contrôler l’instabilité et construire une sécurité mutuelle. En cas de crise, l’humanité doit assumer la responsabilité ultime de savoir si elle doit ou non utiliser des armes avancées. En particulier, les concurrents devraient s’efforcer de s’entendre sur un mécanisme garantissant que les décisions potentiellement irrévocables soient prises d’une manière qui aide les humains à y réfléchir et qui favorise leur survie.

Sixièmement, les grandes puissances en matière d’intelligence artificielle devraient réfléchir à la manière de limiter la prolifération continue de l’intelligence artificielle militarisée, ou s’appuyer sur des moyens diplomatiques et la menace de la force pour mener un travail systématique de non-prolifération. Qui sont les acquéreurs de technologie suffisamment ambitieux pour utiliser la technologie à des fins inacceptables et destructrices ? Y a-t-il des armes IA spécifiques qui méritent notre attention particulière ? Qui veillera à ce que cette ligne rouge ne soit pas franchie ? Les puissances nucléaires établies ont exploré ce concept de non-prolifération avec un succès mitigé. Si une nouvelle technologie perturbatrice et potentiellement destructrice est utilisée pour armer les armées des gouvernements les plus hostiles ou les plus libres de toute contrainte morale, l'équilibre stratégique pourrait s'avérer insaisissable et le conflit ingérable.

Étant donné que la plupart des technologies d’IA ont des caractéristiques à double usage, il est de notre responsabilité de rester en tête dans cette course à la recherche et au développement technologique. Mais cela nous oblige aussi à comprendre ses limites. Il est trop tard pour commencer à discuter de ces questions avant qu’une crise ne survienne. Une fois utilisée dans un conflit militaire, la technologie de l’IA peut réagir si rapidement qu’il est presque certain qu’elle produira des résultats plus rapidement que les moyens diplomatiques. Les grandes puissances doivent discuter des cyberarmes et des armes IA, ne serait-ce que pour développer un discours commun sur les concepts stratégiques et une idée des lignes rouges de chacune.

Pour parvenir à une retenue mutuelle dans les capacités les plus destructrices, il ne faut pas attendre qu'une tragédie survienne pour tenter de la rattraper. Alors que l’humanité commence à rivaliser pour créer de nouvelles armes intelligentes, évolutives, l’histoire ne pardonnera aucun échec à fixer des limites à ce sujet. À l’ère de l’intelligence artificielle, la recherche durable de l’avantage national doit encore reposer sur la sauvegarde de l’éthique humaine.

Nous offrirons toujours trois livres aux fans. Tout le monde est invité à laisser des messages. Nous sélectionnerons activement trois bons messages de fans pour offrir des livres.

-frd-

Trier par ordre alphabétique

Faites glisser votre doigt de haut en bas pour en savoir plus

An Yun | Bao Wuwu | Bao Chengchao | Bo Guanhui |

Cao Jin | Cao Xia | Cao Wenjun | Chang Yaqiao |Cui Jianbo | Chen Chen Yifeng |

Chen juin | Chen Jueping | Chen Wenyang |Chen Sijing | Chen Peng | Chen Letian |

Chen Lianquan | Chen Huaiyi | Cheng Nianliang |Cheng Kun | Cheng Tao | Cui Ying | Chanson Cai Bin |

Cai Zhipeng |Dong Liang | Du Xiaohai | Du Yang | Du Guang | Feng Mingyuan

Fu Yixiang | Fu Bin | Fu Weiqi |

Fan Tingfang | Fang Yuhan | Fang Kang |Gao Lanjun | Gao Yuan | Juste Dengfeng |

Gu Qibin |Han Dong | Han Haiping | Han Bing | Hao Xudong |

He Xiaochun | He Yiguang |Hou Wu | Hong Liu | Hu Hu Lubin

Hu Tao | Hu Zhili |

Huang Lihua | Huang Bo | Huang Qirui | Huang Yingjie |Jiang Ying | Jiang Xin | Jiang Yong Qi |

Ji Wenjing | Jiao Wei | Jia Peng |Jin Zicai | Ji Xinxing | Ji Peng |

Lan Xiaokang | Lei Ming | Lei Zhiyong |Li Xiaoxi | Li Xiaoxing | Li Yuanbo | Li Yugang |

Li Jian | Li Jiacun | Li Jing |Li Xin | Li Shaojun | Li Wenbin |

Li Zibo | Li Qian | Li Yan | Li Yemiao |Lian Zhaofeng | Liang Hao | Liang Li | Liang Yongqiang |

Liao Hanbo | Lin Qing | Lin Sen Liu Bin |Liu Huiyinhua | Liu Hui Dongfanghong | Liu Ge Siong Liu Jiang |

Liu Su | Liu Rui Dongfanghong | Liu Rui CITIC Prudentiel |Liu Bing | Liu Xiao | Liu Yuanhai |

Liu Weiwei | Liu Peng | Liu Shiqing | Liu Lu Bin |Lu Xin | Lu Hang | Lu Wenkai |

Luo Jiaming | Luo Yuanhang | Lu Jiawei |Ma Xiang | Ma Long | Mao Congrong | Mo Miao Yu |

Niu Yong | Ni Quansheng | Peng Chengjun |Pu Shilin | Qi Hao | Qiu Jingmin | Qiu Dongrong

Qian Weihua | Qian Yafengyun | Qin Yi |

Ren Linna | Sang Lei | Chanson Haihan | Chanson Hua |Shen Nan | Shen Xuefeng | C'est Xingtao |

Sun Fang | Sun Wei Minsheng Plus Argent | Sun Wei Dongfanghong | Sun Yijia |Sun Mengyi | Shao Zhuo | Tang Yiheng Tang Hua |

Tan Donghan | Tan Pengwan | Tan Li | Tian Yulong |Tu Huanyu | Tao Can | Wan Jianjun |

Wang Junzheng | Wang Han | Wang Jun | Wang Peng |Wang Yanfei | Wang Zonghe | Wang Keyu |

Wang Qiwei | Wang Xiaoling | Wang Yuanyuan |Wang Haitao | Wang Dengyuan | Wang Jian |

Wang Bin | Wang Xiaoning | Wang Hao |Weng Qisen | Wu Xing | Wu Da | Wu Wu Fengshu |

Wu Wei | Wu Yue | Wu Xian | Wu Wu Vous |Wu Jie | Xiao Ruijin | Xiao Weibing | Xie Shuying

Xu Lirong | Xu Zhimin | Xu Cheng | Xu Bin |

Xu Xijia | Xu Shuang | Xu Wenxing | Xu Yan |Xue Jiying | Xia Yu | Yan Yan Xu |

Yang Yan | Yang Ruiwen | Yang Fan | Yang Yuebin |Yang Xiaobin | Yao Yue | Yao Zhipeng |

Yi Xiaojin | Yu Bo | Yu Shanhui |Yu Xiaobin | Yuan Yi | Yuan Xi |

Yu Xiaobo | Yu Yafang | Yu Kemiao |Zhang Feng Fuguo | Zhang Feng ABC-CA | Zhang Feng |

Zhang Hui | Zhang Jintao | Zhang Jun | Zhang Jianfeng |Zhang Yanpeng | Zhang Yingjun | Zhang Yichi |

Zhang Yu | Zhang Yufan | Zhang Yang |Zhang Jing | Zhang Liang | Zhang Xilin | Zhang Xiaolong |

Zhang Ying | Zhang Heng | Zhang Hui | Zhang Xufeng |Zhan Cheng | Zhao Dazhen | Zhao Xiaodong | Zhao Qiang Zhao Jian |

Zhao Wei | Zheng Chengran | Zheng Huilian |Zheng Weishan | Zheng Wei | Zheng Zehong | Zheng Ri |

Zhou Liang | Zhou Xuejun | Zhou Yang |Zhou Zhishuo | Zhou Wenqun | Zhu Ping |

Zhong Shuai | Zhu Yi | Zuo Jinbao |Zou Weina | Zou Wei |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

J'ai essayé le codage d'ambiance avec Cursor Ai et c'est incroyable!

Mar 20, 2025 pm 03:34 PM

J'ai essayé le codage d'ambiance avec Cursor Ai et c'est incroyable!

Mar 20, 2025 pm 03:34 PM

Le codage des ambiances est de remodeler le monde du développement de logiciels en nous permettant de créer des applications en utilisant le langage naturel au lieu de lignes de code sans fin. Inspirée par des visionnaires comme Andrej Karpathy, cette approche innovante permet de dev

Top 5 Genai Lunets de février 2025: GPT-4.5, Grok-3 et plus!

Mar 22, 2025 am 10:58 AM

Top 5 Genai Lunets de février 2025: GPT-4.5, Grok-3 et plus!

Mar 22, 2025 am 10:58 AM

Février 2025 a été un autre mois qui change la donne pour une IA générative, nous apportant certaines des mises à niveau des modèles les plus attendues et de nouvelles fonctionnalités révolutionnaires. De Xai's Grok 3 et Anthropic's Claude 3.7 Sonnet, à Openai's G

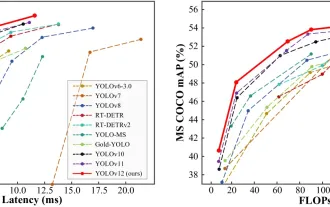

Comment utiliser YOLO V12 pour la détection d'objets?

Mar 22, 2025 am 11:07 AM

Comment utiliser YOLO V12 pour la détection d'objets?

Mar 22, 2025 am 11:07 AM

Yolo (vous ne regardez qu'une seule fois) a été un cadre de détection d'objets en temps réel de premier plan, chaque itération améliorant les versions précédentes. La dernière version Yolo V12 introduit des progrès qui améliorent considérablement la précision

Chatgpt 4 o est-il disponible?

Mar 28, 2025 pm 05:29 PM

Chatgpt 4 o est-il disponible?

Mar 28, 2025 pm 05:29 PM

Chatgpt 4 est actuellement disponible et largement utilisé, démontrant des améliorations significatives dans la compréhension du contexte et la génération de réponses cohérentes par rapport à ses prédécesseurs comme Chatgpt 3.5. Les développements futurs peuvent inclure un interg plus personnalisé

Google & # 039; s Gencast: Prévision météorologique avec Mini démo Gencast

Mar 16, 2025 pm 01:46 PM

Google & # 039; s Gencast: Prévision météorologique avec Mini démo Gencast

Mar 16, 2025 pm 01:46 PM

Gencast de Google Deepmind: une IA révolutionnaire pour les prévisions météorologiques Les prévisions météorologiques ont subi une transformation spectaculaire, passant des observations rudimentaires aux prédictions sophistiquées alimentées par l'IA. Gencast de Google Deepmind, un terreau

Quelle IA est la meilleure que Chatgpt?

Mar 18, 2025 pm 06:05 PM

Quelle IA est la meilleure que Chatgpt?

Mar 18, 2025 pm 06:05 PM

L'article traite des modèles d'IA dépassant Chatgpt, comme Lamda, Llama et Grok, mettant en évidence leurs avantages en matière de précision, de compréhension et d'impact de l'industrie. (159 caractères)

O1 vs GPT-4O: le nouveau modèle Openai est-il meilleur que GPT-4O?

Mar 16, 2025 am 11:47 AM

O1 vs GPT-4O: le nouveau modèle Openai est-il meilleur que GPT-4O?

Mar 16, 2025 am 11:47 AM

O1'S O1: Une vague de cadeaux de 12 jours commence par leur modèle le plus puissant à ce jour L'arrivée de décembre apporte un ralentissement mondial, les flocons de neige dans certaines parties du monde, mais Openai ne fait que commencer. Sam Altman et son équipe lancent un cadeau de don de 12 jours

Meilleurs générateurs d'art AI (gratuit & amp; payé) pour des projets créatifs

Apr 02, 2025 pm 06:10 PM

Meilleurs générateurs d'art AI (gratuit & amp; payé) pour des projets créatifs

Apr 02, 2025 pm 06:10 PM

L'article passe en revue les meilleurs générateurs d'art AI, discutant de leurs fonctionnalités, de leur aptitude aux projets créatifs et de la valeur. Il met en évidence MidJourney comme la meilleure valeur pour les professionnels et recommande Dall-E 2 pour un art personnalisable de haute qualité.