Opération et maintenance

Opération et maintenance

Nginx

Nginx

Nginx avec SSL : configurez HTTPS pour protéger votre serveur Web

Nginx avec SSL : configurez HTTPS pour protéger votre serveur Web

Nginx avec SSL : configurez HTTPS pour protéger votre serveur Web

Nginx est un logiciel de serveur Web hautes performances et un puissant serveur proxy inverse et équilibreur de charge. Avec le développement rapide d'Internet, de plus en plus de sites Web commencent à utiliser le protocole SSL pour protéger les données sensibles des utilisateurs, et Nginx fournit également un puissant support SSL, améliorant encore les performances de sécurité du serveur Web.

Cet article expliquera comment configurer Nginx pour prendre en charge le protocole SSL et protéger les performances de sécurité du serveur Web.

Qu'est-ce que le protocole SSL ?

SSL (Secure Sockets Layer) est un protocole de transmission de données cryptées. Grâce au protocole SSL, les communications entre deux ordinateurs sont cryptées, protégeant ainsi les données sensibles contre le vol par les pirates et les espions. De nombreux sites Web utilisent le protocole SSL pour protéger les informations personnelles des utilisateurs, les numéros de carte de crédit, les identifiants de connexion et d'autres informations.

La mise en œuvre du protocole SSL s'effectue via des certificats numériques. Les certificats numériques sont émis par certaines organisations tierces de confiance. Le certificat contient la clé publique du site Web et certaines informations de métadonnées. Lorsque l'utilisateur se connecte au site Web, le serveur envoie un certificat numérique, puis le navigateur de l'utilisateur vérifie le. certificat numérique. Effectuez une vérification pour garantir que les communications sont sûres et fiables.

Module SSL de Nginx

Nginx fournit un module SSL nommé ngx_http_ssl_module pour fournir la prise en charge du protocole SSL. La plupart des navigateurs Web modernes prennent en charge le protocole SSL. L'activation de SSL constitue donc le meilleur moyen de protéger la transmission de données entre le serveur Web et le client.

Installer le certificat SSL

Avant d'utiliser le protocole SSL, vous devez d'abord installer le certificat SSL. Pour installer un certificat SSL, vous pouvez contacter une autorité de certification numérique (CA) pour obtenir un certificat, ou vous pouvez l'obtenir via un certificat auto-signé.

Un certificat auto-signé est un certificat non fiable principalement utilisé à des fins de test et de débogage. Tout d’abord, « l’autorité » qui a signé le certificat doit être vous-même, puis générer le certificat. Pour créer un certificat auto-signé, vous pouvez utiliser la commande suivante :

openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /path/to/your/key.pem -out /path/to/your/cert.pem

Après avoir généré le certificat, il vous suffit de le mettre sur le serveur et d'ajouter le chemin du certificat au fichier de configuration Nginx.

Configurer Nginx pour prendre en charge SSL

Voici les étapes pour configurer Nginx pour prendre en charge SSL :

- Installer nginx : si Nginx n'est pas encore installé, vous devez l'installer conformément au document d'installation officiel de Nginx. Vous pouvez utiliser la commande suivante pour vérifier si Nginx a été installé :

nginx -v

- Générer un certificat SSL : Vous pouvez utiliser un certificat auto-signé ou demander un certificat SSL auprès de l'agence CA, puis copier la clé et le crt fichiers dans le répertoire correspondant. A titre d'exemple :

cp /path/to/your/cert.pem /usr/local/nginx/conf/ cp /path/to/your/key.pem /usr/local/nginx/conf/

- Modifier la configuration de Nginx : Ouvrez le fichier de configuration de Nginx, généralement

/etc/nginx/nginx.conf, et ajoutez le contenu suivant :

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /usr/local/nginx/conf/cert.pem;

ssl_certificate_key /usr/local/nginx/conf/key.pem;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://backend;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

}

}- Redémarrer Nginx : Redémarrez Nginx pour appliquer la nouvelle configuration.

nginx -s reload

Votre serveur Web est désormais configuré et accessible en toute sécurité sous le protocole HTTPS.

Conclusion

Le protocole SSL est l'un des meilleurs moyens de protéger la transmission de données entre les serveurs Web et les clients. Afin d'utiliser le protocole SSL, un certificat doit être installé puis ajouté au fichier de configuration Nginx. Configurer Nginx pour prendre en charge le protocole SSL est une tâche simple. Suivez simplement les étapes décrites dans cet article une par une pour protéger votre serveur Web et les données utilisateur sous le protocole HTTPS.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment autoriser l'accès au réseau externe au serveur Tomcat

Apr 21, 2024 am 07:22 AM

Comment autoriser l'accès au réseau externe au serveur Tomcat

Apr 21, 2024 am 07:22 AM

Pour permettre au serveur Tomcat d'accéder au réseau externe, vous devez : modifier le fichier de configuration Tomcat pour autoriser les connexions externes. Ajoutez une règle de pare-feu pour autoriser l'accès au port du serveur Tomcat. Créez un enregistrement DNS pointant le nom de domaine vers l'adresse IP publique du serveur Tomcat. Facultatif : utilisez un proxy inverse pour améliorer la sécurité et les performances. Facultatif : configurez HTTPS pour une sécurité accrue.

Comment générer une URL à partir d'un fichier HTML

Apr 21, 2024 pm 12:57 PM

Comment générer une URL à partir d'un fichier HTML

Apr 21, 2024 pm 12:57 PM

La conversion d'un fichier HTML en URL nécessite un serveur Web, ce qui implique les étapes suivantes : Obtenir un serveur Web. Configurez un serveur Web. Téléchargez le fichier HTML. Créez un nom de domaine. Acheminez la demande.

Comment déployer le projet nodejs sur le serveur

Apr 21, 2024 am 04:40 AM

Comment déployer le projet nodejs sur le serveur

Apr 21, 2024 am 04:40 AM

Étapes de déploiement de serveur pour un projet Node.js : Préparez l'environnement de déploiement : obtenez l'accès au serveur, installez Node.js, configurez un référentiel Git. Créez l'application : utilisez npm run build pour générer du code et des dépendances déployables. Téléchargez le code sur le serveur : via Git ou File Transfer Protocol. Installer les dépendances : connectez-vous en SSH au serveur et installez les dépendances de l'application à l'aide de npm install. Démarrez l'application : utilisez une commande telle que node index.js pour démarrer l'application ou utilisez un gestionnaire de processus tel que pm2. Configurer un proxy inverse (facultatif) : utilisez un proxy inverse tel que Nginx ou Apache pour acheminer le trafic vers votre application

Nodejs est-il accessible de l'extérieur ?

Apr 21, 2024 am 04:43 AM

Nodejs est-il accessible de l'extérieur ?

Apr 21, 2024 am 04:43 AM

Oui, Node.js est accessible de l’extérieur. Vous pouvez utiliser les méthodes suivantes : Utilisez Cloud Functions pour déployer la fonction et la rendre accessible au public. Utilisez le framework Express pour créer des itinéraires et définir des points de terminaison. Utilisez Nginx pour inverser les requêtes de proxy vers les applications Node.js. Utilisez des conteneurs Docker pour exécuter des applications Node.js et les exposer via le mappage de ports.

Comment déployer et maintenir un site Web en utilisant PHP

May 03, 2024 am 08:54 AM

Comment déployer et maintenir un site Web en utilisant PHP

May 03, 2024 am 08:54 AM

Pour déployer et maintenir avec succès un site Web PHP, vous devez effectuer les étapes suivantes : Sélectionnez un serveur Web (tel qu'Apache ou Nginx) Installez PHP Créez une base de données et connectez PHP Téléchargez le code sur le serveur Configurez le nom de domaine et la maintenance du site Web de surveillance DNS les étapes comprennent la mise à jour de PHP et des serveurs Web, la sauvegarde du site Web, la surveillance des journaux d'erreurs et la mise à jour du contenu.

Comment utiliser Fail2Ban pour protéger votre serveur contre les attaques par force brute

Apr 27, 2024 am 08:34 AM

Comment utiliser Fail2Ban pour protéger votre serveur contre les attaques par force brute

Apr 27, 2024 am 08:34 AM

Une tâche importante pour les administrateurs Linux est de protéger le serveur contre les attaques ou les accès illégaux. Par défaut, les systèmes Linux sont livrés avec des pare-feu bien configurés, tels que iptables, Uncomplicated Firewall (UFW), ConfigServerSecurityFirewall (CSF), etc., qui peuvent empêcher diverses attaques. Toute machine connectée à Internet est une cible potentielle d'attaques malveillantes. Il existe un outil appelé Fail2Ban qui peut être utilisé pour atténuer les accès illégaux sur le serveur. Qu’est-ce que Fail2Ban ? Fail2Ban[1] est un logiciel de prévention des intrusions qui protège les serveurs des attaques par force brute. Il est écrit en langage de programmation Python

Venez avec moi apprendre Linux et installer Nginx

Apr 28, 2024 pm 03:10 PM

Venez avec moi apprendre Linux et installer Nginx

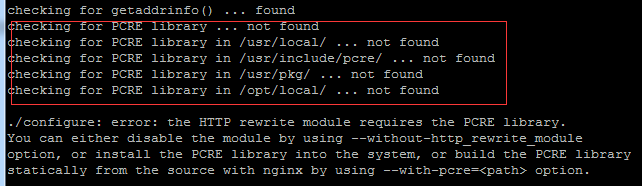

Apr 28, 2024 pm 03:10 PM

Aujourd'hui, je vais vous amener à installer Nginx dans l'environnement Linux. Le système Linux utilisé ici est CentOS7.2 Préparez les outils d'installation 1. Téléchargez Nginx depuis le site officiel de Nginx. La version utilisée ici est : 1.13.6.2 Téléchargez le Nginx téléchargé sur Linux Ici, le répertoire /opt/nginx est utilisé comme exemple. Exécutez "tar-zxvfnginx-1.13.6.tar.gz" pour décompresser. 3. Basculez vers le répertoire /opt/nginx/nginx-1.13.6 et exécutez ./configure pour la configuration initiale. Si l'invite suivante apparaît, cela signifie que PCRE n'est pas installé sur la machine et que Nginx doit

Plusieurs points à noter lors de la création d'une haute disponibilité avec keepalived+nginx

Apr 23, 2024 pm 05:50 PM

Plusieurs points à noter lors de la création d'une haute disponibilité avec keepalived+nginx

Apr 23, 2024 pm 05:50 PM

Après que yum ait installé keepalived, configurez le fichier de configuration keepalived. Notez que dans les fichiers de configuration keepalived du maître et de la sauvegarde, le nom de la carte réseau est le nom de la carte réseau de la machine actuelle qui est sélectionnée comme adresse IP disponible. Environnement LAN Il y en a d'autres, donc ce VIP est une IP intranet dans le même segment réseau que les deux machines. S'il est utilisé dans un environnement réseau externe, peu importe qu'il se trouve sur le même segment de réseau, du moment que le client peut y accéder. Arrêtez le service nginx et démarrez le service keepalived. Vous verrez que keepalived démarre le service nginx s'il ne peut pas démarrer et échoue, il s'agit essentiellement d'un problème avec les fichiers de configuration et les scripts, ou d'un problème de prévention.