Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment gérer la sécurité des réseaux grâce à l'analyse des données ?

Comment gérer la sécurité des réseaux grâce à l'analyse des données ?

Comment gérer la sécurité des réseaux grâce à l'analyse des données ?

Avec le développement continu de la technologie réseau, l'importance de la gestion de la sécurité des réseaux est devenue de plus en plus importante. La gestion de la sécurité du réseau ne vise pas seulement à prévenir les attaques de pirates informatiques, mais inclut également la confidentialité et l'intégrité des données, la stabilité du système, etc. Cependant, il est difficile de répondre aux menaces complexes et modernes de sécurité des réseaux en s’appuyant uniquement sur les mesures de sécurité traditionnelles. La technologie d'analyse des données peut extraire des informations utiles à partir des données réseau et fournir une base décisionnelle plus précise pour la gestion de la sécurité du réseau. Cet article se concentrera sur la manière de gérer la sécurité du réseau grâce à l'analyse des données.

1. Collecter des données réseau

Tout d'abord, pour effectuer une analyse des données, vous devez collecter suffisamment de données réseau. Les données réseau proviennent de diverses sources telles que les périphériques réseau, les applications réseau et les systèmes d'exploitation. Pour les entreprises, une variété d'outils et de technologies peuvent être utilisés pour collecter des données réseau, tels que :

1. Outils de surveillance du réseau : des outils tels que Wireshark, Snort, Tcpdump, etc. peuvent surveiller le trafic réseau en temps réel et obtenir des données réseau. paquets et convertir en forme lisible.

2. Journaux d'audit : les appareils réseau, les serveurs, les applications, etc. ont tous des fonctions de journalisation. Ces journaux enregistrent les activités des appareils, les comportements des utilisateurs, les événements système, etc., et peuvent fournir des informations importantes aux administrateurs de sécurité.

3. Capteurs : les capteurs IoT peuvent collecter des informations sur l'état de l'appareil, telles que l'utilisation de la bande passante du réseau, la charge de l'appareil, la durée d'activité de l'appareil et d'autres données.

Grâce aux trois méthodes ci-dessus, une grande quantité de données réseau peut être obtenue.

2. Technologie d'analyse de données de réseau

- Exploration de données

La technologie d'exploration de données est une technologie d'analyse, de modélisation et de prévision des données. Dans le domaine de la gestion de la sécurité des réseaux, la technologie d'exploration de données peut être utilisée dans les aspects suivants :

Analyse des vulnérabilités : effectuez une analyse des vulnérabilités des appareils réseau, des serveurs et des applications pour trouver d'éventuelles vulnérabilités de sécurité.

Détecter les anomalies : en analysant les données telles que le trafic réseau et les journaux des appareils, des anomalies telles que les attaques et l'exploitation des vulnérabilités peuvent être détectées.

Information sur les menaces : utilisez des bases de données publiques ou des données fournies par des partenaires pour détecter les comportements menaçants, tels que les modèles d'attaques de pirates informatiques, les virus de réseau, etc.

- Visualisation des données

La visualisation des données réseau fait référence à la conversion de données complexes en graphiques visuels, cartes, tableaux de bord et autres formulaires à afficher. Cela peut aider les administrateurs de sécurité à découvrir rapidement les anomalies et les menaces, et peut également aider la direction à comprendre l'état de la sécurité du réseau. La visualisation des données peut être réalisée des manières suivantes :

Observer les tendances : générer des graphiques tels que des graphiques linéaires et des graphiques à barres pour permettre aux administrateurs de surveiller les tendances de l'activité du réseau.

Carte analytique : mappez les données de localisation géographique du réseau sur une carte visuelle pour générer une carte de distribution efficace afin de comprendre facilement la répartition géographique du réseau.

Tableau de bord : intégrez plusieurs graphiques dans un seul écran pour former un tableau de bord de sécurité réseau, qui vous permet de visualiser rapidement l'état et les tendances du réseau.

3. Application pratique de la gestion de la sécurité des réseaux

Pour les technologies présentées ci-dessus, nous pouvons les appliquer à la gestion réelle de la sécurité des réseaux.

- Gestion des politiques de sécurité

La gestion des politiques de sécurité est la base de la gestion de la sécurité du réseau, y compris le contrôle d'accès aux ressources réseau, le contrôle des applications, la gestion des mots de passe, etc. Cependant, cette gestion traditionnelle basée sur des politiques ne peut pas faire face aux nouvelles cybermenaces. Grâce à la technologie d'analyse des données, les anomalies, les appareils anormaux et les évaluations des menaces peuvent être automatiquement détectés pour aider les administrateurs à formuler des stratégies de sécurité plus efficaces.

- Gestion des vulnérabilités

Les équipements réseau, les serveurs, les systèmes d'exploitation, les applications, etc. présentent tous des vulnérabilités. Une fois exploités par des pirates, ils provoqueront de sérieux problèmes de sécurité. La technologie d’analyse des données peut analyser et gérer les vulnérabilités des appareils. En analysant les risques de sécurité et les vulnérabilités des appareils, vous pouvez rapidement identifier les vulnérabilités à corriger et réduire les pertes causées par l'exploitation des vulnérabilités.

- Réponse aux incidents

Dans la gestion de la sécurité des réseaux, une réponse rapide aux incidents réseau est cruciale. La technologie d'analyse des données peut surveiller le trafic réseau en temps réel et fournir des alertes en temps réel lorsque des événements réseau sont découverts. Les administrateurs peuvent analyser les données d'alerte, découvrir les menaces potentielles et prendre rapidement des contre-mesures pour réduire les pertes possibles.

Résumé :

En tirant parti de la technologie d'analyse des données, la gestion de la sécurité des réseaux peut devenir plus efficace et plus précise. La technologie d'analyse des données peut non seulement détecter et prédire automatiquement les menaces réseau, mais également évaluer et gérer plus précisément les politiques de sécurité et les vulnérabilités, et répondre rapidement aux incidents réseau. À l’avenir, la gestion de la sécurité des réseaux s’appuiera de plus en plus sur la technologie d’analyse des données pour mieux protéger la sécurité des informations de l’entreprise.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1359

1359

52

52

L'intelligence artificielle et la cybersécurité : enjeux actuels et orientations futures

Mar 01, 2024 pm 08:19 PM

L'intelligence artificielle et la cybersécurité : enjeux actuels et orientations futures

Mar 01, 2024 pm 08:19 PM

L’intelligence artificielle (IA) a révolutionné tous les domaines, et la cybersécurité ne fait pas exception. À mesure que notre dépendance à l’égard de la technologie continue de croître, les menaces qui pèsent sur notre infrastructure numérique augmentent également. L'intelligence artificielle (IA) a révolutionné le domaine de la cybersécurité, offrant des capacités avancées de détection des menaces, de réponse aux incidents et d'évaluation des risques. Cependant, l’utilisation de l’intelligence artificielle en cybersécurité pose certaines difficultés. Cet article examinera l’état actuel de l’intelligence artificielle en matière de cybersécurité et explorera les orientations futures. Le rôle de l'intelligence artificielle dans la cybersécurité Les gouvernements, les entreprises et les particuliers sont confrontés à des défis de plus en plus graves en matière de cybersécurité. À mesure que les cybermenaces deviennent plus sophistiquées, le besoin de mesures de protection de sécurité avancées continue d’augmenter. L'intelligence artificielle (IA) s'appuie sur sa méthode unique pour identifier, prévenir

Comment les fonctions C++ implémentent-elles la sécurité réseau dans la programmation réseau ?

Apr 28, 2024 am 09:06 AM

Comment les fonctions C++ implémentent-elles la sécurité réseau dans la programmation réseau ?

Apr 28, 2024 am 09:06 AM

Les fonctions C++ peuvent assurer la sécurité du réseau dans la programmation réseau. Les méthodes incluent : 1. L'utilisation d'algorithmes de cryptage (openssl) pour crypter la communication ; 2. L'utilisation de signatures numériques (cryptopp) pour vérifier l'intégrité des données et l'identité de l'expéditeur ; 3. La défense contre les attaques de scripts inter-sites ; ( htmlcxx) pour filtrer et nettoyer les entrées de l'utilisateur.

Dix méthodes de découverte des risques liés à l'IA

Apr 26, 2024 pm 05:25 PM

Dix méthodes de découverte des risques liés à l'IA

Apr 26, 2024 pm 05:25 PM

Au-delà des chatbots ou des recommandations personnalisées, la puissante capacité de l’IA à prédire et éliminer les risques prend de l’ampleur dans les organisations. Alors que les quantités massives de données prolifèrent et que les réglementations se durcissent, les outils traditionnels d’évaluation des risques peinent sous la pression. La technologie de l’intelligence artificielle peut analyser et superviser rapidement la collecte de grandes quantités de données, permettant ainsi d’améliorer les outils d’évaluation des risques sous compression. En utilisant des technologies telles que l’apprentissage automatique et l’apprentissage profond, l’IA peut identifier et prédire les risques potentiels et fournir des recommandations en temps opportun. Dans ce contexte, tirer parti des capacités de gestion des risques de l’IA peut garantir la conformité aux réglementations changeantes et répondre de manière proactive aux menaces imprévues. Tirer parti de l’IA pour s’attaquer aux complexités de la gestion des risques peut sembler alarmant, mais pour ceux qui souhaitent rester au top de la course au numérique

Le robot de balayage Roborock a obtenu la double certification Rheinland, leader de l'industrie en matière de nettoyage et de stérilisation des coins

Mar 19, 2024 am 10:30 AM

Le robot de balayage Roborock a obtenu la double certification Rheinland, leader de l'industrie en matière de nettoyage et de stérilisation des coins

Mar 19, 2024 am 10:30 AM

Récemment, TUV Rheinland Greater China (« TUV Rheinland »), une agence tierce de test, d'inspection et de certification de renommée internationale, a délivré d'importantes certifications de sécurité réseau et de protection de la vie privée à trois robots de balayage P10Pro, P10S et P10SPro appartenant à Roborock Technology. ainsi que la certification de marque chinoise « Efficient Corner Cleaning ». Dans le même temps, l'agence a également publié des rapports de tests de performances d'autonettoyage et de stérilisation pour les robots de balayage et les machines à laver les sols A20 et A20Pro, fournissant ainsi une référence d'achat faisant autorité pour les consommateurs du marché. La sécurité du réseau étant de plus en plus appréciée, TUV Rheinland a mis en œuvre une sécurité réseau stricte et une protection de la vie privée pour les robots de balayage Roborock, conformément aux normes ETSIEN303645.

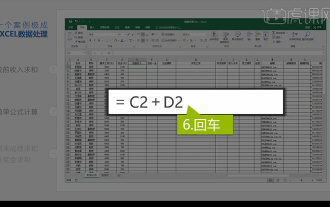

Analyse de données Excel intégrée

Mar 21, 2024 am 08:21 AM

Analyse de données Excel intégrée

Mar 21, 2024 am 08:21 AM

1. Dans cette leçon, nous expliquerons l'analyse intégrée des données Excel. Nous la compléterons à travers un cas. Ouvrez le support de cours et cliquez sur la cellule E2 pour saisir la formule. 2. Nous sélectionnons ensuite la cellule E53 pour calculer toutes les données suivantes. 3. Ensuite, nous cliquons sur la cellule F2, puis nous entrons la formule pour la calculer. De même, en faisant glisser vers le bas, nous pouvons calculer la valeur souhaitée. 4. Nous sélectionnons la cellule G2, cliquons sur l'onglet Données, cliquez sur Validation des données, sélectionnons et confirmons. 5. Utilisons la même méthode pour remplir automatiquement les cellules ci-dessous qui doivent être calculées. 6. Ensuite, nous calculons le salaire réel et sélectionnons la cellule H2 pour saisir la formule. 7. Ensuite, nous cliquons sur le menu déroulant des valeurs pour cliquer sur d'autres nombres.

Comment partitionner un disque

Feb 25, 2024 pm 03:33 PM

Comment partitionner un disque

Feb 25, 2024 pm 03:33 PM

Comment partitionner la gestion des disques Avec le développement continu de la technologie informatique, la gestion des disques est devenue un élément indispensable de notre utilisation informatique. En tant qu'élément important de la gestion des disques, le partitionnement de disque peut diviser un disque dur en plusieurs parties, nous permettant ainsi de stocker et de gérer les données de manière plus flexible. Alors, comment partitionner la gestion des disques ? Ci-dessous, je vais vous donner une introduction détaillée. Tout d’abord, nous devons préciser qu’il n’existe pas qu’une seule façon de partitionner les disques. Nous pouvons choisir de manière flexible la méthode de partitionnement de disque appropriée en fonction des différents besoins et objectifs. souvent

Quels sont les sites Web d'analyse de données recommandés ?

Mar 13, 2024 pm 05:44 PM

Quels sont les sites Web d'analyse de données recommandés ?

Mar 13, 2024 pm 05:44 PM

Recommandé : 1. Forum d'analyse des données commerciales ; 2. Forum économique de l'Assemblée populaire nationale – Domaine de l'économétrie et des statistiques ; 4. Forum d'apprentissage et d'échange sur l'exploration de données ; . Analyse des données ; 8. Institut de recherche sur l'exploration de données ; 9. S-PLUS, R Statistics Forum.

Les outils d'IA exposent les entreprises à des risques de violation de données

Mar 07, 2024 pm 09:34 PM

Les outils d'IA exposent les entreprises à des risques de violation de données

Mar 07, 2024 pm 09:34 PM

Depuis le début de l’année 2021, les violations, pertes et vols de données causés par des internes au sein des entreprises ont augmenté en moyenne de 28 % par mois. Selon 85% des personnes interrogées, cette tendance va se poursuivre au cours des 12 prochains mois. Protection des données insuffisante Bien que 99 % des entreprises disposent d'une solution de protection des données, 78 % des responsables de la cybersécurité admettent que leurs données sensibles sont toujours compromises. Alors que les risques actuels dépendent de plus en plus de l'IA et de la GenAI, de la façon dont les employés travaillent et de la prolifération des applications cloud, les personnes interrogées ont déclaré avoir besoin d'en savoir plus sur le code source envoyé aux référentiels (88 %), les fichiers des comptes cloud personnels (87 %). %) et téléchargements de données du système CRM (90 %). Aujourd’hui, le haut degré de portabilité des données apporte de nombreux avantages aux entreprises