Comment implémenter le calcul confidentiel dans TPM ?

Avec le développement continu du cloud computing et de l'Internet des objets, l'informatique confidentielle est devenue un sujet brûlant. Bien que l'informatique sécurisée puisse protéger la sécurité des données pendant l'informatique, son application est encore limitée par de nombreuses limitations, dont l'une est le manque d'équipement de sécurité et d'équipement de sécurité approprié. Cet article explique comment implémenter l'informatique confidentielle dans TPM.

TPM, ou Trusted Platform Module, est un dispositif de sécurité matériel utilisé pour protéger les données sensibles et les clés de cryptage stockées sur des ordinateurs ou d'autres appareils. Le TPM contient une puce spécialisée qui authentifie l'ordinateur en toute sécurité pour empêcher tout accès non autorisé et stocke des clés de cryptage et des certificats spécifiques pour garantir une communication sécurisée entre l'ordinateur et d'autres appareils.

Le principe de l'informatique confidentielle est de décomposer le processus informatique en plusieurs parties, puis d'exécuter ces parties sur différents appareils. Lors de l'exécution, seuls les résultats finaux seront envoyés sur le réseau, et une fois les résultats confirmés, tous les résultats intermédiaires seront détruits pour garantir la confidentialité des résultats. Cette méthode résout efficacement le problème de sécurité, mais augmente également le délai de calcul et le coût de communication.

Pour résoudre ces problèmes, le TPM s'introduit dans l'informatique confidentielle. Le TPM peut être considéré comme un dispositif informatique sécurisé qui protège les données et les clés sensibles, empêche tout accès non autorisé et prend en charge l'accélération et l'optimisation des processus informatiques sécurisés.

Utiliser le TPM pour mettre en œuvre l'informatique confidentielle nécessite les étapes suivantes :

La première étape consiste à décomposer la tâche informatique en plusieurs parties. Ces parties peuvent être exécutées sur différents appareils, ou à différents niveaux de protection sur le même appareil. Par exemple, le TPM peut être utilisé pour protéger des clés ou des données sensibles pendant l'informatique.

La deuxième étape consiste à déléguer les tâches décomposées à différents appareils informatiques pour exécution. Ces appareils peuvent être des nœuds informatiques avec différents niveaux de sécurité ou des appareils informatiques sécurisés spécialisés. Un TPM peut être considéré comme un dispositif informatique sécurisé qui protège les données et les clés tout en prenant en charge des processus informatiques efficaces.

La troisième étape consiste à coordonner l'exécution des tâches pour assurer la sécurité et l'efficacité. Pour ce faire, un protocole d'accord de clé est utilisé pour garantir que chaque appareil a accès aux données et aux clés dont il a besoin. De plus, des protocoles de cryptage prouvables sont nécessaires pour protéger l’intégrité et la confidentialité des données lors des communications.

La quatrième étape consiste à combiner les résultats pour garantir l'exactitude du calcul. Étant donné que cet article se concentre principalement sur la façon d'implémenter le calcul confidentiel dans TPM, cet article n'entrera pas dans les détails sur la façon de rendre le processus de fusion plus sécurisé et fiable.

Il convient de noter que même si le TPM peut offrir des avantages en termes de sécurité et d'efficacité, son utilisation présente également certains défis. Par exemple, le TPM est un appareil spécialisé, ce qui peut entraîner des problèmes de coût. De plus, l'exécution de tâches informatiques complexes sur TPM nécessite un travail de programmation supplémentaire et le développement d'outils logiciels et d'applications correspondants.

En général, le TPM est un dispositif de sécurité important qui peut fournir une infrastructure pour l'informatique confidentielle. L'efficacité et la sécurité peuvent être obtenues en décomposant les tâches informatiques sécurisées en plusieurs parties, en coordonnant en toute sécurité l'exécution des tâches sur plusieurs appareils, en protégeant les clés symétriques et les données sensibles des tâches via des TPM et en utilisant des protocoles cryptographiques prouvables. Bien que l'utilisation du TPM puisse augmenter certains travaux de programmation et coûts d'équipement, il apporte une aide précieuse dans la protection de la sécurité des données et de l'informatique.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Vérifier si l'ordinateur portable Lenovo prend en charge le TPM ? Comment activer et désactiver le TPM sur un ordinateur portable Lenovo ?

Mar 14, 2024 am 08:30 AM

Vérifier si l'ordinateur portable Lenovo prend en charge le TPM ? Comment activer et désactiver le TPM sur un ordinateur portable Lenovo ?

Mar 14, 2024 am 08:30 AM

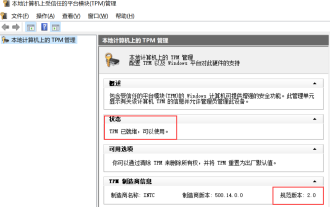

Récemment, certains partenaires d'ordinateurs portables Lenovo ont mis à niveau leurs systèmes vers Win11. Pour le moment, ils doivent vérifier l'ordinateur pour voir s'il prend en charge le TPM. Si l'ordinateur prend en charge le TPM, il peut être activé dans le BIOS de la carte mère. Mais comment activer la fonction tpm sur les ordinateurs Lenovo ? Est-ce que ça supporte l'ouverture? Le didacticiel suivant présentera en détail l'activation du TPM des ordinateurs portables Lenovo. 1. Vérifiez si TPM est pris en charge 1. Cliquez avec le bouton droit sur le menu Démarrer-Exécuter (ou appuyez sur les touches Win+R du clavier), entrez TPM.msc-appuyez sur Entrée. 2. Comme le montre l'encadré rouge de la figure ci-dessous, « TPM est prêt à l'emploi » indique que la machine prend en charge TPM et que la version est la version 2.0 indiquée dans l'encadré rouge ci-dessous. 3. Si

Quelle est la manière d'implémenter le sondage dans Android ?

Sep 21, 2023 pm 08:33 PM

Quelle est la manière d'implémenter le sondage dans Android ?

Sep 21, 2023 pm 08:33 PM

L'interrogation sous Android est une technologie clé qui permet aux applications de récupérer et de mettre à jour des informations à partir d'un serveur ou d'une source de données à intervalles réguliers. En mettant en œuvre des sondages, les développeurs peuvent garantir la synchronisation des données en temps réel et fournir le contenu le plus récent aux utilisateurs. Cela implique d'envoyer des requêtes régulières à un serveur ou à une source de données et d'obtenir les dernières informations. Android fournit plusieurs mécanismes tels que des minuteries, des threads et des services en arrière-plan pour effectuer efficacement les interrogations. Cela permet aux développeurs de concevoir des applications réactives et dynamiques qui restent synchronisées avec les sources de données distantes. Cet article explique comment implémenter l'interrogation dans Android. Il couvre les principales considérations et étapes impliquées dans la mise en œuvre de cette fonctionnalité. Sondage Le processus de vérification périodique des mises à jour et de récupération des données à partir d'un serveur ou d'une source est appelé sondage dans Android. passer

Win11tpm2.0 ouvre la carte mère MSI

Jan 07, 2024 pm 10:10 PM

Win11tpm2.0 ouvre la carte mère MSI

Jan 07, 2024 pm 10:10 PM

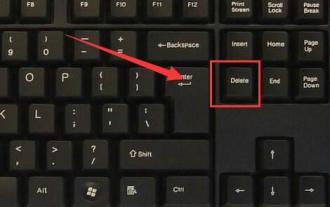

La méthode de mise à niveau de Win11 et d'activation de TPM2.0 varie selon les différentes cartes mères, c'est pourquoi de nombreux utilisateurs de cartes mères MSI se demandent comment activer leurs propres cartes mères. En fait, il vous suffit d'opérer dans le BIOS pour allumer la carte mère MSI avec win11tpm2.0 : 1. Plateforme Intel 1. Redémarrez d'abord l'ordinateur et appuyez plusieurs fois sur la touche "Supprimer" du clavier pour accéder aux paramètres du BIOS. ce que vous devez faire est : 2. Entrez les paramètres du BIOS, appuyez sur la touche « F7 » du clavier pour ouvrir les options avancées. Le contenu qui doit être réécrit est le suivant : 3. Cliquez sur le bouton « Sécurité » dans le coin inférieur droit. à nouveau, puis sélectionnez "Trusted Computing". Après avoir entré, modifiez "SecurityDeviceSupport". Remplacez l'option "TPM" ci-dessous par "Activer".

Comment implémenter des effets de filtre d'image en PHP

Sep 13, 2023 am 11:31 AM

Comment implémenter des effets de filtre d'image en PHP

Sep 13, 2023 am 11:31 AM

La méthode de mise en œuvre de l'effet de filtre d'image PHP nécessite des exemples de code spécifiques Introduction : Dans le processus de développement Web, les effets de filtre d'image sont souvent utilisés pour améliorer la vivacité et les effets visuels des images. Le langage PHP fournit une série de fonctions et de méthodes pour obtenir divers effets de filtre d'image. Cet article présentera certains effets de filtre d'image couramment utilisés et leurs méthodes de mise en œuvre, et fournira des exemples de code spécifiques. 1. Réglage de la luminosité Le réglage de la luminosité est un effet de filtre d'image courant, qui peut modifier la luminosité et l'obscurité de l'image. En utilisant imagefilte en PHP

Comment résoudre le problème selon lequel l'installation de Win11 nécessite TPM2.0

Dec 26, 2023 pm 09:50 PM

Comment résoudre le problème selon lequel l'installation de Win11 nécessite TPM2.0

Dec 26, 2023 pm 09:50 PM

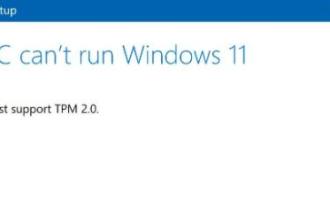

De nombreux utilisateurs ont rencontré des problèmes intitulés « ThePCmustsupportTPM2.0 » lors du processus d'installation des systèmes Windows 11. Nous pouvons activer avec succès la fonction TMP dans l'interface des paramètres du BIOS ou remplacer intelligemment les fichiers correspondants pour contourner la détection TPM. Explorons ensemble ces solutions en profondeur ! Que faire si l'installation de Win11 invite tpm2.0 ? Méthode 1 : 1. Redémarrez d'abord l'ordinateur, redémarrez l'ordinateur et utilisez les touches de raccourci (touches de raccourci) pour accéder à l'interface de configuration du BIOS. 2. Dans ce paramètre du BIOS, recherchez les options liées à TMP ou CMOC et démarrez-les avec succès. 2. Remplacer les fichiers 1. Si devant l'interface de configuration du BIOS

Comment UniApp implémente les appels par caméra et vidéo

Jul 04, 2023 pm 04:57 PM

Comment UniApp implémente les appels par caméra et vidéo

Jul 04, 2023 pm 04:57 PM

UniApp est un framework de développement multiplateforme développé sur la base de HBuilder, qui peut permettre à un code de s'exécuter sur plusieurs plates-formes. Cet article expliquera comment implémenter les fonctions de caméra et d'appel vidéo dans UniApp et donnera des exemples de code correspondants. 1. Obtenir les autorisations de caméra de l'utilisateur Dans UniApp, nous devons d'abord obtenir les autorisations de caméra de l'utilisateur. Dans la fonction de cycle de vie montée de la page, utilisez la méthode d'autorisation de l'université pour appeler l'autorisation de la caméra. L'exemple de code est le suivant : mounte

Comment implémenter l'algorithme du chemin le plus court en C#

Sep 19, 2023 am 11:34 AM

Comment implémenter l'algorithme du chemin le plus court en C#

Sep 19, 2023 am 11:34 AM

La façon d'implémenter l'algorithme du chemin le plus court en C# nécessite des exemples de code spécifiques. L'algorithme du chemin le plus court est un algorithme important dans la théorie des graphes et est utilisé pour trouver le chemin le plus court entre deux sommets d'un graphique. Dans cet article, nous présenterons comment utiliser le langage C# pour implémenter deux algorithmes classiques du chemin le plus court : l'algorithme de Dijkstra et l'algorithme de Bellman-Ford. L'algorithme de Dijkstra est un algorithme de chemin le plus court à source unique largement utilisé. Son idée de base est de partir du sommet de départ, de s'étendre progressivement à d'autres nœuds et de mettre à jour les nœuds découverts.

Introduction aux méthodes et étapes de mise en œuvre de la fonction d'enregistrement de connexion pour la vérification des e-mails PHP

Aug 18, 2023 pm 10:09 PM

Introduction aux méthodes et étapes de mise en œuvre de la fonction d'enregistrement de connexion pour la vérification des e-mails PHP

Aug 18, 2023 pm 10:09 PM

Introduction aux méthodes et étapes de mise en œuvre de la fonction d'enregistrement de connexion pour la vérification des e-mails PHP Avec le développement rapide d'Internet, les fonctions d'enregistrement et de connexion des utilisateurs sont devenues l'une des fonctions nécessaires pour presque tous les sites Web. Afin de garantir la sécurité des utilisateurs et de réduire l'enregistrement du spam, de nombreux sites Web utilisent la vérification des e-mails pour l'enregistrement et la connexion des utilisateurs. Cet article expliquera comment utiliser PHP pour implémenter la fonction de connexion et d'enregistrement de la vérification des e-mails, et sera accompagné d'exemples de code. Configurer la base de données Tout d'abord, nous devons configurer une base de données pour stocker les informations sur les utilisateurs. Vous pouvez utiliser MySQL ou