Sur la nécessité du contrôle de sécurité à distance

Avec le développement continu de la technologie réseau moderne, le contrôle de sécurité à distance est devenu une nécessité. Le contrôle de sécurité à distance fait référence à la technologie de contrôle et de gestion à distance entre des ordinateurs et des périphériques réseau situés à différents endroits. Dans l’environnement numérique moderne, le contrôle de sécurité à distance jouera sans aucun doute un rôle de plus en plus important.

Tout d'abord, le contrôle de sécurité à distance peut améliorer l'efficacité du travail. Les travailleurs doivent uniquement accéder à distance à leurs ordinateurs et équipements réseau via un contrôle de sécurité à distance sans avoir à se déplacer dans les salles informatiques et les centres de données. Cela améliore non seulement l'efficacité du travail, mais réduit également le temps et les coûts inutiles, tout en permettant au personnel de répondre rapidement aux tâches de travail lorsqu'il travaille à distance ou en déplacement.

Deuxièmement, sous contrôle de sécurité à distance, la sécurité des données peut être mieux protégée. La sécurité des données a toujours été une préoccupation importante pour diverses entreprises et institutions. Différents services doivent partager des données et des informations, mais cela entraîne un risque de fuite et de perte de données. Grâce au contrôle de sécurité à distance, il est possible de coordonner les équipements et les installations utilisés par les différents départements et d'assurer une mise en œuvre rigoureuse de la protection des données et de la vie privée. Cela garantit efficacement la sécurité des données importantes et la confidentialité, et évite l’utilisation illégale des données et les pertes organisationnelles inutiles.

Troisièmement, le contrôle de sécurité à distance peut réduire la dépendance à l'égard de l'équipement. Le contrôle de sécurité à distance peut réduire la dépendance à l’égard de différents équipements et garantir le fonctionnement efficace des équipements importants. Pour certaines entreprises et institutions, grâce au contrôle de sécurité à distance, elles peuvent être libérées des limitations telles que le matériel du système, l'espace physique et l'emplacement de l'opérateur, et disposer ainsi de meilleurs choix. Grâce au contrôle de sécurité à distance, plusieurs appareils peuvent être facilement contrôlés et gérés à distance pour améliorer l'efficacité de leur fonctionnement.

Enfin, le contrôle de sécurité à distance présente un haut degré de flexibilité et de personnalisation. Les contrôles de sécurité à distance peuvent être personnalisés et adaptés pour répondre aux exigences de différents groupes d'utilisateurs. Grâce à la configuration et à la personnalisation, les utilisateurs peuvent effectuer des réglages personnalisés en fonction des besoins réels et des besoins particuliers, améliorant ainsi l'intelligence, la fiabilité et l'applicabilité du système de contrôle de sécurité à distance.

En général, la nécessité du contrôle de sécurité à distance est qu'il peut apporter une plus grande efficacité du travail, une meilleure sécurité des données, une dépendance réduite aux appareils, une flexibilité et des fonctions de personnalisation personnalisées aux entreprises et aux organisations, des avantages sous divers aspects. Avec le développement continu de nouvelles technologies telles que le cloud computing et l'Internet des objets, le contrôle de sécurité à distance aura une gamme d'applications plus large et jouera un rôle plus important. Par conséquent, le contrôle de sécurité à distance doit devenir un élément essentiel de l’environnement numérique moderne.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

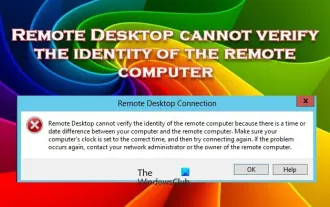

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le service Bureau à distance Windows permet aux utilisateurs d'accéder aux ordinateurs à distance, ce qui est très pratique pour les personnes qui doivent travailler à distance. Cependant, des problèmes peuvent survenir lorsque les utilisateurs ne peuvent pas se connecter à l'ordinateur distant ou lorsque Remote Desktop ne peut pas authentifier l'identité de l'ordinateur. Cela peut être dû à des problèmes de connexion réseau ou à un échec de vérification du certificat. Dans ce cas, l'utilisateur devra peut-être vérifier la connexion réseau, s'assurer que l'ordinateur distant est en ligne et essayer de se reconnecter. De plus, s'assurer que les options d'authentification de l'ordinateur distant sont correctement configurées est essentiel pour résoudre le problème. De tels problèmes avec les services Bureau à distance Windows peuvent généralement être résolus en vérifiant et en ajustant soigneusement les paramètres. Le Bureau à distance ne peut pas vérifier l'identité de l'ordinateur distant en raison d'un décalage d'heure ou de date. Veuillez vous assurer que vos calculs

Qu'est-ce qu'Intel TXT ?

Jun 11, 2023 pm 06:57 PM

Qu'est-ce qu'Intel TXT ?

Jun 11, 2023 pm 06:57 PM

IntelTXT est une technologie de sécurité assistée par matériel lancée par Intel. Elle peut garantir l'intégrité et la sécurité du serveur lors du démarrage en établissant un espace protégé entre le processeur et le BIOS. Le nom complet de TXT est TrustedExecutionTechnology, qui signifie Trusted Execution Technology. En termes simples, TXT est une technologie de sécurité qui fournit une protection au niveau matériel pour garantir que le serveur n'a pas été modifié par des programmes malveillants ou des logiciels non autorisés lors de son démarrage. celui-ci

Utiliser PHP pour contrôler la caméra : analyse de l'ensemble du processus depuis la connexion jusqu'à la prise de vue

Jul 30, 2023 pm 03:21 PM

Utiliser PHP pour contrôler la caméra : analyse de l'ensemble du processus depuis la connexion jusqu'à la prise de vue

Jul 30, 2023 pm 03:21 PM

Utilisez PHP pour contrôler la caméra : Analysez l'ensemble du processus, de la connexion à la prise de vue. Les applications de caméra sont de plus en plus répandues, comme les appels vidéo, les systèmes de surveillance, etc. Dans les applications Web, nous devons souvent contrôler et faire fonctionner des caméras via PHP. Cet article explique comment utiliser PHP pour réaliser l'ensemble du processus, de la connexion de la caméra à la prise de vue. Confirmez l'état de connexion de la caméra. Avant de commencer à utiliser la caméra, nous devons d'abord confirmer l'état de connexion de la caméra. PHP fournit une bibliothèque d'extensions vidéo pour faire fonctionner la caméra. Nous pouvons passer le code suivant

BYD coopère avec Stingray pour créer un espace de divertissement embarqué sûr et agréable

Aug 11, 2023 pm 02:09 PM

BYD coopère avec Stingray pour créer un espace de divertissement embarqué sûr et agréable

Aug 11, 2023 pm 02:09 PM

Le compte public officiel WeChat de BYD a annoncé que BYD a conclu un accord de coopération avec Stingray, une société de technologie de médias musicaux, et prévoit d'introduire les produits KTV de voiture interactive Stingray dans les véhicules à énergie nouvelle à partir de 2023 et de les promouvoir sur plusieurs marchés à travers le monde. , BYD et Le système de divertissement développé conjointement par Stingray ajoutera davantage de fonctions de divertissement aux véhicules à énergie nouvelle de BYD pour répondre aux divers besoins des utilisateurs. Le système de divertissement prendra en charge plusieurs langues et fournira une conception d'interface conviviale, permettant aux utilisateurs de rechercher facilement par titre de chanson, artiste, paroles ou genre. De plus, le système mettra automatiquement à jour les pistes chaque mois, offrant aux utilisateurs une nouvelle expérience musicale. Afin d'assurer la sécurité de conduite, lorsque le véhicule est en mode conduite,

Comment empêcher les attaques par fractionnement de réponse HTTP à l'aide de PHP

Jun 24, 2023 am 10:40 AM

Comment empêcher les attaques par fractionnement de réponse HTTP à l'aide de PHP

Jun 24, 2023 am 10:40 AM

L'attaque par fractionnement de réponse HTTP (attaque par fractionnement de réponse HTTP) est une vulnérabilité qui utilise des applications Web pour traiter les réponses HTTP. L'attaquant construit une réponse HTTP malveillante et injecte du code malveillant dans la réponse légitime pour atteindre l'objectif d'attaquer l'utilisateur. En tant que langage de développement Web couramment utilisé, PHP est également confronté à la menace d'attaques par fractionnement de réponse HTTP. Cet article explique comment utiliser PHP pour empêcher les attaques par fractionnement de réponse HTTP. Comprendre les attaques par fractionnement de réponse HTTP

![Comment désactiver les fenêtres contextuelles de contrôle du volume multimédia [permanent]](https://img.php.cn/upload/article/000/000/164/168493981948502.png?x-oss-process=image/resize,m_fill,h_207,w_330) Comment désactiver les fenêtres contextuelles de contrôle du volume multimédia [permanent]

May 24, 2023 pm 10:50 PM

Comment désactiver les fenêtres contextuelles de contrôle du volume multimédia [permanent]

May 24, 2023 pm 10:50 PM

Lorsque vous utilisez la touche de raccourci correspondante pour affiner le niveau de volume, une fenêtre contextuelle de contrôle du volume multimédia apparaîtra à l'écran. Cela peut être ennuyeux, alors lisez la suite pour découvrir différentes façons de désactiver définitivement les fenêtres contextuelles de contrôle du volume multimédia. Comment désactiver la fenêtre contextuelle de contrôle du volume multimédia ? 1. Cliquez sur l'icône Windows dans la barre des tâches de Google Chrome, tapez chrome dans la barre de recherche en haut et sélectionnez les résultats de recherche pertinents pour lancer Google Chrome. Tapez ou copiez-collez ce qui suit dans la barre d'adresse et appuyez sur la touche . Entrez chrome://flags, tapez les clés multimédias dans la zone de recherche en haut et sélectionnez Désactiver dans la liste déroulante Gestion des clés multimédias matérielles. Quittez maintenant l'application Google Chrome et relancez-la. Google

Comment faire en sorte qu'une connexion de bureau à distance affiche la barre des tâches de l'autre partie

Jan 03, 2024 pm 12:49 PM

Comment faire en sorte qu'une connexion de bureau à distance affiche la barre des tâches de l'autre partie

Jan 03, 2024 pm 12:49 PM

De nombreux utilisateurs utilisent la connexion Bureau à distance. De nombreux utilisateurs rencontreront des problèmes mineurs lors de son utilisation, tels que le fait que la barre des tâches de l'autre partie ne s'affiche pas. En fait, il s'agit probablement d'un problème avec les paramètres de l'autre partie. solutions ci-dessous. Comment afficher la barre des tâches de l'autre partie lors d'une connexion Bureau à distance : 1. Tout d'abord, cliquez sur "Paramètres". 2. Ouvrez ensuite « Personnalisation ». 3. Sélectionnez ensuite « Barre des tâches » sur la gauche. 4. Désactivez l'option Masquer la barre des tâches dans l'image.

Comment implémenter le contrôle des robots à l'aide de Java

Jun 16, 2023 am 10:36 AM

Comment implémenter le contrôle des robots à l'aide de Java

Jun 16, 2023 am 10:36 AM

Ces dernières années, la technologie robotique a été largement utilisée, ce qui montre son importance dans le domaine de la science et de la technologie. Le contrôle des robots est également l’un des éléments essentiels du développement des robots. L'utilisation du langage Java pour réaliser le contrôle des robots peut permettre un contrôle rapide des robots et fournir un soutien solide pour le développement ultérieur des robots. Java est un langage de haut niveau qui est devenu un langage de programmation largement utilisé en raison de sa bonne multiplateforme, de son efficacité et de sa sécurité. Il fournit également un bon support pour la mise en œuvre du contrôle du robot. Tout d'abord, vous devez comprendre le contrôle du robot