Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Recherche et mise en œuvre d'une technologie de détection d'intrusion sur les réseaux basée sur le deep learning

Recherche et mise en œuvre d'une technologie de détection d'intrusion sur les réseaux basée sur le deep learning

Recherche et mise en œuvre d'une technologie de détection d'intrusion sur les réseaux basée sur le deep learning

Avec le développement continu de la technologie des réseaux, les intrusions sur les réseaux et les fuites de données sont devenues l'un des défis les plus importants dans le domaine de la sécurité Internet. La technologie traditionnelle de sécurité des réseaux repose souvent sur des règles et des signatures, mais cette approche ne peut pas suivre le rythme des techniques d'attaque de plus en plus sophistiquées. Par conséquent, dans l’environnement Internet de plus en plus complexe, la technologie de détection des intrusions sur les réseaux basée sur l’apprentissage profond est devenue une nouvelle tendance dans le domaine de la sécurité des réseaux modernes.

Cet article présentera la recherche et la mise en œuvre d'une technologie de détection d'intrusion réseau basée sur la technologie d'apprentissage en profondeur. Cet article se concentrera sur les connaissances de base des méthodes d'apprentissage profond et de détection d'intrusion réseau, expliquera l'application de l'apprentissage profond dans la détection d'intrusion réseau et mettra spécifiquement en œuvre un modèle de détection d'intrusion réseau basé sur l'apprentissage profond. Enfin, la mise en œuvre de la technologie de détection d'intrusion réseau. basé sur l’apprentissage profond sera discuté. Les avantages et les inconvénients sont discutés.

1. Introduction aux connaissances de base du deep learning

Le deep learning est un type d'apprentissage automatique qui imite le fonctionnement du réseau neuronal du cerveau humain. L'apprentissage profond utilise des réseaux neuronaux multicouches pour apprendre et résoudre des problèmes complexes. Les neurones simples forment un réseau neuronal multicouche et chaque neurone calcule sa production à l'aide de pondérations et de biais.

Les architectures de réseaux neuronaux les plus couramment utilisées dans l'apprentissage profond comprennent les réseaux de neurones convolutifs (CNN) et les réseaux de mémoire à long terme (LSTM). Les réseaux de neurones convolutifs conviennent à la reconnaissance d'images, tandis que le LSTM convient au traitement du langage. Ces réseaux peuvent être formés pour apprendre une cartographie de l’entrée à la sortie, mettant à jour les poids de chaque neurone du réseau.

2. Technologie de détection des intrusions réseau

La technologie de détection des intrusions réseau fait référence à l'utilisation d'algorithmes et d'outils spécifiques pour détecter le trafic réseau afin de découvrir d'éventuelles vulnérabilités de sécurité ou comportements malveillants. Les méthodes courantes de détection des intrusions sur le réseau incluent les méthodes basées sur des règles, sur des statistiques et sur l'apprentissage automatique.

Les méthodes de détection traditionnelles basées sur des règles et des statistiques peuvent bien gérer les attaques connues, mais sont difficiles à gérer avec des méthodes d'attaque inconnues et changeantes, tandis que les méthodes de détection d'intrusion réseau basées sur l'apprentissage automatique peuvent apprendre des modèles dans les données pour identifier de nouvelles attaques.

3. Technologie de détection d'intrusion réseau basée sur l'apprentissage profond

La technologie de détection d'intrusion réseau basée sur l'apprentissage profond est une méthode de détection d'intrusion réseau basée sur l'apprentissage automatique. Cette méthode détecte principalement les comportements anormaux dans le trafic réseau en entraînant des réseaux de neurones profonds pour identifier rapidement les comportements d'intrusion sur le réseau.

Dans les méthodes d'apprentissage en profondeur, les réseaux de neurones convolutifs (CNN) et les réseaux de mémoire à long terme (LSTM) peuvent être utilisés pour traiter les données du réseau. Les réseaux de neurones convolutifs peuvent apprendre les caractéristiques spatiales et temporelles des données réseau, améliorant ainsi la précision de la détection des intrusions sur le réseau. LSTM peut apprendre les caractéristiques des séries chronologiques des données réseau pour améliorer encore l'effet des méthodes de détection d'intrusion réseau basées sur l'apprentissage profond.

4. Implémentation d'une détection d'intrusion réseau basée sur l'apprentissage profond

Cet article implémente un modèle de détection d'intrusion réseau basé sur l'apprentissage profond, en utilisant l'ensemble de données KDD'99 pour la formation et les tests. Le processus de mise en œuvre spécifique est le suivant :

- Prétraitement des données

L'ensemble de données KDD'99 contient cinq sous-ensembles de données : ensemble d'entraînement, ensemble de test, ensemble d'attaque d'entraînement, ensemble d'attaque de test et petit ensemble de données. Cet article utilise l’ensemble de formation et l’ensemble de test pour la formation et les tests des modèles. L'ensemble de données contient 42 fonctionnalités qui nécessitent un prétraitement des données. Supprimez d’abord les enregistrements en double, puis codez les caractéristiques non numériques et normalisez les caractéristiques.

- Modèle d'entraînement

Cet article utilise un réseau neuronal convolutif (CNN) et un réseau de mémoire à long terme (LSTM) pour l'entraînement de modèles. Développé à l'aide du framework d'apprentissage profond Keras en Python.

Utilisez d'abord le réseau neuronal convolutif pour traiter les données d'intrusion du réseau, puis utilisez le réseau de mémoire à long terme pour traiter les caractéristiques des séries chronologiques des données du réseau. Au cours du processus de formation du modèle, des techniques de validation croisée sont utilisées pour évaluer l'effet de la formation.

- Testez le modèle

Utilisez l'ensemble de test pour tester le modèle et évaluer la précision et l'efficacité du modèle. Utilisez l'ensemble de données de test pour évaluer les performances du modèle et effectuer une analyse.

5. Analyse des avantages et des inconvénients de la technologie de détection d'intrusion réseau basée sur l'apprentissage profond

La technologie de détection d'intrusion réseau basée sur l'apprentissage profond présente les avantages suivants :

- Peut gérer des modèles d'attaque inconnus et changeants.

- Peut améliorer la précision de la détection des intrusions sur le réseau.

- Peut réduire le taux de fausses alarmes.

Cependant, la technologie de détection d'intrusion réseau basée sur l'apprentissage profond présente également les inconvénients suivants :

- Nécessite de grandes ressources informatiques.

- Les exigences en matière de données de formation sont relativement élevées.

- Le modèle a une mauvaise interprétabilité.

6. Résumé

Cet article présente la recherche et la mise en œuvre d'une technologie de détection d'intrusion réseau basée sur la technologie d'apprentissage profond, et analyse les avantages et les inconvénients de la technologie de détection d'intrusion réseau basée sur l'apprentissage profond. Cet article propose une méthode de détection d'intrusion réseau utilisant des réseaux de neurones convolutifs et des réseaux de mémoire à long terme et la met en œuvre sur l'ensemble de données KDD'99. La détection des intrusions sur les réseaux basée sur la technologie d'apprentissage profond deviendra à l'avenir une direction de recherche importante dans le domaine de la sécurité des réseaux.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

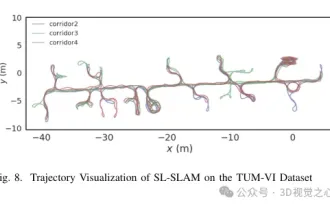

Au-delà d'ORB-SLAM3 ! SL-SLAM : les scènes de faible luminosité, de gigue importante et de texture faible sont toutes gérées

May 30, 2024 am 09:35 AM

Au-delà d'ORB-SLAM3 ! SL-SLAM : les scènes de faible luminosité, de gigue importante et de texture faible sont toutes gérées

May 30, 2024 am 09:35 AM

Écrit précédemment, nous discutons aujourd'hui de la manière dont la technologie d'apprentissage profond peut améliorer les performances du SLAM (localisation et cartographie simultanées) basé sur la vision dans des environnements complexes. En combinant des méthodes d'extraction de caractéristiques approfondies et de correspondance de profondeur, nous introduisons ici un système SLAM visuel hybride polyvalent conçu pour améliorer l'adaptation dans des scénarios difficiles tels que des conditions de faible luminosité, un éclairage dynamique, des zones faiblement texturées et une gigue importante. Notre système prend en charge plusieurs modes, notamment les configurations étendues monoculaire, stéréo, monoculaire-inertielle et stéréo-inertielle. En outre, il analyse également comment combiner le SLAM visuel avec des méthodes d’apprentissage profond pour inspirer d’autres recherches. Grâce à des expériences approfondies sur des ensembles de données publiques et des données auto-échantillonnées, nous démontrons la supériorité du SL-SLAM en termes de précision de positionnement et de robustesse du suivi.

Comment mettre en œuvre la double connexion WeChat sur les téléphones mobiles Huawei ?

Mar 24, 2024 am 11:27 AM

Comment mettre en œuvre la double connexion WeChat sur les téléphones mobiles Huawei ?

Mar 24, 2024 am 11:27 AM

Comment mettre en œuvre la double connexion WeChat sur les téléphones mobiles Huawei ? Avec l’essor des réseaux sociaux, WeChat est devenu l’un des outils de communication indispensables dans la vie quotidienne des gens. Cependant, de nombreuses personnes peuvent rencontrer un problème : se connecter à plusieurs comptes WeChat en même temps sur le même téléphone mobile. Pour les utilisateurs de téléphones mobiles Huawei, il n'est pas difficile d'obtenir une double connexion WeChat. Cet article explique comment obtenir une double connexion WeChat sur les téléphones mobiles Huawei. Tout d'abord, le système EMUI fourni avec les téléphones mobiles Huawei offre une fonction très pratique : l'ouverture d'une double application. Grâce à la fonction de double ouverture de l'application, les utilisateurs peuvent simultanément

Comprendre en un seul article : les liens et les différences entre l'IA, le machine learning et le deep learning

Mar 02, 2024 am 11:19 AM

Comprendre en un seul article : les liens et les différences entre l'IA, le machine learning et le deep learning

Mar 02, 2024 am 11:19 AM

Dans la vague actuelle de changements technologiques rapides, l'intelligence artificielle (IA), l'apprentissage automatique (ML) et l'apprentissage profond (DL) sont comme des étoiles brillantes, à la tête de la nouvelle vague des technologies de l'information. Ces trois mots apparaissent fréquemment dans diverses discussions de pointe et applications pratiques, mais pour de nombreux explorateurs novices dans ce domaine, leurs significations spécifiques et leurs connexions internes peuvent encore être entourées de mystère. Alors regardons d'abord cette photo. On constate qu’il existe une corrélation étroite et une relation progressive entre l’apprentissage profond, l’apprentissage automatique et l’intelligence artificielle. Le deep learning est un domaine spécifique du machine learning, et le machine learning

Super fort! Top 10 des algorithmes de deep learning !

Mar 15, 2024 pm 03:46 PM

Super fort! Top 10 des algorithmes de deep learning !

Mar 15, 2024 pm 03:46 PM

Près de 20 ans se sont écoulés depuis que le concept d'apprentissage profond a été proposé en 2006. L'apprentissage profond, en tant que révolution dans le domaine de l'intelligence artificielle, a donné naissance à de nombreux algorithmes influents. Alors, selon vous, quels sont les 10 meilleurs algorithmes pour l’apprentissage profond ? Voici les meilleurs algorithmes d’apprentissage profond, à mon avis. Ils occupent tous une position importante en termes d’innovation, de valeur d’application et d’influence. 1. Contexte du réseau neuronal profond (DNN) : Le réseau neuronal profond (DNN), également appelé perceptron multicouche, est l'algorithme d'apprentissage profond le plus courant lorsqu'il a été inventé pour la première fois, jusqu'à récemment en raison du goulot d'étranglement de la puissance de calcul. années, puissance de calcul, La percée est venue avec l'explosion des données. DNN est un modèle de réseau neuronal qui contient plusieurs couches cachées. Dans ce modèle, chaque couche transmet l'entrée à la couche suivante et

Guide de programmation PHP : méthodes pour implémenter la séquence de Fibonacci

Mar 20, 2024 pm 04:54 PM

Guide de programmation PHP : méthodes pour implémenter la séquence de Fibonacci

Mar 20, 2024 pm 04:54 PM

Le langage de programmation PHP est un outil puissant pour le développement Web, capable de prendre en charge une variété de logiques et d'algorithmes de programmation différents. Parmi eux, l’implémentation de la séquence de Fibonacci est un problème de programmation courant et classique. Dans cet article, nous présenterons comment utiliser le langage de programmation PHP pour implémenter la séquence de Fibonacci et joindrons des exemples de code spécifiques. La suite de Fibonacci est une suite mathématique définie comme suit : le premier et le deuxième élément de la suite valent 1, et à partir du troisième élément, la valeur de chaque élément est égale à la somme des deux éléments précédents. Les premiers éléments de la séquence

Comment implémenter la fonction de clonage WeChat sur les téléphones mobiles Huawei

Mar 24, 2024 pm 06:03 PM

Comment implémenter la fonction de clonage WeChat sur les téléphones mobiles Huawei

Mar 24, 2024 pm 06:03 PM

Comment mettre en œuvre la fonction de clonage WeChat sur les téléphones mobiles Huawei Avec la popularité des logiciels sociaux et l'importance croissante accordée à la confidentialité et à la sécurité, la fonction de clonage WeChat est progressivement devenue le centre d'attention. La fonction de clonage WeChat peut aider les utilisateurs à se connecter simultanément à plusieurs comptes WeChat sur le même téléphone mobile, ce qui facilite la gestion et l'utilisation. Il n'est pas difficile de mettre en œuvre la fonction de clonage WeChat sur les téléphones mobiles Huawei. Il vous suffit de suivre les étapes suivantes. Étape 1 : Assurez-vous que la version du système de téléphonie mobile et la version de WeChat répondent aux exigences. Tout d'abord, assurez-vous que la version de votre système de téléphonie mobile Huawei a été mise à jour vers la dernière version, ainsi que l'application WeChat.

AlphaFold 3 est lancé, prédisant de manière exhaustive les interactions et les structures des protéines et de toutes les molécules de la vie, avec une précision bien plus grande que jamais

Jul 16, 2024 am 12:08 AM

AlphaFold 3 est lancé, prédisant de manière exhaustive les interactions et les structures des protéines et de toutes les molécules de la vie, avec une précision bien plus grande que jamais

Jul 16, 2024 am 12:08 AM

Editeur | Radis Skin Depuis la sortie du puissant AlphaFold2 en 2021, les scientifiques utilisent des modèles de prédiction de la structure des protéines pour cartographier diverses structures protéiques dans les cellules, découvrir des médicaments et dresser une « carte cosmique » de chaque interaction protéique connue. Tout à l'heure, Google DeepMind a publié le modèle AlphaFold3, capable d'effectuer des prédictions de structure conjointe pour des complexes comprenant des protéines, des acides nucléiques, de petites molécules, des ions et des résidus modifiés. La précision d’AlphaFold3 a été considérablement améliorée par rapport à de nombreux outils dédiés dans le passé (interaction protéine-ligand, interaction protéine-acide nucléique, prédiction anticorps-antigène). Cela montre qu’au sein d’un cadre unique et unifié d’apprentissage profond, il est possible de réaliser

Guide de mise en œuvre des exigences du jeu PHP

Mar 11, 2024 am 08:45 AM

Guide de mise en œuvre des exigences du jeu PHP

Mar 11, 2024 am 08:45 AM

Guide d'implémentation des exigences du jeu PHP Avec la popularité et le développement d'Internet, le marché des jeux Web devient de plus en plus populaire. De nombreux développeurs espèrent utiliser le langage PHP pour développer leurs propres jeux Web, et la mise en œuvre des exigences du jeu constitue une étape clé. Cet article explique comment utiliser le langage PHP pour implémenter les exigences courantes du jeu et fournit des exemples de code spécifiques. 1. Créer des personnages de jeu Dans les jeux Web, les personnages de jeu sont un élément très important. Nous devons définir les attributs du personnage du jeu, tels que le nom, le niveau, la valeur de l'expérience, etc., et fournir des méthodes pour les exploiter.