Périphériques technologiques

Périphériques technologiques

IA

IA

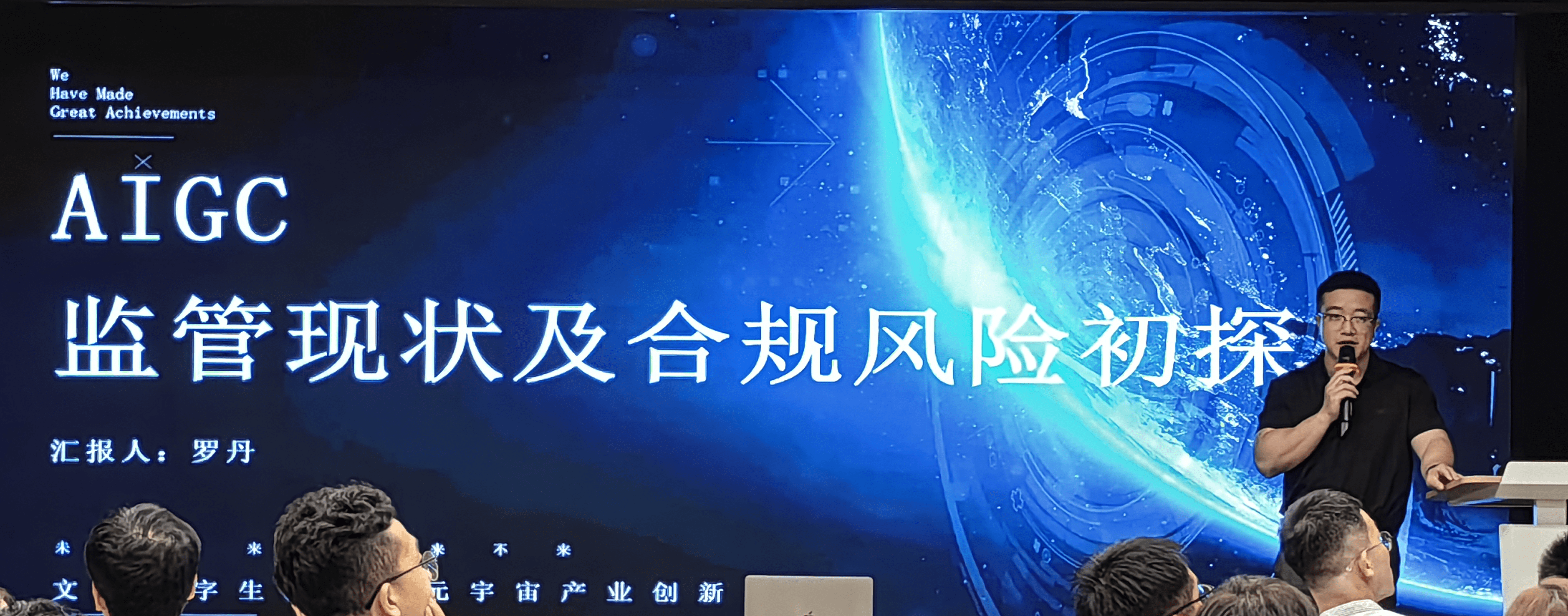

La première conférence Asie-Pacifique sur la pratique du cyber-droit a eu lieu. Neuf experts ont discuté du métaverse et du développement de l'intelligence artificielle.

La première conférence Asie-Pacifique sur la pratique du cyber-droit a eu lieu. Neuf experts ont discuté du métaverse et du développement de l'intelligence artificielle.

La première conférence Asie-Pacifique sur la pratique du cyber-droit a eu lieu. Neuf experts ont discuté du métaverse et du développement de l'intelligence artificielle.

La première conférence Asie-Pacifique sur la pratique du droit cybernétique et la cinquième conférence sur la pratique du droit cybernétique, ainsi que le Forum sur le développement de la conformité de l'intelligence artificielle et du métaverse, se sont tenus à Hangzhou le 10 juin. L'objectif de la réunion était de discuter du métaverse et de l'intelligence artificielle, en particulier des scénarios d'application, du développement de la conformité et des risques liés au contenu du métaverse.

Selon le Bureau du droit et de la protection des consommateurs de la Network Economic Society (LAW.100EC.CN), les unités directrices de cette conférence comprennent le Département de travail du Front uni du Comité du district de Xihu, le Bureau d'information Internet du Comité du district de Xihu, la Fédération Internet du district de Xihu et le Bureau de surveillance et d'administration du marché du district de Xihu, les organisateurs sont Kenting Law Firm, Microchain et Future Unicorn Project, avec la Zhejiang Blockchain Technology Application Association, l'Internet Economic Society, etc.

Au début de la conférence, Ouyang Kunpo, co-fondateur du cabinet d'avocats Kenting et instructeur pratique de l'Université du Zhejiang, a prononcé un discours, présentant le contexte, le contenu principal et les intervenants de la conférence. Ouyang Kunpo a déclaré que le Metaverse est actuellement utilisé dans de nombreux scénarios. Cette conférence discutera non seulement du développement de la conformité du Metaverse, mais impliquera également des discussions sur l'investissement, la sécurité et d'autres contenus.

Voici les points clés du discours de la conférence présenté par l'Internet Economic Society (WWW.100EC.CN) :

1. Zhu Jiwei, vice-président exécutif de la Zhejiang Blockchain Technology Application Association : Yuan Universe - Aider à la mise à niveau des industries réelles

1. L'intelligence artificielle libère la productivité et la blockchain résout les relations de production. La tendance future du Metaverse est l’intelligence artificielle + la blockchain.

2. À l'heure actuelle, la blockchain a atteint un niveau suffisant, mais le secteur technologique n'est pas encore mature et la relation de confiance sur Internet doit être résolue.

3. Les six principaux scénarios dans lesquels l'intelligence artificielle aide l'économie réelle sont les soins médicaux, l'automobile, l'éducation, la fabrication, les transports et le commerce électronique. Ce sont actuellement les secteurs les plus en vogue pour les applications de l'IA.

2. Ni Zhili, PDG de Hangzhou Virtual Human Technology Co., Ltd. : Une tentative opérationnelle de générer du NFT en combinant l'espace Metaverse avec l'AIGC

1. Le Metaverse est la troisième migration d'Internet. Il représente la migration d'Internet de l'Internet mobile vers l'interconnexion spatiale. Il contient un grand nombre de nouvelles technologies telles que la VR/AR, l'IA, le cloud, la blockchain, etc. Les nouvelles technologies actuelles ont été progressivement améliorées, dans l'attente urgente de l'émergence de nouveaux produits intégrés.

2. Les scénarios d'application des humains virtuels de l'IA incluent principalement : l'intégration d'IP et d'AIGC à la mode, tels que la conception de produits, la conception de scènes, l'espace de vente, etc. Les cas existants incluent Aimu Brand Metaverse Mini Program Mall, Pepsi Metaverse Space et KPMG. Exposition numérique Metaverse, etc.

3. Lu Hongkang, vice-président de Hangzhou Youlian Times Technology Co., Ltd. : À l'ère du métaverse, des clones numériques 3D de personnes et de tout

1. Le fondement du métaverse est constitué de clones numériques 3D de personnes et de tout.

2. Les scénarios d'application des clones numériques incluent principalement les salles d'expérience hors ligne, les salles d'exposition, l'enseignement universitaire (enseignement et recherche), le tourisme culturel (clones numériques implantés dans des lieux pittoresques), l'espace métaverse, la promotion de la marque, les quartiers d'affaires, les jeux, les conférences, et essayages virtuels, films Metaverse, etc.

4. Kang Kang, co-fondateur de la plateforme de services de circulation des collections numériques Art Meta Yuan Yishu : une pièce du puzzle dans le développement de Yuan Universe - la circulation et l'application des collections numériques

1. Yuanyishu part des transactions de droits d'auteur numériques NTF, se connecte au système de chaîne d'approvisionnement physique, personnalise le trafic de domaine privé et le vend via des plateformes de commerce électronique telles que Douyin et Tmall.

2. Les droits sur les œuvres numériques protégées par le droit d'auteur comprennent les droits de reproduction, les droits de distribution, les droits de location, les droits d'exposition, les droits de représentation, les droits de projection, les droits de diffusion, etc.

5. Luo Dan, directeur du Yuanverse Industry Innovation Center dans Wensan Digital Life Street, Hangzhou : Une étude préliminaire sur l'état actuel de la supervision et des risques de conformité de l'AIGC

1. La logique sous-jacente de GhatGPT est l'intégration de technologies de traitement du langage naturel telles que GhatGPTr et GPT. Il s'agit essentiellement d'un modèle de langage basé sur des réseaux de neurones.

2. Le risque de non-conformité des données fait référence au contrôle au niveau des données, qui comprend principalement la « Loi sur la protection des informations personnelles », la « Loi sur la sécurité des données », le « Code civil », la « Loi anti-concurrence déloyale », etc., qui sont clarifiées en fonction des différents comportements effectués sur les données Différentes obligations de conformité et risques associés.

3. Faites attention au contenu réseau généré par l'IA, qui doit être conforme aux « Règlements de gouvernance écologique du contenu d'informations sur le réseau », aux « Règlements sur la gestion des services d'informations audio et vidéo sur le réseau » et à d'autres réglementations pour les producteurs de contenu d'informations sur le réseau et le contenu d'informations sur le réseau. plateformes de services. Responsabilités de la gestion du contenu.

6. Xu Junjun, vice-président de Shanghai Yitu Network Technology Co., Ltd. : Risques et solutions liés au contenu d'AIGC

1. La trajectoire de développement de la technologie de l'IA peut être principalement divisée en quatre périodes :

Au cours de la période 1995 à 2006, divers modes ont émergé sans cesse, et les données structurées étaient le principal mode de saisie, ce qui nécessitait beaucoup d'assistance manuelle et des performances limitées.

Entre 2006 et 2012, les problèmes d’ingénierie fondamentaux du deep learning ont été résolus, devenant ainsi officiellement un concept sur la scène historique. La structure du réseau est relativement simple et modifiable, et la grille comporte généralement 10 à 20 couches.

Entre 2012 et 2018, deux extracteurs de fonctionnalités, CNN et RNN, ont joué un rôle important dans la structure du réseau et ont dérivé de nombreux modèles. Avec la puissance de calcul, le réseau devient plus complexe, atteignant 100 à 200 couches.

Depuis 2018, Transformer, en tant qu'extracteur de fonctionnalités populaire, affiche une tendance unifiée. Avec une pré-formation à grande échelle et de nouvelles méthodes de représentation, Transformer entre dans de nouveaux domaines verticaux.

2. Les principales agences de réglementation de l'IA comprennent l'Administration du cyberespace de Chine, l'Administration d'État de la radio et de la télévision, le ministère de la Culture et du Tourisme, le Bureau de la cybersécurité du ministère de la Sécurité publique, le ministère de l'Industrie et de l'Information. Technologie, l'Administration d'État pour la régulation du marché et le Département de propagande du Comité central du PCC.

3. Concernant la révision de la sécurité du contenu, la révision des images est plus difficile. Le processus d'examen des images comprend le regroupement d'images, la reconnaissance faciale, la reconnaissance de texte et la détection de code QR. En raison du faible coût du transfert d’images et de la diversité des scénarios de contenu, la précision de l’examen n’est pas élevée.

7. An Tongjian, directeur du laboratoire d'IA Qijian de l'Institut central de recherche d'information d'Anheng : Réflexions et pratiques sur ChatGPT et les changements technologiques de sécurité basés sur l'IA

À l'ère de l'Internet des Objets, nous sommes confrontés à chaque instant à des problèmes liés à la sécurité Internet, et de nombreux incidents de piratage sont étroitement liés à la vie quotidienne. Deuxièmement, la sécurité des réseaux concerne également les entreprises et les gouvernements et peut facilement leur causer d’énormes dégâts.

2. L'application de la technologie de sécurité des réseaux basée sur l'IA vise principalement à améliorer les capacités de défense des produits de sécurité, à améliorer la profondeur de l'analyse de la plate-forme de sécurité, à améliorer l'efficacité énergétique des services d'opérations de sécurité et à améliorer l'efficacité interne des entreprises de sécurité.

L'émergence de ChatGPT et de modèles à grande échelle entraînera des changements dans les technologies de sécurité, tout en apportant également des défis et des opportunités commerciales au secteur de la sécurité. Parmi eux, la technologie de l'IA et les fortes capacités de génération des grands modèles peuvent être utilisées pour générer des logiciels malveillants, du trafic et des e-mails de phishing et automatiser les attaques. Les clients sont confrontés à de nouveaux défis de sécurité, et les produits de sécurité doivent améliorer efficacement leurs capacités de détection et de défense.

ChatGPT a accru la commodité de la cybercriminalité, ce qui a élargi l'ampleur et l'impact des incidents de sécurité, nécessitant l'ajout de mesures de sécurité correspondantes.

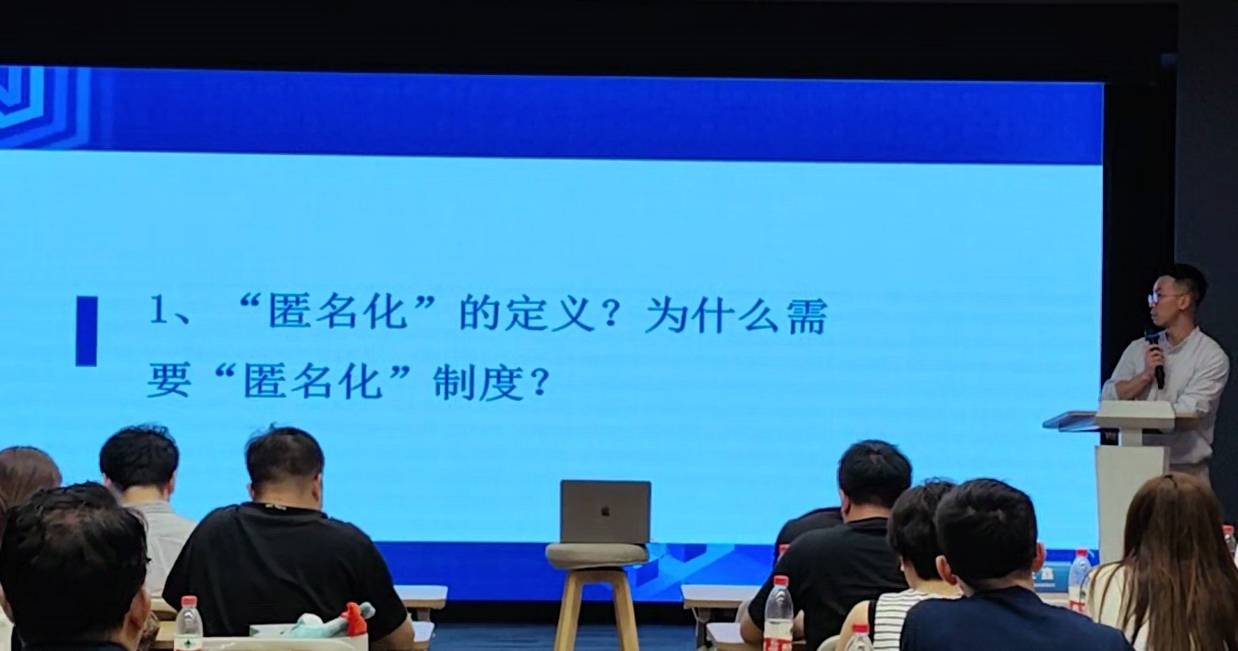

8. Wang Xin, directeur juridique de Hangzhou Qulian Technology Co., Ltd. : De la technologie de cryptage à « l'anonymisation »

1. La « Loi sur la protection des informations personnelles » explique : L'anonymisation fait référence au processus dans lequel les informations personnelles sont traitées afin qu'une personne physique spécifique ne puisse pas être identifiée et ne puisse pas être récupérée.

2. Il existe trois normes de test pour juger les « intrus délibérés ». Premièrement, ils sont supérieurs aux « gens ordinaires » et disposent de capacités et de ressources raisonnables ; deuxièmement, ils sont inférieurs aux « professionnels » : les pirates informatiques, les informations obtenues illégalement, etc. ne doit pas être pris en compte. La troisième est de prendre en compte la sensibilité de l'information et les conséquences des fuites. La quatrième est de considérer les sujets d'information pertinents qui ont été maîtrisés.

9. Shu Sibin du cabinet d'avocats Kenting : Problèmes liés aux deepfakes

1. Les Deepfakes sont principalement utilisés dans l'échange de visages, l'édition d'attributs, le remodelage du visage et la synthèse complète. En raison de son autonomie, de sa commodité et de son authenticité, la criminalité devient plus facile, le coût et le seuil sont plus bas et les chances de succès sont plus élevées.

2. La contrefaçon profonde peut affecter les droits et intérêts individuels, comme les insultes et les calomnies, comme les fausses identités et les fausses nouvelles, et même la sécurité nationale, comme l'influence politique et les relations internationales ;

Des plateformes telles que Meta et Douyin ont formulé des contre-mesures. Parallèlement, certains produits contrefaits peuvent actuellement être détectés manuellement.

4. En termes de sécurité du contenu, nous devons prêter attention aux normes d'examen du contenu, à la mise en œuvre de l'examen du contenu, accorder une attention particulière aux informations politiques, aux informations d'actualité et à la protection des mineurs.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

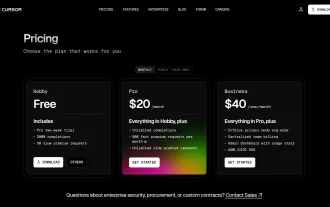

J'ai essayé le codage d'ambiance avec Cursor Ai et c'est incroyable!

Mar 20, 2025 pm 03:34 PM

J'ai essayé le codage d'ambiance avec Cursor Ai et c'est incroyable!

Mar 20, 2025 pm 03:34 PM

Le codage des ambiances est de remodeler le monde du développement de logiciels en nous permettant de créer des applications en utilisant le langage naturel au lieu de lignes de code sans fin. Inspirée par des visionnaires comme Andrej Karpathy, cette approche innovante permet de dev

Top 5 Genai Lunets de février 2025: GPT-4.5, Grok-3 et plus!

Mar 22, 2025 am 10:58 AM

Top 5 Genai Lunets de février 2025: GPT-4.5, Grok-3 et plus!

Mar 22, 2025 am 10:58 AM

Février 2025 a été un autre mois qui change la donne pour une IA générative, nous apportant certaines des mises à niveau des modèles les plus attendues et de nouvelles fonctionnalités révolutionnaires. De Xai's Grok 3 et Anthropic's Claude 3.7 Sonnet, à Openai's G

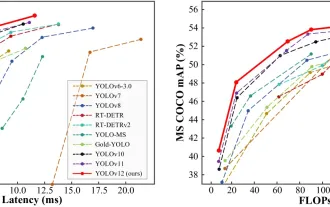

Comment utiliser YOLO V12 pour la détection d'objets?

Mar 22, 2025 am 11:07 AM

Comment utiliser YOLO V12 pour la détection d'objets?

Mar 22, 2025 am 11:07 AM

Yolo (vous ne regardez qu'une seule fois) a été un cadre de détection d'objets en temps réel de premier plan, chaque itération améliorant les versions précédentes. La dernière version Yolo V12 introduit des progrès qui améliorent considérablement la précision

Meilleurs générateurs d'art AI (gratuit & amp; payé) pour des projets créatifs

Apr 02, 2025 pm 06:10 PM

Meilleurs générateurs d'art AI (gratuit & amp; payé) pour des projets créatifs

Apr 02, 2025 pm 06:10 PM

L'article passe en revue les meilleurs générateurs d'art AI, discutant de leurs fonctionnalités, de leur aptitude aux projets créatifs et de la valeur. Il met en évidence MidJourney comme la meilleure valeur pour les professionnels et recommande Dall-E 2 pour un art personnalisable de haute qualité.

Chatgpt 4 o est-il disponible?

Mar 28, 2025 pm 05:29 PM

Chatgpt 4 o est-il disponible?

Mar 28, 2025 pm 05:29 PM

Chatgpt 4 est actuellement disponible et largement utilisé, démontrant des améliorations significatives dans la compréhension du contexte et la génération de réponses cohérentes par rapport à ses prédécesseurs comme Chatgpt 3.5. Les développements futurs peuvent inclure un interg plus personnalisé

Quelle IA est la meilleure que Chatgpt?

Mar 18, 2025 pm 06:05 PM

Quelle IA est la meilleure que Chatgpt?

Mar 18, 2025 pm 06:05 PM

L'article traite des modèles d'IA dépassant Chatgpt, comme Lamda, Llama et Grok, mettant en évidence leurs avantages en matière de précision, de compréhension et d'impact de l'industrie. (159 caractères)

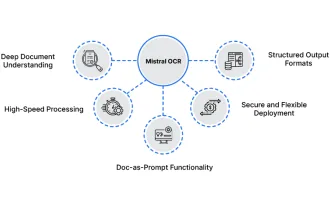

Comment utiliser Mistral OCR pour votre prochain modèle de chiffon

Mar 21, 2025 am 11:11 AM

Comment utiliser Mistral OCR pour votre prochain modèle de chiffon

Mar 21, 2025 am 11:11 AM

Mistral OCR: révolutionner la génération de la récupération avec une compréhension du document multimodal Les systèmes de génération (RAG) (RAG) de la récupération ont considérablement avancé les capacités d'IA, permettant à de vastes magasins de données pour une responsabilité plus éclairée

Assistants d'écriture de l'IA pour augmenter votre création de contenu

Apr 02, 2025 pm 06:11 PM

Assistants d'écriture de l'IA pour augmenter votre création de contenu

Apr 02, 2025 pm 06:11 PM

L'article traite des meilleurs assistants d'écriture d'IA comme Grammarly, Jasper, Copy.ai, WireSonic et Rytr, en se concentrant sur leurs fonctionnalités uniques pour la création de contenu. Il soutient que Jasper excelle dans l'optimisation du référencement, tandis que les outils d'IA aident à maintenir le ton