cadre php

cadre php

YII

YII

Authentification et autorisation d'identité dans le framework Yii : assurer la sécurité des applications

Authentification et autorisation d'identité dans le framework Yii : assurer la sécurité des applications

Authentification et autorisation d'identité dans le framework Yii : assurer la sécurité des applications

Dans le domaine du développement d'applications Web, l'authentification et l'autorisation d'identité sont deux maillons essentiels pour assurer la sécurité des applications, et le framework Yii fournit un mécanisme complet d'authentification et d'autorisation d'identité pour aider les développeurs à mettre en œuvre facilement ces fonctions et à assurer la sécurité des applications.

1. Authentification d'identité

1.1 Authentification de base

Le mécanisme d'authentification de base du framework Yii est implémenté à l'aide de l'authentification HTTP Basic. Lorsqu'un utilisateur accède à une page qui nécessite une authentification dans le navigateur, le serveur enverra une réponse 401 non autorisée, demandant à l'utilisateur de fournir un nom d'utilisateur et un mot de passe. Une fois que l'utilisateur a fourni le nom d'utilisateur et le mot de passe corrects, le serveur renverra un cookie contenant un jeton de cryptage, et les demandes ultérieures de l'utilisateur porteront le jeton dans le cookie pour vérification. Le framework Yii fournit la classe de base yiiwebUser pour gérer les comptes d'utilisateurs, et vous pouvez implémenter l'authentification de base en remplaçant son attribut IdentityClass.

1.2 Authentification par formulaire

Dans l'authentification par formulaire, l'utilisateur saisit son nom d'utilisateur et son mot de passe via un formulaire Web, puis envoie une demande au serveur. Le framework Yii peut implémenter une authentification d'identité basée sur un formulaire via un mécanisme d'authentification d'identité hautement personnalisé. Vous devez remplacer la méthode de connexion dans la classe yiiwebUser et implémenter une logique d'authentification basée sur un formulaire dans cette méthode.

1.3 Authentification OAuth

OAuth est une norme d'authentification d'identité populaire. Dans l'authentification OAuth, les utilisateurs peuvent se connecter à l'application à l'aide d'un mécanisme d'authentification existant (tel que Google, Facebook, etc.). Le framework Yii implémente facilement l'authentification OAuth avec la prise en charge de la classe de base yii uthclientClient.

2. Autorisation

2.1 Contrôle d'accès basé sur les rôles

Le contrôle d'accès basé sur les rôles est utilisé dans le framework Yii pour implémenter le mécanisme d'autorisation. Dans ce mécanisme, nous attribuons différents utilisateurs à différents rôles, puis attribuons différents droits d'accès à ces rôles. Le framework Yii fournit une implémentation de contrôle d'accès aux rôles basée sur une base de données appelée yiibacDbManager. En accédant à la table de la base de données de contrôle d'accès, le framework Yii implémente facilement le contrôle d'accès basé sur les rôles.

2.2 Contrôle d'accès basé sur des règles

Le framework Yii prend également en charge le contrôle d'accès basé sur des règles. En définissant une fonction de vérification pour chaque règle, il détermine si la règle est satisfaite lors de la demande d'autorisation. Si la règle est satisfaite, l'autorisation est réussie ; sinon, l'autorisation est refusée. Cette méthode de contrôle d'accès est généralement utilisée dans des processus métiers relativement simples.

2.3 Contrôle d'accès ACL

La liste de contrôle d'accès (ACL) est un mécanisme d'autorisation plus flexible qui permet aux utilisateurs de mettre en œuvre un contrôle d'accès précis basé sur différentes conditions (telles que l'heure, les attributs de l'utilisateur, etc.). Le contrôle d'accès ACL est implémenté dans le framework Yii en implémentant la classe yii iltersAccessControl.

Conclusion

Dans les environnements de développement Web modernes, l'authentification et l'autorisation sont des étapes clés pour garantir la sécurité des applications. Le framework Yii fournit un mécanisme d'authentification et d'autorisation d'identité flexible et facilement personnalisable pour aider les développeurs Web à mettre en œuvre facilement ces fonctions clés et à garantir la sécurité des applications Web.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

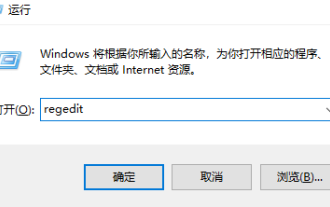

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Lorsque nous ne souhaitons plus utiliser l'actuelle édition de service à long terme de Win10 Enterprise Edition 2016, nous pouvons choisir de passer à l'édition professionnelle. La méthode est également très simple. Il suffit de modifier certains contenus et d'installer l'image système. Comment changer la version de service à long terme de Win10 Enterprise version 2016 en version professionnelle 1. Appuyez sur win+R, puis entrez « regedit » 2. Collez le chemin suivant directement dans la barre d'adresse ci-dessus : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT \CurrentVersion3 , puis recherchez l'EditionID et remplacez le contenu par "professionnel" pour confirmer

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs Introduction : Dans les applications Web modernes, l'authentification et l'autorisation des utilisateurs sont des fonctions essentielles. Pour simplifier ce processus, Flask-Security est une extension très utile qui fournit une série d'outils et de fonctions pour rendre l'authentification et l'autorisation des utilisateurs simples et pratiques. Cet article expliquera comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs. 1. Installez l'extension Flask-Security : au début

Comment utiliser le framework Yii en PHP

Jun 27, 2023 pm 07:00 PM

Comment utiliser le framework Yii en PHP

Jun 27, 2023 pm 07:00 PM

Avec le développement rapide des applications Web, le développement Web moderne est devenu une compétence importante. De nombreux frameworks et outils sont disponibles pour développer des applications web efficaces, parmi lesquels le framework Yii est très populaire. Yii est un framework PHP hautes performances basé sur des composants qui utilise les derniers modèles de conception et technologies, fournit des outils et des composants puissants et est idéal pour créer des applications Web complexes. Dans cet article, nous verrons comment utiliser le framework Yii pour créer des applications Web. Installez d'abord le framework Yii,

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Douyin, en tant que plate-forme de médias sociaux populaire à l'heure actuelle, offre non seulement aux gens une richesse de contenu de divertissement, mais est également devenu un canal important permettant à de nombreuses marques et commerçants de promouvoir leurs produits et de réaliser des ventes. Parmi eux, le découpage et la vente de produits par Douyin sont devenus une méthode de marketing nouvelle et efficace. Alors, comment obtenir l'autorisation pour les produits en tranches de Douyin ? 1. Comment obtenir l'autorisation pour les produits en tranches de Douyin ? Les produits en tranches de Douyin décomposent de longues vidéos en courts clips vidéo et y intègrent des informations sur la promotion des produits pour attirer les téléspectateurs. acheter. . Lors du découpage et de la vente de marchandises sur Douyin, la première étape consiste à obtenir l'autorisation de la vidéo originale. Lorsque vous recherchez un concédant de licence approprié, vous pouvez envisager d'utiliser différents canaux tels que la plateforme Douyin, les médias sociaux et les forums industriels. Trouvez des créateurs ou des détenteurs de droits d'auteur avec du contenu vidéo populaire et connectez-vous activement avec eux,

UniApp implémente une analyse détaillée de la connexion et de l'autorisation des utilisateurs

Jul 05, 2023 pm 11:54 PM

UniApp implémente une analyse détaillée de la connexion et de l'autorisation des utilisateurs

Jul 05, 2023 pm 11:54 PM

Analyse détaillée de la mise en œuvre par UniApp de la connexion et de l'autorisation des utilisateurs. Dans le développement d'applications mobiles modernes, la connexion et l'autorisation des utilisateurs sont des fonctions essentielles. En tant que cadre de développement multiplateforme, UniApp fournit un moyen pratique de mettre en œuvre la connexion et l'autorisation des utilisateurs. Cet article explorera les détails de la mise en œuvre de la connexion et de l'autorisation des utilisateurs dans UniApp, et joindra des exemples de code correspondants. 1. Implémentation de la fonction de connexion utilisateur Créer une page de connexion La fonction de connexion utilisateur nécessite généralement une page de connexion, qui contient un formulaire permettant aux utilisateurs de saisir leur numéro de compte et leur mot de passe ainsi qu'un bouton de connexion.

Comment implémenter l'authentification et l'autorisation dans les applications PHP à l'aide de JWT

Aug 03, 2023 pm 10:17 PM

Comment implémenter l'authentification et l'autorisation dans les applications PHP à l'aide de JWT

Aug 03, 2023 pm 10:17 PM

Comment utiliser JWT pour implémenter l'authentification et l'autorisation dans les applications PHP Introduction : Avec le développement rapide d'Internet, l'authentification et l'autorisation deviennent de plus en plus importantes dans les applications Web. JSONWebToken (JWT) est un mécanisme d'authentification et d'autorisation populaire largement utilisé dans les applications PHP. Cet article expliquera comment utiliser JWT pour implémenter l'authentification et l'autorisation dans les applications PHP, et fournira des exemples de code pour aider les lecteurs à mieux comprendre l'utilisation de JWT. 1. Introduction à JWTJSONWebTo

Étapes pour mettre en œuvre la mise en cache des pages Web et la segmentation des pages à l'aide du framework Yii

Jul 30, 2023 am 09:22 AM

Étapes pour mettre en œuvre la mise en cache des pages Web et la segmentation des pages à l'aide du framework Yii

Jul 30, 2023 am 09:22 AM

Étapes pour mettre en œuvre la mise en cache et la segmentation de pages Web à l'aide du framework Yii Introduction : Au cours du processus de développement Web, afin d'améliorer les performances et l'expérience utilisateur du site Web, il est souvent nécessaire de mettre en cache et de fragmenter la page. Le framework Yii fournit de puissantes fonctions de mise en cache et de mise en page, qui peuvent aider les développeurs à mettre en œuvre rapidement la mise en cache et la segmentation de pages Web. Cet article explique comment utiliser le framework Yii pour implémenter la mise en cache et la segmentation de pages Web. 1. Activez la mise en cache des pages Web Dans le framework Yii, la mise en cache des pages Web peut être activée via le fichier de configuration. Ouvrez le fichier de configuration principal co

Que faire si l'autorisation wps a expiré et que le texte ne peut pas être saisi ?

Mar 20, 2024 am 09:00 AM

Que faire si l'autorisation wps a expiré et que le texte ne peut pas être saisi ?

Mar 20, 2024 am 09:00 AM

Il existe de nombreux logiciels authentiques afin de protéger leurs propres droits de propriété intellectuelle. Avant d'utiliser le logiciel, les utilisateurs doivent obtenir certaines autorisations et obtenir l'autorisation du développeur avant de pouvoir l'utiliser. Certains logiciels disposent d'une période d'essai. Après cette période, vous devez obtenir une nouvelle autorisation avant de pouvoir l'utiliser normalement. Si wps indique que l'autorisation a expiré, nous ne pouvons effectuer aucune opération. Comment résoudre ce problème, jetons un œil à l’explication ci-dessous. 1. J'ai ouvert le programme de texte WPS et cliqué sur la case rouge dans l'image ci-dessus, comme le montre l'image ci-dessous. 2. Cliquez sur Outils de configuration et de réparation. 3. Sélectionnez « Avancé » comme indiqué dans la figure ci-dessous. 4. Cliquez sur le centre de gestion des produits pour supprimer le contenu de l'invite « Expiré », comme indiqué dans la figure ci-dessous. 5. Après avoir cliqué sur « Ajouter », saisissez le numéro de série, comme indiqué dans la figure ci-dessous. 6. Alors d'abord