Golang apprenant la sécurité des applications Web

Avec le développement rapide d'Internet, de plus en plus d'applications Web ont été développées, y compris certaines applications de niveau commercial. Cependant, la sécurité des applications Web est devenue un problème important qui doit être résolu de toute urgence. Lors du développement d'applications Web, nous devons suivre certaines bonnes pratiques de sécurité pour garantir que nos applications ne sont pas vulnérables aux pirates.

Dans cet article, nous explorerons la sécurité de l'écriture d'applications Web à l'aide de Golang. Tout d’abord, nous aborderons les concepts de base de la sécurité des applications Web, ainsi que les différents vecteurs d’attaque possibles. Nous aborderons ensuite certaines bonnes pratiques de sécurité que vous devez suivre lors de l'écriture d'applications Web à l'aide de Golang.

Concepts de base de la sécurité des applications Web

La sécurité des applications Web signifie garantir que l'application est protégée contre les attaques malveillantes ou les pirates informatiques. Cela nous oblige à prendre en compte les problèmes de sécurité des applications et à développer des stratégies de sécurité pour protéger les applications contre les attaques.

En matière de sécurité des applications Web, voici quelques concepts importants :

- Authentification

L'authentification est le processus de vérification de l'identité d'un utilisateur et d'autorisation de l'utilisateur à accéder aux ressources. Les applications Web doivent garantir que seuls les utilisateurs autorisés peuvent accéder aux ressources sensibles au sein de l'application. À cette fin, nous pouvons utiliser diverses méthodes d'authentification, telles que l'authentification par nom d'utilisateur/mot de passe, l'authentification unique (SSO), OAuth, etc.

- Autorisation

L'autorisation est le processus de confirmation si un utilisateur a accès à une ressource. Dans les applications Web, nous devons définir différentes autorisations pour différents groupes d'utilisateurs. Par exemple, les utilisateurs administrateurs peuvent accéder à toutes les données et les modifier, tandis que les utilisateurs généraux ne peuvent accéder qu'à leurs propres données.

- Gestion de session

La gestion de session est le processus de suivi des activités des utilisateurs dans une application Web. Dans les applications Web, les données de session sont stockées côté serveur. Les serveurs doivent garantir que les données de session ne sont pas falsifiées ou falsifiées.

- Validation des entrées

La validation des entrées est le processus permettant de garantir que les entrées de l'utilisateur ne contiennent pas de code malveillant ou dangereux. Dans une application Web, toutes les entrées (telles que les formulaires, les paramètres d'URL, les cookies, etc.) doivent être vérifiées. À cette fin, nous pouvons utiliser divers mécanismes de validation d'entrée tels que la vérification de la longueur d'entrée, la validation du format d'entrée, etc.

- Stockage de données

La sécurité du stockage des données est le processus permettant de garantir que les données sensibles sont protégées et protégées contre tout accès illégal. Dans les applications Web, le stockage des données est très important. Afin de protéger la sécurité des données, nous devons utiliser des méthodes telles que le stockage des données cryptées, le contrôle d'accès et la sauvegarde des données importantes pour garantir l'intégrité et la confidentialité des données.

Ces concepts de base couvrent des aspects importants de la sécurité des applications Web. Alors, quels types d’attaques pourraient menacer la sécurité des applications Web ?

Méthodes d'attaque des applications Web

Les applications Web peuvent être soumises à diverses attaques, qui peuvent entraîner une fuite de données, un crash du serveur ou un contrôle des applications. Voici plusieurs méthodes d'attaque possibles :

- Injection SQL

L'injection SQL signifie que les pirates informatiques ajoutent du code malveillant aux données d'entrée dans le but de tromper la base de données pour qu'elle effectue des opérations non autorisées. Les attaquants peuvent contourner l'authentification de connexion, accéder à des données sensibles ou même modifier les données de la base de données via l'injection SQL.

- XSS Attack

L'attaque XSS fait référence à un attaquant injectant du code malveillant dans une page Web et obligeant le navigateur de l'utilisateur à exécuter le code. Les attaquants peuvent utiliser cette méthode pour voler les cookies, les mots de passe ou d'autres données sensibles des utilisateurs.

- Attaque CSRF

L'attaque CSRF fait référence à l'attaquant qui trompe l'utilisateur pour qu'il envoie une requête spécifique pendant l'exécution, par exemple en modifiant illégalement le compte utilisateur alors que l'utilisateur est connecté.

- Attaque par traversée de fichiers

Une attaque par traversée de fichiers se produit lorsqu'un attaquant tente d'accéder à un fichier ou un répertoire non autorisé en découvrant une faille dans le système de fichiers pour accéder au fichier.

- Attaque DOS/DDOS

L'attaque DOS/DDOS signifie que l'attaquant crée une grande quantité de trafic réseau et envoie un grand nombre de requêtes au serveur Web, provoquant le crash du serveur ou l'incapacité de gérer le trafic normal.

Ces attaques sont très courantes et nous devons adopter diverses bonnes pratiques de sécurité pour les empêcher d'interférer avec nos applications Web.

Meilleures pratiques de sécurité lors de l'écriture d'applications Web dans Golang

Lors de l'écriture d'applications Web dans Golang, nous devons suivre les meilleures pratiques de sécurité suivantes :

- Utiliser des frameworks Web

Il existe de nombreux frameworks Web disponibles pour Golang Comme alternative, l'utilisation de frameworks peut aider les développeurs à mieux gérer leur code et fournir des mécanismes de sécurité contre les attaques. Il est recommandé d'utiliser des frameworks web tels que Gin, Echo ou Revel.

- Input Validation

Golang fournit de nombreux packages de validation d'entrée, tels que go-validator, etc. La validation des entrées est un moyen important de vérifier toutes les entrées pour garantir qu'elles ne contiennent aucun code malveillant.

- Utiliser pour empêcher le routage de correspondance automatique

Dans Golang, lorsque l'URL de la requête correspond à l'URL de l'itinéraire, les frameworks Web tels que Gin appelleront automatiquement la fonction de traitement de la requête. Un attaquant pourrait utiliser cette fonctionnalité pour tenter de contourner les autorisations définies par une application. Par conséquent, nous vous recommandons de désactiver la correspondance automatique d’itinéraire.

- authentification multiple

Une authentification multiple est requise pour protéger les données sensibles. Par exemple, les administrateurs peuvent se connecter et effectuer des opérations sensibles, tandis que les autres utilisateurs ne peuvent consulter que leurs propres données.

- Utiliser le mécanisme d'encodage

Il est recommandé d'utiliser un mécanisme d'encodage lors de la réception ou de l'envoi de données dans des applications Web. Cela empêche les attaques XSS. Dans Golang, utilisez le package html/template pour encoder correctement les données afin d'empêcher les attaques XSS.

- Utilisation de HTTPS

HTTPS est un protocole de sécurité qui utilise Transport Layer Security (TLS) pour protéger la transmission de données. Pour protéger les données sensibles dans les applications Web, nous vous recommandons d'utiliser le protocole HTTPS.

- Tests de sécurité

Les tests de sécurité des applications sont très importants. Lors de l'écriture d'applications Web à l'aide de Golang, il est recommandé d'effectuer des tests en boîte noire et en boîte blanche pour confirmer si le système peut résister aux méthodes d'attaque courantes. Cela peut aider à trouver et à corriger les portes dérobées, les failles et autres problèmes de sécurité.

Conclusion

Dans cet article, nous avons exploré les problèmes de sécurité lors de l'écriture d'applications Web à l'aide de Golang. Nous avons appris les concepts de base de la sécurité des applications Web, les attaques possibles et comment utiliser les meilleures pratiques de sécurité pour éviter ces attaques. En suivant ces bonnes pratiques, nous pouvons protéger nos applications contre les attaques malveillantes et les pirates.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

L'application Shazam ne fonctionne pas sur iPhone : correctif

Jun 08, 2024 pm 12:36 PM

L'application Shazam ne fonctionne pas sur iPhone : correctif

Jun 08, 2024 pm 12:36 PM

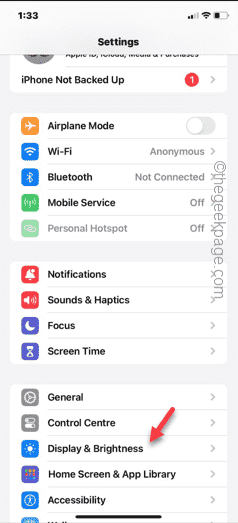

Vous rencontrez des problèmes avec l’application Shazam sur iPhone ? Shazam vous aide à trouver des chansons en les écoutant. Cependant, si Shazam ne fonctionne pas correctement ou ne reconnaît pas la chanson, vous devrez la dépanner manuellement. La réparation de l'application Shazam ne prendra pas longtemps. Alors, sans perdre plus de temps, suivez les étapes ci-dessous pour résoudre les problèmes avec l'application Shazam. Correctif 1 – Désactiver la fonctionnalité de texte en gras Le texte en gras sur iPhone peut être la raison pour laquelle Shazam ne fonctionne pas correctement. Étape 1 – Vous ne pouvez le faire qu’à partir des paramètres de votre iPhone. Alors, ouvrez-le. Étape 2 – Ensuite, ouvrez les paramètres « Affichage et luminosité ». Étape 3 – Si vous constatez que « Texte en gras » est activé

Comment lire et écrire des fichiers en toute sécurité avec Golang ?

Jun 06, 2024 pm 05:14 PM

Comment lire et écrire des fichiers en toute sécurité avec Golang ?

Jun 06, 2024 pm 05:14 PM

Lire et écrire des fichiers en toute sécurité dans Go est crucial. Les directives incluent : Vérification des autorisations de fichiers Fermeture de fichiers à l'aide de reports Validation des chemins de fichiers Utilisation de délais d'attente contextuels Le respect de ces directives garantit la sécurité de vos données et la robustesse de vos applications.

Comment configurer le pool de connexions pour la connexion à la base de données Golang ?

Jun 06, 2024 am 11:21 AM

Comment configurer le pool de connexions pour la connexion à la base de données Golang ?

Jun 06, 2024 am 11:21 AM

Comment configurer le pool de connexions pour les connexions à la base de données Go ? Utilisez le type DB dans le package base de données/sql pour créer une connexion à la base de données ; définissez MaxOpenConns pour contrôler le nombre maximum de connexions simultanées ; définissez MaxIdleConns pour définir le nombre maximum de connexions inactives ; définissez ConnMaxLifetime pour contrôler le cycle de vie maximum de la connexion ;

Comment enregistrer les données JSON dans la base de données dans Golang ?

Jun 06, 2024 am 11:24 AM

Comment enregistrer les données JSON dans la base de données dans Golang ?

Jun 06, 2024 am 11:24 AM

Les données JSON peuvent être enregistrées dans une base de données MySQL à l'aide de la bibliothèque gjson ou de la fonction json.Unmarshal. La bibliothèque gjson fournit des méthodes pratiques pour analyser les champs JSON, et la fonction json.Unmarshal nécessite un pointeur de type cible pour désorganiser les données JSON. Les deux méthodes nécessitent la préparation d'instructions SQL et l'exécution d'opérations d'insertion pour conserver les données dans la base de données.

Golang Framework vs Go Framework : comparaison de l'architecture interne et des fonctionnalités externes

Jun 06, 2024 pm 12:37 PM

Golang Framework vs Go Framework : comparaison de l'architecture interne et des fonctionnalités externes

Jun 06, 2024 pm 12:37 PM

La différence entre le framework GoLang et le framework Go se reflète dans l'architecture interne et les fonctionnalités externes. Le framework GoLang est basé sur la bibliothèque standard Go et étend ses fonctionnalités, tandis que le framework Go se compose de bibliothèques indépendantes pour atteindre des objectifs spécifiques. Le framework GoLang est plus flexible et le framework Go est plus facile à utiliser. Le framework GoLang présente un léger avantage en termes de performances et le framework Go est plus évolutif. Cas : gin-gonic (framework Go) est utilisé pour créer l'API REST, tandis qu'Echo (framework GoLang) est utilisé pour créer des applications Web.

Comment trouver la première sous-chaîne correspondant à une expression régulière Golang ?

Jun 06, 2024 am 10:51 AM

Comment trouver la première sous-chaîne correspondant à une expression régulière Golang ?

Jun 06, 2024 am 10:51 AM

La fonction FindStringSubmatch recherche la première sous-chaîne correspondant à une expression régulière : la fonction renvoie une tranche contenant la sous-chaîne correspondante, le premier élément étant la chaîne entière correspondante et les éléments suivants étant des sous-chaînes individuelles. Exemple de code : regexp.FindStringSubmatch(text,pattern) renvoie une tranche de sous-chaînes correspondantes. Cas pratique : Il peut être utilisé pour faire correspondre le nom de domaine dans l'adresse email, par exemple : email:="user@example.com", pattern:=@([^\s]+)$ pour obtenir la correspondance du nom de domaine [1].

Transformant du développement frontal au développement back-end, est-il plus prometteur d'apprendre Java ou Golang?

Apr 02, 2025 am 09:12 AM

Transformant du développement frontal au développement back-end, est-il plus prometteur d'apprendre Java ou Golang?

Apr 02, 2025 am 09:12 AM

Chemin d'apprentissage du backend: le parcours d'exploration du front-end à l'arrière-end en tant que débutant back-end qui se transforme du développement frontal, vous avez déjà la base de Nodejs, ...

Comment utiliser un fuseau horaire prédéfini avec Golang ?

Jun 06, 2024 pm 01:02 PM

Comment utiliser un fuseau horaire prédéfini avec Golang ?

Jun 06, 2024 pm 01:02 PM

L'utilisation de fuseaux horaires prédéfinis dans Go comprend les étapes suivantes : Importez le package « time ». Chargez un fuseau horaire spécifique via la fonction LoadLocation. Utilisez le fuseau horaire chargé dans des opérations telles que la création d'objets Time, l'analyse de chaînes horaires et l'exécution de conversions de date et d'heure. Comparez les dates en utilisant différents fuseaux horaires pour illustrer l'application de la fonctionnalité de fuseau horaire prédéfini.