développement back-end

développement back-end

tutoriel php

tutoriel php

Guide de conception de l'architecture de sécurité des sites Web : protection contre les attaques par réflexion en PHP

Guide de conception de l'architecture de sécurité des sites Web : protection contre les attaques par réflexion en PHP

Guide de conception de l'architecture de sécurité des sites Web : protection contre les attaques par réflexion en PHP

Avec le développement continu et la popularité d'Internet, la sécurité des sites Web est particulièrement importante. Lors du développement d’un site Web, nous devons non seulement prendre en compte la fonctionnalité et l’expérience utilisateur, mais également prêter attention à la sécurité du site Web. Dans la conception de l'architecture de sécurité des sites Web, les attaques par réflexion sont l'une des méthodes d'attaque courantes. En particulier lors de l'utilisation de PHP pour développer des sites Web, nous devons prendre les mesures de protection correspondantes.

L'attaque par réflexion est une méthode d'attaque qui utilise les données saisies par l'utilisateur pour exécuter du code malveillant côté serveur. Il profite des caractéristiques uniques des langages de programmation dynamiques (tels que PHP) et exécute les données saisies par l'utilisateur dans le cadre du code, entraînant des failles de sécurité. En PHP, cette méthode d'attaque utilise principalement l'API de réflexion.

L'API Reflection est un ensemble d'outils fournis par PHP pour obtenir et manipuler des informations telles que des classes, des méthodes, des propriétés, etc. Son rôle est d'améliorer la flexibilité et la dynamique de PHP, mais il facilite également les attaques par réflexion.

Afin de prévenir les attaques par réflexion, nous pouvons adopter les stratégies de protection suivantes :

- Vérification et filtrage des entrées : Avant de recevoir les données saisies par les utilisateurs, une vérification et un filtrage stricts doivent être effectués pour garantir que les données saisies répondent aux attentes. Vous pouvez utiliser des fonctions de filtre (telles que filter_var) ou des expressions régulières pour valider les données d'entrée et les filtrer selon le format attendu.

- Requêtes paramétrées : lors de la construction d'instructions de requête SQL, veillez à utiliser des requêtes paramétrées (instructions préparées) au lieu de concaténer des chaînes. Les requêtes paramétrées peuvent traiter les données d'entrée utilisateur et les instructions de requête séparément, évitant ainsi les attaques par injection SQL. En PHP, les requêtes paramétrées peuvent être implémentées à l'aide des extensions PDO ou mysqli.

- Encodage des données d'entrée : avant d'utiliser les données saisies par l'utilisateur pour l'exécution de code dynamique, assurez-vous d'encoder correctement les données d'entrée. Vous pouvez utiliser des fonctions telles que htmlspecialchars ou htmlentities pour échapper aux caractères spéciaux afin d'éviter l'injection de code malveillant.

- Limitez strictement les autorisations de l'API de réflexion : lorsque vous utilisez l'API de réflexion, assurez-vous de définir les autorisations appropriées et de limiter strictement la portée de son code dynamique exécutable. Vous pouvez utiliser des classes telles que ReflectionClass et ReflectionMethod pour obtenir des informations sur les classes et adopter des stratégies de contrôle des autorisations appropriées.

- Mises à jour et maintenance régulières : suivez et corrigez en temps opportun les vulnérabilités de sécurité PHP, utilisez la dernière version de PHP et appliquez les correctifs de sécurité en temps opportun. Examinez et mettez à jour régulièrement votre propre code pour corriger rapidement les risques de sécurité possibles.

Dans l’ensemble, la sécurité d’un site Web est un aspect important qui ne peut être ignoré dans le développement d’un site Web. En PHP, la protection contre les attaques par réflexion est un aspect important pour garantir la sécurité du site Web. Grâce à une validation et un filtrage raisonnables des entrées, des requêtes paramétrées, un codage des données d'entrée, des restrictions strictes sur les autorisations des API de réflexion, ainsi que des mises à jour et une maintenance régulières, nous pouvons améliorer la sécurité du site Web et réduire la menace d'attaques par réflexion sur le site Web. J'espère que cet article aidera tout le monde à comprendre et à prévenir les attaques par réflexion en PHP.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1205

1205

24

24

Quelle est l'architecture et le principe de fonctionnement de Spring Data JPA ?

Apr 17, 2024 pm 02:48 PM

Quelle est l'architecture et le principe de fonctionnement de Spring Data JPA ?

Apr 17, 2024 pm 02:48 PM

SpringDataJPA est basé sur l'architecture JPA et interagit avec la base de données via le mappage, l'ORM et la gestion des transactions. Son référentiel fournit des opérations CRUD et les requêtes dérivées simplifient l'accès à la base de données. De plus, il utilise le chargement paresseux pour récupérer les données uniquement lorsque cela est nécessaire, améliorant ainsi les performances.

Quelle est la courbe d'apprentissage de l'architecture du framework Golang ?

Jun 05, 2024 pm 06:59 PM

Quelle est la courbe d'apprentissage de l'architecture du framework Golang ?

Jun 05, 2024 pm 06:59 PM

La courbe d'apprentissage de l'architecture du framework Go dépend de la familiarité avec le langage Go et le développement back-end ainsi que de la complexité du framework choisi : une bonne compréhension des bases du langage Go. Il est utile d’avoir une expérience en développement back-end. Les cadres qui diffèrent en complexité entraînent des différences dans les courbes d'apprentissage.

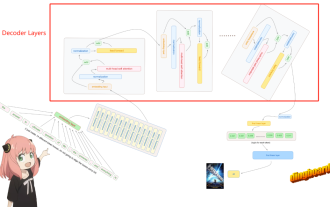

Déchirage manuel de la couche 1 de Llama3 : implémentation de Llama3 à partir de zéro

Jun 01, 2024 pm 05:45 PM

Déchirage manuel de la couche 1 de Llama3 : implémentation de Llama3 à partir de zéro

Jun 01, 2024 pm 05:45 PM

1. Architecture de Llama3 Dans cette série d'articles, nous implémentons Llama3 à partir de zéro. L'architecture globale de Llama3 : Imaginez les paramètres du modèle de Llama3 : Jetons un coup d'œil aux valeurs réelles de ces paramètres dans le modèle Llama3. Image [1] Fenêtre contextuelle (context-window) Lors de l'instanciation de la classe LlaMa, la variable max_seq_len définit la fenêtre contextuelle. Il existe d'autres paramètres dans la classe, mais ce paramètre est le plus directement lié au modèle de transformateur. Le max_seq_len ici est de 8K. Image [2] Vocabulaire-taille et AttentionL

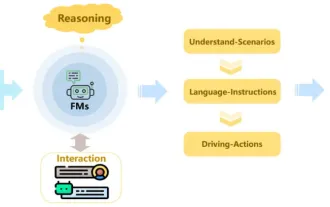

Revoir! Résumer de manière exhaustive le rôle important des modèles de base dans la promotion de la conduite autonome

Jun 11, 2024 pm 05:29 PM

Revoir! Résumer de manière exhaustive le rôle important des modèles de base dans la promotion de la conduite autonome

Jun 11, 2024 pm 05:29 PM

Écrit ci-dessus et compréhension personnelle de l'auteur : Récemment, avec le développement et les percées de la technologie d'apprentissage profond, les modèles de base à grande échelle (Foundation Models) ont obtenu des résultats significatifs dans les domaines du traitement du langage naturel et de la vision par ordinateur. L’application de modèles de base à la conduite autonome présente également de grandes perspectives de développement, susceptibles d’améliorer la compréhension et le raisonnement des scénarios. Grâce à une pré-formation sur un langage riche et des données visuelles, le modèle de base peut comprendre et interpréter divers éléments des scénarios de conduite autonome et effectuer un raisonnement, fournissant ainsi un langage et des commandes d'action pour piloter la prise de décision et la planification. Le modèle de base peut être constitué de données enrichies d'une compréhension du scénario de conduite afin de fournir les rares caractéristiques réalisables dans les distributions à longue traîne qui sont peu susceptibles d'être rencontrées lors d'une conduite de routine et d'une collecte de données.

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Dans la comparaison de sécurité entre Slim et Phalcon dans les micro-frameworks PHP, Phalcon dispose de fonctionnalités de sécurité intégrées telles que la protection CSRF et XSS, la validation de formulaire, etc., tandis que Slim manque de fonctionnalités de sécurité prêtes à l'emploi et nécessite une implémentation manuelle. de mesures de sécurité. Pour les applications critiques en matière de sécurité, Phalcon offre une protection plus complète et constitue le meilleur choix.

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

La conception du framework Java assure la sécurité en équilibrant les besoins de sécurité avec les besoins de l'entreprise : en identifiant les principaux besoins de l'entreprise et en hiérarchisant les exigences de sécurité pertinentes. Développez des stratégies de sécurité flexibles, répondez aux menaces par niveaux et effectuez des ajustements réguliers. Tenez compte de la flexibilité architecturale, prenez en charge l’évolution de l’entreprise et des fonctions de sécurité abstraites. Donnez la priorité à l’efficacité et à la disponibilité, optimisez les mesures de sécurité et améliorez la visibilité.

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Pour protéger votre application Struts2, vous pouvez utiliser les configurations de sécurité suivantes : Désactiver les fonctionnalités inutilisées Activer la vérification du type de contenu Valider l'entrée Activer les jetons de sécurité Empêcher les attaques CSRF Utiliser RBAC pour restreindre l'accès basé sur les rôles

Implémentation d'algorithmes d'apprentissage automatique en C++ : considérations de sécurité et bonnes pratiques

Jun 01, 2024 am 09:26 AM

Implémentation d'algorithmes d'apprentissage automatique en C++ : considérations de sécurité et bonnes pratiques

Jun 01, 2024 am 09:26 AM

Lors de la mise en œuvre d'algorithmes d'apprentissage automatique en C++, les considérations de sécurité sont essentielles, notamment la confidentialité des données, la falsification du modèle et la validation des entrées. Les meilleures pratiques incluent l'adoption de bibliothèques sécurisées, la réduction des autorisations, l'utilisation de bacs à sable et une surveillance continue. Le cas pratique démontre l'utilisation de la bibliothèque Botan pour chiffrer et déchiffrer le modèle CNN afin de garantir une formation et une prédiction sûres.