développement back-end

développement back-end

tutoriel php

tutoriel php

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

La connexion utilisateur et le contrôle des autorisations sont l'une des fonctions très importantes lors du développement d'applications Web. Grâce à la connexion utilisateur, nous pouvons authentifier l'utilisateur et effectuer une série de contrôles opérationnels basés sur les autorisations de l'utilisateur. Cet article explique comment utiliser PHP pour implémenter les fonctions de connexion utilisateur et de contrôle des autorisations.

1. Mise en œuvre de la fonction de connexion utilisateur

La fonction de connexion utilisateur est la première étape de la vérification de l'utilisateur. Seuls les utilisateurs qui ont réussi la vérification peuvent continuer. Voici un processus de base de mise en œuvre de la connexion utilisateur :

- Créer une page de connexion : Tout d'abord, nous devons créer une page de connexion. La page contient un formulaire dans lequel l'utilisateur peut saisir son nom d'utilisateur et son mot de passe pour se connecter. Dans le formulaire, nous pouvons utiliser la méthode POST pour envoyer le nom d'utilisateur et le mot de passe au serveur.

- Gestion des demandes de connexion : sur le backend, nous devons écrire du code pour gérer les demandes de connexion. Tout d’abord, nous devons obtenir le nom d’utilisateur et le mot de passe soumis par l’utilisateur. Nous pouvons ensuite utiliser une requête de base de données pour vérifier que l'utilisateur est valide. Si l'authentification réussit, nous pouvons créer une session et enregistrer les informations utilisateur dans la session.

- Définir la session et les cookies : Afin d'identifier l'utilisateur lorsqu'il visite d'autres pages, nous pouvons enregistrer l'identifiant de session dans un cookie. De cette manière, chaque fois que l'utilisateur envoie une requête sur le navigateur, le serveur peut authentifier l'utilisateur via l'ID de session.

- Vérifier la session : sur chaque page qui nécessite une connexion utilisateur, nous devons vérifier la validité de la session. Si la session n'est pas valide, nous pouvons rediriger l'utilisateur vers la page de connexion et lui demander de se connecter.

2. Implémentation de la fonction de contrôle des autorisations

Une fois que l'utilisateur s'est connecté avec succès, nous pouvons contrôler les opérations de l'utilisateur dans le système en fonction des autorisations de l'utilisateur. Voici un processus de base de mise en œuvre du contrôle des autorisations :

- Création de rôles et d'autorisations : Tout d'abord, nous devons définir les rôles et les autorisations dans le système. Les rôles peuvent être des administrateurs, des utilisateurs ordinaires, etc., et les autorisations peuvent être l'affichage, la modification, la suppression, etc.

- Associer les autorisations aux rôles : Dans la base de données, nous pouvons créer une table pour stocker la relation entre les rôles et les autorisations. En associant des autorisations à des rôles, nous pouvons utiliser des rôles dans le code ultérieur pour contrôler les actions des utilisateurs.

- Vérifier les autorisations : pour chaque opération nécessitant un contrôle des autorisations, nous devons vérifier si l'utilisateur a l'autorisation d'effectuer l'opération. Nous pouvons interroger la base de données pour obtenir le rôle de l'utilisateur et les autorisations correspondantes, puis le vérifier.

- Restrictions de fonctionnement pour les utilisateurs sans autorisation : si l'utilisateur n'a pas l'autorisation d'effectuer une opération, nous pouvons lui donner une invite correspondante ou lui interdire d'effectuer l'opération.

3. Foire aux questions et suggestions

- Sécurité des mots de passe : afin de protéger les mots de passe des utilisateurs, nous devons crypter et stocker les mots de passe et utiliser des mesures de sécurité telles que SSL pour la transmission.

- Fonction de déconnexion : En plus de la fonction de connexion, nous pouvons également implémenter la fonction de déconnexion. En se déconnectant, la session de l'utilisateur sera détruite et l'utilisateur ne pourra plus accéder aux pages protégées.

- Fonction de connexion persistante : parfois, nous souhaitons garder l'utilisateur connecté lorsqu'il ferme le navigateur et l'ouvre à nouveau. Nous pouvons réaliser cette fonctionnalité en créant un cookie de longue durée lorsque l'utilisateur se connecte.

- Vérification en deux étapes : Afin d'augmenter la sécurité du système, nous pouvons mettre en œuvre la fonction de vérification en deux étapes. Par exemple, les utilisateurs peuvent être vérifiés davantage via des codes de vérification SMS, des codes de vérification par e-mail, etc.

Résumé :

Grâce aux étapes et suggestions ci-dessus, nous pouvons implémenter les fonctions de connexion utilisateur et de contrôle des autorisations de PHP. Ces fonctionnalités augmentent la sécurité de votre système et garantissent que seuls les utilisateurs authentifiés disposant des autorisations appropriées peuvent effectuer des actions spécifiques. Dans le développement réel, nous pouvons nous ajuster et nous développer de manière flexible en fonction de besoins et de situations spécifiques.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment implémenter le contrôle des autorisations et la gestion des utilisateurs dans Uniapp

Oct 20, 2023 am 11:15 AM

Comment implémenter le contrôle des autorisations et la gestion des utilisateurs dans Uniapp

Oct 20, 2023 am 11:15 AM

Comment implémenter le contrôle des autorisations et la gestion des utilisateurs dans uniapp Avec le développement des applications mobiles, le contrôle des autorisations et la gestion des utilisateurs sont devenus une partie importante du développement d'applications. Dans uniapp, nous pouvons utiliser des méthodes pratiques pour implémenter ces deux fonctions et améliorer la sécurité et l'expérience utilisateur de l'application. Cet article présentera comment implémenter le contrôle des autorisations et la gestion des utilisateurs dans uniapp, et fournira quelques exemples de code spécifiques à titre de référence. 1. Contrôle des autorisations Le contrôle des autorisations fait référence à la définition de différentes autorisations de fonctionnement pour différents utilisateurs ou groupes d'utilisateurs dans une application afin de protéger l'application.

Implémentation des autorisations utilisateur et du contrôle d'accès à l'aide de PHP et SQLite

Jul 29, 2023 pm 02:33 PM

Implémentation des autorisations utilisateur et du contrôle d'accès à l'aide de PHP et SQLite

Jul 29, 2023 pm 02:33 PM

Implémentation des autorisations utilisateur et du contrôle d'accès à l'aide de PHP et SQLite Dans les applications Web modernes, les autorisations utilisateur et le contrôle d'accès constituent un élément très important. Avec une gestion appropriée des autorisations, vous pouvez garantir que seuls les utilisateurs autorisés peuvent accéder à des pages et des fonctions spécifiques. Dans cet article, nous apprendrons comment implémenter les autorisations utilisateur de base et le contrôle d'accès à l'aide de PHP et SQLite. Tout d'abord, nous devons créer une base de données SQLite pour stocker des informations sur les utilisateurs et leurs autorisations. Ce qui suit est la structure d'une simple table d'utilisateurs et d'une table d'autorisations

Gestion des utilisateurs et contrôle des autorisations dans Laravel : implémentation de plusieurs utilisateurs et attributions de rôles

Aug 12, 2023 pm 02:57 PM

Gestion des utilisateurs et contrôle des autorisations dans Laravel : implémentation de plusieurs utilisateurs et attributions de rôles

Aug 12, 2023 pm 02:57 PM

Gestion des utilisateurs et contrôle des autorisations dans Laravel : implémentation de plusieurs utilisateurs et attribution de rôles Introduction : Dans les applications Web modernes, la gestion des utilisateurs et le contrôle des autorisations sont l'une des fonctions très importantes. Laravel, en tant que framework PHP populaire, fournit des outils puissants et flexibles pour implémenter le contrôle des autorisations pour plusieurs utilisateurs et attributions de rôles. Cet article présentera comment implémenter les fonctions de gestion des utilisateurs et de contrôle des autorisations dans Laravel, et fournira des exemples de code pertinents. 1. Installation et configuration Tout d'abord, implémentez la gestion des utilisateurs dans Laravel

Tutoriel de configuration des autorisations utilisateur Win11 : Comment configurer les autorisations utilisateur Win11

Jan 29, 2024 pm 08:33 PM

Tutoriel de configuration des autorisations utilisateur Win11 : Comment configurer les autorisations utilisateur Win11

Jan 29, 2024 pm 08:33 PM

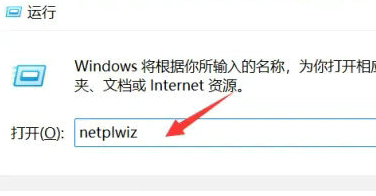

Certains utilisateurs créeront plusieurs comptes lorsqu'ils utiliseront des ordinateurs, mais les comptes de certains utilisateurs ne disposent pas d'autorisations, ce qui signifie que certaines opérations ne peuvent pas être effectuées directement ? Comment définir les autorisations des utilisateurs dans Win11 ? Les utilisateurs qui ne sont pas sûrs peuvent venir sur ce site pour voir les stratégies associées. Comment définir les autorisations utilisateur dans Win11 1. Créez directement la fonction d'exécution via la combinaison de touches de raccourci [win+R], puis entrez [netplwiz] dans la zone de recherche et cliquez sur OK. 3. Dans la fenêtre des propriétés qui s'ouvre, cliquez sur Membres du groupe dans la barre de menu supérieure. 5. Une fenêtre d'invite apparaîtra. Cliquez simplement sur [Oui] pour vous déconnecter et redémarrer le compte pour terminer les paramètres.

Meilleures pratiques pour les fonctionnalités d'autorisations de Laravel : comment contrôler correctement les autorisations des utilisateurs

Nov 02, 2023 pm 12:32 PM

Meilleures pratiques pour les fonctionnalités d'autorisations de Laravel : comment contrôler correctement les autorisations des utilisateurs

Nov 02, 2023 pm 12:32 PM

Meilleures pratiques pour les fonctions d'autorisation de Laravel : Comment contrôler correctement les autorisations des utilisateurs nécessite des exemples de code spécifiques Introduction : Laravel est un framework PHP très puissant et populaire qui fournit de nombreuses fonctions et outils pour nous aider à développer des applications Web efficaces et sécurisées. Une fonctionnalité importante est le contrôle des autorisations, qui restreint l'accès des utilisateurs à différentes parties de l'application en fonction de leurs rôles et autorisations. Un contrôle approprié des autorisations est un élément clé de toute application Web pour protéger les données et fonctionnalités sensibles contre tout accès non autorisé.

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

Jun 29, 2023 pm 02:28 PM

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

Jun 29, 2023 pm 02:28 PM

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ? Lors du développement d'applications Web, la connexion des utilisateurs et le contrôle des autorisations sont l'une des fonctions très importantes. Grâce à la connexion utilisateur, nous pouvons authentifier l'utilisateur et effectuer une série de contrôles opérationnels basés sur les autorisations de l'utilisateur. Cet article explique comment utiliser PHP pour implémenter les fonctions de connexion utilisateur et de contrôle des autorisations. 1. Fonction de connexion utilisateur La mise en œuvre de la fonction de connexion utilisateur est la première étape de la vérification de l'utilisateur. Seuls les utilisateurs qui ont réussi la vérification peuvent effectuer d'autres opérations. Voici un processus de mise en œuvre de base de connexion utilisateur : Créer

Comment utiliser l'ACL (Access Control List) pour le contrôle des autorisations dans Zend Framework

Jul 29, 2023 am 09:24 AM

Comment utiliser l'ACL (Access Control List) pour le contrôle des autorisations dans Zend Framework

Jul 29, 2023 am 09:24 AM

Comment utiliser l'ACL (AccessControlList) pour le contrôle des autorisations dans Zend Framework Introduction : Dans une application Web, le contrôle des autorisations est une fonction cruciale. Il garantit que les utilisateurs ne peuvent accéder qu'aux pages et fonctionnalités auxquelles ils sont autorisés à accéder et empêche tout accès non autorisé. Le framework Zend fournit un moyen pratique d'implémenter le contrôle des autorisations, en utilisant le composant ACL (AccessControlList). Cet article explique comment utiliser l'ACL dans Zend Framework.

Comment utiliser le contrôle des autorisations et l'authentification en C#

Oct 09, 2023 am 11:01 AM

Comment utiliser le contrôle des autorisations et l'authentification en C#

Oct 09, 2023 am 11:01 AM

Comment utiliser le contrôle des autorisations et l'authentification en C# nécessite des exemples de code spécifiques À l'ère d'Internet d'aujourd'hui, les problèmes de sécurité des informations font l'objet d'une attention croissante. Afin de protéger la sécurité des systèmes et des données, le contrôle des autorisations et l'authentification sont devenus un élément essentiel des développeurs. En tant que langage de programmation couramment utilisé, C# fournit une multitude de fonctions et de bibliothèques de classes pour nous aider à mettre en œuvre le contrôle des autorisations et l'authentification. Le contrôle des autorisations fait référence à la restriction de l'accès d'un utilisateur à des ressources spécifiques en fonction de son identité, de son rôle, de ses autorisations, etc. Une manière courante d'implémenter le contrôle des autorisations consiste à