développement back-end

développement back-end

tutoriel php

tutoriel php

Analyse de la technologie d'encapsulation de sécurité PHP et de conception de bibliothèques

Analyse de la technologie d'encapsulation de sécurité PHP et de conception de bibliothèques

Analyse de la technologie d'encapsulation de sécurité PHP et de conception de bibliothèques

Avec le développement rapide d'Internet, la sécurité des applications web est devenue un enjeu de plus en plus important. En tant que langage de programmation côté serveur couramment utilisé, la sécurité de PHP doit être prise en compte. Cet article explorera les techniques d'encapsulation de code sécurisée et de conception de bibliothèques en PHP pour aider les développeurs à développer des applications Web plus sécurisées et plus fiables.

- Comprendre les risques de sécurité

Avant de concevoir des packages de code et des bibliothèques sécurisés, nous devons d'abord comprendre les risques de sécurité courants. Les risques de sécurité courants incluent les attaques de scripts intersites (XSS), l'injection SQL, la falsification de requêtes intersites (CSRF), etc. Comprendre ces risques peut nous aider à prévenir les problèmes de sécurité potentiels lors de la conception du code.

- Validation et filtrage des entrées

Lors de l'écriture du code PHP, nous devons toujours effectuer une validation et un filtrage stricts des entrées. L'utilisation des fonctions intégrées de PHP (telles que filter_var, htmlspecialchars, etc.) peut nous aider à vérifier la légitimité des données d'entrée et à filtrer le code potentiellement malveillant. De plus, les expressions régulières peuvent être utilisées pour une validation plus flexible.

- Traitement sécurisé des opérations de base de données

Évitez d'utiliser des chaînes concaténées pour transmettre directement les données saisies par l'utilisateur aux instructions de requête SQL, ce qui peut facilement conduire à des attaques par injection SQL. Au lieu de cela, des requêtes paramétrées ou des instructions préparées doivent être utilisées pour augmenter la sécurité des opérations de base de données. Les requêtes paramétrées empêchent l'analyse des données saisies par l'utilisateur dans le cadre de l'instruction SQL, évitant ainsi l'injection SQL.

- Cryptage et stockage des mots de passe

Le cryptage et le stockage des mots de passe sont un problème de sécurité très important. Nous devrions éviter de stocker les mots de passe des utilisateurs en texte clair et utiliser plutôt une fonction de hachage pour crypter le mot de passe. PHP fournit une série de fonctions de hachage (telles que password_hash, password_verify, etc.) qui peuvent nous aider à garantir un stockage et une vérification sécurisés des mots de passe.

- Gestion des autorisations

Dans les applications Web, différentes autorisations doivent être attribuées à différents rôles d'utilisateur. Ceci peut être réalisé en utilisant des listes de contrôle d'accès (ACL) ou un contrôle d'accès basé sur les rôles (RBAC). Lors de la conception du code, nous devons raisonnablement diviser les rôles des utilisateurs et concevoir les restrictions d'accès correspondantes pour différents niveaux d'autorisation.

- Défendre les attaques CSRF

Pour nous défendre contre les attaques CSRF, nous pouvons ajouter des champs cachés au formulaire ou générer des jetons aléatoires. Lors du traitement des soumissions de formulaires, nous pouvons vérifier la validité du jeton, garantissant ainsi que la demande provient d'une source légitime.

- Gestion des exceptions et masquage des messages d'erreur

Dans la conception du code, nous devons gérer les exceptions de manière raisonnable et éviter de renvoyer des informations d'erreur sensibles au client. Au lieu de cela, seuls les messages d'erreur appropriés doivent être affichés lors de la gestion des erreurs pour éviter de fournir des informations utiles aux attaquants.

- Conception et utilisation de bibliothèques de sécurité

Afin de permettre aux développeurs d'implémenter rapidement du code sécurisé, lors de la conception de l'encapsulation de code de sécurité et des bibliothèques en PHP, nous pouvons encapsuler les méthodes de sécurité couramment utilisées dans des fonctions ou des classes pour fournir ou utiliser les développeurs. . Par exemple, la vérification des entrées, le cryptage des mots de passe, les opérations de base de données, etc. peuvent être encapsulés dans des fonctions ou des bibliothèques de classes que les développeurs peuvent appeler directement.

Résumé :

Les techniques d'encapsulation sécurisée de code et de conception de bibliothèques en PHP sont cruciales pour créer des applications Web sûres et fiables. Au cours du processus de développement, nous devons comprendre les risques de sécurité courants et prendre les mesures appropriées pour prévenir les attaques potentielles. La validation et le filtrage raisonnables des entrées, les opérations de base de données sécurisées, le cryptage et le stockage des mots de passe, la gestion des autorisations, la défense contre les attaques CSRF, la gestion des exceptions et le masquage des messages d'erreur, ainsi que la conception et l'utilisation de bibliothèques de sécurité sont tous des éléments clés pour obtenir un code sécurisé. Grâce à une sélection technologique raisonnable et à la conception de codes, nous pouvons créer des applications Web plus sécurisées et plus fiables et protéger la sécurité des données des utilisateurs.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Revoir! Fusion profonde de modèles (LLM/modèle de base/apprentissage fédéré/mise au point, etc.)

Apr 18, 2024 pm 09:43 PM

Revoir! Fusion profonde de modèles (LLM/modèle de base/apprentissage fédéré/mise au point, etc.)

Apr 18, 2024 pm 09:43 PM

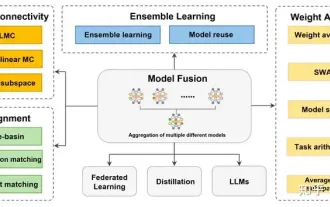

Le 23 septembre, l'article « DeepModelFusion:ASurvey » a été publié par l'Université nationale de technologie de la défense, JD.com et l'Institut de technologie de Pékin. La fusion/fusion de modèles profonds est une technologie émergente qui combine les paramètres ou les prédictions de plusieurs modèles d'apprentissage profond en un seul modèle. Il combine les capacités de différents modèles pour compenser les biais et les erreurs des modèles individuels pour de meilleures performances. La fusion profonde de modèles sur des modèles d'apprentissage profond à grande échelle (tels que le LLM et les modèles de base) est confrontée à certains défis, notamment un coût de calcul élevé, un espace de paramètres de grande dimension, l'interférence entre différents modèles hétérogènes, etc. Cet article divise les méthodes de fusion de modèles profonds existantes en quatre catégories : (1) « Connexion de modèles », qui relie les solutions dans l'espace de poids via un chemin de réduction des pertes pour obtenir une meilleure fusion de modèles initiale.

L'Université Tsinghua et Zhipu AI open source GLM-4 : lancent une nouvelle révolution dans le traitement du langage naturel

Jun 12, 2024 pm 08:38 PM

L'Université Tsinghua et Zhipu AI open source GLM-4 : lancent une nouvelle révolution dans le traitement du langage naturel

Jun 12, 2024 pm 08:38 PM

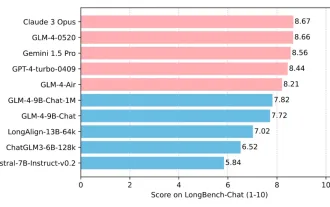

Depuis le lancement du ChatGLM-6B le 14 mars 2023, les modèles de la série GLM ont reçu une large attention et une grande reconnaissance. Surtout après que ChatGLM3-6B soit open source, les développeurs sont pleins d'attentes pour le modèle de quatrième génération lancé par Zhipu AI. Cette attente a finalement été pleinement satisfaite avec la sortie du GLM-4-9B. La naissance du GLM-4-9B Afin de donner aux petits modèles (10B et moins) des capacités plus puissantes, l'équipe technique de GLM a lancé ce nouveau modèle open source de la série GLM de quatrième génération : GLM-4-9B après près de six mois de exploration. Ce modèle compresse considérablement la taille du modèle tout en garantissant la précision, et offre une vitesse d'inférence plus rapide et une efficacité plus élevée. L’exploration de l’équipe technique du GLM n’a pas

Plus qu'une simple gaussienne 3D ! Dernier aperçu des techniques de reconstruction 3D de pointe

Jun 02, 2024 pm 06:57 PM

Plus qu'une simple gaussienne 3D ! Dernier aperçu des techniques de reconstruction 3D de pointe

Jun 02, 2024 pm 06:57 PM

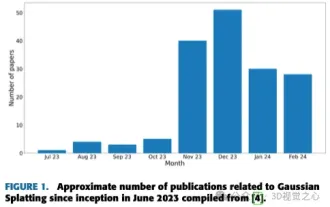

Écrit ci-dessus & La compréhension personnelle de l'auteur est que la reconstruction 3D basée sur l'image est une tâche difficile qui implique de déduire la forme 3D d'un objet ou d'une scène à partir d'un ensemble d'images d'entrée. Les méthodes basées sur l’apprentissage ont attiré l’attention pour leur capacité à estimer directement des formes 3D. Cet article de synthèse se concentre sur les techniques de reconstruction 3D de pointe, notamment la génération de nouvelles vues inédites. Un aperçu des développements récents dans les méthodes d'éclaboussure gaussienne est fourni, y compris les types d'entrée, les structures de modèle, les représentations de sortie et les stratégies de formation. Les défis non résolus et les orientations futures sont également discutés. Compte tenu des progrès rapides dans ce domaine et des nombreuses opportunités d’améliorer les méthodes de reconstruction 3D, un examen approfondi de l’algorithme semble crucial. Par conséquent, cette étude fournit un aperçu complet des progrès récents en matière de diffusion gaussienne. (Faites glisser votre pouce vers le haut

Le modèle de code open source Mistral monte sur le trône ! Codestral est fou de formation dans plus de 80 langues, et les développeurs nationaux de Tongyi demandent à participer !

Jun 08, 2024 pm 09:55 PM

Le modèle de code open source Mistral monte sur le trône ! Codestral est fou de formation dans plus de 80 langues, et les développeurs nationaux de Tongyi demandent à participer !

Jun 08, 2024 pm 09:55 PM

Produit par 51CTO Technology Stack (WeChat ID : blog51cto) Mistral a publié son premier modèle de code Codestral-22B ! Ce qui est fou avec ce modèle, ce n'est pas seulement qu'il est formé sur plus de 80 langages de programmation, dont Swift, etc., que de nombreux modèles de code ignorent. Leurs vitesses ne sont pas exactement les mêmes. Il est nécessaire d'écrire un système de « publication/abonnement » en langage Go. Le GPT-4o ici est en cours de sortie, et Codestral remet le papier si vite qu'il est difficile de le voir ! Le modèle venant tout juste d’être lancé, il n’a pas encore été testé publiquement. Mais selon le responsable de Mistral, Codestral est actuellement le modèle de code open source le plus performant. Les amis intéressés par la photo peuvent se déplacer vers : - Faire un câlin : https

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Dans la comparaison de sécurité entre Slim et Phalcon dans les micro-frameworks PHP, Phalcon dispose de fonctionnalités de sécurité intégrées telles que la protection CSRF et XSS, la validation de formulaire, etc., tandis que Slim manque de fonctionnalités de sécurité prêtes à l'emploi et nécessite une implémentation manuelle. de mesures de sécurité. Pour les applications critiques en matière de sécurité, Phalcon offre une protection plus complète et constitue le meilleur choix.

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

La conception du framework Java assure la sécurité en équilibrant les besoins de sécurité avec les besoins de l'entreprise : en identifiant les principaux besoins de l'entreprise et en hiérarchisant les exigences de sécurité pertinentes. Développez des stratégies de sécurité flexibles, répondez aux menaces par niveaux et effectuez des ajustements réguliers. Tenez compte de la flexibilité architecturale, prenez en charge l’évolution de l’entreprise et des fonctions de sécurité abstraites. Donnez la priorité à l’efficacité et à la disponibilité, optimisez les mesures de sécurité et améliorez la visibilité.

GPT-4o révolutionnaire : remodeler l'expérience d'interaction homme-machine

Jun 07, 2024 pm 09:02 PM

GPT-4o révolutionnaire : remodeler l'expérience d'interaction homme-machine

Jun 07, 2024 pm 09:02 PM

Le modèle GPT-4o publié par OpenAI constitue sans aucun doute une énorme avancée, notamment dans sa capacité à traiter plusieurs supports d'entrée (texte, audio, images) et à générer la sortie correspondante. Cette capacité rend l’interaction homme-machine plus naturelle et intuitive, améliorant considérablement l’aspect pratique et la convivialité de l’IA. Plusieurs points forts de GPT-4o incluent : une évolutivité élevée, des entrées et sorties multimédias, de nouvelles améliorations des capacités de compréhension du langage naturel, etc. 1. Entrée/sortie multimédia : GPT-4o+ peut accepter n'importe quelle combinaison de texte, d'audio et d'images en entrée et générer directement une sortie à partir de ces médias. Cela brise les limites des modèles d’IA traditionnels qui ne traitent qu’un seul type d’entrée, rendant ainsi l’interaction homme-machine plus flexible et plus diversifiée. Cette innovation contribue à alimenter les assistants intelligents

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Pour protéger votre application Struts2, vous pouvez utiliser les configurations de sécurité suivantes : Désactiver les fonctionnalités inutilisées Activer la vérification du type de contenu Valider l'entrée Activer les jetons de sécurité Empêcher les attaques CSRF Utiliser RBAC pour restreindre l'accès basé sur les rôles