Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Améliorer la sécurité du système Linux : optimiser et ajuster les paramètres d'autorisation des fichiers

Améliorer la sécurité du système Linux : optimiser et ajuster les paramètres d'autorisation des fichiers

Améliorer la sécurité du système Linux : optimiser et ajuster les paramètres d'autorisation des fichiers

Comment optimiser et ajuster les paramètres d'autorisation de fichiers de votre système Linux pour améliorer la sécurité

Introduction

À l'ère numérique d'aujourd'hui, la sécurité des données est cruciale. Pour les systèmes Linux, les paramètres d'autorisation des fichiers constituent une mesure de sécurité clé, qui peut protéger efficacement les données système importantes contre l'accès ou la falsification par du personnel non autorisé. Cet article explique comment optimiser et ajuster les paramètres d'autorisation de fichiers des systèmes Linux pour améliorer la sécurité.

1. Comprendre les autorisations de fichiers

Avant de commencer à optimiser et à ajuster les autorisations de fichiers, nous devons comprendre les concepts de base des autorisations de fichiers. Dans un système Linux, chaque fichier et répertoire dispose de trois autorisations de base : lire (r), écrire (w) et exécuter (x). Ces autorisations peuvent être définies respectivement entre les utilisateurs (propriétaires), les groupes d'utilisateurs (groupes) et d'autres utilisateurs (autres). En définissant correctement ces autorisations, nous pouvons garantir que seuls les utilisateurs autorisés peuvent accéder et modifier les fichiers.

2. Utilisez le principe des moindres privilèges

Le « principe des moindres privilèges » est l'un des principes importants pour définir les autorisations de fichiers. Cela signifie que nous devons attribuer des autorisations minimales à chaque utilisateur et groupe d'utilisateurs pour empêcher tout accès et modification inutiles aux fichiers. Les utilisateurs reçoivent uniquement les autorisations dont ils ont besoin en fonction de leurs besoins, plutôt que de leur accorder toutes les autorisations. Cela réduit les opportunités pour les attaquants potentiels et augmente la sécurité de votre système.

3. Suivez les paramètres de propriété et de groupe corrects

Les paramètres de propriété et de groupe corrects sont très importants pour restreindre l'accès d'utilisateurs spécifiques aux fichiers. Chaque fichier et répertoire a un propriétaire et un groupe qui appartient à un groupe spécifique. Avec les paramètres corrects, nous pouvons garantir que seuls le propriétaire et les membres du groupe ont accès au fichier.

Nous pouvons utiliser la commande chown pour changer le propriétaire d'un fichier ou d'un répertoire, par exemple :

chown user1 file1

Nous pouvons également utiliser la commande chgrp pour changer le groupe d'un fichier ou d'un répertoire, par exemple :

chgrp group1 file1

4. Utilisez la commande chmod correctement

La commande chmod consiste à ajuster les raccourcis clavier du fichier pour les autorisations. Il peut utiliser des chiffres ou des symboles pour représenter les paramètres d'autorisation. Voici quelques exemples de commandes chmod couramment utilisées :

1) Utilisez des chiffres pour représenter les autorisations

chmod 644 file1 #设置文件所有者为读写,组和其他用户为只读 chmod 755 dir1 #设置目录所有者为读写执行,组和其他用户为读执行

2) Utilisez des symboles pour représenter les autorisations

chmod u=rw,g=r,o=r file1 #设置文件所有者为读写,组和其他用户为只读 chmod u=rwx,g=rx,o=rx dir1 #设置目录所有者为读写执行,组和其他用户为读执行

Une utilisation correcte de la commande chmod peut garantir que seuls les utilisateurs autorisés peuvent effectuer des opérations spécifiques et améliorer le système. sécurité.

5. Utiliser l'ACL (Access Control List)

En plus des paramètres d'autorisation de fichiers Linux de base, nous pouvons également utiliser l'ACL (Access Control List) pour contrôler plus précisément les autorisations d'accès aux fichiers et aux répertoires. ACL nous permet de définir des autorisations pour plusieurs utilisateurs et groupes sur un seul fichier ou répertoire. Nous pouvons utiliser les commandes setfacl et getfacl pour ajouter, supprimer et modifier des ACL.

Par exemple, nous pouvons utiliser la commande setfacl pour ajouter des autorisations de lecture et d'écriture à l'utilisateur 1 :

setfacl -m u:user1:rw file1

Utilisez la commande getfacl pour afficher les paramètres ACL d'un fichier ou d'un répertoire :

getfacl file1

6. Vérifiez régulièrement les paramètres d'autorisation

Fichier les paramètres d'autorisation ne sont pas une fois C'est un travail qui nécessite une révision et un ajustement réguliers. Nous devons vérifier régulièrement les autorisations sur les fichiers et les répertoires et supprimer les autorisations d'accès des utilisateurs et des groupes qui ne sont plus nécessaires. Cela garantit que le système est toujours dans une sécurité optimale.

Conclusion

En optimisant et en ajustant les paramètres d'autorisation de fichiers du système Linux, nous pouvons améliorer efficacement la sécurité du système. Utiliser le principe du moindre privilège, suivre les paramètres de propriété et de groupe corrects, utiliser correctement la commande chmod et utiliser les ACL pour un contrôle plus granulaire des autorisations peut nous aider à prévenir les attaques potentielles et à protéger les données importantes du système. Dans le même temps, nous devons également revoir régulièrement les paramètres d'autorisation pour garantir que le système est toujours maintenu dans un état de sécurité optimal.

Documents de référence :

- Guide de configuration des autorisations Linux : https://www.thegeekstuff.com/2010/04/unix-file-and-directory-permissions/

- Utilisez l'ACL pour gérer les autorisations de fichiers : https:// Linux .die.net/man/1/setfacl

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

PHP modifie l'umask actuel

Mar 22, 2024 am 08:41 AM

PHP modifie l'umask actuel

Mar 22, 2024 am 08:41 AM

Cet article expliquera en détail la modification de l'umask actuel en PHP. L'éditeur pense que c'est assez pratique, je le partage donc avec vous comme référence. J'espère que vous pourrez gagner quelque chose après avoir lu cet article. Présentation de PHP modifiant l'umask actuel umask est une fonction php utilisée pour définir les autorisations de fichier par défaut pour les fichiers et répertoires nouvellement créés. Il accepte un argument, qui est un nombre octal représentant l'autorisation de bloquer. Par exemple, pour empêcher l'autorisation d'écriture sur les fichiers nouvellement créés, vous utiliserez 002. Méthodes pour modifier l'umask Il existe deux manières de modifier l'umask actuel en PHP : En utilisant la fonction umask() : La fonction umask() modifie directement l'umask actuel. Sa syntaxe est : intumas

Défis de sécurité dans le développement de Golang : Comment éviter d'être exploité pour la création de virus ?

Mar 19, 2024 pm 12:39 PM

Défis de sécurité dans le développement de Golang : Comment éviter d'être exploité pour la création de virus ?

Mar 19, 2024 pm 12:39 PM

Défis de sécurité dans le développement de Golang : Comment éviter d'être exploité pour la création de virus ? Avec la large application de Golang dans le domaine de la programmation, de plus en plus de développeurs choisissent d'utiliser Golang pour développer différents types d'applications. Cependant, comme pour d’autres langages de programmation, le développement de Golang présente des problèmes de sécurité. En particulier, la puissance et la flexibilité de Golang en font également un outil potentiel de création de virus. Cet article abordera les problèmes de sécurité dans le développement de Golang et fournira quelques méthodes pour éviter G.

Quelle est la relation entre les techniques de gestion de la mémoire et la sécurité dans les fonctions Java ?

May 02, 2024 pm 01:06 PM

Quelle est la relation entre les techniques de gestion de la mémoire et la sécurité dans les fonctions Java ?

May 02, 2024 pm 01:06 PM

La gestion de la mémoire en Java implique une gestion automatique de la mémoire, utilisant le garbage collection et le comptage de références pour allouer, utiliser et récupérer la mémoire. Une gestion efficace de la mémoire est cruciale pour la sécurité car elle évite les débordements de tampon, les pointeurs sauvages et les fuites de mémoire, améliorant ainsi la sécurité de votre programme. Par exemple, en libérant correctement les objets qui ne sont plus nécessaires, vous pouvez éviter les fuites de mémoire, améliorant ainsi les performances du programme et évitant les plantages.

Optimisation des programmes C++ : techniques de réduction de la complexité temporelle

Jun 01, 2024 am 11:19 AM

Optimisation des programmes C++ : techniques de réduction de la complexité temporelle

Jun 01, 2024 am 11:19 AM

La complexité temporelle mesure le temps d'exécution d'un algorithme par rapport à la taille de l'entrée. Les conseils pour réduire la complexité temporelle des programmes C++ incluent : le choix des conteneurs appropriés (tels que vecteur, liste) pour optimiser le stockage et la gestion des données. Utilisez des algorithmes efficaces tels que le tri rapide pour réduire le temps de calcul. Éliminez les opérations multiples pour réduire le double comptage. Utilisez des branches conditionnelles pour éviter les calculs inutiles. Optimisez la recherche linéaire en utilisant des algorithmes plus rapides tels que la recherche binaire.

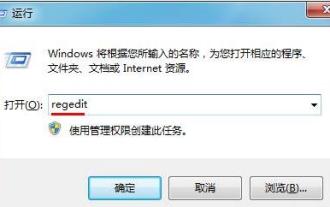

Comment optimiser les éléments de démarrage du système WIN7

Mar 26, 2024 pm 06:20 PM

Comment optimiser les éléments de démarrage du système WIN7

Mar 26, 2024 pm 06:20 PM

1. Appuyez sur la combinaison de touches (touche Win + R) sur le bureau pour ouvrir la fenêtre d'exécution, puis entrez [regedit] et appuyez sur Entrée pour confirmer. 2. Après avoir ouvert l'éditeur de registre, nous cliquons pour développer [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorer], puis voyons s'il y a un élément Sérialiser dans le répertoire. Sinon, nous pouvons cliquer avec le bouton droit sur Explorateur, créer un nouvel élément et le nommer Sérialiser. 3. Cliquez ensuite sur Sérialiser, puis cliquez avec le bouton droit sur l'espace vide dans le volet de droite, créez une nouvelle valeur de bit DWORD (32) et nommez-la Étoile.

La configuration des paramètres du Vivox100 révélée : Comment optimiser les performances du processeur ?

Mar 24, 2024 am 10:27 AM

La configuration des paramètres du Vivox100 révélée : Comment optimiser les performances du processeur ?

Mar 24, 2024 am 10:27 AM

La configuration des paramètres du Vivox100 révélée : Comment optimiser les performances du processeur ? À l’ère actuelle de développement technologique rapide, les smartphones sont devenus un élément indispensable de notre vie quotidienne. En tant qu'élément important d'un smartphone, l'optimisation des performances du processeur est directement liée à l'expérience utilisateur du téléphone mobile. En tant que smartphone haut de gamme, la configuration des paramètres du Vivox100 a attiré beaucoup d'attention, en particulier l'optimisation des performances du processeur a attiré beaucoup d'attention de la part des utilisateurs. En tant que « cerveau » du téléphone mobile, le processeur affecte directement la vitesse de fonctionnement du téléphone mobile.

Quels sont les moyens de résoudre les inefficacités des fonctions PHP ?

May 02, 2024 pm 01:48 PM

Quels sont les moyens de résoudre les inefficacités des fonctions PHP ?

May 02, 2024 pm 01:48 PM

Cinq façons d'optimiser l'efficacité des fonctions PHP : évitez la copie inutile de variables. Utilisez des références pour éviter la copie de variables. Évitez les appels de fonction répétés. Fonctions simples en ligne. Optimisation des boucles à l'aide de tableaux.

Garanties de sécurité des itérateurs pour les bibliothèques de conteneurs C++

Jun 05, 2024 pm 04:07 PM

Garanties de sécurité des itérateurs pour les bibliothèques de conteneurs C++

Jun 05, 2024 pm 04:07 PM

La bibliothèque de conteneurs C++ fournit les mécanismes suivants pour assurer la sécurité des itérateurs : 1. Garantie d'immuabilité du conteneur ; 2. Itérateur de copie ; 3. Plage pour la boucle ; 4. Itérateur de const ;