développement back-end

développement back-end

tutoriel php

tutoriel php

Analyse de la technologie d'exploitation sécurisée des fichiers en PHP

Analyse de la technologie d'exploitation sécurisée des fichiers en PHP

Analyse de la technologie d'exploitation sécurisée des fichiers en PHP

PHP est un langage de script largement utilisé dans le développement Web. Comme nous le savons tous, il existe divers risques de sécurité dans l'environnement réseau. Lors des opérations sur les fichiers PHP, assurer la sécurité est particulièrement important. Cet article fournira une analyse détaillée de la technologie d'exploitation sécurisée des fichiers en PHP pour aider les développeurs à renforcer la protection de sécurité des opérations sur les fichiers.

1. Injection de chemin de fichier (Path Traversal)

L'injection de chemin de fichier signifie que l'attaquant contourne avec succès le contrôle d'accès du système de fichiers et accède aux fichiers qui ne se trouvent pas dans la plage d'accès attendue en entrant des paramètres malveillants. Pour éviter les vulnérabilités d’injection de chemin, nous devons toujours valider et filtrer efficacement les chemins saisis par l’utilisateur.

- Filtrage des entrées utilisateur

Après avoir reçu les entrées de l'utilisateur, elles doivent être strictement filtrées et validées. Vous pouvez utiliser les fonctions prédéfinies de PHP telles querealpath()pour standardiser le chemin saisi par l'utilisateur afin de garantir la légalité et l'exactitude du chemin. Dans le même temps, vous pouvez également utiliser des expressions régulières pour filtrer les chemins saisis par l'utilisateur afin d'éviter qu'ils contiennent des caractères spéciaux ou des symboles de parcours de chemin.realpath()来规范用户输入的路径,以确保路径的合法性和正确性。同时,还可以使用正则表达式来对用户输入的路径进行过滤,防止包含特殊字符或路径遍历符号。

提示:

- 尽量使用白名单过滤用户输入,只允许预期的合法字符和路径。

- 不要相信用户的输入,一定要对输入进行验证和过滤。

- 使用绝对路径

尽可能使用绝对路径来进行文件操作,而不是相对路径。相对路径容易受到路径注入攻击的影响。使用绝对路径可以确保文件操作的准确性和安全性。 - 限制文件访问权限

合理设置文件的访问权限,只允许授权用户或脚本进行文件操作。可以使用文件系统的权限设置来限制文件的访问权限,确保只有授权用户可以访问和操作文件。

二、文件上传漏洞(File Upload Vulnerabilities)

文件上传漏洞是指攻击者通过恶意上传文件绕过应用程序的安全机制,实现执行任意代码或篡改网站内容的攻击。为了防止文件上传漏洞,我们应该采取以下措施:

- 合理限制上传文件类型和大小

在文件上传过程中,应该限制上传文件的类型和大小。可以通过判断文件的扩展名或MIME类型来进行限制,以确保只允许上传安全的文件类型。同时,还应该限制上传文件的大小,避免上传过大的文件导致服务器资源的占用和安全问题的产生。 - 修改文件名

在文件上传过程中,应该修改上传的文件名,避免使用原始文件名。可以使用随机字符串或时间戳来命名文件,以增加文件名的复杂性和不可猜测性。 - 存储路径安全控制

上传文件时,存储路径是一个重要的考虑因素。应该将文件存储在与Web根目录之外的安全目录中,以避免攻击者通过访问上传文件的URL来攻击应用程序。

三、文件包含漏洞(File Inclusion Vulnerabilities)

文件包含漏洞是一种常见的安全问题,攻击者通过在URL或用户输入中注入恶意代码,实现执行任意代码的攻击。为了防止文件包含漏洞,我们应该采取以下措施:

- 使用绝对路径

在进行文件包含操作时,尽量使用绝对路径而不是相对路径。使用绝对路径可以避免受到路径注入攻击的影响。 - 白名单过滤用户输入

在包含文件之前,应该对用户输入进行严格的过滤和验证。只允许包含预期的合法文件,不可信任的用户输入应该被拦截或过滤掉。 - 避免动态构建文件路径

尽量避免在包含文件的过程中,将用户输入拼接到文件路径中。这样做很容易受到路径注入攻击的影响,应该尽量避免这种做法。

四、阻止错误信息泄露

错误信息泄露是一种常见的安全漏洞,攻击者可以通过错误信息获取到敏感信息,从而进一步攻击应用程序。为了阻止错误信息泄露,我们应该采取以下措施:

- 关闭错误报告

在正式环境中,应该关闭PHP的错误报告,以避免敏感信息的泄露。可以通过修改php.ini文件中的error_reporting参数或使用error_reporting() - Astuce :

Ne faites pas confiance aux entrées des utilisateurs, assurez-vous de vérifier et de filtrer les entrées.

Utilisez des chemins absolus

Utilisez des chemins absolus pour les opérations sur les fichiers autant que possible, plutôt que des chemins relatifs. Les chemins relatifs sont vulnérables aux attaques par injection de chemin. L'utilisation de chemins absolus garantit l'exactitude et la sécurité des opérations sur les fichiers. 🎜🎜Restreindre les autorisations d'accès aux fichiers🎜 Définissez les autorisations d'accès aux fichiers de manière appropriée et autorisez uniquement les utilisateurs ou scripts autorisés à effectuer des opérations sur les fichiers. Vous pouvez utiliser les paramètres d'autorisation du système de fichiers pour limiter les autorisations d'accès aux fichiers afin de garantir que seuls les utilisateurs autorisés peuvent accéder aux fichiers et les utiliser. 🎜🎜🎜2. Vulnérabilités de téléchargement de fichiers 🎜🎜Les vulnérabilités de téléchargement de fichiers font référence à des attaques dans lesquelles des attaquants contournent le mécanisme de sécurité des applications en téléchargeant de manière malveillante des fichiers pour exécuter du code arbitraire ou altérer le contenu d'un site Web. Afin d'éviter les vulnérabilités de téléchargement de fichiers, nous devons prendre les mesures suivantes : 🎜🎜🎜Limiter raisonnablement les types et les tailles de fichiers téléchargés🎜Pendant le processus de téléchargement de fichiers, le type et la taille des fichiers téléchargés doivent être limités. Des restrictions peuvent être imposées en déterminant l'extension du fichier ou le type MIME pour garantir que seuls les types de fichiers sûrs peuvent être téléchargés. Dans le même temps, vous devez également limiter la taille des fichiers téléchargés pour éviter de télécharger des fichiers trop volumineux qui pourraient entraîner une occupation des ressources du serveur et des problèmes de sécurité. 🎜🎜Modifier le nom du fichier🎜Pendant le processus de téléchargement du fichier, le nom du fichier téléchargé doit être modifié pour éviter d'utiliser le nom du fichier d'origine. Les fichiers peuvent être nommés avec des chaînes aléatoires ou des horodatages pour rendre les noms de fichiers plus complexes et indevinables. 🎜🎜Contrôle de sécurité du chemin de stockage🎜Lors du téléchargement de fichiers, le chemin de stockage est une considération importante. Les fichiers doivent être stockés dans un répertoire sécurisé éloigné de la racine Web pour empêcher les attaquants d'attaquer l'application en accédant à l'URL du fichier téléchargé. 🎜🎜🎜3. Vulnérabilités d'inclusion de fichiers 🎜🎜Les vulnérabilités d'inclusion de fichiers sont un problème de sécurité courant. Les attaquants peuvent exécuter des attaques de code arbitraire en injectant du code malveillant dans les URL ou les entrées utilisateur. Afin d'éviter les vulnérabilités d'inclusion de fichiers, nous devons prendre les mesures suivantes : 🎜🎜🎜Utiliser des chemins absolus🎜Lorsque vous effectuez des opérations d'inclusion de fichiers, essayez d'utiliser des chemins absolus au lieu de chemins relatifs. L’utilisation de chemins absolus vous protège des attaques par injection de chemin. 🎜🎜Filtrage de la liste blanche des entrées utilisateur🎜Les entrées utilisateur doivent être strictement filtrées et validées avant d'inclure le fichier. Seuls les fichiers légitimes attendus peuvent être inclus, et les entrées utilisateur non fiables doivent être interceptées ou filtrées. 🎜🎜Évitez la construction dynamique des chemins de fichiers🎜Essayez d'éviter de fusionner les entrées de l'utilisateur dans le chemin du fichier pendant le processus d'inclusion du fichier. Cela est vulnérable aux attaques par injection de chemin et doit être évité si possible. 🎜🎜🎜4. Prévenir les fuites d'informations sur les erreurs🎜🎜Les fuites d'informations sur les erreurs sont une vulnérabilité de sécurité courante. Les attaquants peuvent obtenir des informations sensibles via des informations sur les erreurs et d'autres applications d'attaque. Afin d'éviter la fuite d'informations sur les erreurs, nous devons prendre les mesures suivantes : 🎜🎜🎜Désactiver le rapport d'erreurs🎜Dans un environnement formel, le rapport d'erreurs de PHP doit être désactivé pour éviter la fuite d'informations sensibles. Le rapport d'erreurs peut être désactivé en modifiant le paramètre error_reporting dans le fichier php.ini ou en utilisant la fonctionerror_reporting(). 🎜🎜Gestion personnalisée des erreurs🎜La fonction de gestion personnalisée des erreurs peut traiter les informations d'erreur pour éviter d'exposer des informations sensibles directement aux attaquants. Vous pouvez enregistrer la fonction de gestion des erreurs dans le gestionnaire d'erreurs PHP et appeler automatiquement la fonction lorsqu'une erreur se produit. 🎜🎜🎜Résumé🎜🎜Lors des opérations sur les fichiers PHP, assurer la sécurité est une tâche très importante. Cet article fournit une analyse détaillée des technologies d'exploitation sécurisée des fichiers dans PHP, y compris l'injection de chemin de fichier, les vulnérabilités de téléchargement de fichiers, les vulnérabilités d'inclusion de fichiers et les techniques permettant d'éviter les fuites d'informations sur les erreurs. En utilisant ces technologies de manière appropriée, nous pouvons améliorer la sécurité des opérations sur les fichiers et ainsi mieux protéger la sécurité des applications et des données des utilisateurs. 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Comment lire et écrire des fichiers en toute sécurité avec Golang ?

Jun 06, 2024 pm 05:14 PM

Comment lire et écrire des fichiers en toute sécurité avec Golang ?

Jun 06, 2024 pm 05:14 PM

Lire et écrire des fichiers en toute sécurité dans Go est crucial. Les directives incluent : Vérification des autorisations de fichiers Fermeture de fichiers à l'aide de reports Validation des chemins de fichiers Utilisation de délais d'attente contextuels Le respect de ces directives garantit la sécurité de vos données et la robustesse de vos applications.

Comment insérer du contenu à un emplacement spécifié dans un fichier en utilisant C++ ?

Jun 04, 2024 pm 03:34 PM

Comment insérer du contenu à un emplacement spécifié dans un fichier en utilisant C++ ?

Jun 04, 2024 pm 03:34 PM

En C++, utilisez la classe ofstream pour insérer du contenu à un emplacement spécifié dans un fichier : ouvrez le fichier et localisez le point d'insertion. utiliser

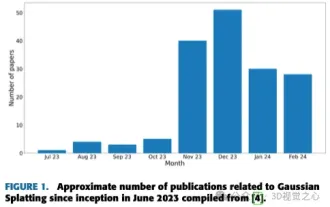

Plus qu'une simple gaussienne 3D ! Dernier aperçu des techniques de reconstruction 3D de pointe

Jun 02, 2024 pm 06:57 PM

Plus qu'une simple gaussienne 3D ! Dernier aperçu des techniques de reconstruction 3D de pointe

Jun 02, 2024 pm 06:57 PM

Écrit ci-dessus & La compréhension personnelle de l'auteur est que la reconstruction 3D basée sur l'image est une tâche difficile qui implique de déduire la forme 3D d'un objet ou d'une scène à partir d'un ensemble d'images d'entrée. Les méthodes basées sur l’apprentissage ont attiré l’attention pour leur capacité à estimer directement des formes 3D. Cet article de synthèse se concentre sur les techniques de reconstruction 3D de pointe, notamment la génération de nouvelles vues inédites. Un aperçu des développements récents dans les méthodes d'éclaboussure gaussienne est fourni, y compris les types d'entrée, les structures de modèle, les représentations de sortie et les stratégies de formation. Les défis non résolus et les orientations futures sont également discutés. Compte tenu des progrès rapides dans ce domaine et des nombreuses opportunités d’améliorer les méthodes de reconstruction 3D, un examen approfondi de l’algorithme semble crucial. Par conséquent, cette étude fournit un aperçu complet des progrès récents en matière de diffusion gaussienne. (Faites glisser votre pouce vers le haut

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Dans la comparaison de sécurité entre Slim et Phalcon dans les micro-frameworks PHP, Phalcon dispose de fonctionnalités de sécurité intégrées telles que la protection CSRF et XSS, la validation de formulaire, etc., tandis que Slim manque de fonctionnalités de sécurité prêtes à l'emploi et nécessite une implémentation manuelle. de mesures de sécurité. Pour les applications critiques en matière de sécurité, Phalcon offre une protection plus complète et constitue le meilleur choix.

GPT-4o révolutionnaire : remodeler l'expérience d'interaction homme-machine

Jun 07, 2024 pm 09:02 PM

GPT-4o révolutionnaire : remodeler l'expérience d'interaction homme-machine

Jun 07, 2024 pm 09:02 PM

Le modèle GPT-4o publié par OpenAI constitue sans aucun doute une énorme avancée, notamment dans sa capacité à traiter plusieurs supports d'entrée (texte, audio, images) et à générer la sortie correspondante. Cette capacité rend l’interaction homme-machine plus naturelle et intuitive, améliorant considérablement l’aspect pratique et la convivialité de l’IA. Plusieurs points forts de GPT-4o incluent : une évolutivité élevée, des entrées et sorties multimédias, de nouvelles améliorations des capacités de compréhension du langage naturel, etc. 1. Entrée/sortie multimédia : GPT-4o+ peut accepter n'importe quelle combinaison de texte, d'audio et d'images en entrée et générer directement une sortie à partir de ces médias. Cela brise les limites des modèles d’IA traditionnels qui ne traitent qu’un seul type d’entrée, rendant ainsi l’interaction homme-machine plus flexible et plus diversifiée. Cette innovation contribue à alimenter les assistants intelligents

Implémentation d'algorithmes d'apprentissage automatique en C++ : considérations de sécurité et bonnes pratiques

Jun 01, 2024 am 09:26 AM

Implémentation d'algorithmes d'apprentissage automatique en C++ : considérations de sécurité et bonnes pratiques

Jun 01, 2024 am 09:26 AM

Lors de la mise en œuvre d'algorithmes d'apprentissage automatique en C++, les considérations de sécurité sont essentielles, notamment la confidentialité des données, la falsification du modèle et la validation des entrées. Les meilleures pratiques incluent l'adoption de bibliothèques sécurisées, la réduction des autorisations, l'utilisation de bacs à sable et une surveillance continue. Le cas pratique démontre l'utilisation de la bibliothèque Botan pour chiffrer et déchiffrer le modèle CNN afin de garantir une formation et une prédiction sûres.

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Pour protéger votre application Struts2, vous pouvez utiliser les configurations de sécurité suivantes : Désactiver les fonctionnalités inutilisées Activer la vérification du type de contenu Valider l'entrée Activer les jetons de sécurité Empêcher les attaques CSRF Utiliser RBAC pour restreindre l'accès basé sur les rôles

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

La conception du framework Java assure la sécurité en équilibrant les besoins de sécurité avec les besoins de l'entreprise : en identifiant les principaux besoins de l'entreprise et en hiérarchisant les exigences de sécurité pertinentes. Développez des stratégies de sécurité flexibles, répondez aux menaces par niveaux et effectuez des ajustements réguliers. Tenez compte de la flexibilité architecturale, prenez en charge l’évolution de l’entreprise et des fonctions de sécurité abstraites. Donnez la priorité à l’efficacité et à la disponibilité, optimisez les mesures de sécurité et améliorez la visibilité.