Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Comment configurer un système CentOS pour restreindre l'accès des utilisateurs aux processus système

Comment configurer un système CentOS pour restreindre l'accès des utilisateurs aux processus système

Comment configurer un système CentOS pour restreindre l'accès des utilisateurs aux processus système

Comment configurer le système CentOS pour restreindre l'accès des utilisateurs aux processus système

Dans les systèmes Linux, les utilisateurs peuvent accéder et contrôler les processus système via la ligne de commande ou d'autres méthodes. Cependant, nous devons parfois restreindre l'accès de certains utilisateurs aux processus système pour améliorer la sécurité du système et empêcher les comportements malveillants. Cet article explique comment configurer sur les systèmes CentOS pour restreindre l'accès des utilisateurs aux processus système.

- Restrictions de configuration utilisant PAM

PAM, Pluggable Authentication Modules, est un mécanisme d'authentification modulaire dans les systèmes Linux. En modifiant le fichier de configuration PAM, nous pouvons implémenter des restrictions sur les utilisateurs. Voici les étapes à suivre pour configurer PAM pour restreindre l'accès des utilisateurs aux processus système :

Tout d'abord, modifiez le fichier /etc/security/access.conf :

sudo vi /etc/security/access.conf

Ajoutez le contenu suivant dans le fichier :

-:user:ALL, EXCEPT root systemd

Cela bloquera 'user 'Accès de l'utilisateur à tous les processus du système, à l'exception des utilisateurs root et systemd.

Ensuite, modifiez le fichier /etc/pam.d/login :

sudo vi /etc/pam.d/login

Ajoutez ce qui suit à la fin du fichier :

account required pam_access.so

Cela vérifiera les règles d'accès dans le fichier /etc/security/access.conf lorsque l'utilisateur se connecte.

Enfin, redémarrez le système pour que la configuration PAM prenne effet :

sudo reboot

- Utilisez les outils de gestion des autorisations du système Linux

En plus de PAM, les systèmes Linux fournissent également d'autres outils de gestion des autorisations, tels que les fichiers selinux et sudoers. Voici comment utiliser ces deux outils pour limiter l'accès des utilisateurs aux processus système :

SELinux est un sous-système de sécurité qui permet un contrôle d'accès obligatoire. En modifiant le fichier de configuration Selinux, nous pouvons restreindre l'accès des utilisateurs aux processus système. Modifiez le fichier /etc/selinux/config :

sudo vi /etc/selinux/config

Définissez la valeur de SELINUX sur enforcing :

SELINUX=enforcing

Enregistrez et fermez le fichier.

Ensuite, redémarrez le système pour que la configuration prenne effet :

sudo reboot

sudoers est un fichier de configuration utilisé pour gérer les autorisations des utilisateurs. En modifiant le fichier sudoers, nous pouvons attribuer des autorisations spécifiques aux utilisateurs. Modifiez le fichier sudoers :

sudo visudo

Ajoutez le contenu suivant dans le fichier :

user ALL=(ALL) ALL user ALL=!/bin/kill

Cela permettra à l'utilisateur 'user' d'utiliser les commandes sudo et de restreindre son accès à la commande kill (utilisée pour tuer les processus).

Enregistrez et fermez le fichier.

- Utilisez ACL pour définir les autorisations d'accès aux processus

ACL, ou Access Control List, est un paramètre d'autorisation supplémentaire dans le système Linux. En utilisant les ACL, nous pouvons définir des autorisations d'accès à des processus spécifiques pour des utilisateurs ou des groupes d'utilisateurs spécifiques. Voici les étapes à suivre pour utiliser l'ACL pour restreindre l'accès des utilisateurs aux processus système :

Tout d'abord, installez le package acl :

sudo yum install acl

Ensuite, utilisez la commande setfacl pour définir les ACL pour les utilisateurs ou les groupes d'utilisateurs pour les fichiers qui doivent être restreints. règle d’accès au processus. Par exemple, pour restreindre l'accès de l'utilisateur 'user1' au processus 1 :

sudo setfacl -m u:user1:--- /proc/1

Cela désactivera l'accès de l'utilisateur 'user1' au processus 1.

Vous pouvez utiliser la commande getfacl pour vérifier si les règles ACL ont pris effet :

getfacl /proc/1

Une fois la configuration terminée, l'accès de l'utilisateur aux processus système sera restreint.

Résumé :

Cet article décrit comment configurer sur les systèmes CentOS pour restreindre l'accès des utilisateurs aux processus système. En utilisant les fichiers de configuration PAM, les fichiers selinux et sudoers et les paramètres ACL, nous pouvons empêcher efficacement les utilisateurs malveillants d'accéder aux processus du système d'exploitation. Ces mesures peuvent encore améliorer la sécurité et la stabilité du système. En utilisation réelle, veuillez choisir la méthode de configuration appropriée en fonction des besoins réels et suivre les meilleures pratiques de sécurité.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Tutoriel de configuration des autorisations utilisateur Win11 : Comment configurer les autorisations utilisateur Win11

Jan 29, 2024 pm 08:33 PM

Tutoriel de configuration des autorisations utilisateur Win11 : Comment configurer les autorisations utilisateur Win11

Jan 29, 2024 pm 08:33 PM

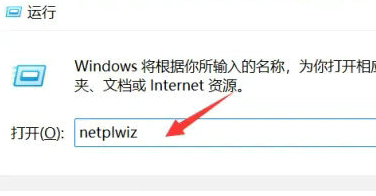

Certains utilisateurs créeront plusieurs comptes lorsqu'ils utiliseront des ordinateurs, mais les comptes de certains utilisateurs ne disposent pas d'autorisations, ce qui signifie que certaines opérations ne peuvent pas être effectuées directement ? Comment définir les autorisations des utilisateurs dans Win11 ? Les utilisateurs qui ne sont pas sûrs peuvent venir sur ce site pour voir les stratégies associées. Comment définir les autorisations utilisateur dans Win11 1. Créez directement la fonction d'exécution via la combinaison de touches de raccourci [win+R], puis entrez [netplwiz] dans la zone de recherche et cliquez sur OK. 3. Dans la fenêtre des propriétés qui s'ouvre, cliquez sur Membres du groupe dans la barre de menu supérieure. 5. Une fenêtre d'invite apparaîtra. Cliquez simplement sur [Oui] pour vous déconnecter et redémarrer le compte pour terminer les paramètres.

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

Jun 29, 2023 pm 02:28 PM

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ?

Jun 29, 2023 pm 02:28 PM

Comment implémenter la connexion des utilisateurs et le contrôle des autorisations en PHP ? Lors du développement d'applications Web, la connexion des utilisateurs et le contrôle des autorisations sont l'une des fonctions très importantes. Grâce à la connexion utilisateur, nous pouvons authentifier l'utilisateur et effectuer une série de contrôles opérationnels basés sur les autorisations de l'utilisateur. Cet article explique comment utiliser PHP pour implémenter les fonctions de connexion utilisateur et de contrôle des autorisations. 1. Fonction de connexion utilisateur La mise en œuvre de la fonction de connexion utilisateur est la première étape de la vérification de l'utilisateur. Seuls les utilisateurs qui ont réussi la vérification peuvent effectuer d'autres opérations. Voici un processus de mise en œuvre de base de connexion utilisateur : Créer

Comment configurer un système CentOS pour restreindre l'accès au réseau et protéger la confidentialité

Jul 05, 2023 pm 09:13 PM

Comment configurer un système CentOS pour restreindre l'accès au réseau et protéger la confidentialité

Jul 05, 2023 pm 09:13 PM

Comment configurer un système CentOS pour restreindre l'accès au réseau et protéger la confidentialité Avec le développement d'Internet, nous devons accorder plus d'attention aux problèmes d'accès au réseau et de protection de la vie privée lors de l'utilisation du système d'exploitation. Cet article explique comment configurer un système CentOS pour restreindre l'accès au réseau et protéger la confidentialité, améliorant ainsi la sécurité du système. Installer les outils logiciels nécessaires Tout d'abord, vous devez installer certains outils logiciels pour vous aider à configurer l'accès au réseau et à protéger la confidentialité. Ouvrez un terminal et entrez la commande suivante pour installer le logiciel requis : sudoyuminstall

Développement Node.js : Comment implémenter les fonctions de gestion des droits des utilisateurs

Nov 08, 2023 am 09:17 AM

Développement Node.js : Comment implémenter les fonctions de gestion des droits des utilisateurs

Nov 08, 2023 am 09:17 AM

Titre : Développement Node.js : Implémentation de fonctions de gestion des droits des utilisateurs et exemples de code Résumé : À mesure que la complexité des applications et des systèmes Web continue d'augmenter, la gestion des droits des utilisateurs est devenue une fonction importante qui ne peut être ignorée. Cet article présentera comment implémenter les fonctions de gestion des droits des utilisateurs dans le développement Node.js et donnera des exemples de code spécifiques. Introduction : En tant que plateforme de développement efficace et légère, Node.js propose un large éventail de scénarios d'application. Dans le développement de nombreuses applications Node.js, la gestion des droits des utilisateurs est souvent une fonction essentielle.

Raisons de l'exception d'autorisation Linux refusée

Feb 20, 2024 am 10:43 AM

Raisons de l'exception d'autorisation Linux refusée

Feb 20, 2024 am 10:43 AM

Le système d'exploitation Linux est un système d'exploitation open source largement utilisé sur divers appareils tels que les serveurs et les ordinateurs personnels. Lorsque vous utilisez Linux, vous rencontrez souvent des exceptions « PermissionDenied ». Cet article explorera les causes de cette exception et donnera des exemples de code spécifiques. Chaque fichier et répertoire sous Linux possède des paramètres d'autorisation correspondants pour contrôler les autorisations de lecture, d'écriture et d'exécution de l'utilisateur. Les autorisations sont divisées en trois niveaux : autorisations utilisateur, autorisations de groupe et autres autorisations utilisateur. Lorsqu'elle est utilisée

L'utilisateur standard de Windows 10 Home Edition est devenu administrateur

Feb 14, 2024 pm 09:12 PM

L'utilisateur standard de Windows 10 Home Edition est devenu administrateur

Feb 14, 2024 pm 09:12 PM

J'ai effectué une mise à niveau vers Windows 10 il y a quelque temps. J'ai accidentellement changé l'administrateur en utilisateur standard il y a quelques jours. J'ai découvert que je ne pouvais pas ouvrir de nombreux logiciels, que je ne pouvais pas jouer à des jeux et que je ne pouvais pas effectuer d'opérations liées à l'administrateur. .Puis j'ai finalement trouvé un moyen. Changer l'utilisateur standard de Windows 10 Home Edition en administrateur 1. Ouvrez d'abord la nouvelle notification dans le coin inférieur droit du bureau et cliquez sur Tous les paramètres 2. Après l'ouverture, cliquez sur Mise à jour et maintenance 3. Cliquez sur Récupération, cliquez sur Redémarrer maintenant sous Avancé Démarrage 4. Après le redémarrage, entrez dans cette interface, puis sélectionnez Dépannage. 5. Dans l'interface de dépannage, cliquez sur Options avancées pour ouvrir l'interface. 6. Cliquez sur Démarrer. Il y a un bouton de redémarrage sous l'interface. pour démarrer le mode sans échec. 8. Cliquez sur Ensuite, le système redémarre,

Comment configurer un système CentOS pour restreindre l'accès des utilisateurs aux processus système

Jul 08, 2023 pm 01:05 PM

Comment configurer un système CentOS pour restreindre l'accès des utilisateurs aux processus système

Jul 08, 2023 pm 01:05 PM

Comment configurer le système CentOS pour restreindre l'accès des utilisateurs aux processus système Dans un système Linux, les utilisateurs peuvent accéder et contrôler les processus système via la ligne de commande ou d'autres méthodes. Cependant, nous devons parfois restreindre l'accès de certains utilisateurs aux processus système pour améliorer la sécurité du système et empêcher les comportements malveillants. Cet article explique comment configurer sur les systèmes CentOS pour restreindre l'accès des utilisateurs aux processus système. Utilisez la configuration PAM pour restreindre PAM, à savoir PluggableAuthentication

Contrôle des autorisations dans le framework Yii : contrôler les autorisations d'accès des utilisateurs

Jun 21, 2023 pm 06:54 PM

Contrôle des autorisations dans le framework Yii : contrôler les autorisations d'accès des utilisateurs

Jun 21, 2023 pm 06:54 PM

Dans les applications Web, la sécurité est cruciale. Pour protéger la confidentialité des données des utilisateurs et des applications, un contrôle d'accès est nécessaire. Dans de nombreux cas, les utilisateurs n’ont accès qu’aux ressources ou informations dont ils ont besoin. Le composant de gestion des autorisations du framework Yii fournit un moyen simple et efficace d'y parvenir. La solution RBAC (Role-BasedAccessControl) du framework Yii vise à définir le contrôle d'accès comme des autorisations à la fois claires et flexibles. Le cœur du programme RBAC réside dans l'application