base de données

base de données

tutoriel mysql

tutoriel mysql

Comment utiliser MTR pour détecter et réparer les vulnérabilités de sécurité des bases de données

Comment utiliser MTR pour détecter et réparer les vulnérabilités de sécurité des bases de données

Comment utiliser MTR pour détecter et réparer les vulnérabilités de sécurité des bases de données

Comment utiliser MTR pour détecter et réparer les vulnérabilités de sécurité des bases de données

Les vulnérabilités de sécurité des bases de données sont un défi sérieux auquel sont confrontées de nombreuses applications et systèmes Internet. Les pirates et les attaquants malveillants peuvent exploiter ces vulnérabilités pour obtenir des informations sensibles, falsifier des données ou provoquer un crash du système. Afin de protéger la sécurité de la base de données, les développeurs doivent effectuer régulièrement des tests de sécurité et des réparations sur la base de données. Dans cet article, nous présenterons comment utiliser MTR (MySQL Testing Toolset) pour détecter et réparer les vulnérabilités de sécurité des bases de données.

MTR est un ensemble d'outils de test officiellement fourni par MySQL, qui peut aider les développeurs à effectuer des tests fonctionnels et des tests de performances de la base de données. Dans le même temps, MTR fournit également des outils et des interfaces pouvant être utilisés pour détecter les vulnérabilités de sécurité dans la base de données. Ci-dessous, nous présenterons en détail comment utiliser MTR pour effectuer ces tâches.

La première étape consiste à installer MTR. MTR est un répertoire dans le code source MySQL Vous pouvez obtenir le MTR en téléchargeant le code source MySQL et en le compilant. Dans le système Ubuntu, vous pouvez installer MTR via la commande suivante :

sudo apt-get install mysql-server mysql-source -y

Une fois l'installation terminée, vous pouvez trouver MTR dans le répertoire mysql-test du code source MySQL. mysql-test目录下找到MTR。

第二步是编写测试用例。MTR使用一种名为MTR脚本的简单语言来描述需要执行的测试用例。下面是一个示例的MTR脚本:

--source include/have_innodb.inc create table test (id int primary key, name varchar(10)); insert into test values (1, 'Alice'); insert into test values (2, 'Bob'); select * from test;

这个脚本创建了一个名为test的表,并向其中插入了两行数据,最后查询了表中的所有数据。你可以根据自己的需求编写测试用例。

第三步是运行MTR测试。你可以使用以下命令来运行MTR测试:

./mtr test_script.mtr

其中test_script.mtr

--source include/have_authentication.inc connect (con1, localhost, root, );

rrreee

oùtest_script.mtr est le nom de fichier du script MTR que vous avez écrit. MTR exécutera les cas de test dans l'ordre décrit dans le script et affichera les résultats de l'exécution sur le terminal. En exécutant des tests MTR, vous pouvez découvrir certaines vulnérabilités de sécurité potentielles dans votre base de données. Par exemple, si l'authentification par mot de passe n'est pas activée dans votre base de données, n'importe qui peut se connecter directement à la base de données et effectuer des opérations. Dans le test MTR, vous pouvez utiliser la commande suivante pour détecter si l'authentification par mot de passe est activée : rrreee

Cette commande tente de se connecter à la base de données si la connexion réussit, cela signifie que l'authentification par mot de passe est activée si la connexion échoue. cela signifie que l'authentification par mot de passe n'est pas activée. 🎜🎜La quatrième étape consiste à corriger la faille de sécurité. Une fois que vous découvrez une vulnérabilité de sécurité dans votre base de données, vous devez prendre des mesures rapides pour la corriger. Par exemple, si vous constatez que l'authentification par mot de passe n'est pas activée sur la base de données, vous devez modifier le fichier de configuration de la base de données et redémarrer la base de données pour que l'authentification par mot de passe prenne effet. 🎜🎜La correction des vulnérabilités de sécurité est un processus complexe qui nécessite que les développeurs possèdent une vaste expérience des bases de données et une sensibilisation à la sécurité. Avant de corriger, vous pouvez utiliser les tests MTR pour vérifier que le correctif est efficace. 🎜🎜En bref, en utilisant MTR pour détecter et réparer les vulnérabilités de sécurité des bases de données, les risques de sécurité potentiels peuvent être découverts et éliminés le plus tôt possible, garantissant ainsi la sécurité de la base de données. Cependant, il convient de noter que MTR n'est qu'un des outils auxiliaires et que les développeurs doivent également combiner d'autres outils et méthodes pour mettre en œuvre des mesures complètes de protection de la sécurité des bases de données. 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1359

1359

52

52

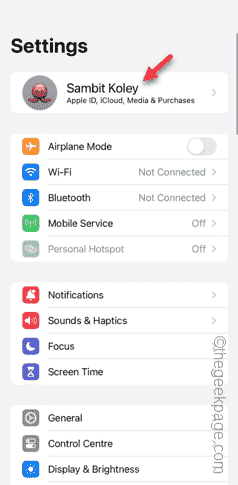

Cet identifiant Apple n'est pas encore utilisé dans l'iTunes Store : correctif

Jun 10, 2024 pm 05:42 PM

Cet identifiant Apple n'est pas encore utilisé dans l'iTunes Store : correctif

Jun 10, 2024 pm 05:42 PM

Lors de la connexion à iTunesStore à l'aide de l'AppleID, cette erreur indiquant "Cet AppleID n'a pas été utilisé dans iTunesStore" peut s'afficher à l'écran. Il n'y a pas de messages d'erreur à craindre, vous pouvez les corriger en suivant ces ensembles de solutions. Correctif 1 – Modifier l'adresse de livraison La principale raison pour laquelle cette invite apparaît dans l'iTunes Store est que vous n'avez pas la bonne adresse dans votre profil AppleID. Étape 1 – Tout d’abord, ouvrez les paramètres iPhone sur votre iPhone. Étape 2 – AppleID doit être au-dessus de tous les autres paramètres. Alors, ouvrez-le. Étape 3 – Une fois sur place, ouvrez l’option « Paiement et expédition ». Étape 4 – Vérifiez votre accès à l'aide de Face ID. étape

Comment réparer les yeux rouges sur iPhone

Feb 23, 2024 pm 04:31 PM

Comment réparer les yeux rouges sur iPhone

Feb 23, 2024 pm 04:31 PM

Vous avez donc pris de superbes photos lors de votre dernière fête, mais malheureusement, la plupart des photos que vous avez prises étaient des yeux rouges. La photo elle-même est superbe, mais les yeux rouges gâchent en quelque sorte l'image. Sans oublier que certaines de ces photos de fête peuvent provenir des téléphones de vos amis. Aujourd'hui, nous verrons comment supprimer les yeux rouges des photos. Quelle est la cause des yeux rouges sur la photo ? Les yeux rouges surviennent souvent lors de la prise de photos avec flash. En effet, la lumière du flash brille directement à l'arrière de l'œil, ce qui fait que les vaisseaux sanguins sous l'œil réfléchissent la lumière, donnant l'effet d'yeux rouges sur la photo. Heureusement, grâce aux progrès continus de la technologie, certains appareils photo sont désormais équipés de fonctions de correction des yeux rouges qui peuvent résoudre efficacement ce problème. En utilisant cette fonctionnalité, l'appareil photo prend des photos

Comment résoudre le problème de l'échec de Win11 à vérifier les informations d'identification ?

Jan 30, 2024 pm 02:03 PM

Comment résoudre le problème de l'échec de Win11 à vérifier les informations d'identification ?

Jan 30, 2024 pm 02:03 PM

Lorsque certains utilisateurs Win11 se connectent à l'aide de leurs informations d'identification, ils reçoivent un message d'erreur indiquant que vos informations d'identification ne peuvent pas être vérifiées. Que se passe-t-il ? Après que l'éditeur ait étudié ce problème, j'ai découvert qu'il pouvait y avoir plusieurs situations différentes qui causaient directement ou indirectement ce problème. Jetons un coup d'œil avec l'éditeur.

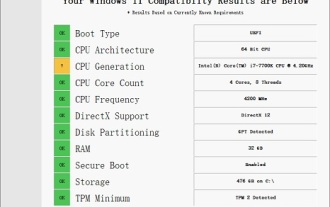

Solution au i7-7700 impossible de passer à Windows 11

Dec 26, 2023 pm 06:52 PM

Solution au i7-7700 impossible de passer à Windows 11

Dec 26, 2023 pm 06:52 PM

Les performances du i77700 sont tout à fait suffisantes pour exécuter Win11, mais les utilisateurs constatent que leur i77700 ne peut pas être mis à niveau vers Win11. Cela est principalement dû aux restrictions imposées par Microsoft, ils peuvent donc l'installer tant qu'ils ignorent cette restriction. Le i77700 ne peut pas être mis à niveau vers win11 : 1. Parce que Microsoft limite la version du processeur. 2. Seules les versions Intel de huitième génération et supérieures peuvent directement passer à Win11. 3. En tant que 7ème génération, i77700 ne peut pas répondre aux besoins de mise à niveau de Win11. 4. Cependant, le i77700 est tout à fait capable d'utiliser Win11 en douceur en termes de performances. 5. Vous pouvez donc utiliser le système d'installation directe win11 de ce site. 6. Une fois le téléchargement terminé, cliquez avec le bouton droit sur le fichier et « chargez-le ». 7. Double-cliquez pour exécuter l'opération "Un clic

Un guide simple pour résoudre les problèmes d'écran bleu de Windows 11

Dec 27, 2023 pm 02:26 PM

Un guide simple pour résoudre les problèmes d'écran bleu de Windows 11

Dec 27, 2023 pm 02:26 PM

De nombreux amis rencontrent toujours des écrans bleus lorsqu'ils utilisent des systèmes d'exploitation informatiques. Même le dernier système Win11 ne peut pas échapper au sort des écrans bleus. Par conséquent, je vous propose aujourd'hui un tutoriel sur la façon de réparer les écrans bleus Win11. Que vous ayez rencontré ou non un écran bleu, vous pouvez d'abord l'apprendre au cas où vous en auriez besoin. Comment réparer la méthode de l'écran bleu Win11 1. Si nous rencontrons un écran bleu, redémarrez d'abord le système et vérifiez s'il peut démarrer normalement. 2. S'il peut démarrer normalement, cliquez avec le bouton droit sur "Ordinateur" sur le bureau et sélectionnez "Gérer". 3. Développez ensuite "Outils système" sur le côté gauche de la fenêtre contextuelle et sélectionnez "Observateur d'événements". 4. Dans le Observateur d'événements, nous verrons quel problème spécifique a causé l'écran bleu. 5. Ensuite, suivez simplement la situation et les événements sur l'écran bleu

Mar 22, 2024 pm 12:45 PM

Mar 22, 2024 pm 12:45 PM

Un guide complet des erreurs PHP500 : causes, diagnostics et correctifs Au cours du développement PHP, nous rencontrons souvent des erreurs avec le code d'état HTTP 500. Cette erreur est généralement appelée « 500InternalServerError », ce qui signifie que des erreurs inconnues se sont produites lors du traitement de la requête côté serveur. Dans cet article, nous explorerons les causes courantes des erreurs PHP500, comment les diagnostiquer et comment les corriger, et fournirons des exemples de code spécifiques pour référence. Causes courantes des erreurs 1.500 1.

Comment réparer le volume ne peut pas être ajusté dans WIN10

Mar 27, 2024 pm 05:16 PM

Comment réparer le volume ne peut pas être ajusté dans WIN10

Mar 27, 2024 pm 05:16 PM

1. Appuyez sur win+r pour ouvrir la fenêtre d'exécution, entrez [regedit] et appuyez sur Entrée pour ouvrir l'éditeur de registre. 2. Dans l'éditeur de registre ouvert, cliquez pour développer [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]. Dans l'espace vide à droite, cliquez avec le bouton droit et sélectionnez [Nouveau - Valeur de chaîne], puis renommez-le en [systray.exe]. 3. Double-cliquez pour ouvrir systray.exe, modifiez ses données numériques en [C:WindowsSystem32systray.exe] et cliquez sur [OK] pour enregistrer les paramètres.

Le dernier chef-d'œuvre du MIT : utiliser GPT-3.5 pour résoudre le problème de la détection des anomalies des séries chronologiques

Jun 08, 2024 pm 06:09 PM

Le dernier chef-d'œuvre du MIT : utiliser GPT-3.5 pour résoudre le problème de la détection des anomalies des séries chronologiques

Jun 08, 2024 pm 06:09 PM

Aujourd'hui, j'aimerais vous présenter un article publié par le MIT la semaine dernière, utilisant GPT-3.5-turbo pour résoudre le problème de la détection des anomalies des séries chronologiques et vérifiant dans un premier temps l'efficacité du LLM dans la détection des anomalies des séries chronologiques. Il n'y a pas de réglage fin dans l'ensemble du processus et GPT-3.5-turbo est utilisé directement pour la détection des anomalies. Le cœur de cet article est de savoir comment convertir des séries temporelles en entrées pouvant être reconnues par GPT-3.5-turbo et comment concevoir. des invites ou des pipelines pour laisser LLM résoudre la tâche de détection des anomalies. Permettez-moi de vous présenter une introduction détaillée à ce travail. Titre de l'article image : Largelangagemodelscanbezero-shotanomalydete