développement back-end

développement back-end

tutoriel php

tutoriel php

Technologie d'authentification et d'autorisation des utilisateurs pour PHP et CGI : comment protéger les informations sensibles

Technologie d'authentification et d'autorisation des utilisateurs pour PHP et CGI : comment protéger les informations sensibles

Technologie d'authentification et d'autorisation des utilisateurs pour PHP et CGI : comment protéger les informations sensibles

Technologie d'authentification et d'autorisation des utilisateurs pour PHP et CGI : Comment protéger les informations sensibles

Dans les applications Web modernes, l'authentification et l'autorisation des utilisateurs sont l'un des aspects cruciaux. Avec les mécanismes d'authentification et d'autorisation appropriés, vous pouvez protéger efficacement les informations sensibles et garantir que seuls les utilisateurs autorisés peuvent accéder à des ressources spécifiques. Dans cet article, nous explorerons les techniques d'authentification et d'autorisation des utilisateurs en PHP et CGI et fournirons quelques exemples de code pour illustrer comment implémenter ces fonctions.

- Authentification utilisateur

L'authentification utilisateur est le processus de confirmation de l'identité de l'utilisateur. Sur un site Web ou une application, les utilisateurs doivent souvent fournir un nom d'utilisateur et un mot de passe pour s'authentifier. Voici un exemple simple d'authentification d'utilisateur PHP :

<?php

session_start();

// 检查用户是否已登录

if(isset($_SESSION['username'])){

echo "欢迎回来,".$_SESSION['username'];

// 进一步的用户操作

} else {

// 如果用户尚未登录,则显示登录表单

if(isset($_POST['username']) && isset($_POST['password'])){

$username = $_POST['username'];

$password = $_POST['password'];

// 检查用户名和密码是否正确

if($username == "admin" && $password == "123456"){

// 认证成功,将用户名存储在会话中

$_SESSION['username'] = $username;

echo "登录成功,欢迎您,".$username;

// 进一步的用户操作

} else {

echo "用户名或密码错误";

}

} else {

// 显示登录表单

echo '<form method="post" action="">

<input type="text" name="username" placeholder="用户名" required/><br/>

<input type="password" name="password" placeholder="密码" required/><br/>

<input type="submit" value="登录"/>

</form>';

}

}

?>Dans l'exemple ci-dessus, nous avons utilisé la variable $_SESSION pour stocker le nom d'utilisateur de l'utilisateur authentifié afin de l'identifier lors des visites ultérieures de la page. Si l'utilisateur fournit le nom d'utilisateur et le mot de passe corrects, la connexion réussit et le nom d'utilisateur est stocké dans la session. $_SESSION变量来存储已经认证的用户的用户名,以便在后续的页面访问中进行识别。如果用户提供了正确的用户名和密码,则登录成功,并将用户名存储在会话中。

- 用户授权

用户授权是基于用户身份和权限进行资源访问的过程。在一个系统中,不同的用户具有不同的权限级别,因此必须确保只有授权用户才能访问某些敏感信息或执行某些安全操作。下面是一个简单的PHP用户授权示例:

<?php

session_start();

// 检查用户是否已登录

if(isset($_SESSION['username'])){

$username = $_SESSION['username'];

// 检查用户权限

if($username == "admin"){

echo "您具有管理员权限";

// 执行管理员操作

} else {

echo "您只有普通用户权限";

// 执行普通用户操作

}

} else {

echo "请先登录";

}

?>在上述示例中,我们首先检查用户是否已经登录,如果已经登录,则检查用户权限,根据权限级别执行相应的操作。管理员用户具有更高级别的权限,可以执行管理员操作,而普通用户只能执行普通用户操作。

- 保护敏感信息

在Web应用程序中,有时需要存储和处理敏感信息,如密码、个人信息等。为了确保敏感信息的安全性,我们应该采取相应的措施来保护它们。以下是一个简单的PHP代码示例,用于存储和验证密码哈希值:

<?php

// 生成密码哈希值

$password = "123456";

$hash = password_hash($password, PASSWORD_DEFAULT);

// 存储哈希值到数据库

// 校验密码

$enteredPassword = "123456";

if(password_verify($enteredPassword, $hash)){

echo "密码正确";

} else {

echo "密码错误";

}

?>在上述示例中,我们使用密码哈希函数password_hash()来生成密码的哈希值,并将其存储在数据库中。在后续的验证过程中,我们使用password_verify()

- Autorisation utilisateur🎜L'autorisation utilisateur est le processus d'accès aux ressources basé sur l'identité et les autorisations de l'utilisateur. Dans un système, différents utilisateurs ont différents niveaux d'autorisation, il faut donc s'assurer que seuls les utilisateurs autorisés peuvent accéder à certaines informations sensibles ou effectuer certaines opérations de sécurité. Voici un exemple simple d'autorisation d'utilisateur PHP : 🎜rrreee🎜 Dans l'exemple ci-dessus, nous vérifions d'abord si l'utilisateur est déjà connecté, et si c'est le cas, vérifions les autorisations de l'utilisateur et effectuons les opérations correspondantes en fonction du niveau d'autorisation. Les utilisateurs administrateurs disposent d'autorisations de niveau supérieur et peuvent effectuer des opérations d'administrateur, tandis que les utilisateurs ordinaires ne peuvent effectuer que des opérations d'utilisateur ordinaires. 🎜

- 🎜Protéger les informations sensibles🎜🎜🎜Dans les applications Web, il est parfois nécessaire de stocker et de traiter des informations sensibles, telles que des mots de passe, des informations personnelles, etc. Afin d'assurer la sécurité des informations sensibles, nous devons prendre les mesures appropriées pour les protéger. Voici un exemple de code PHP simple pour stocker et vérifier les hachages de mot de passe : 🎜rrreee🎜 Dans l'exemple ci-dessus, nous utilisons la fonction de hachage de mot de passe

password_hash() pour générer le hachage du mot de passe et le stocker. dans la base de données. Dans le processus de vérification ultérieur, nous utilisons la fonction password_verify() pour vérifier si le mot de passe saisi par l'utilisateur correspond à la valeur de hachage précédemment stockée. 🎜🎜En résumé, PHP et CGI fournissent de puissants mécanismes d'authentification et d'autorisation des utilisateurs qui peuvent être utilisés pour protéger les informations sensibles et restreindre l'accès aux ressources. En mettant en œuvre correctement ces technologies, nous pouvons améliorer la sécurité de nos applications et garantir que seuls les utilisateurs autorisés peuvent accéder aux informations sensibles. Espérons que les exemples de code contenus dans cet article aideront les lecteurs à mieux comprendre et appliquer ces techniques. 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment effacer l'historique de protection dans Windows 11 : 2 méthodes

Apr 23, 2023 am 08:04 AM

Comment effacer l'historique de protection dans Windows 11 : 2 méthodes

Apr 23, 2023 am 08:04 AM

Lorsque votre PC manque d'espace de stockage, vous pouvez afficher instantanément de nombreux dossiers pour libérer de l'espace. Celui qui consomme beaucoup est l’historique de protection de Windows Defender, mais pouvez-vous l’effacer dans Windows 11 ? Bien que cela ne soit pas entièrement nécessaire, la suppression de l’historique de protection peut en réalité aider à libérer de l’espace de stockage sur votre système. Pour certains utilisateurs, ces fichiers occupent 20 à 25 Go d'espace, ce qui peut être intimidant si votre ordinateur manque d'espace de stockage. Voyons donc ce qu'est l'historique de protection, toutes les façons de l'effacer dans Windows 11 et comment le configurer pour qu'il s'efface automatiquement après un délai défini. Qu’est-ce que la préservation historique ? M.

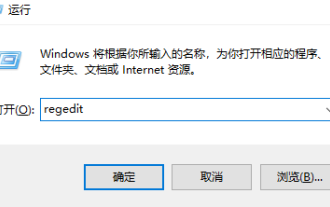

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Lorsque nous ne souhaitons plus utiliser l'actuelle édition de service à long terme de Win10 Enterprise Edition 2016, nous pouvons choisir de passer à l'édition professionnelle. La méthode est également très simple. Il suffit de modifier certains contenus et d'installer l'image système. Comment changer la version de service à long terme de Win10 Enterprise version 2016 en version professionnelle 1. Appuyez sur win+R, puis entrez « regedit » 2. Collez le chemin suivant directement dans la barre d'adresse ci-dessus : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT \CurrentVersion3 , puis recherchez l'EditionID et remplacez le contenu par "professionnel" pour confirmer

La pratique d'application de Python dans la protection du code source des logiciels

Jun 29, 2023 am 11:20 AM

La pratique d'application de Python dans la protection du code source des logiciels

Jun 29, 2023 am 11:20 AM

En tant que langage de programmation de haut niveau, le langage Python est facile à apprendre, à lire et à écrire et a été largement utilisé dans le domaine du développement de logiciels. Cependant, en raison de la nature open source de Python, le code source est facilement accessible aux autres, ce qui pose certains défis en matière de protection du code source des logiciels. Par conséquent, dans les applications pratiques, nous devons souvent adopter certaines méthodes pour protéger le code source Python et assurer sa sécurité. Dans le domaine de la protection du code source des logiciels, il existe une variété de pratiques d'application parmi lesquelles Python peut choisir. Voici quelques exemples courants

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs Introduction : Dans les applications Web modernes, l'authentification et l'autorisation des utilisateurs sont des fonctions essentielles. Pour simplifier ce processus, Flask-Security est une extension très utile qui fournit une série d'outils et de fonctions pour rendre l'authentification et l'autorisation des utilisateurs simples et pratiques. Cet article expliquera comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs. 1. Installez l'extension Flask-Security : au début

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Douyin, en tant que plate-forme de médias sociaux populaire à l'heure actuelle, offre non seulement aux gens une richesse de contenu de divertissement, mais est également devenu un canal important permettant à de nombreuses marques et commerçants de promouvoir leurs produits et de réaliser des ventes. Parmi eux, le découpage et la vente de produits par Douyin sont devenus une méthode de marketing nouvelle et efficace. Alors, comment obtenir l'autorisation pour les produits en tranches de Douyin ? 1. Comment obtenir l'autorisation pour les produits en tranches de Douyin ? Les produits en tranches de Douyin décomposent de longues vidéos en courts clips vidéo et y intègrent des informations sur la promotion des produits pour attirer les téléspectateurs. acheter. . Lors du découpage et de la vente de marchandises sur Douyin, la première étape consiste à obtenir l'autorisation de la vidéo originale. Lorsque vous recherchez un concédant de licence approprié, vous pouvez envisager d'utiliser différents canaux tels que la plateforme Douyin, les médias sociaux et les forums industriels. Trouvez des créateurs ou des détenteurs de droits d'auteur avec du contenu vidéo populaire et connectez-vous activement avec eux,

UniApp implémente une analyse détaillée de la connexion et de l'autorisation des utilisateurs

Jul 05, 2023 pm 11:54 PM

UniApp implémente une analyse détaillée de la connexion et de l'autorisation des utilisateurs

Jul 05, 2023 pm 11:54 PM

Analyse détaillée de la mise en œuvre par UniApp de la connexion et de l'autorisation des utilisateurs. Dans le développement d'applications mobiles modernes, la connexion et l'autorisation des utilisateurs sont des fonctions essentielles. En tant que cadre de développement multiplateforme, UniApp fournit un moyen pratique de mettre en œuvre la connexion et l'autorisation des utilisateurs. Cet article explorera les détails de la mise en œuvre de la connexion et de l'autorisation des utilisateurs dans UniApp, et joindra des exemples de code correspondants. 1. Implémentation de la fonction de connexion utilisateur Créer une page de connexion La fonction de connexion utilisateur nécessite généralement une page de connexion, qui contient un formulaire permettant aux utilisateurs de saisir leur numéro de compte et leur mot de passe ainsi qu'un bouton de connexion.

Comment utiliser correctement sessionStorage pour protéger les données sensibles

Jan 13, 2024 am 11:54 AM

Comment utiliser correctement sessionStorage pour protéger les données sensibles

Jan 13, 2024 am 11:54 AM

Comment utiliser correctement sessionStorage pour stocker des informations sensibles nécessite des exemples de code spécifiques Que ce soit dans le développement Web ou le développement d'applications mobiles, nous devons souvent stocker et traiter des informations sensibles, telles que les informations de connexion des utilisateurs, les numéros d'identification, etc. Dans le développement front-end, l'utilisation de sessionStorage est une solution de stockage courante. Cependant, étant donné que sessionStorage est un stockage basé sur un navigateur, certains problèmes de sécurité doivent être pris en compte pour garantir que les informations sensibles stockées ne soient pas consultées et utilisées de manière malveillante.

Comment implémenter l'authentification et l'autorisation dans les applications PHP à l'aide de JWT

Aug 03, 2023 pm 10:17 PM

Comment implémenter l'authentification et l'autorisation dans les applications PHP à l'aide de JWT

Aug 03, 2023 pm 10:17 PM

Comment utiliser JWT pour implémenter l'authentification et l'autorisation dans les applications PHP Introduction : Avec le développement rapide d'Internet, l'authentification et l'autorisation deviennent de plus en plus importantes dans les applications Web. JSONWebToken (JWT) est un mécanisme d'authentification et d'autorisation populaire largement utilisé dans les applications PHP. Cet article expliquera comment utiliser JWT pour implémenter l'authentification et l'autorisation dans les applications PHP, et fournira des exemples de code pour aider les lecteurs à mieux comprendre l'utilisation de JWT. 1. Introduction à JWTJSONWebTo