Avant-propos

Escalade dans la fosse d'exploitation et de maintenance Je travaille dessus depuis plusieurs années. Je me souviens encore qu'au début, je ne pouvais utiliser que quelques commandes simples. Lors de l'écriture de scripts, je voulais aussi être aussi simple que possible, donc parfois les scripts que j'écrivais étaient longs et longs. malodorant.

Comme certaines commandes avancées, comme la commande Xargs, la commande pipeline, la commande de réponse automatique, etc. Si je l'avais su au début, j'aurais peut-être écrit un script concis et efficace.

Pour une raison quelconque, je souhaite expliquer l'utilisation de certaines commandes avancées utilisées sous Linux au profit des autres et de moi-même. Si je ne m'en souviens pas à l'avenir, je peux également y revenir.

1. Commande xargs pratique

Dans une utilisation quotidienne, je pense que la commande xargs est plus importante et plus pratique. Nous pouvons transmettre la sortie de la commande en tant que paramètre à une autre commande en utilisant cette commande.

Par exemple, nous souhaitons rechercher les fichiers se terminant par .conf dans un certain chemin et classer ces fichiers. L'approche courante consiste à rechercher d'abord les fichiers se terminant par .conf, puis à les exporter dans un fichier. utilisez la commande file file classification pour classer les fichiers de sortie.

Cette méthode ordinaire est en effet un peu gênante, c'est donc là que la commande xargs s'avère utile.

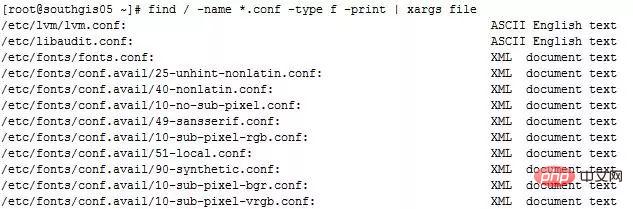

Exemple 1 : recherchez les fichiers se terminant par .conf dans le répertoire / et classez les fichiers

Commande :

find / -name *.conf -type f \ -print | xargs file

Le résultat de sortie est le suivant :

xargs ne peut pas seulement être ajouté après Pour les commandes de classification de fichiers, vous pouvez également ajouter de nombreuses autres commandes, telles que la commande tar pour être honnête. Vous pouvez utiliser la commande find avec la commande tar pour rechercher les fichiers spéciaux dans le chemin spécifié à l'aide de la commande find, puis utiliser. la commande tar pour le savoir Les fichiers sont packagés directement, la commande est la suivante :

find / -name *.conf -type f \ -print | xargs tar cjf test.tar.gz

二、命令或脚本后台运行

有时候我们进行一些操作的时候,不希望我们的操作在终端会话断了之后就跟着断了,特别是一些数据库导入导出操作,如果涉及到大数据量的操作,我们不可能保证我们的网络在我们的操作期间不出问题,所以后台运行脚本或者命令对我们来说是一大保障。

比如说我们想把数据库的导出操作后台运行,并且将命令的操作输出记录到文件,那么我们可以这么做:(反斜杠代表换行,可以忽略)

nohup mysqldump -uroot -pxxxxx \ —all-databases > \ ./alldatabases.sql &(xxxxx是密码)

当然如果你不想密码明文,你还可以这么做:

nohup mysqldump -uroot -pxxxxx \ —all-databases \ > ./alldatabases.sql (后面不加&符号)

执行了上述命令后,会提示叫你输入密码,输入密码后,该命令还在前台运行,但是我们的目的是后天运行该命令,这个时候你可以按下Ctrl+Z,然后在输入bg就可以达到第一个命令的效果,让该命令后台运行,同时也可以让密码隐蔽输入。

命令后台执行的结果会在命令执行的当前目录下留下一个nohup.out文件,查看这个文件就知道命令有没有执行报错等信息。

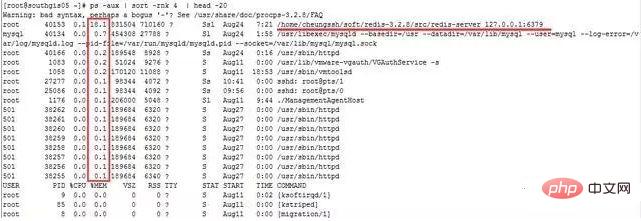

三、找出当前系统内存使用量较高的进程

在很多运维的时候,我们发现内存耗用较为严重,那么怎么样才能找出内存消耗的进程排序呢?

命令:

ps -aux | sort -rnk 4 | head -20

输出的第4列就是内存的耗用百分比。最后一列就是相对应的进程。

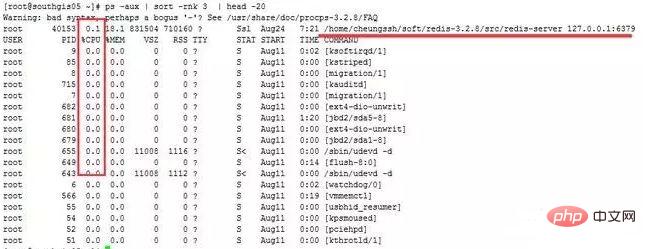

四、找出当前系统CPU使用量较高的进程

在很多运维的时候,我们发现CPU耗用较为严重,那么怎么样才能找出CPU消耗的进程排序呢?

命令:

ps -aux | sort -rnk 3 | head -20

输出的第3列为CPU的耗用百分比,最后一列就是对应的进程。

牛逼啊!接私活必备的 N 个开源项目!赶快收藏

我想大家应该也发现了,sort 命令后的3、4其实就是代表着第3列进行排序、第4列进行排序。

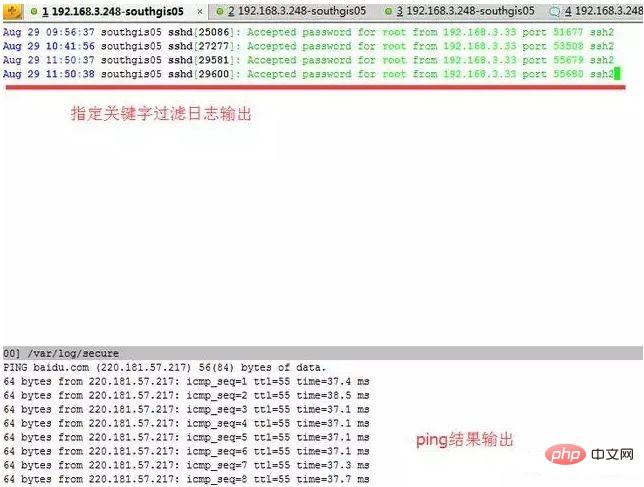

五、同时查看多个日志或数据文件

在日常工作中,我们查看日志文件的方式可能是使用tail命令在一个个的终端查看日志文件,一个终端就看一个日志文件。包括我在内也是,但是有时候也会觉得这种方式略显麻烦,其实有个工具叫做multitail可以在同一个终端同时查看多个日志文件。

首先安装multitail:

wget ftp://ftp.is.co.za/mirror/ftp.rpmforge.net/redhat/el6/en/x86_64/dag/RPMS/multitail-5.2.9-1.el6.rf.x86_64.rpm yum -y localinstall multitail-5.2.9-1.el6.rf.x86_64.rpm

multitail工具支持文本的高亮显示,内容过滤以及更多你可能需要的功能。

如下就来一个有用的例子:

此时我们既想查看secure的日志指定过滤关键字输出,又想查看实时的网络ping情况:

命令如下:

multitail -e "Accepted" \/var/log/secure -l "ping baidu.com"

不是很方便?如果平时我们想查看两个日志之间的关联性,可以观察日志输出是否有触发等。如果分开两个终端可能来回进行切换有点浪费时间,这个multitail工具查看未尝不是一个好方法。

6. Continuez à pinger et enregistrez les résultats dans le journal

Plusieurs fois, l'exploitation et la maintenance entendront toujours une voix, y a-t-il un problème avec le réseau, provoquant des symptômes étranges dans l'entreprise, il doit y avoir un problème avec le réseau du serveur. C'est ce qu'on appelle communément prendre le blâme. S'il y a un problème avec l'entreprise, le personnel concerné ne sera pas en mesure d'en trouver la raison immédiatement. Dans de nombreux cas, il attribuera le problème à un problème avec le réseau du serveur.

À ce moment-là, si vous cinglez quelques paquets et jetez les résultats, les gens vous réfuteront. C'était juste un problème à cette époque. Maintenant que les affaires sont revenues à la normale, le réseau doit être normal. cette fois, vous serez probablement en colère à mort.

你要是再拿出zabbix等网络监控的数据,这个时候就不太妥当了,zabbix的采集数据间隔你不可能设置成1秒钟1次吧?小编就遇到过这样的问题,结果我通过以下的命令进行了ping监控采集。

然后再有人让我背锅的时候,我把出问题时间段的ping数据库截取出来,大家公开谈,结果那次被我叼杠回去了,以后他们都不敢轻易甩锅了,这个感觉好啊。

命令:

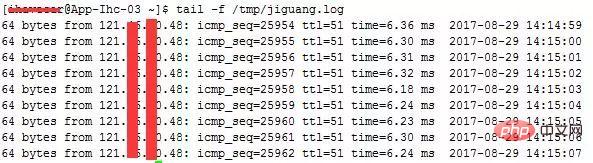

ping api.jpush.cn | awk '{ print $0 " " strftime(“%Y-%m-%d %H:%M:%S”,systime()) }' >> /tmp/jiguang.log &输出的结果会记录到/tmp/jiguang.log 中,每秒钟新增一条ping记录,如下:

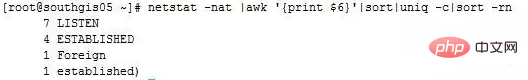

七、查看tcp连接状态

指定查看80端口的tcp连接状态,有利于分析连接是否释放,或者攻击时进行状态分析。另外,搜索公众号Java架构师技术后台回复“面试题”,获取一份惊喜礼包。

命令:

netstat -nat |awk \'{print $6}' |sort|\uniq -c|sort -rn

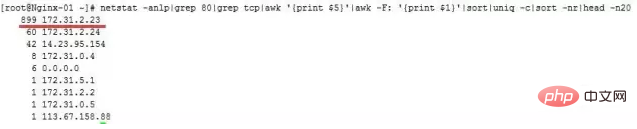

八、查找80端口请求数最高的前20个IP

有时候业务的请求量突然上去了,那么这个时候我们可以查看下请求来源IP情况,如果是集中在少数IP上的,那么可能是存在攻击行为,我们使用防火墙就可以进行封禁。命令如下:

netstat -anlp|grep 80|grep tcp|awk '{print $5}' \|awk -F: '{print $1}'|sort|uniq -c|sort -nr|head -n20

9. SSH implémente la redirection de port

Peut-être que de nombreux amis ont entendu dire que ssh est un protocole de sécurité de connexion à distance sous Linux, qui est un serveur de gestion de connexion à distance populaire. Mais peu d’amis auront entendu dire que ssh peut également effectuer une redirection de port. En fait, la fonction de ssh pour la redirection de port est toujours très puissante. Démontrons ci-dessous.

Contexte de l'instance : notre société dispose d'une machine bastion et toute opération doit être effectuée sur la machine bastion. Certains développeurs doivent accéder au panneau principal d'ElasticSearch pour afficher l'état du cluster, mais nous ne souhaitons pas cartographier le cluster. Port 9200 d'ElasticSearch. Vous souhaitez toujours accéder via la machine bastion. Par conséquent, la requête vers la machine bastion (192.168.1.15) est transmise au 9200 du serveur ElasticSearch (192.168.1.19).

Exemple :

Transférer l'accès au port 9200 envoyé à la machine locale (192.168.1.15) vers le port 9200 de 192.168.1.19

ssh -p 22 -C -f -N -g -L \9200:192.168.1.19:9200 \ihavecar@192.168.1.19

记住:前提是先进行秘钥传输。

命令执行完后,访问192.168.1.15:9200端口则真实是访问192.168.1.19:9200端口。

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!