Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Linux - 11 étapes pour vous apprendre à vérifier parfaitement si votre serveur a été compromis

Linux - 11 étapes pour vous apprendre à vérifier parfaitement si votre serveur a été compromis

Linux - 11 étapes pour vous apprendre à vérifier parfaitement si votre serveur a été compromis

1

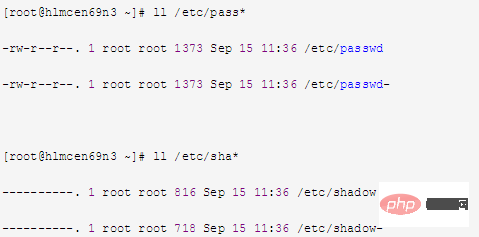

La intrus peut supprimer les informations du journal de la machine, vous pouvez vérifier si les informations du journal existent toujours ou si elles ont été effacées. 2 L'intruspeut créer un nouveau fichier pour stocker les noms d'utilisateur et les mots de passeVous pouvez afficher les fichiers /etc/passwd et /etc/shadow, exemples de commandes associées :

3

4

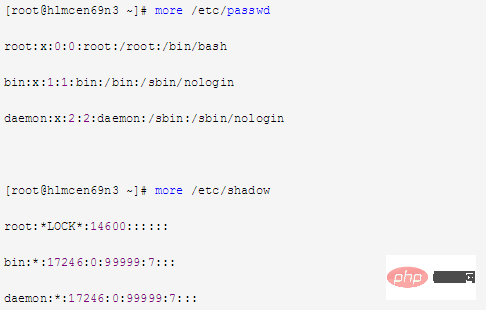

Voir le dernier événement de connexion réussie et le dernier événement de connexion infructueux de la machinecorrespondant au log "/var/log/lastlog" , exemple de commande associé :

5

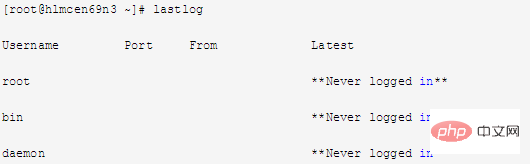

Afficher tous les utilisateurs actuellement connectés à la machinecorrespondant au fichier journal "/var/run/utmp", exemples de commandes associées :

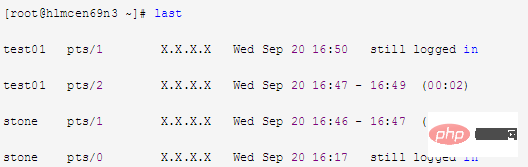

6Affichez les utilisateurs connectés depuis la création de la machine

correspondant au fichier journal "/var/log/wtmp", exemples de commandes associées :

De plus, c'est ainsi que vous devez rechercher des comptes Linux officiels. Répondez « git books » dans le backend et recevez un paquet cadeau surprise.

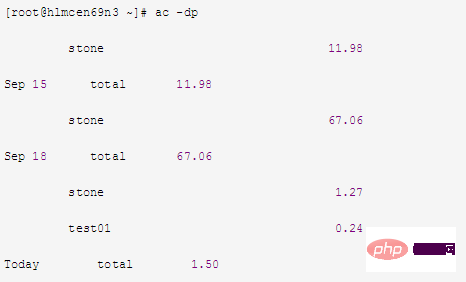

7

Afficher le temps de connexion (heures) de tous les utilisateurs de la machinecorrespondant au fichier log "/var/log/wtmp", exemples de commandes associées :

8

Sivous constatez que la machine génère un trafic anormalVous pouvez utiliser la commande "tcpdump" pour capturer les paquets réseau afin de visualiser la situation du trafic ou utiliser l'outil "iperf" pour voir la situation du trafic

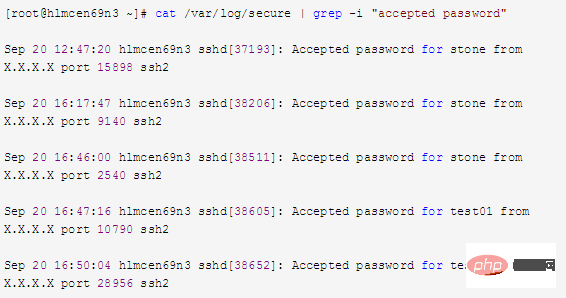

9

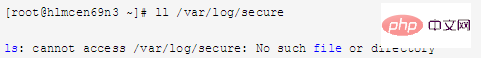

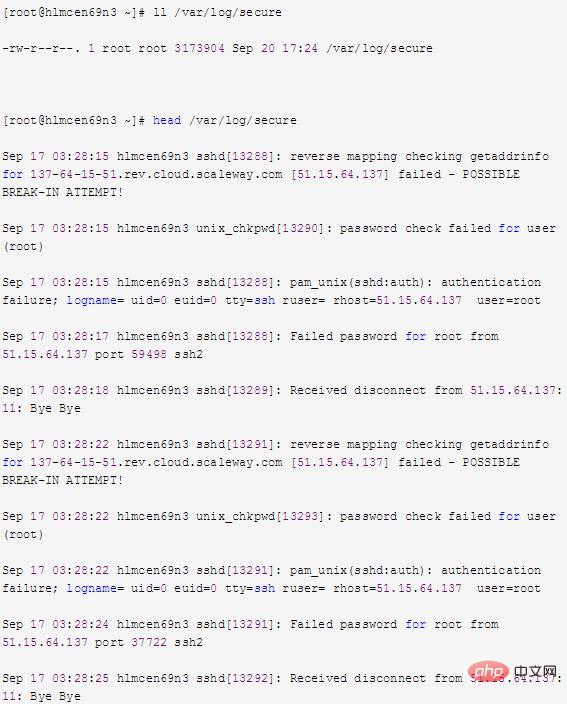

Vous pouvez consulter le fichier /var/log/securelogEssayez de découvrir les informations de l'intrus, exemples de commandes associées :

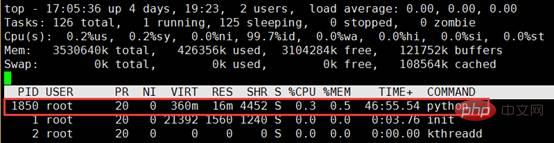

10

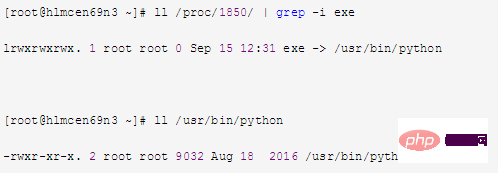

Interrogez le fichier de script d'exécution correspondant au processus anormalcommande a.top pour afficher le PID correspondant au processus anormal

b Recherchez le processus dans. le répertoire du système de fichiers virtuel Fichier exécutable Suivez la communauté chinoise Linux

11

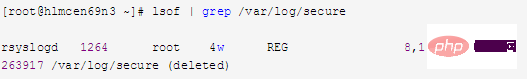

S'il est confirmé que la machine a été envahie et que des fichiers importants ont été supprimés, vous pouvez essayer de récupérer les fichiers supprimés. Remarque :a. /secure, il s'avère que le fichier n'existe plus

b Utilisez la commande lsof pour vérifier s'il existe actuellement un processus d'ouverture /var/log/secure,

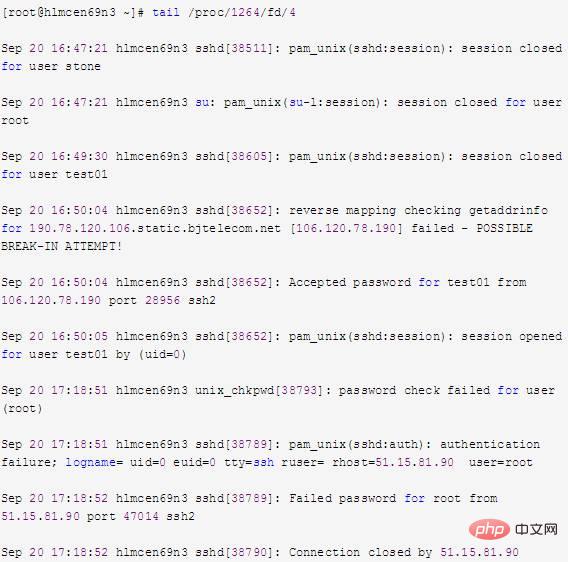

d D'en haut. Il ressort des informations que vous pouvez récupérer les données en consultant /proc/1264/fd/4. Si vous pouvez afficher les données correspondantes via le descripteur de fichier, vous pouvez utiliser la redirection d'E/S pour les rediriger vers le fichier, par exemple :

Vérifiez à nouveau /var/log/secure et trouvez que The. le fichier existe déjà. Cette méthode de récupération de fichiers supprimés est très utile pour de nombreuses applications, notamment les fichiers journaux et les bases de données.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Différence entre Centos et Ubuntu

Apr 14, 2025 pm 09:09 PM

Différence entre Centos et Ubuntu

Apr 14, 2025 pm 09:09 PM

Les principales différences entre Centos et Ubuntu sont: l'origine (Centos provient de Red Hat, pour les entreprises; Ubuntu provient de Debian, pour les particuliers), la gestion des packages (Centos utilise Yum, se concentrant sur la stabilité; Ubuntu utilise APT, pour une fréquence de mise à jour élevée), le cycle de support (CentOS fournit 10 ans de soutien, Ubuntu fournit un large soutien de LT tutoriels et documents), utilisations (Centos est biaisé vers les serveurs, Ubuntu convient aux serveurs et aux ordinateurs de bureau), d'autres différences incluent la simplicité de l'installation (Centos est mince)

Comment installer CentOS

Apr 14, 2025 pm 09:03 PM

Comment installer CentOS

Apr 14, 2025 pm 09:03 PM

Étapes d'installation de CentOS: Téléchargez l'image ISO et Burn Bootable Media; démarrer et sélectionner la source d'installation; sélectionnez la langue et la disposition du clavier; configurer le réseau; partitionner le disque dur; définir l'horloge système; créer l'utilisateur racine; sélectionnez le progiciel; démarrer l'installation; Redémarrez et démarrez à partir du disque dur une fois l'installation terminée.

Centos arrête la maintenance 2024

Apr 14, 2025 pm 08:39 PM

Centos arrête la maintenance 2024

Apr 14, 2025 pm 08:39 PM

Centos sera fermé en 2024 parce que sa distribution en amont, Rhel 8, a été fermée. Cette fermeture affectera le système CentOS 8, l'empêchant de continuer à recevoir des mises à jour. Les utilisateurs doivent planifier la migration et les options recommandées incluent CentOS Stream, Almalinux et Rocky Linux pour garder le système en sécurité et stable.

Explication détaillée du principe docker

Apr 14, 2025 pm 11:57 PM

Explication détaillée du principe docker

Apr 14, 2025 pm 11:57 PM

Docker utilise les fonctionnalités du noyau Linux pour fournir un environnement de fonctionnement d'application efficace et isolé. Son principe de travail est le suivant: 1. Le miroir est utilisé comme modèle en lecture seule, qui contient tout ce dont vous avez besoin pour exécuter l'application; 2. Le Système de fichiers Union (UnionFS) empile plusieurs systèmes de fichiers, ne stockant que les différences, l'économie d'espace et l'accélération; 3. Le démon gère les miroirs et les conteneurs, et le client les utilise pour l'interaction; 4. Les espaces de noms et les CGROUP implémentent l'isolement des conteneurs et les limitations de ressources; 5. Modes de réseau multiples prennent en charge l'interconnexion du conteneur. Ce n'est qu'en comprenant ces concepts principaux que vous pouvez mieux utiliser Docker.

Le choix de Centos après l'arrêt de l'entretien

Apr 14, 2025 pm 08:51 PM

Le choix de Centos après l'arrêt de l'entretien

Apr 14, 2025 pm 08:51 PM

CentOS a été interrompu, les alternatives comprennent: 1. Rocky Linux (meilleure compatibilité); 2. Almalinux (compatible avec CentOS); 3. Serveur Ubuntu (configuration requise); 4. Red Hat Enterprise Linux (version commerciale, licence payante); 5. Oracle Linux (compatible avec Centos et Rhel). Lors de la migration, les considérations sont: la compatibilité, la disponibilité, le soutien, le coût et le soutien communautaire.

Que faire après Centos arrête la maintenance

Apr 14, 2025 pm 08:48 PM

Que faire après Centos arrête la maintenance

Apr 14, 2025 pm 08:48 PM

Une fois CentOS arrêté, les utilisateurs peuvent prendre les mesures suivantes pour y faire face: sélectionnez une distribution compatible: comme Almalinux, Rocky Linux et CentOS Stream. Migrez vers les distributions commerciales: telles que Red Hat Enterprise Linux, Oracle Linux. Passez à Centos 9 Stream: Rolling Distribution, fournissant les dernières technologies. Sélectionnez d'autres distributions Linux: comme Ubuntu, Debian. Évaluez d'autres options telles que les conteneurs, les machines virtuelles ou les plates-formes cloud.

Comment utiliser Docker Desktop

Apr 15, 2025 am 11:45 AM

Comment utiliser Docker Desktop

Apr 15, 2025 am 11:45 AM

Comment utiliser Docker Desktop? Docker Desktop est un outil pour exécuter des conteneurs Docker sur les machines locales. Les étapes à utiliser incluent: 1. Installer Docker Desktop; 2. Démarrer Docker Desktop; 3. Créer une image Docker (à l'aide de DockerFile); 4. Build Docker Image (en utilisant Docker Build); 5. Exécuter Docker Container (à l'aide de Docker Run).

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

Les raisons de l'installation des extensions de code vs peuvent être: l'instabilité du réseau, les autorisations insuffisantes, les problèmes de compatibilité système, la version de code vs est trop ancienne, un logiciel antivirus ou des interférences de pare-feu. En vérifiant les connexions réseau, les autorisations, les fichiers journaux, la mise à jour vs du code, la désactivation des logiciels de sécurité et le redémarrage du code ou des ordinateurs, vous pouvez progressivement dépanner et résoudre les problèmes.