Selon les informations de ce site Web du 13 août, Phoronix a découvert qu'AMD avait intégré un nouveau correctif de vulnérabilité pour le noyau Linux, principalement parce que le processeur AMD Zen de première génération peut perdre des données après une division par zéro.

Au moment de cette publication, le noyau stable Linux 6.4.10 et le noyau Linux 6.1.45 / 5.15.126 / 5.10.190 LTS ont tous corrigé cette vulnérabilité.

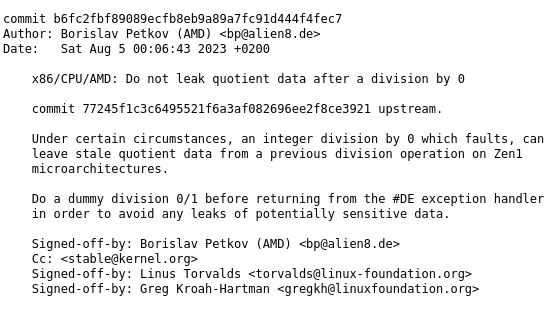

Le développeur AMD Linux, Borislav Petkov, a écrit un correctif de noyau pour résoudre un bug dans les processeurs Ryzen des séries 1000 et EPYC 7001. Il a expliqué :

Dans certains cas, une erreur se produit lors de la division d'un nombre entier par 0, cela peut laisser un quotient obsolète. données des opérations précédentes de la division sur les architectures Zen1.

Effectuez une division factice 0/1 avant de revenir du gestionnaire d'exceptions #DE pour éviter tout problème potentiel de fuite de données sensibles w.

Dans le code, ce problème est simplement appelé "AMD DIV0 Speculation Bug".

Bien entendu, la division virtuelle 0/1 ne fonctionne que sur les processeurs AMD Zen 1. Le message du noyau ajouté par ce correctif indique également que la désactivation de la technologie SMT offre une protection « complète » contre les problèmes de division par zéro.

En plus des correctifs AMD Zen 1, divers autres bugs ont été corrigés dans les noyaux Linux stables et LTS cette semaine.

Déclaration publicitaire : les liens de saut externes contenus dans l'article (y compris, mais sans s'y limiter, les hyperliens, les codes QR, les mots de passe, etc.) sont utilisés pour transmettre plus d'informations et gagner du temps de sélection. Les résultats sont à titre de référence. uniquement. Tous les articles de ce site contiennent cette déclaration.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment nettoyer le lecteur C de l'ordinateur lorsqu'il est plein

Comment nettoyer le lecteur C de l'ordinateur lorsqu'il est plein

fil prix de la devise prix en temps réel

fil prix de la devise prix en temps réel

Comment défendre les serveurs cloud contre les attaques DDoS

Comment défendre les serveurs cloud contre les attaques DDoS

Comment télécharger Binance

Comment télécharger Binance

Comment acheter et vendre du Bitcoin sur Huobi.com

Comment acheter et vendre du Bitcoin sur Huobi.com

Comment ouvrir le fichier iso

Comment ouvrir le fichier iso

Quelles sont les fonctions des réseaux informatiques

Quelles sont les fonctions des réseaux informatiques

comment cacher l'adresse IP

comment cacher l'adresse IP

Comment résoudre les problèmes lors de l'analyse des packages

Comment résoudre les problèmes lors de l'analyse des packages