Quels sont les défauts de la technologie des pare-feu ?

Les lacunes de la technologie de pare-feu sont les attaques de la couche d'application, les attaques internes, les menaces persistantes avancées, la gestion complexe des règles de pare-feu, les points de défaillance uniques du pare-feu, l'incapacité du pare-feu à protéger les terminaux et l'incapacité du pare-feu à empêcher les fuites de données internes. Introduction détaillée : 1. Attaques de la couche application. Les pare-feu traditionnels fonctionnent principalement au niveau de la couche réseau et de la couche transport. Ils sont relativement faibles contre les attaques de code malveillant dans les requêtes HTTP, les injections SQL, les attaques de scripts intersites, etc. sont difficiles à détecter et bloqués par les pare-feu traditionnels car les pare-feu n'ont pas de visibilité approfondie sur les données de la couche application, etc.

Le système d'exploitation de ce tutoriel : système Windows 10, ordinateur DELL G3.

La technologie pare-feu est une technologie importante dans la sécurité des réseaux informatiques. Elle protège les ordinateurs et les ressources réseau contre les attaques potentielles en surveillant et en contrôlant le trafic réseau. Cependant, la technologie des pare-feu n’est pas parfaite et présente certains défauts et limites. Les lacunes de la technologie pare-feu seront décrites en détail ci-dessous.

Attaques de la couche application : les pare-feu traditionnels fonctionnent principalement au niveau de la couche réseau et de la couche transport, et sont relativement faibles contre les attaques de la couche application. Par exemple, du code malveillant dans les requêtes HTTP, l'injection SQL, les attaques de scripts intersites, etc. Ces attaques sont difficiles à détecter et à bloquer par les pare-feu traditionnels car le pare-feu ne peut pas comprendre en profondeur les données au niveau de la couche application.

Attaques internes : les pare-feu sont généralement déployés à la périphérie du réseau pour protéger les réseaux internes des menaces externes. Cependant, il ne protège pas contre les attaques internes, qui sont des menaces provenant de l’intérieur du réseau. En effet, les pare-feu sont insensibles au trafic sur le réseau interne et les attaquants internes peuvent mener des attaques en contournant le pare-feu ou en exploitant les privilèges du réseau interne.

Menace persistante avancée (APT) : les pare-feu traditionnels sont principalement basés sur la correspondance de signatures et la liste noire pour détecter et bloquer les menaces, tandis que les menaces persistantes avancées sont généralement masquées à l'aide de technologies avancées et sont difficiles à détecter et à bloquer via les pare-feu traditionnels. Les attaquants APT peuvent utiliser des communications cryptées, des canaux de transmission secrets et d'autres moyens pour contourner la surveillance et la défense du pare-feu.

Gestion complexe des règles de pare-feu : les règles de pare-feu sont la clé pour configurer le pare-feu, contrôler le trafic réseau en définissant les règles de trafic autorisées et interdites. Cependant, à mesure que les réseaux augmentent en taille et en complexité, la gestion des règles de pare-feu devient très complexe et difficile. Des problèmes tels que des conflits de règles, des chevauchements de règles et des erreurs de règles peuvent entraîner une défaillance du pare-feu ou des failles de sécurité.

Point de défaillance unique du pare-feu : le pare-feu est généralement l'un des périphériques clés du réseau, et sa défaillance peut entraîner la perte de protection de l'ensemble du réseau. Si un pare-feu tombe en panne ou est attaqué, le réseau ne fonctionnera pas correctement et sera vulnérable aux attaques. Par conséquent, un seul pare-feu risque de créer un seul point de défaillance.

Les pare-feu ne peuvent pas protéger les terminaux : les pare-feu protègent principalement la périphérie du réseau et ne peuvent pas fournir une protection efficace aux terminaux, tels que les ordinateurs personnels et les smartphones. Les appareils finaux peuvent être attaqués par des logiciels malveillants, des virus, des vers, etc. Les pare-feu ne peuvent pas empêcher ces attaques.

Les pare-feu ne peuvent pas empêcher les fuites de données internes : les pare-feu sont principalement utilisés pour contrôler le trafic réseau entrant et sortant, mais leur protection contre les fuites de données internes est relativement faible. Si les terminaux du réseau interne sont infectés par des logiciels malveillants ou compromis, les attaquants peuvent divulguer des données sensibles vers l'extérieur en contournant le pare-feu.

En résumé, bien que la technologie pare-feu joue un rôle important dans la sécurité des réseaux, elle présente encore quelques défauts et limites. Afin d'améliorer le niveau de sécurité du réseau, nous devons appliquer de manière globale diverses technologies de sécurité, telles que les systèmes de détection d'intrusion, l'analyse des vulnérabilités, etc., pour créer un système de défense de sécurité du réseau plus robuste et plus complet.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Correctif : erreur d'activation Windows 0x87e10bc6 sous Windows 11

Apr 19, 2023 pm 01:37 PM

Correctif : erreur d'activation Windows 0x87e10bc6 sous Windows 11

Apr 19, 2023 pm 01:37 PM

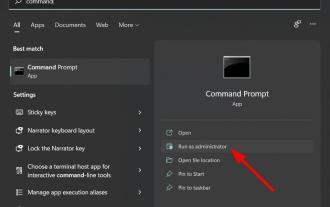

Le problème d'erreur d'activation de Windows 11 0x87e10bc6 se produit lorsque certains utilisateurs tentent d'activer la plate-forme à l'aide d'une clé de produit via les paramètres. Lorsque ce problème se produit, l'onglet Activation dans Paramètres affiche le message d'erreur suivant : Quelque chose nous empêche de communiquer avec le serveur d'activation. Attendez quelques minutes et réessayez. Code d'erreur : 0x87e10bc6. Des erreurs d'activation spécifiques peuvent survenir car un pare-feu bloque la connexion aux serveurs d'activation de Microsoft. Par conséquent, lorsque cette erreur se produit, les utilisateurs ne peuvent pas activer Windows 11 à l'aide de leur clé de produit. Malheureusement, même les utilisateurs de Windows 10 ont été confrontés au même problème dans le passé, alors préparez-vous à en profiter.

Comment corriger « Erreur : 0x80070185, l'opération Cloud a échoué » dans OneDrive

May 16, 2023 pm 04:26 PM

Comment corriger « Erreur : 0x80070185, l'opération Cloud a échoué » dans OneDrive

May 16, 2023 pm 04:26 PM

OneDrive est une application de stockage cloud populaire fournie par Microsoft. La plupart d'entre nous utilisent OneDrive pour stocker nos fichiers, dossiers, documents, etc. Mais certains utilisateurs se sont plaints du fait que lorsqu'ils tentent d'accéder à des fichiers partagés sur OneDrive, une erreur indiquant « Erreur : 0x80070185, l'opération Cloud a échoué ». Par conséquent, ils ne peuvent effectuer aucune opération sur OneDrive telle que copier des fichiers, coller, télécharger des fichiers partagés, etc. De nos jours, il est nécessaire d’utiliser ces opérations dans notre travail quotidien. Cette erreur peut être facilement résolue et pour cela, nous disposons de quelques méthodes que nous pouvons appliquer et essayer de résoudre le problème. Commençons ! Méthode 1 – Déconnectez-vous et reconnectez-vous aux étapes de l’application OneDrive

8 gros correctifs si Grammarly ne fonctionne pas sur le navigateur Windows 10

May 05, 2023 pm 02:16 PM

8 gros correctifs si Grammarly ne fonctionne pas sur le navigateur Windows 10

May 05, 2023 pm 02:16 PM

Si vous rencontrez des problèmes de syntaxe sur votre PC Windows 10 ou 11, cet article vous aidera à résoudre le problème. Grammarly est l'un des assistants de saisie les plus populaires pour corriger la grammaire, l'orthographe, la clarté, etc. C’est devenu un élément essentiel des professionnels de l’écriture. Cependant, si cela ne fonctionne pas correctement, cela peut être une expérience très frustrante. De nombreux utilisateurs de Windows ont signalé que cet outil ne fonctionnait pas correctement sur leur ordinateur. Nous avons effectué une analyse approfondie et trouvé la cause et la solution de ce problème. Pourquoi Grammarly ne fonctionne-t-il pas sur mon PC ? Grammarly sur PC peut ne pas fonctionner correctement pour plusieurs raisons courantes. Il comprend les éléments suivants

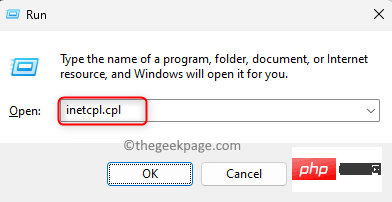

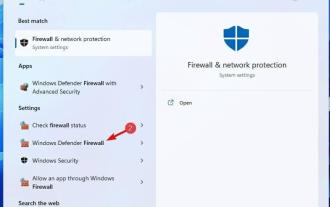

Solution grise des paramètres avancés du pare-feu Win11

Dec 24, 2023 pm 07:53 PM

Solution grise des paramètres avancés du pare-feu Win11

Dec 24, 2023 pm 07:53 PM

Lors de la configuration du pare-feu, de nombreux amis constatent que les paramètres avancés de leur pare-feu Win11 sont grisés et ne peuvent pas être cliqués. Cela peut être dû au fait de ne pas avoir ajouté d’unité de contrôle ou à une ouverture incorrecte des paramètres avancés. Voyons comment résoudre ce problème. Les paramètres avancés du pare-feu Win11 sont grisés Méthode 1 : 1. Tout d'abord, cliquez sur le menu Démarrer ci-dessous, recherchez et ouvrez « Panneau de configuration » en haut 2. Ensuite, ouvrez « Pare-feu Windows Defender » 3. Après avoir entré, vous pouvez ouvrir « Avancé ». Paramètres" dans la colonne de gauche. Méthode 2 : 1. Si la méthode ci-dessus ne peut pas être ouverte, vous pouvez cliquer avec le bouton droit sur « Menu Démarrer » et ouvrir « Exécuter ». 2. Entrez ensuite « mmc » et appuyez sur Entrée pour confirmer l'ouverture. 3. Après ouverture, cliquez en haut à gauche

Comment réparer le code d'erreur Steam 130 sur un PC Windows

Apr 28, 2023 pm 01:40 PM

Comment réparer le code d'erreur Steam 130 sur un PC Windows

Apr 28, 2023 pm 01:40 PM

Steam est une plateforme de streaming de jeux en ligne populaire qui permet à ses utilisateurs d'acheter et de jouer à des jeux ainsi que de discuter avec d'autres joueurs sur la plateforme. Outre les fonctionnalités qu’elle propose, il existe également quelques bugs rencontrés sur la plateforme. L'une de ces erreurs rencontrées par de nombreux utilisateurs de Steam est « Code d'erreur : 130 La page Web ne peut pas être chargée (erreur inconnue) ». Cette erreur se produit lorsque le client Steam tente de charger une page Web mais ne parvient pas à récupérer la page de son serveur. Ce code d'erreur peut apparaître sur n'importe quelle page du client Steam, y compris les pages d'inventaire, les actualités de mise à jour ou les pages de magasin qui vous empêchent de rechercher un jeu que vous souhaitez acheter. L'une des principales raisons de ce problème est une connexion Internet faible sur votre PC. D'autres causes possibles sont Stea

Correctif : le pare-feu Windows 11 bloque l'imprimante

May 01, 2023 pm 08:28 PM

Correctif : le pare-feu Windows 11 bloque l'imprimante

May 01, 2023 pm 08:28 PM

Les pare-feu surveillent le trafic réseau et peuvent bloquer les connexions réseau pour certains programmes et matériels. Windows 11 inclut son propre pare-feu Windows Defender, qui peut empêcher les imprimantes d'accéder au Web. Par conséquent, les utilisateurs concernés ne peuvent pas utiliser leurs imprimantes Brother lorsque le pare-feu la bloque. Gardez à l’esprit que ce problème affecte également d’autres marques, mais aujourd’hui, nous allons vous montrer comment le résoudre. Pourquoi mon imprimante Brother est-elle bloquée par le pare-feu ? Ce problème a plusieurs causes et vous devrez probablement ouvrir certains ports avant que votre imprimante puisse accéder au réseau. Le logiciel d'imprimante peut également causer des problèmes, alors assurez-vous de le mettre à jour ainsi que votre pilote d'imprimante. Lisez la suite pour savoir comment

Comment activer ou désactiver le pare-feu sur Alpine Linux ?

Feb 21, 2024 pm 12:45 PM

Comment activer ou désactiver le pare-feu sur Alpine Linux ?

Feb 21, 2024 pm 12:45 PM

Sur AlpineLinux, vous pouvez utiliser l'outil iptables pour configurer et gérer les règles de pare-feu. Voici les étapes de base pour activer ou désactiver le pare-feu sur AlpineLinux : Vérifiez l'état du pare-feu : sudoiptables -L Si la sortie affiche des règles (par exemple, il existe des règles INPUT, OUTPUT ou FORWARD), le pare-feu est activé. Si la sortie est vide, le pare-feu est actuellement désactivé. Activer le pare-feu : sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Résolvez le code d'erreur 0xc004f074 lors de l'activation de Windows 11.

May 08, 2023 pm 07:10 PM

Résolvez le code d'erreur 0xc004f074 lors de l'activation de Windows 11.

May 08, 2023 pm 07:10 PM

Après avoir installé le dernier système d'exploitation sur votre PC, l'activation de votre copie de Windows 11 est la tâche principale. Non seulement il libère le véritable potentiel du système d'exploitation Windows 11, mais il élimine également le message ennuyeux « Activez votre Windows 11 ». Cependant, pour certains utilisateurs, l'erreur d'activation de Windows 11 0xc004f074 entrave le bon déroulement de l'activation. Ce bug empêche apparemment les utilisateurs d’activer Windows 11 et les oblige à utiliser un système d’exploitation aux fonctionnalités limitées. Le code d’erreur d’activation de Windows 11 0xc004f074 est lié au service de gestion de clés. Vous rencontrerez ce problème lorsque KMS n'est pas disponible. Ok, c'est tout pour ce tutoriel