Java

Java

javaDidacticiel

javaDidacticiel

Analyse et partage de cas sur la validité de l'identification de l'authenticité des sceaux contractuels à l'aide de la technologie Java

Analyse et partage de cas sur la validité de l'identification de l'authenticité des sceaux contractuels à l'aide de la technologie Java

Analyse et partage de cas sur la validité de l'identification de l'authenticité des sceaux contractuels à l'aide de la technologie Java

Analyse et partage de cas sur l'authenticité et l'authenticité des sceaux officiels des contrats à l'aide de la technologie Java

- Introduction

À l'ère du numérique, le processus de signature des contrats s'est progressivement transformé de la signature papier traditionnelle à la signature électronique. Cependant, en raison des problèmes de sécurité des informations et d'identification de l'authenticité dans les signatures électroniques, la validité du contrat est très controversée. Cet article analysera l'efficacité de l'authentification du sceau officiel du contrat basé sur la technologie Java et partagera les cas pertinents.

- Analyse de l'efficacité de l'identification officielle de l'authenticité du sceau

2.1 Signature numérique

La signature numérique est une technologie qui utilise un algorithme de cryptage asymétrique pour garantir l'authenticité et l'intégrité d'un contrat. Il est basé sur les principes de cryptage à clé publique et de déchiffrement à clé privée. Il génère une signature après cryptage du contrat et soumet la signature avec le contrat à l'autre partie pour vérification. Java fournit la fonction de générer une paire de clés via la classe KeyPairGenerator et d'utiliser la classe Signature pour la signature numérique et la vérification.

2.2 Stéganographie

La stéganographie est une technologie qui masque des informations. Elle masque les informations contractuelles dans d'autres fichiers multimédias tels que des images et les extrait via un algorithme de décryptage spécifique. En Java, vous pouvez utiliser la classe ImageIO pour lire des fichiers image et obtenir les informations contractuelles qui y sont cachées grâce à un algorithme spécifique.

2.3 Blockchain

En tant que technologie de grand livre distribué, la blockchain peut garantir la traçabilité et l'infalsification des contrats. Le stockage des informations contractuelles sur la blockchain et leur chiffrement à l’aide d’un algorithme de hachage peuvent efficacement empêcher la falsification du contrat. Il existe de nombreux frameworks blockchain en Java (tels que Hyperledger Fabric) qui permettent le stockage cryptographique et la vérification des contrats.

- Partage de cas

3.1 Cas de signature numérique

Ce qui suit est un exemple de code Java qui utilise des signatures numériques pour authentifier les contrats :

import java.security.*;

public class ContractSigning {

public static void main(String[] args) throws Exception {

// 生成密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048);

KeyPair keyPair = keyPairGenerator.generateKeyPair();

// 生成签名

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initSign(keyPair.getPrivate());

String contractData = "这是一份合同";

signature.update(contractData.getBytes());

byte[] signBytes = signature.sign();

// 验证签名

Signature verification = Signature.getInstance("SHA256withRSA");

verification.initVerify(keyPair.getPublic());

verification.update(contractData.getBytes());

boolean isVerified = verification.verify(signBytes);

System.out.println("合同签名验证结果:" + isVerified);

}

}3.2 Cas de blockchain

Ce qui suit est un exemple d'authenticité de contrat utilisant un exemple de code Java blockchain de pseudo -identification (basée sur Hyperledger Fabric) :

import org.hyperledger.fabric.sdk.*;

import org.hyperledger.fabric.sdk.exception.InvalidArgumentException;

import org.hyperledger.fabric.sdk.exception.ProposalException;

public class ContractBlockchain {

public static void main(String[] args) throws Exception {

// 连接到Fabric网络

HFClient client = HFClient.createNewInstance();

Channel channel = client.newChannel("contract-channel");

Peer peer = client.newPeer("peer0.org1.example.com", "grpc://localhost:7051");

channel.addPeer(peer);

// 查询区块链上合同的哈希值

QueryByChaincodeRequest queryRequest = client.newQueryProposalRequest();

ChaincodeID contractChaincodeID = ChaincodeID.newBuilder()

.setName("contract-chaincode")

.setVersion("1.0")

.setPath("github.com/hyperledger/fabric/examples/chaincode/go/contract")

.build();

queryRequest.setChaincodeID(contractChaincodeID);

queryRequest.setFcn("getContractHash");

queryRequest.setArgs(new String[] {"合同ID"});

ChaincodeResponse response = channel.queryByChaincode(queryRequest);

String contractHash = new String(response.getChaincodeActionResponsePayload());

// 比对合同哈希值

String originalContractHash = "原始合同哈希值";

boolean isVerified = contractHash.equals(originalContractHash);

System.out.println("合同哈希值验证结果:" + isVerified);

}

}- Résumé

Basé sur la technologie Java, cet article analyse l'efficacité de l'identification de l'authenticité des sceaux contractuels officiels et partage l'utilisation des signatures numériques et de la blockchain pour réaliser un cas d'identification de l'authenticité. En utilisant ces technologies, la sécurité et la crédibilité du processus de signature du contrat peuvent être améliorées et la validité du contrat peut être garantie.

- Références

[1] "Guide de référence de l'architecture de cryptographie Java (JCA)", Oracle, https://docs.oracle.com/en/java/javase/15/security/java-cryptography-architecture- jca -reference-guide.html

[2] "Hyperledger Fabric", The Linux Foundation, https://www.hyperledger.org/use/fabric

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment identifier l'authenticité des marchandises dans Dewu_Introduction à l'utilisation du service d'identification Dewu

Apr 01, 2024 am 11:01 AM

Comment identifier l'authenticité des marchandises dans Dewu_Introduction à l'utilisation du service d'identification Dewu

Apr 01, 2024 am 11:01 AM

À mesure que le marché se développe, la question de l’authenticité des produits devient de plus en plus importante. Afin de protéger les droits et les intérêts des consommateurs, Dewu propose une série de mesures pour identifier l'authenticité des produits. Alors, comment Dewu identifie-t-il l’authenticité d’un produit ? L'éditeur a compilé ici quelques informations pertinentes. Les amis dans le besoin peuvent venir y jeter un œil ! Comment Dewu peut-il identifier l’authenticité d’un produit ? Réponse : [Récupérer l'objet]-[Moi]-[Service d'identification]-[Identification gratuite]. Étapes spécifiques : 1. Ouvrez d'abord le logiciel Dewu, accédez à la page d'accueil et passez à l'achat, à l'exploration et à mes pages. Ici, cliquez sur [Moi] dans le coin inférieur droit ; dans ma page. Cliquez ensuite sur le bouton [Service d'authentification] ; 3. Accédez ensuite à la page du service d'authentification. Nous pouvons choisir de nombreuses méthodes d'authentification.

Le papier Stable Diffusion 3 est enfin publié, et les détails architecturaux sont révélés. Cela aidera-t-il à reproduire Sora ?

Mar 06, 2024 pm 05:34 PM

Le papier Stable Diffusion 3 est enfin publié, et les détails architecturaux sont révélés. Cela aidera-t-il à reproduire Sora ?

Mar 06, 2024 pm 05:34 PM

L'article de StableDiffusion3 est enfin là ! Ce modèle est sorti il y a deux semaines et utilise la même architecture DiT (DiffusionTransformer) que Sora. Il a fait beaucoup de bruit dès sa sortie. Par rapport à la version précédente, la qualité des images générées par StableDiffusion3 a été considérablement améliorée. Il prend désormais en charge les invites multithèmes, et l'effet d'écriture de texte a également été amélioré et les caractères tronqués n'apparaissent plus. StabilityAI a souligné que StableDiffusion3 est une série de modèles avec des tailles de paramètres allant de 800M à 8B. Cette plage de paramètres signifie que le modèle peut être exécuté directement sur de nombreux appareils portables, réduisant ainsi considérablement l'utilisation de l'IA.

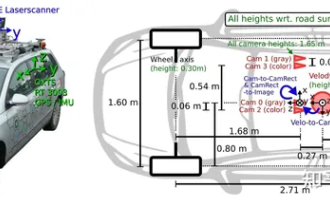

Avez-vous vraiment maîtrisé la conversion des systèmes de coordonnées ? Des enjeux multi-capteurs indispensables à la conduite autonome

Oct 12, 2023 am 11:21 AM

Avez-vous vraiment maîtrisé la conversion des systèmes de coordonnées ? Des enjeux multi-capteurs indispensables à la conduite autonome

Oct 12, 2023 am 11:21 AM

Le premier article pilote et clé présente principalement plusieurs systèmes de coordonnées couramment utilisés dans la technologie de conduite autonome, et comment compléter la corrélation et la conversion entre eux, et enfin construire un modèle d'environnement unifié. L'objectif ici est de comprendre la conversion du véhicule en corps rigide de caméra (paramètres externes), la conversion de caméra en image (paramètres internes) et la conversion d'image en unité de pixel. La conversion de 3D en 2D aura une distorsion, une traduction, etc. Points clés : Le système de coordonnées du véhicule et le système de coordonnées du corps de la caméra doivent être réécrits : le système de coordonnées planes et le système de coordonnées des pixels Difficulté : la distorsion de l'image doit être prise en compte. La dé-distorsion et l'ajout de distorsion sont compensés sur le plan de l'image. 2. Introduction Il existe quatre systèmes de vision au total : système de coordonnées du plan de pixels (u, v), système de coordonnées d'image (x, y), système de coordonnées de caméra () et système de coordonnées mondiales (). Il existe une relation entre chaque système de coordonnées,

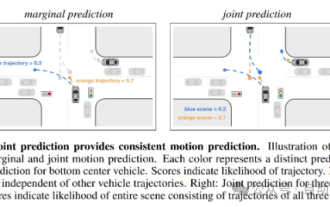

Cet article vous suffit pour en savoir plus sur la conduite autonome et la prédiction de trajectoire !

Feb 28, 2024 pm 07:20 PM

Cet article vous suffit pour en savoir plus sur la conduite autonome et la prédiction de trajectoire !

Feb 28, 2024 pm 07:20 PM

La prédiction de trajectoire joue un rôle important dans la conduite autonome. La prédiction de trajectoire de conduite autonome fait référence à la prédiction de la trajectoire de conduite future du véhicule en analysant diverses données pendant le processus de conduite du véhicule. En tant que module central de la conduite autonome, la qualité de la prédiction de trajectoire est cruciale pour le contrôle de la planification en aval. La tâche de prédiction de trajectoire dispose d'une riche pile technologique et nécessite une connaissance de la perception dynamique/statique de la conduite autonome, des cartes de haute précision, des lignes de voie, des compétences en architecture de réseau neuronal (CNN&GNN&Transformer), etc. Il est très difficile de démarrer ! De nombreux fans espèrent se lancer dans la prédiction de trajectoire le plus tôt possible et éviter les pièges. Aujourd'hui, je vais faire le point sur quelques problèmes courants et des méthodes d'apprentissage introductives pour la prédiction de trajectoire ! Connaissances introductives 1. Existe-t-il un ordre d'entrée pour les épreuves de prévisualisation ? R : Regardez d’abord l’enquête, p

DualBEV : dépassant largement BEVFormer et BEVDet4D, ouvrez le livre !

Mar 21, 2024 pm 05:21 PM

DualBEV : dépassant largement BEVFormer et BEVDet4D, ouvrez le livre !

Mar 21, 2024 pm 05:21 PM

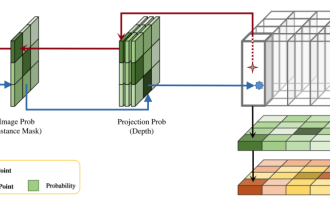

Cet article explore le problème de la détection précise d'objets sous différents angles de vue (tels que la perspective et la vue à vol d'oiseau) dans la conduite autonome, en particulier comment transformer efficacement les caractéristiques de l'espace en perspective (PV) en vue à vol d'oiseau (BEV). implémenté via le module Visual Transformation (VT). Les méthodes existantes sont globalement divisées en deux stratégies : la conversion 2D en 3D et la conversion 3D en 2D. Les méthodes 2D vers 3D améliorent les caractéristiques 2D denses en prédisant les probabilités de profondeur, mais l'incertitude inhérente aux prévisions de profondeur, en particulier dans les régions éloignées, peut introduire des inexactitudes. Alors que les méthodes 3D vers 2D utilisent généralement des requêtes 3D pour échantillonner des fonctionnalités 2D et apprendre les poids d'attention de la correspondance entre les fonctionnalités 3D et 2D via un transformateur, ce qui augmente le temps de calcul et de déploiement.

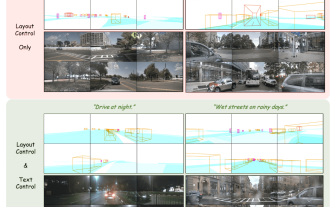

Le premier modèle mondial de génération de vidéos de scènes de conduite autonomes multi-vues DrivingDiffusion : nouvelles idées pour les données et la simulation BEV

Oct 23, 2023 am 11:13 AM

Le premier modèle mondial de génération de vidéos de scènes de conduite autonomes multi-vues DrivingDiffusion : nouvelles idées pour les données et la simulation BEV

Oct 23, 2023 am 11:13 AM

Quelques réflexions personnelles de l'auteur Dans le domaine de la conduite autonome, avec le développement de sous-tâches/solutions de bout en bout basées sur BEV, les données d'entraînement multi-vues de haute qualité et la construction de scènes de simulation correspondantes sont devenues de plus en plus importantes. En réponse aux problèmes des tâches actuelles, la « haute qualité » peut être divisée en trois aspects : des scénarios à longue traîne dans différentes dimensions : comme les véhicules à courte portée dans les données sur les obstacles et les angles de cap précis lors du découpage des voitures, et les données sur les lignes de voie. . Scènes telles que des courbes avec des courbures différentes ou des rampes/fusions/fusions difficiles à capturer. Celles-ci reposent souvent sur de grandes quantités de données collectées et sur des stratégies complexes d’exploration de données, qui sont coûteuses. Valeur réelle 3D - image hautement cohérente : l'acquisition actuelle des données BEV est souvent affectée par des erreurs d'installation/calibrage du capteur, des cartes de haute précision et l'algorithme de reconstruction lui-même. cela m'a amené à

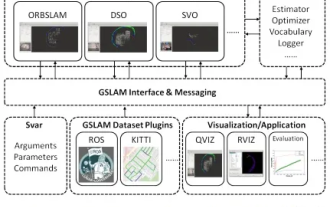

GSLAM | Une architecture générale et un benchmark

Oct 20, 2023 am 11:37 AM

GSLAM | Une architecture générale et un benchmark

Oct 20, 2023 am 11:37 AM

J'ai soudainement découvert un article vieux de 19 ans GSLAM : A General SLAM Framework and Benchmark open source code : https://github.com/zdzhaoyong/GSLAM Accédez directement au texte intégral et ressentez la qualité de ce travail ~ 1 Technologie SLAM abstraite a remporté de nombreux succès récemment et a attiré de nombreuses entreprises de haute technologie. Cependant, la question de savoir comment s'interfacer avec les algorithmes existants ou émergents pour effectuer efficacement des analyses comparatives en termes de vitesse, de robustesse et de portabilité reste une question. Dans cet article, une nouvelle plateforme SLAM appelée GSLAM est proposée, qui fournit non seulement des capacités d'évaluation, mais fournit également aux chercheurs un moyen utile de développer rapidement leurs propres systèmes SLAM.

'Minecraft' se transforme en une ville IA et les habitants des PNJ jouent comme de vraies personnes

Jan 02, 2024 pm 06:25 PM

'Minecraft' se transforme en une ville IA et les habitants des PNJ jouent comme de vraies personnes

Jan 02, 2024 pm 06:25 PM

Veuillez noter que cet homme carré fronça les sourcils, pensant à l'identité des « invités non invités » devant lui. Il s’est avéré qu’elle se trouvait dans une situation dangereuse, et une fois qu’elle s’en est rendu compte, elle a rapidement commencé une recherche mentale pour trouver une stratégie pour résoudre le problème. Finalement, elle a décidé de fuir les lieux, de demander de l'aide le plus rapidement possible et d'agir immédiatement. En même temps, la personne de l'autre côté pensait la même chose qu'elle... Il y avait une telle scène dans "Minecraft" où tous les personnages étaient contrôlés par l'intelligence artificielle. Chacun d’eux a un cadre identitaire unique. Par exemple, la jeune fille mentionnée précédemment est une coursière de 17 ans mais intelligente et courageuse. Ils ont la capacité de se souvenir, de penser et de vivre comme des humains dans cette petite ville de Minecraft. Ce qui les anime est une toute nouvelle,