développement back-end

développement back-end

tutoriel php

tutoriel php

Authentification et autorisation des utilisateurs – pour une connexion sécurisée des utilisateurs et une gestion des autorisations

Authentification et autorisation des utilisateurs – pour une connexion sécurisée des utilisateurs et une gestion des autorisations

Authentification et autorisation des utilisateurs – pour une connexion sécurisée des utilisateurs et une gestion des autorisations

Authentification et autorisation des utilisateurs -- réaliser une connexion sécurisée des utilisateurs et une gestion des autorisations

Dans les applications Internet modernes, l'authentification et l'autorisation des utilisateurs sont des fonctions très importantes. L'authentification utilisateur est utilisée pour vérifier l'identité de l'utilisateur et garantir que seuls les utilisateurs légitimes peuvent accéder aux ressources système. L'autorisation consiste à déterminer à quelles ressources un utilisateur peut accéder et exécuter.

Cet article présentera comment implémenter des fonctions sécurisées de connexion utilisateur et de gestion des autorisations à travers des exemples de code.

- Authentification de l'utilisateur

L'authentification de l'utilisateur est généralement effectuée à l'aide d'un nom d'utilisateur et d'un mot de passe. Voici un exemple de code simple :

1 2 3 4 5 6 7 8 9 10 |

|

Dans le code ci-dessus, la fonction get_user_by_username est utilisée pour interroger les informations utilisateur en fonction du nom d'utilisateur, et la fonction validate_password est utilisé pour vérifier si le mot de passe correspond. Si le nom d'utilisateur et le mot de passe sont vérifiés avec succès, l'authentification de l'utilisateur réussit, sinon Aucun n'est renvoyé. get_user_by_username函数用来根据用户名查询用户信息,validate_password函数用来验证密码是否匹配。如果用户名和密码验证通过,那么用户认证成功,否则返回None。

- 用户授权

用户成功登录后,系统需要根据用户的角色和权限,决定用户能够访问哪些资源和执行哪些操作。以下是一个简单的示例代码:

1 2 3 4 5 6 7 8 9 |

|

上述代码中,get_role_by_user函数用来根据用户获取用户所属的角色,get_permissions_by_role函数用来根据角色获取角色的权限列表。check_permission

- Autorisation de l'utilisateur

- Une fois que l'utilisateur s'est connecté avec succès, le système doit décider à quelles ressources l'utilisateur peut accéder et quelles opérations il peut effectuer en fonction du rôle et des autorisations de l'utilisateur. Voici un exemple de code simple :

Dans le code ci-dessus, la fonction get_role_by_user est utilisée pour obtenir le rôle auquel appartient l'utilisateur en fonction de l'utilisateur, et la fonction get_permissions_by_role La fonction est utilisée pour obtenir le rôle en fonction de la liste des autorisations. La fonction check_permission est utilisée pour déterminer si l'utilisateur a l'autorisation d'accéder à une ressource.

- Considérations de sécurité

- Dans le processus de mise en œuvre de l'authentification et de l'autorisation des utilisateurs, la sécurité doit être prise en compte. Voici quelques considérations de sécurité :

- Stockage des mots de passe : les mots de passe des utilisateurs doivent être stockés de manière sécurisée, généralement cryptés à l'aide d'un algorithme de cryptage.

- Transmission des mots de passe : les mots de passe des utilisateurs doivent être cryptés et transmis à l'aide d'un protocole sécurisé (tel que HTTPS) pendant le processus de transmission pour éviter l'interception et la fuite des mots de passe.

- En résumé, l'authentification et l'autorisation des utilisateurs sont des éléments importants pour assurer la sécurité des systèmes d'application. En mettant correctement en œuvre les fonctions d'authentification et d'autorisation des utilisateurs, la sécurité des systèmes d'application peut être améliorée dans une certaine mesure.

- Annexe : Description de la fonction dans l'exemple de code

- get_user_by_username : Fonction permettant d'obtenir des informations sur l'utilisateur en fonction du nom d'utilisateur.

- validate_password : Fonction pour vérifier si le mot de passe correspond.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs

Oct 27, 2023 pm 01:27 PM

Comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs

Oct 27, 2023 pm 01:27 PM

Comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs Introduction : À l'ère d'Internet moderne, de plus en plus d'applications doivent prendre en charge la connexion multi-utilisateurs pour obtenir des fonctions personnalisées et une gestion des autorisations. Afin de protéger la sécurité du système et la confidentialité des données, les développeurs doivent utiliser certains moyens pour mettre en œuvre des fonctions de connexion multi-utilisateurs et de gestion des autorisations. Cet article expliquera comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs et donnera des exemples de code spécifiques. Préparation avant de commencer le développement

Comment implémenter le partage de données et la gestion des autorisations dans React Query ?

Sep 27, 2023 pm 04:13 PM

Comment implémenter le partage de données et la gestion des autorisations dans React Query ?

Sep 27, 2023 pm 04:13 PM

Comment implémenter le partage de données et la gestion des autorisations dans ReactQuery ? Les progrès technologiques ont rendu la gestion des données dans le développement front-end plus complexe. De manière traditionnelle, nous pouvons utiliser des outils de gestion d'état tels que Redux ou Mobx pour gérer le partage de données et la gestion des autorisations. Cependant, après l'émergence de ReactQuery, nous pouvons l'utiliser pour résoudre ces problèmes plus facilement. Dans cet article, nous expliquerons comment implémenter le partage de données et les autorisations dans ReactQuery

Compétences en développement PHP : comment implémenter la fonction de restriction de connexion des utilisateurs

Sep 21, 2023 am 11:39 AM

Compétences en développement PHP : comment implémenter la fonction de restriction de connexion des utilisateurs

Sep 21, 2023 am 11:39 AM

Compétences en développement PHP : Comment implémenter la fonction de restriction de connexion des utilisateurs Dans le développement de sites Web ou d'applications, la fonction de restriction de connexion des utilisateurs est une mesure de sécurité très importante. En limitant le nombre de tentatives de connexion et la fréquence des utilisateurs, vous pouvez efficacement empêcher les comptes d'être piratés de manière malveillante ou par force brute. Cet article explique comment utiliser PHP pour implémenter la fonction de restriction de connexion des utilisateurs et fournit des exemples de code spécifiques. 1. Analyse des exigences de la fonction de restriction de connexion utilisateur La fonction de restriction de connexion utilisateur comprend généralement les exigences suivantes : Limitation du nombre de tentatives de connexion : lorsque l'utilisateur saisit continuellement des erreurs.

Comment implémenter un système de gestion des autorisations dans Laravel

Nov 02, 2023 pm 04:51 PM

Comment implémenter un système de gestion des autorisations dans Laravel

Nov 02, 2023 pm 04:51 PM

Comment implémenter un système de gestion des autorisations dans Laravel Introduction : Avec le développement continu des applications Web, le système de gestion des autorisations est devenu l'une des fonctions de base de nombreuses applications. Laravel, en tant que framework PHP populaire, fournit une multitude d'outils et de fonctions pour mettre en œuvre des systèmes de gestion des autorisations. Cet article présentera comment implémenter un système de gestion des autorisations simple et puissant dans Laravel et fournira des exemples de code spécifiques. 1. Idées de conception du système de gestion des autorisations Lors de la conception du système de gestion des autorisations, les points clés suivants doivent être pris en compte : les rôles et

Comment gérer la gestion des droits des utilisateurs dans les formulaires PHP

Aug 10, 2023 pm 01:06 PM

Comment gérer la gestion des droits des utilisateurs dans les formulaires PHP

Aug 10, 2023 pm 01:06 PM

Comment gérer la gestion des droits des utilisateurs dans les formulaires PHP Avec le développement continu des applications Web, la gestion des droits des utilisateurs est l'une des fonctions importantes. La gestion des droits des utilisateurs peut contrôler les droits d'exploitation des utilisateurs dans les applications et garantir la sécurité et la légalité des données. Dans les formulaires PHP, la gestion des droits des utilisateurs peut être implémentée via un code simple. Cet article présentera comment gérer la gestion des droits des utilisateurs dans les formulaires PHP et donnera des exemples de code correspondants. 1. Définition et gestion des rôles utilisateurs Tout d'abord, la définition et la gestion des rôles utilisateurs sont une question de droits d'utilisateur.

Comment envoyer un code de vérification par SMS et une notification par e-mail lorsque l'utilisateur se connecte en PHP

Sep 26, 2023 pm 08:40 PM

Comment envoyer un code de vérification par SMS et une notification par e-mail lorsque l'utilisateur se connecte en PHP

Sep 26, 2023 pm 08:40 PM

Comment envoyer des codes de vérification par SMS et des notifications par e-mail lorsque les utilisateurs se connectent en PHP Avec le développement rapide d'Internet, de plus en plus d'applications nécessitent des fonctions de connexion des utilisateurs pour garantir la sécurité et une expérience personnalisée. En plus de la vérification de base du compte et du mot de passe, afin d'améliorer l'expérience utilisateur et la sécurité, de nombreuses applications enverront également des codes de vérification par SMS sur les téléphones mobiles et des notifications par e-mail lorsque les utilisateurs se connecteront. Cet article décrira comment implémenter cette fonctionnalité en PHP et fournira des exemples de code correspondants. 1. Envoyer le code de vérification par SMS 1. Tout d'abord, vous avez besoin de quelqu'un capable d'envoyer des SMS

Comment créer un système de gestion des connexions et des autorisations des utilisateurs à l'aide d'Elasticsearch et PHP

Jul 08, 2023 pm 04:15 PM

Comment créer un système de gestion des connexions et des autorisations des utilisateurs à l'aide d'Elasticsearch et PHP

Jul 08, 2023 pm 04:15 PM

Comment utiliser Elasticsearch et PHP pour créer un système de gestion des connexions et des autorisations des utilisateurs Introduction : À l'ère actuelle d'Internet, la gestion des connexions et des autorisations des utilisateurs est l'une des fonctions nécessaires pour chaque site Web ou application. Elasticsearch est un moteur de recherche en texte intégral puissant et flexible, tandis que PHP est un langage de script côté serveur largement utilisé. Cet article explique comment combiner Elasticsearch et PHP pour créer un système simple de gestion des connexions et des autorisations des utilisateurs.

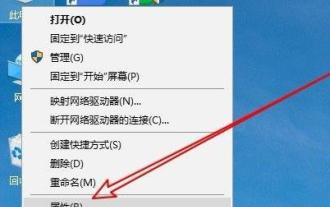

Résolvez le problème selon lequel le dossier temporaire ne peut pas être installé en raison du manque d'autorisations d'écriture

Dec 31, 2023 pm 01:24 PM

Résolvez le problème selon lequel le dossier temporaire ne peut pas être installé en raison du manque d'autorisations d'écriture

Dec 31, 2023 pm 01:24 PM

Le problème selon lequel les dossiers temporaires ne peuvent pas être installés sans autorisations d'écriture est un casse-tête pour de nombreux utilisateurs. En fait, l'opération n'est pas très gênante. Il vous suffit d'accéder à votre menu avancé pour apporter des modifications. Voyons comment résoudre le problème de non-écriture. autorisations. Le dossier temporaire ne peut pas être installé sans autorisation en écriture : 1. Tout d'abord, cliquez avec le bouton droit sur Cet ordinateur sur le bureau, puis cliquez sur « Propriétés ». 2. Cliquez ensuite sur « Paramètres système avancés » ci-dessous. 3. Cliquez ensuite sur « Variables d'environnement » en bas de la fenêtre. 4. Après cela, vous pouvez ouvrir la fenêtre des variables d'environnement, cliquer sur le fichier tmp et sélectionner "Modifier". 5. Cliquez ensuite sur « Parcourir les fichiers » dans la fenêtre qui s'ouvre. 6. Définissez le nouveau dossier de variables et cliquez sur OK. 7. Attendez enfin le succès.