Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Comment sécuriser votre serveur Linux depuis la ligne de commande

Comment sécuriser votre serveur Linux depuis la ligne de commande

Comment sécuriser votre serveur Linux depuis la ligne de commande

Comment protéger votre serveur Linux via la ligne de commande

À l'ère numérique d'aujourd'hui, les serveurs Linux sont devenus le premier choix pour de nombreuses entreprises et particuliers. Cependant, à mesure que les pirates informatiques et les logiciels malveillants évoluent, il est encore plus important de protéger vos serveurs contre les attaques. Bien qu'il existe de nombreux outils de protection de serveur et pare-feu parmi lesquels choisir, la protection de base du serveur via la ligne de commande constitue également une excellente approche. Dans cet article, nous présenterons quelques méthodes de ligne de commande simples mais efficaces pour vous aider à protéger votre serveur Linux.

- Utilisez un pare-feu :

La première ligne de défense d'un serveur Linux est le pare-feu. Il vous aide à limiter le trafic réseau vers et depuis votre serveur. Dans la plupart des distributions Linux, vous pouvez utiliser la commande iptables pour configurer les règles de pare-feu.

Voici quelques exemples de commandes iptables couramment utilisées :

1.1 Autoriser une adresse IP ou une plage IP spécifique à accéder au serveur :

$ iptables -A INPUT -s 192.168.1.100 -j ACCEPT

1.2 Autoriser le trafic sur un port spécifique :

$ iptables -A INPUT -p tcp --dport 22 -j ACCEPT

1.3 Refuser tout autre trafic :

$ iptables -P INPUT DROP

Veuillez noter que les commandes ci-dessus ne sont que quelques exemples, vous devrez peut-être les modifier en conséquence en fonction de la configuration de votre serveur.

- Utiliser l'authentification de connexion :

Pour empêcher tout accès non autorisé, vous devez configurer l'authentification de connexion. Ceci peut être réalisé en modifiant le fichier de configuration SSH. Vous pouvez utiliser un éditeur de texte tel que vi ou nano pour ouvrir le fichier /etc/ssh/sshd_config. vi或nano等文本编辑器打开/etc/ssh/sshd_config文件。

$ sudo vi /etc/ssh/sshd_config

在文件中找到以下行,然后取消注释并修改为以下内容:

PermitRootLogin no PasswordAuthentication no

保存并关闭文件。通过禁用远程root登录和密码验证,你将增加你的服务器安全性。

- 定期更新服务器和软件:

保持服务器和软件的最新状态也是保护服务器的重要步骤之一。黑客常常会利用已知的安全漏洞进入服务器。为了避免这种情况,你应该定期更新服务器上的操作系统和软件包。

在Ubuntu或Debian系统中,你可以使用以下命令进行更新:

$ sudo apt update $ sudo apt upgrade -y

在CentOS或RHEL系统中,你可以使用以下命令进行更新:

$ sudo yum update -y

请务必在更新之前备份重要的文件和配置。

- 安装入侵检测系统(IDS):

入侵检测系统(IDS)可以帮助你实时监控和检测潜在的攻击。它可以分析服务器上的网络流量和日志文件,并警告你可能的入侵活动。你可以使用fail2ban工具来实现入侵检测。

在大多数Linux发行版中,你可以使用以下命令安装fail2ban:

$ sudo apt install fail2ban

一旦fail2ban安装完成,你可以使用以下命令启动它:

$ sudo service fail2ban start

- 监控日志文件:

定期监控服务器的日志文件也是保护服务器的重要步骤之一。你可以使用tail命令来实时查看服务器日志文件。例如,你可以使用以下命令来监控/var/log/auth.log

$ sudo tail -f /var/log/auth.log

rrreee

Enregistrez et fermez le fichier. En désactivant la connexion root à distance et la vérification du mot de passe, vous augmenterez la sécurité de votre serveur.- Mettez régulièrement à jour votre serveur et vos logiciels : 🎜Garder votre serveur et vos logiciels à jour est également l'une des étapes importantes pour protéger votre serveur. Les pirates exploitent souvent les failles de sécurité connues pour accéder aux serveurs. Pour éviter cela, vous devez régulièrement mettre à jour le système d'exploitation et les progiciels sur votre serveur. 🎜🎜Dans les systèmes Ubuntu ou Debian, vous pouvez utiliser la commande suivante pour mettre à jour : 🎜rrreee🎜 Dans les systèmes CentOS ou RHEL, vous pouvez utiliser les commandes suivantes pour mettre à jour : 🎜rrreee🎜 Assurez-vous de sauvegarder les fichiers et configurations importants avant la mise à jour. . 🎜

- 🎜Installer un système de détection d'intrusion (IDS) : 🎜🎜🎜Un système de détection d'intrusion (IDS) peut vous aider à surveiller et à détecter des attaques potentielles en temps réel. Il analyse le trafic réseau et les fichiers journaux sur votre serveur et vous avertit d'une éventuelle activité intrusive. Vous pouvez utiliser l'outil

fail2ban pour la détection des intrusions. 🎜🎜Sur la plupart des distributions Linux, vous pouvez installer fail2ban en utilisant la commande suivante : 🎜rrreee 🎜Une fois fail2ban installé, vous pouvez le démarrer en utilisant la commande suivante : 🎜rrreee 🎜Surveillance des fichiers journaux : 🎜🎜🎜La surveillance régulière des fichiers journaux du serveur est également l'une des étapes importantes pour protéger le serveur. Vous pouvez utiliser la commande tail pour afficher les fichiers journaux du serveur en temps réel. Par exemple, vous pouvez utiliser la commande suivante pour surveiller le fichier /var/log/auth.log : 🎜rrreee🎜En surveillant les fichiers journaux, vous pouvez découvrir à temps des activités anormales et des attaques potentielles. 🎜🎜Résumé : 🎜🎜En utilisant la ligne de commande pour la protection de base du serveur, vous pouvez augmenter efficacement la sécurité de votre serveur. Cet article présente plusieurs méthodes simples mais efficaces, telles que l'utilisation de pare-feu, l'authentification de connexion, la mise à jour régulière des serveurs et des logiciels, l'installation de systèmes de détection d'intrusion et la surveillance des fichiers journaux. Bien sûr, ce n’est qu’un début et vous pouvez explorer davantage d’autres techniques et outils de protection des serveurs. N'oubliez pas que la protection de votre serveur est un processus continu et que vous devez rester vigilant et maintenir vos mesures de sécurité à jour. 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Solution grise des paramètres avancés du pare-feu Win11

Dec 24, 2023 pm 07:53 PM

Solution grise des paramètres avancés du pare-feu Win11

Dec 24, 2023 pm 07:53 PM

Lors de la configuration du pare-feu, de nombreux amis constatent que les paramètres avancés de leur pare-feu Win11 sont grisés et ne peuvent pas être cliqués. Cela peut être dû au fait de ne pas avoir ajouté d’unité de contrôle ou à une ouverture incorrecte des paramètres avancés. Voyons comment résoudre ce problème. Les paramètres avancés du pare-feu Win11 sont grisés Méthode 1 : 1. Tout d'abord, cliquez sur le menu Démarrer ci-dessous, recherchez et ouvrez « Panneau de configuration » en haut 2. Ensuite, ouvrez « Pare-feu Windows Defender » 3. Après avoir entré, vous pouvez ouvrir « Avancé ». Paramètres" dans la colonne de gauche. Méthode 2 : 1. Si la méthode ci-dessus ne peut pas être ouverte, vous pouvez cliquer avec le bouton droit sur « Menu Démarrer » et ouvrir « Exécuter ». 2. Entrez ensuite « mmc » et appuyez sur Entrée pour confirmer l'ouverture. 3. Après ouverture, cliquez en haut à gauche

Comment activer ou désactiver le pare-feu sur Alpine Linux ?

Feb 21, 2024 pm 12:45 PM

Comment activer ou désactiver le pare-feu sur Alpine Linux ?

Feb 21, 2024 pm 12:45 PM

Sur AlpineLinux, vous pouvez utiliser l'outil iptables pour configurer et gérer les règles de pare-feu. Voici les étapes de base pour activer ou désactiver le pare-feu sur AlpineLinux : Vérifiez l'état du pare-feu : sudoiptables -L Si la sortie affiche des règles (par exemple, il existe des règles INPUT, OUTPUT ou FORWARD), le pare-feu est activé. Si la sortie est vide, le pare-feu est actuellement désactivé. Activer le pare-feu : sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

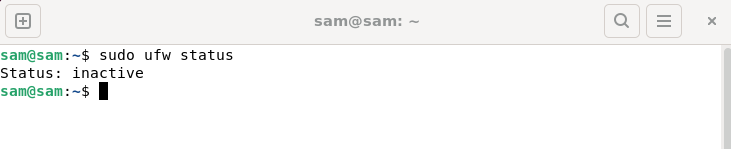

Comment réparer le statut UFW affiché comme inactif sous Linux

Mar 20, 2024 pm 01:50 PM

Comment réparer le statut UFW affiché comme inactif sous Linux

Mar 20, 2024 pm 01:50 PM

UFW, également connu sous le nom de Uncomplex Firewall, est adopté par de nombreuses distributions Linux comme système de pare-feu. UFW est conçu pour permettre aux utilisateurs novices de gérer facilement les paramètres du pare-feu via l'interface de ligne de commande et l'interface utilisateur graphique. Un pare-feu UFW est un système qui surveille le trafic réseau selon des règles définies pour protéger le réseau contre le reniflage du réseau et d'autres attaques. Si UFW est installé sur votre système Linux mais que son état est indiqué comme inactif, il peut y avoir plusieurs raisons. Dans ce guide, je vais expliquer comment résoudre le problème d'inactivité du pare-feu UFW sur les systèmes Linux. Pourquoi UFW affiche un statut inactif sous Linux Pourquoi UFW est inactif par défaut sous Linux Comment utiliser Linux

Comment supprimer le logo du pare-feu sur l'icône du bureau Win10 ?

Jan 01, 2024 pm 12:21 PM

Comment supprimer le logo du pare-feu sur l'icône du bureau Win10 ?

Jan 01, 2024 pm 12:21 PM

De nombreux amis qui utilisent le système Win10 constatent qu'il y a un logo de pare-feu sur l'icône du bureau de l'ordinateur. Que se passe-t-il ? Cela rend de nombreux amis souffrant de troubles obsessionnels compulsifs particulièrement mal à l'aise. En fait, il suffit d'ouvrir le panneau de configuration et de le faire. cliquez sur " Cela peut être résolu en modifiant "Modifier les paramètres de contrôle de compte d'utilisateur". Jetons un coup d'œil au didacticiel spécifique. Comment annuler le logo du pare-feu sur l'icône du bureau dans Windows 10 1. Tout d'abord, cliquez avec le bouton droit sur le bouton du menu Démarrer à côté de l'écran de démarrage de l'ordinateur, puis sélectionnez la fonction Panneau de configuration dans le menu contextuel. 2. Sélectionnez ensuite l'option « Compte d'utilisateur » et sélectionnez l'élément « Modifier les paramètres de contrôle de compte d'utilisateur » dans la nouvelle interface qui apparaît. 3. Après avoir ajusté le curseur dans la fenêtre vers le bas, cliquez sur Confirmer pour quitter.

OpenSSH sous Windows : guide d'installation, de configuration et d'utilisation

Mar 08, 2024 am 09:31 AM

OpenSSH sous Windows : guide d'installation, de configuration et d'utilisation

Mar 08, 2024 am 09:31 AM

Pour la plupart des utilisateurs de Windows, le protocole RDP (Remote Desktop Protocol) a toujours été le premier choix pour la gestion à distance car il offre une interface graphique conviviale. Toutefois, pour les administrateurs système qui nécessitent un contrôle plus granulaire, SSH peut mieux répondre à leurs besoins. Grâce à SSH, les administrateurs peuvent interagir avec des appareils distants via la ligne de commande, ce qui peut rendre le travail de gestion plus efficace. L'avantage de SSH réside dans sa sécurité et sa flexibilité, permettant aux administrateurs d'effectuer plus facilement des travaux de gestion et de maintenance à distance, en particulier lorsqu'ils traitent un grand nombre d'appareils ou effectuent des tâches automatisées. Ainsi, même si RDP excelle en termes de convivialité, pour les administrateurs système, SSH est supérieur en termes de puissance et de contrôle. Auparavant, les utilisateurs de Windows devaient emprunter

Comment résoudre si le navigateur Edge est bloqué par le pare-feu ?

Mar 13, 2024 pm 07:10 PM

Comment résoudre si le navigateur Edge est bloqué par le pare-feu ?

Mar 13, 2024 pm 07:10 PM

Comment résoudre le problème du blocage du navigateur Edge par le pare-feu ? Le navigateur Edge est le propre navigateur de Microsoft. Certains utilisateurs ont constaté que ce navigateur était bloqué par le pare-feu lors de son utilisation. Alors, que se passe-t-il ? Laissez ce site donner aux utilisateurs une introduction détaillée sur la façon de récupérer le navigateur Edge s'il est bloqué par le pare-feu. Comment restaurer le navigateur Edge s'il est bloqué par le pare-feu ? 1. Vérifiez les paramètres du pare-feu : - Cliquez sur le bouton « Démarrer » de la barre des tâches Windows, puis ouvrez « Paramètres ». -Dans la fenêtre Paramètres, sélectionnez Mise à jour et sécurité. -exister

Configuration de la confiance mutuelle de connexion Linux SSH

Feb 19, 2024 pm 07:48 PM

Configuration de la confiance mutuelle de connexion Linux SSH

Feb 19, 2024 pm 07:48 PM

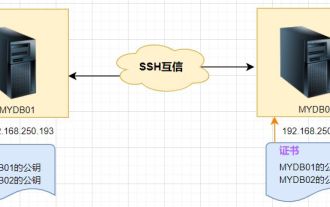

1. Objectif de la confiance mutuelle ssh 1. La confiance mutuelle SSH est requise lors de la création d'un cluster, ce qui favorise un fonctionnement pratique sur un autre nœud. 2. Lorsque vous utilisez l'opération de copie à distance scp, vous devez saisir le nom d'utilisateur et le mot de passe du serveur cible. À ce stade, vous pouvez configurer la confiance mutuelle SSH entre les serveurs Linux, afin de pouvoir vous connecter sans mot de passe lorsque vous travaillez entre plusieurs. Serveurs Linux. 2. Le principe de configuration de la confiance mutuelle ssh En bref, le serveur stocke le certificat de l'hôte cible afin que l'authentification puisse s'effectuer automatiquement sans saisir de mot de passe. 3. Étapes de configuration de la confiance mutuelle SSH 1. Chaque nœud génère sa propre paire de clés publique et privée. 2. Envoyez votre fichier de clé publique à l'autre partie. 3. Vérifiez si la configuration de la confiance mutuelle réussit. 4. Configurez ici la confiance mutuelle ssh avec MYDB01 et

Tutoriel de configuration des autorisations utilisateur Win11 : Comment configurer les autorisations utilisateur Win11

Jan 29, 2024 pm 08:33 PM

Tutoriel de configuration des autorisations utilisateur Win11 : Comment configurer les autorisations utilisateur Win11

Jan 29, 2024 pm 08:33 PM

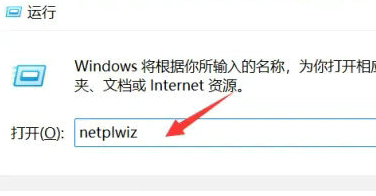

Certains utilisateurs créeront plusieurs comptes lorsqu'ils utiliseront des ordinateurs, mais les comptes de certains utilisateurs ne disposent pas d'autorisations, ce qui signifie que certaines opérations ne peuvent pas être effectuées directement ? Comment définir les autorisations des utilisateurs dans Win11 ? Les utilisateurs qui ne sont pas sûrs peuvent venir sur ce site pour voir les stratégies associées. Comment définir les autorisations utilisateur dans Win11 1. Créez directement la fonction d'exécution via la combinaison de touches de raccourci [win+R], puis entrez [netplwiz] dans la zone de recherche et cliquez sur OK. 3. Dans la fenêtre des propriétés qui s'ouvre, cliquez sur Membres du groupe dans la barre de menu supérieure. 5. Une fenêtre d'invite apparaîtra. Cliquez simplement sur [Oui] pour vous déconnecter et redémarrer le compte pour terminer les paramètres.