Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Comprendre l'authentification de l'interface Web et la gestion des autorisations sur les serveurs Linux.

Comprendre l'authentification de l'interface Web et la gestion des autorisations sur les serveurs Linux.

Comprendre l'authentification de l'interface Web et la gestion des autorisations sur les serveurs Linux.

Découvrez l'authentification de l'interface Web et la gestion des autorisations sur les serveurs Linux

Avec le développement rapide d'Internet, les applications Web sont de plus en plus courantes dans les entreprises et les particuliers. Afin de protéger la sécurité et la confidentialité des applications Web, l'authentification et la gestion des autorisations sont devenues très importantes. Sur un serveur Linux, la mise en œuvre de l'authentification de l'interface Web et de la gestion des autorisations est une tâche clé. Cet article explique comment effectuer l'authentification de l'interface Web et la gestion des autorisations sur les serveurs Linux, vous aidant ainsi à créer des applications Web sûres et fiables.

1. Authentification

L'authentification est le processus de confirmation de l'identité de l'utilisateur. Dans les applications Web, les méthodes d'authentification couramment utilisées incluent l'authentification de base et l'authentification Digest.

- Authentification de base

L'authentification de base est la méthode d'authentification la plus simple. Son principe est de vérifier l'identité de l'utilisateur en envoyant le texte en clair du nom d'utilisateur et du mot de passe dans l'en-tête de la requête à chaque requête HTTP. L'avantage de cette méthode est qu'elle est simple et facile à comprendre, mais l'inconvénient est que le texte brut de la transmission des informations utilisateur est facilement écouté, ce qui présente des risques de sécurité.

Pour implémenter l'authentification de base sur un serveur Linux, vous pouvez utiliser l'outil htpasswd d'Apache. Utilisez l'outil htpasswd pour créer un fichier de mots de passe pouvant stocker les noms d'utilisateur et les mots de passe cryptés. Ensuite, dans le fichier de configuration d'Apache, utilisez les directives "AuthType", "AuthName", "AuthUserFile" et "Require valid-user" pour configurer l'authentification de base. De cette façon, chaque demande doit être authentifiée en saisissant le nom d'utilisateur et le mot de passe corrects.

- Authentification Digest

L'authentification Digest est une méthode d'authentification plus sécurisée que l'authentification de base. Le principe est d'utiliser un algorithme de hachage pour calculer une valeur digest dans chaque requête HTTP, qui sert à vérifier l'identité de l'utilisateur. De cette manière, le nom d’utilisateur et le mot de passe ne seront pas envoyés en clair lors de la transmission, ce qui améliore la sécurité.

Pour implémenter l'authentification digest sur un serveur Linux, vous pouvez utiliser le module mod_auth_digest d'Apache. En configurant les directives du module mod_auth_digest, vous pouvez définir un fichier de mots de passe et spécifier le type d'algorithme de résumé. Ensuite, dans le fichier de configuration Apache, utilisez les directives "AuthType", "AuthName", "AuthDigestDomain", "AuthDigestProvider" et "Require valid-user" pour configurer l'authentification Digest.

2. Gestion des autorisations

La gestion des autorisations consiste à restreindre l'accès des utilisateurs aux fonctions et aux ressources pour protéger la sécurité des applications Web. Sur un serveur Linux, vous pouvez utiliser les méthodes suivantes pour implémenter la gestion des autorisations.

- Autorisations du système de fichiers

Le système de fichiers du serveur Linux dispose d'un riche mécanisme de contrôle des autorisations. En définissant des autorisations sur les fichiers et les répertoires, vous pouvez contrôler l'accès des utilisateurs au système de fichiers. Par exemple, utilisez la commande « chmod » pour définir les autorisations de lecture, d'écriture et d'exécution sur les fichiers et les répertoires.

Dans les applications Web, pour différents types d'utilisateurs, vous pouvez créer différents groupes d'utilisateurs et définir les autorisations correspondantes du système de fichiers. De cette manière, les utilisateurs ne peuvent accéder qu'aux fichiers et répertoires auxquels ils sont autorisés à accéder, ce qui renforce la sécurité.

- Liste de contrôle d'accès (ACL)

La liste de contrôle d'accès est un mécanisme de contrôle d'autorisation plus raffiné dans les serveurs Linux. Grâce à l'ACL, différentes autorisations peuvent être définies sur des fichiers et répertoires spécifiques. Par rapport aux autorisations du système de fichiers, ACL peut définir des autorisations d'accès plus précises pour les utilisateurs et les groupes d'utilisateurs.

Sur un serveur Linux, utilisez la commande "setfacl" pour définir l'ACL des fichiers et répertoires. En spécifiant des utilisateurs ou des groupes d'utilisateurs et les autorisations correspondantes, vous pouvez restreindre l'accès à des utilisateurs ou des groupes d'utilisateurs spécifiques.

- RBAC

RBAC (Role-Based Access Control) est un mécanisme de contrôle d'accès basé sur les rôles. Dans le modèle RBAC, les autorisations des utilisateurs sont définies comme différents rôles plutôt que directement liées à des utilisateurs spécifiques. Ensuite, attribuez des rôles aux utilisateurs pour contrôler les autorisations des utilisateurs.

Sur les serveurs Linux, vous pouvez utiliser PAM (Pluggable Authentication Modules) pour implémenter RBAC. PAM est un module d'authentification flexible qui peut intégrer différents mécanismes d'authentification. En configurant PAM, vous pouvez définir différents rôles et autorisations correspondantes, et attribuer ces rôles à différents utilisateurs.

Résumé

L'authentification de l'interface Web et la gestion des autorisations sont des tâches clés pour protéger la sécurité des applications Web. Sur les serveurs Linux, l'authentification de base et l'authentification digest sont des méthodes d'authentification couramment utilisées, qui peuvent être implémentées en configurant les instructions appropriées d'Apache. En termes de gestion des autorisations, le contrôle d'accès des utilisateurs peut être restreint via les autorisations du système de fichiers, ACL et RBAC. En configurant correctement l'authentification et la gestion des autorisations, vous pouvez créer des applications Web sûres et fiables pour protéger la confidentialité des utilisateurs et la sécurité des données.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs

Oct 27, 2023 pm 01:27 PM

Comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs

Oct 27, 2023 pm 01:27 PM

Comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs Introduction : À l'ère d'Internet moderne, de plus en plus d'applications doivent prendre en charge la connexion multi-utilisateurs pour obtenir des fonctions personnalisées et une gestion des autorisations. Afin de protéger la sécurité du système et la confidentialité des données, les développeurs doivent utiliser certains moyens pour mettre en œuvre des fonctions de connexion multi-utilisateurs et de gestion des autorisations. Cet article expliquera comment utiliser le framework Layui pour développer un système de gestion des autorisations prenant en charge la connexion multi-utilisateurs et donnera des exemples de code spécifiques. Préparation avant de commencer le développement

Comment utiliser des scripts PHP pour implémenter le transfert de fichiers entre serveurs sur des serveurs Linux

Oct 05, 2023 am 09:06 AM

Comment utiliser des scripts PHP pour implémenter le transfert de fichiers entre serveurs sur des serveurs Linux

Oct 05, 2023 am 09:06 AM

Titre : Implémentation d'un script PHP pour le transfert de fichiers entre serveurs 1. Introduction Dans le transfert de fichiers entre serveurs, nous devons généralement transférer des fichiers d'un serveur à un autre. Cet article explique comment utiliser les scripts PHP pour implémenter le transfert de fichiers entre serveurs sur des serveurs Linux et donne des exemples de code spécifiques. 2. Préparation Avant de commencer à écrire des scripts PHP, nous devons nous assurer que l'environnement suivant a été configuré sur le serveur : Installer PHP : Installez PHP sur le serveur Linux et assurez-vous que la version PHP répond aux exigences du code.

Comment implémenter le partage de données et la gestion des autorisations dans React Query ?

Sep 27, 2023 pm 04:13 PM

Comment implémenter le partage de données et la gestion des autorisations dans React Query ?

Sep 27, 2023 pm 04:13 PM

Comment implémenter le partage de données et la gestion des autorisations dans ReactQuery ? Les progrès technologiques ont rendu la gestion des données dans le développement front-end plus complexe. De manière traditionnelle, nous pouvons utiliser des outils de gestion d'état tels que Redux ou Mobx pour gérer le partage de données et la gestion des autorisations. Cependant, après l'émergence de ReactQuery, nous pouvons l'utiliser pour résoudre ces problèmes plus facilement. Dans cet article, nous expliquerons comment implémenter le partage de données et les autorisations dans ReactQuery

Comment implémenter un système de gestion des autorisations dans Laravel

Nov 02, 2023 pm 04:51 PM

Comment implémenter un système de gestion des autorisations dans Laravel

Nov 02, 2023 pm 04:51 PM

Comment implémenter un système de gestion des autorisations dans Laravel Introduction : Avec le développement continu des applications Web, le système de gestion des autorisations est devenu l'une des fonctions de base de nombreuses applications. Laravel, en tant que framework PHP populaire, fournit une multitude d'outils et de fonctions pour mettre en œuvre des systèmes de gestion des autorisations. Cet article présentera comment implémenter un système de gestion des autorisations simple et puissant dans Laravel et fournira des exemples de code spécifiques. 1. Idées de conception du système de gestion des autorisations Lors de la conception du système de gestion des autorisations, les points clés suivants doivent être pris en compte : les rôles et

Quelles sont les différences entre la certification et la non-certification du compte officiel WeChat ?

Sep 19, 2023 pm 02:15 PM

Quelles sont les différences entre la certification et la non-certification du compte officiel WeChat ?

Sep 19, 2023 pm 02:15 PM

La différence entre l'authentification du compte public WeChat et la non-authentification réside dans le logo d'authentification, les autorisations de fonction, la fréquence de poussée, les autorisations d'interface et la confiance de l'utilisateur. Introduction détaillée : 1. Le logo de certification. Les comptes publics certifiés obtiendront le logo de certification officiel, qui est le logo bleu V. Ce logo peut augmenter la crédibilité et l'autorité du compte public et permettre aux utilisateurs d'identifier plus facilement le véritable compte public officiel. 2. Autorisations de fonction. Les comptes publics certifiés ont plus de fonctions et d'autorisations que les comptes publics non certifiés. Par exemple, les comptes publics certifiés peuvent demander à activer la fonction de paiement WeChat pour réaliser des paiements en ligne et des opérations commerciales, etc.

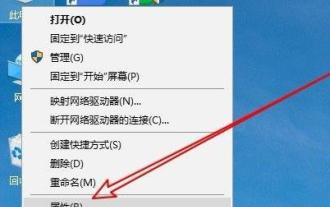

Résolvez le problème selon lequel le dossier temporaire ne peut pas être installé en raison du manque d'autorisations d'écriture

Dec 31, 2023 pm 01:24 PM

Résolvez le problème selon lequel le dossier temporaire ne peut pas être installé en raison du manque d'autorisations d'écriture

Dec 31, 2023 pm 01:24 PM

Le problème selon lequel les dossiers temporaires ne peuvent pas être installés sans autorisations d'écriture est un casse-tête pour de nombreux utilisateurs. En fait, l'opération n'est pas très gênante. Il vous suffit d'accéder à votre menu avancé pour apporter des modifications. Voyons comment résoudre le problème de non-écriture. autorisations. Le dossier temporaire ne peut pas être installé sans autorisation en écriture : 1. Tout d'abord, cliquez avec le bouton droit sur Cet ordinateur sur le bureau, puis cliquez sur « Propriétés ». 2. Cliquez ensuite sur « Paramètres système avancés » ci-dessous. 3. Cliquez ensuite sur « Variables d'environnement » en bas de la fenêtre. 4. Après cela, vous pouvez ouvrir la fenêtre des variables d'environnement, cliquer sur le fichier tmp et sélectionner "Modifier". 5. Cliquez ensuite sur « Parcourir les fichiers » dans la fenêtre qui s'ouvre. 6. Définissez le nouveau dossier de variables et cliquez sur OK. 7. Attendez enfin le succès.

Gestion des autorisations GitLab et conseils d'intégration de l'authentification unique

Oct 21, 2023 am 11:15 AM

Gestion des autorisations GitLab et conseils d'intégration de l'authentification unique

Oct 21, 2023 am 11:15 AM

Les conseils de gestion des autorisations et d'intégration de l'authentification unique de GitLab nécessitent des exemples de code spécifiques Présentation : Dans GitLab, la gestion des autorisations et l'authentification unique (SSO) sont des fonctions très importantes. La gestion des autorisations peut contrôler l'accès des utilisateurs aux référentiels de code, aux projets et à d'autres ressources, tandis que l'intégration de l'authentification unique peut fournir une méthode d'authentification et d'autorisation des utilisateurs plus pratique. Cet article explique comment effectuer la gestion des autorisations et l'intégration de l'authentification unique dans GitLab. 1. Gestion des autorisations Contrôle des autorisations d'accès au projet Dans GitLab, les projets peuvent être définis comme privés

Comment optimiser les performances et l'utilisation des ressources des serveurs Linux

Nov 07, 2023 pm 02:27 PM

Comment optimiser les performances et l'utilisation des ressources des serveurs Linux

Nov 07, 2023 pm 02:27 PM

Comment optimiser les performances et l'utilisation des ressources des serveurs Linux nécessite des exemples de code spécifiques Résumé : L'optimisation des performances du serveur Linux et de l'utilisation des ressources est la clé pour garantir un fonctionnement stable et efficace du serveur. Cet article présentera quelques méthodes pour optimiser les performances du serveur Linux et l'utilisation des ressources, et fournira des exemples de code spécifiques. Introduction : Avec le développement rapide d'Internet, un grand nombre d'applications et de services sont déployés sur les serveurs Linux. Afin de garantir le fonctionnement efficace et stable du serveur, nous devons optimiser les performances et l'utilisation des ressources du serveur pour atteindre