Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Les défis de la sécurité des serveurs Linux et de la protection de l'interface Web.

Les défis de la sécurité des serveurs Linux et de la protection de l'interface Web.

Les défis de la sécurité des serveurs Linux et de la protection de l'interface Web.

Défis de la sécurité des serveurs Linux et de la protection de l'interface Web

Avec le développement et la vulgarisation continus de la technologie Internet, un grand nombre de sites Web et d'applications ont été créés sur des serveurs Linux. Cependant, dans le même temps, les menaces en matière de cybersécurité augmentent également. Par conséquent, tout en préservant la sécurité des serveurs Linux, il est devenu particulièrement important de protéger l’interface Web.

Les serveurs Linux ont toujours été connus pour leur stabilité et leur sécurité, mais cela ne signifie pas qu'une protection supplémentaire n'est pas nécessaire. Voici quelques défis courants en matière de sécurité des serveurs Linux et les défis rencontrés dans la protection des interfaces Web :

1. Gestion des droits des utilisateurs : un défi important en matière de sécurité des serveurs Linux consiste à garantir des droits d'accès utilisateur corrects. La gestion des autorisations des utilisateurs est essentielle pour minimiser les vulnérabilités potentielles en matière de sécurité. Les autorisations des utilisateurs doivent être examinées et attribuées régulièrement, et les mots de passe doivent être modifiés régulièrement pour empêcher tout accès non autorisé.

2. Gestion des clés : de nombreux serveurs Linux utilisent des paires de clés SSH pour l'accès à distance. Il est essentiel de gérer et de protéger correctement ces paires de clés pour éviter tout risque de compromission et de compromission des clés. Il est recommandé d'utiliser des paires de clés solides et de s'assurer que seul le personnel autorisé a accès à ces clés.

3. Mises à jour logicielles : Garder votre système d'exploitation et vos logiciels à jour est la clé pour assurer la sécurité de votre serveur Linux. L'installation régulière des derniers correctifs et mises à jour de sécurité peut aider à vous protéger contre les vulnérabilités et les attaques connues. L'automatisation du processus de mise à jour peut rendre les mises à jour plus efficaces tout en réduisant les erreurs humaines.

4. Système de détection d'intrusion (IDS) : IDS est un système qui surveille et détecte les intrusions potentielles et peut détecter et répondre aux événements de sécurité en temps opportun. Le déploiement d'IDS sur des serveurs Linux peut aider les administrateurs à détecter les attaques potentielles à temps et à prendre les mesures correspondantes.

5. Surveillance du trafic réseau : la surveillance du trafic réseau peut aider les administrateurs à identifier les activités anormales et les risques de sécurité potentiels. L'utilisation d'outils de surveillance du trafic réseau peut aider les administrateurs à détecter les activités malveillantes et les accès non autorisés.

La protection de l'interface Web correspond au défi de sécurité du serveur Linux. Les interfaces Web sont les points d’entrée vers de nombreux sites Web et applications et sont souvent la cible d’attaques malveillantes. Voici quelques mesures recommandées pour la protection de l'interface Web :

1. Validation des entrées : assurez-vous que les entrées de l'utilisateur sont entièrement validées et filtrées pour détecter d'éventuels codes et scripts malveillants. En utilisant des techniques de codage appropriées, telles que l'échappement HTML ou les requêtes paramétrées SQL, vous pouvez empêcher les vulnérabilités de sécurité courantes telles que les scripts intersites (XSS) et l'injection SQL.

2. Contrôle d'accès : restreindre l'accès à l'interface Web et adopter des politiques d'autorisation appropriées. Seuls les utilisateurs autorisés ont accès aux informations et fonctionnalités sensibles.

3. Journalisation et surveillance : la journalisation et la surveillance de l'accès aux interfaces Web peuvent aider les administrateurs à découvrir des comportements anormaux et des attaques potentielles. L'examen régulier de ces journaux peut aider à identifier et à résoudre rapidement les problèmes de sécurité.

4. Authentification de sécurité : l'utilisation de mécanismes d'authentification de sécurité tels que des politiques de mot de passe fortes et une authentification à deux facteurs peut augmenter la protection de l'interface Web.

5. Contre-mesures : en cas d'attaque d'interface Web, les administrateurs doivent élaborer un plan d'intervention d'urgence et prendre les contre-mesures appropriées pour protéger le serveur et les informations.

En conclusion, assurer la sécurité de votre serveur Linux et la protection de votre interface web sont des mesures importantes pour protéger votre site web et vos applications contre les attaques malveillantes et les fuites de données. Grâce à une gestion raisonnable des autorisations, des mises à jour logicielles en temps opportun, des systèmes de détection d'intrusion et de surveillance du trafic réseau et d'autres mesures de sécurité, ainsi qu'une vérification efficace des entrées, un contrôle d'accès et une authentification de sécurité et d'autres mesures de protection de l'interface Web, la sécurité du serveur peut être améliorée et sensible. les informations peuvent être protégées à l’abri des intrus.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

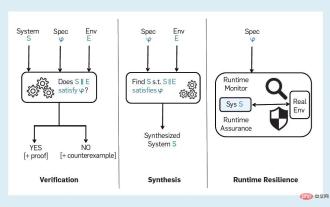

Vers une IA vérifiable : cinq défis des méthodes formelles

Apr 09, 2023 pm 02:01 PM

Vers une IA vérifiable : cinq défis des méthodes formelles

Apr 09, 2023 pm 02:01 PM

L'intelligence artificielle est un système informatique qui tente d'imiter l'intelligence humaine, y compris certaines fonctions humaines intuitivement liées à l'intelligence, telles que l'apprentissage, la résolution de problèmes, la pensée et l'action rationnelles. Interprété au sens large, le terme IA recouvre de nombreux domaines étroitement liés tels que l’apprentissage automatique. Les systèmes qui font largement appel à l’IA ont des impacts sociaux importants dans des domaines tels que la santé, les transports, la finance, les réseaux sociaux, le commerce électronique et l’éducation. Cet impact social croissant a également entraîné une série de risques et de préoccupations, notamment des erreurs dans les logiciels d’intelligence artificielle, des cyberattaques et la sécurité des systèmes d’intelligence artificielle. Par conséquent, la question de la vérification des systèmes d’IA, et le sujet plus large de l’IA digne de confiance, ont commencé à attirer l’attention de la communauté des chercheurs. « IA vérifiable » a été confirmée

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Les défis courants rencontrés par les algorithmes d'apprentissage automatique en C++ incluent la gestion de la mémoire, le multithread, l'optimisation des performances et la maintenabilité. Les solutions incluent l'utilisation de pointeurs intelligents, de bibliothèques de threads modernes, d'instructions SIMD et de bibliothèques tierces, ainsi que le respect des directives de style de codage et l'utilisation d'outils d'automatisation. Des cas pratiques montrent comment utiliser la bibliothèque Eigen pour implémenter des algorithmes de régression linéaire, gérer efficacement la mémoire et utiliser des opérations matricielles hautes performances.

AIGCx Art : Océan bleu ou défi ? Voyez-vous comment le monde de l'art adopte l'intelligence artificielle ?

May 29, 2023 pm 02:46 PM

AIGCx Art : Océan bleu ou défi ? Voyez-vous comment le monde de l'art adopte l'intelligence artificielle ?

May 29, 2023 pm 02:46 PM

Dans le passé, les œuvres des maîtres d’art devaient subir un processus long et minutieux d’imitation et de reproduction avant de pouvoir être conservées ou vendues à des acheteurs peu méfiants. Désormais, grâce à la technologie AIGC, les utilisateurs peuvent créer des œuvres en sélectionnant un genre spécifique, comme s'ils imitaient l'œuvre du maître en un instant. La base de données d'images d'art existante de la collection numérique MetaVision « AI Stan » est devenue une source de données de formation pour l'IA, lui permettant d'apprendre et de comprendre les caractéristiques, le style et le contenu de la création artistique. Après la formation des données, le modèle d'IA est construit. Ces modèles, souvent basés sur des techniques d'apprentissage profond, sont capables d'analyser les données entrantes et de générer de nouvelles œuvres d'art. Lors de la création artistique, les utilisateurs doivent saisir ou ajuster des paramètres pour contrôler les résultats de la création. Une fois que le modèle IA a généré l'illustration, utilisez

Défis et opportunités de l'architecture de microservices PHP : explorer des territoires inexplorés

Feb 19, 2024 pm 07:12 PM

Défis et opportunités de l'architecture de microservices PHP : explorer des territoires inexplorés

Feb 19, 2024 pm 07:12 PM

L'architecture de microservices PHP est devenue un moyen populaire de créer des applications complexes et d'atteindre une évolutivité et une disponibilité élevées. Cependant, l’adoption de microservices présente également des défis et des opportunités uniques. Cet article approfondira ces aspects de l'architecture des microservices PHP pour aider les développeurs à prendre des décisions éclairées lorsqu'ils explorent des territoires inexplorés. Défier la complexité des systèmes distribués : l'architecture des microservices décompose les applications en services faiblement couplés, ce qui augmente la complexité inhérente des systèmes distribués. Par exemple, la communication entre les services, la gestion des pannes et la latence du réseau deviennent tous des facteurs à prendre en compte. Gouvernance des services : la gestion d'un grand nombre de microservices nécessite un mécanisme pour découvrir, enregistrer, acheminer et gérer ces services. Cela implique de créer et de maintenir un cadre de gouvernance des services, qui peut nécessiter beaucoup de ressources. Dépannage : dans les microservices

Un moyen simple de participer à un défi sur TikTok

Mar 28, 2024 pm 03:10 PM

Un moyen simple de participer à un défi sur TikTok

Mar 28, 2024 pm 03:10 PM

1. Ouvrez d'abord Douyin et cliquez sur #challenge# directement sous la vidéo. 2. Vous pouvez également cliquer sur [Rechercher]. 3. Saisissez le défi à rechercher et sélectionnez le défi auquel vous souhaitez participer. 4. Enfin, cliquez sur [Participer].

Les avantages et les défis de Golang en matière de contrôle du trafic

Mar 06, 2024 pm 05:39 PM

Les avantages et les défis de Golang en matière de contrôle du trafic

Mar 06, 2024 pm 05:39 PM

Golang est un langage de programmation doté d'une efficacité de développement élevée et de performances supérieures, qui fonctionne bien lors de la gestion d'une concurrence élevée et d'un trafic à grande échelle. Cet article explorera les avantages et les défis du contrôle de flux dans Golang et fournira des exemples de code spécifiques pour illustrer son application. 1. Avantages de Golang en matière de contrôle de flux Modèle de concurrence : Golang utilise une goroutine de thread légère pour gérer la concurrence. Chaque goroutine n'occupe qu'une petite quantité d'espace de pile et peut être démarrée, détruite et planifiée efficacement. Ce modèle de concurrence fait

Avantages et défis des sites Web à mise en page réactive

Feb 23, 2024 pm 02:39 PM

Avantages et défis des sites Web à mise en page réactive

Feb 23, 2024 pm 02:39 PM

Avec la popularité des appareils mobiles et le développement rapide d’Internet, de plus en plus d’utilisateurs choisissent d’accéder aux sites Web via des téléphones mobiles et des tablettes. Cela a conduit au développement et à l’application de sites Web à mise en page réactive. La mise en page réactive est une méthode de conception flexible qui ajuste et optimise automatiquement la mise en page et l'affichage du contenu d'un site Web en fonction de l'appareil et de la taille de l'écran de l'utilisateur. Cet article abordera les avantages et les défis des sites Web à mise en page réactive. Tout d’abord, le plus grand avantage d’un site Web réactif est qu’il peut offrir une expérience utilisateur cohérente. Que l'utilisateur utilise un ordinateur, un téléphone mobile ou une tablette, Internet

Golang : Dépasser dans un virage sur la route de la technologie, repousser les limites ou réaliser une percée personnelle ?

Mar 05, 2024 pm 01:00 PM

Golang : Dépasser dans un virage sur la route de la technologie, repousser les limites ou réaliser une percée personnelle ?

Mar 05, 2024 pm 01:00 PM

Golang : Dépasser dans un virage sur la route de la technologie, repousser les limites ou réaliser une percée personnelle ? Avec le développement rapide des technologies de l’information, le choix du langage de programmation est devenu de plus en plus critique. Parmi les nombreux langages de programmation, Golang (langage Go) est progressivement devenu le choix préféré des développeurs pour son modèle de concurrence efficace, sa syntaxe concise et ses performances puissantes. Cet article explorera le charme de la technologie Golang sous plusieurs angles, analysera ses avantages pour repousser les limites techniques et réaliser des percées personnelles, et combinera des exemples de code spécifiques pour démontrer la puissance de Golang.