Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Protégez votre serveur Linux : maîtrisez ces commandes

Protégez votre serveur Linux : maîtrisez ces commandes

Protégez votre serveur Linux : maîtrisez ces commandes

Protégez votre serveur Linux : utilisez ces commandes avec compétence

Avec le développement du cloud computing et de la technologie réseau, les serveurs Linux deviennent de plus en plus populaires parmi les entreprises et les utilisateurs individuels. En tant que système d'exploitation stable et fiable, Linux fournit de nombreuses fonctionnalités de sécurité puissantes pour protéger les serveurs contre les menaces d'intrusion et de fuite de données. Cependant, afin de mieux protéger votre serveur Linux, il est nécessaire de comprendre et d'appliquer certaines commandes importantes. Dans cet article, nous présenterons quelques commandes compétentes pour renforcer la sécurité de votre serveur Linux.

- iptables : iptables est un puissant outil de pare-feu qui contrôle le trafic réseau en configurant des règles. Une utilisation compétente d'iptables vous permet de limiter les accès inutiles et de protéger votre serveur contre les attaques réseau. Les commandes couramment utilisées sont :

- iptables -L : affiche les règles de pare-feu actuelles.

- iptables -A INPUT -p tcp --dport 22 -j DROP : Utilisez cette commande pour bloquer tout accès au port SSH.

- fail2ban : fail2ban est un outil utilisé pour prévenir les attaques par force brute. Il surveille les fichiers journaux du serveur et bloque l'accès des adresses IP malveillantes en fonction de règles définies. Une utilisation compétente de fail2ban peut réduire considérablement l'impact des attaques par force brute sur le serveur. Les commandes couramment utilisées sont :

- fail2ban-client status : Vérifiez l'état de fail2ban.

- fail2ban-client set ssh banip 10.0.0.1 : utilisez cette commande pour ajouter l'adresse IP 10.0.0.1 à la liste des interdictions SSH.

- chown et chmod : chown et chmod sont des commandes utilisées pour définir les autorisations et les propriétaires des fichiers. Définir correctement les propriétaires de fichiers et les autorisations peut empêcher les utilisateurs non autorisés d'accéder aux fichiers sensibles. Les commandes couramment utilisées sont :

- chown root:root /path/to/file : Définissez le propriétaire du fichier sur l'utilisateur root.

- chmod 700 /path/to/file : définissez les autorisations de fichier pour lire, écrire et exécuter uniquement par le propriétaire.

- ssh-keygen : ssh-keygen est une commande utilisée pour générer et gérer les paires de clés SSH. L'utilisation d'une paire de clés SSH offre un accès à distance plus sécurisé et empêche les utilisateurs non autorisés de se connecter avec des mots de passe. Les commandes couramment utilisées sont :

- ssh-keygen -t rsa : Générez une paire de clés RSA pour l'authentification.

- ssh-copy-id user@server : copiez la clé publique sur le serveur distant pour obtenir une connexion sans mot de passe.

- Sudo : Sudo est un outil utilisé pour autoriser les utilisateurs ordinaires à exécuter des commandes privilégiées. L'utilisation de Sudo peut limiter l'utilisation de commandes privilégiées et réduire le risque d'attaques par code malveillant sur votre système. Les commandes couramment utilisées sont :

- sudo apt-get update : utilisez Sudo pour exécuter des commandes privilégiées.

- SELinux et AppArmor : SELinux et AppArmor sont deux outils de contrôle d'accès obligatoires utilisés pour renforcer la sécurité Linux. Ils réduisent les vulnérabilités potentielles en matière de sécurité en contrôlant quels processus peuvent accéder aux ressources du système. Les commandes couramment utilisées sont :

- getenforce : Vérifiez l'état de SELinux.

- aa-status : vérifiez l'état d'AppArmor.

Il est très important de maîtriser l'utilisation de ces commandes lors de la protection de votre serveur Linux. Ils peuvent vous aider à créer des pare-feu plus puissants, à bloquer les attaques par force brute, à restreindre l'accès aux fichiers, à utiliser des méthodes d'accès à distance sécurisées et à renforcer la sécurité du système d'exploitation. Soyez cependant prudent lorsque vous utilisez ces commandes pour éviter d'affecter accidentellement le fonctionnement normal du serveur.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment résoudre le problème selon lequel Windows 11 vous demande de saisir le nom d'utilisateur et le mot de passe de l'administrateur pour continuer ?

Apr 11, 2024 am 09:10 AM

Comment résoudre le problème selon lequel Windows 11 vous demande de saisir le nom d'utilisateur et le mot de passe de l'administrateur pour continuer ?

Apr 11, 2024 am 09:10 AM

Lorsque vous utilisez le système Win11, vous rencontrerez parfois une invite vous demandant de saisir le nom d'utilisateur et le mot de passe de l'administrateur. Cet article explique comment gérer cette situation. Méthode 1 : 1. Cliquez sur [Logo Windows], puis appuyez sur [Maj+Redémarrer] pour passer en mode sans échec ou entrez en mode sans échec de cette façon : cliquez sur le menu Démarrer et sélectionnez Paramètres ; Sélectionnez « Mise à jour et sécurité » ; sélectionnez « Redémarrer maintenant » dans « Récupération » après avoir redémarré et saisi les options, sélectionnez - Dépannage - Options avancées - Paramètres de démarrage -&mdash.

Comment définir le mot de passe WiFi du routeur à l'aide d'un téléphone mobile (en utilisant le téléphone mobile comme outil)

Apr 24, 2024 pm 06:04 PM

Comment définir le mot de passe WiFi du routeur à l'aide d'un téléphone mobile (en utilisant le téléphone mobile comme outil)

Apr 24, 2024 pm 06:04 PM

Les réseaux sans fil sont devenus un élément indispensable de la vie des gens dans le monde numérique d'aujourd'hui. Il est toutefois particulièrement important de protéger la sécurité des réseaux sans fil personnels. Définir un mot de passe fort est essentiel pour garantir que votre réseau WiFi ne puisse pas être piraté par d'autres. Pour assurer la sécurité de votre réseau, cet article vous présentera en détail comment utiliser votre téléphone mobile pour modifier le mot de passe WiFi du routeur. 1. Ouvrez la page de gestion du routeur - Ouvrez la page de gestion du routeur dans le navigateur mobile et saisissez l'adresse IP par défaut du routeur. 2. Entrez le nom d'utilisateur et le mot de passe de l'administrateur - Pour y accéder, entrez le nom d'utilisateur et le mot de passe de l'administrateur corrects dans la page de connexion. 3. Accédez à la page des paramètres sans fil – recherchez et cliquez pour accéder à la page des paramètres sans fil, dans la page de gestion du routeur. 4. Trouvez le Wi-Fi actuel

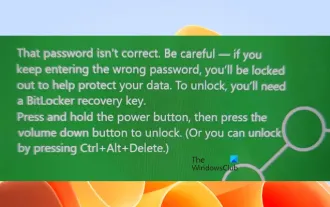

Mot de passe incorrect, méfiez-vous de l'avertissement BitLocker

Mar 26, 2024 am 09:41 AM

Mot de passe incorrect, méfiez-vous de l'avertissement BitLocker

Mar 26, 2024 am 09:41 AM

Cet article explique comment résoudre le problème des mots de passe erronés, en particulier la nécessité d'être prudent lors du traitement des avertissements BitLocker. Cet avertissement est déclenché lorsqu'un mot de passe incorrect est saisi plusieurs fois dans BitLocker pour déverrouiller le lecteur. Habituellement, cet avertissement se produit car le système dispose d'une politique qui limite les tentatives de connexion incorrectes (généralement trois tentatives de connexion sont autorisées). Dans ce cas, l'utilisateur recevra un message d'avertissement approprié. Le message d'avertissement complet est le suivant : Le mot de passe saisi est incorrect. Veuillez noter que la saisie continue de mots de passe incorrects entraînera le verrouillage du compte afin de protéger la sécurité de vos données. Si vous devez déverrouiller votre compte, vous devrez utiliser une clé de récupération BitLocker. Le mot de passe est incorrect, méfiez-vous de l'avertissement BitLocker que vous recevez lorsque vous vous connectez à votre ordinateur

Tutoriel pour changer le mot de passe wifi sur téléphone mobile (opération simple)

Apr 26, 2024 pm 06:25 PM

Tutoriel pour changer le mot de passe wifi sur téléphone mobile (opération simple)

Apr 26, 2024 pm 06:25 PM

Les réseaux sans fil sont devenus un élément indispensable de nos vies avec le développement rapide d'Internet. Afin de protéger les informations personnelles et la sécurité du réseau, il est cependant très important de changer régulièrement votre mot de passe wifi. Pour vous aider à mieux protéger la sécurité de votre réseau domestique, cet article vous présentera un tutoriel détaillé sur la façon d'utiliser votre téléphone mobile pour changer votre mot de passe WiFi. 1. Comprenez l'importance des mots de passe Wi-Fi. Les mots de passe Wi-Fi constituent la première ligne de défense pour protéger les informations personnelles et la sécurité du réseau. À l'ère d'Internet, comprendre son importance permet de mieux comprendre pourquoi vous devez changer régulièrement votre mot de passe. 2. Confirmez que le téléphone est connecté au wifi. Tout d'abord, assurez-vous que le téléphone est connecté au réseau wifi dont vous souhaitez modifier le mot de passe avant de modifier le mot de passe wifi. 3. Ouvrez le menu des paramètres du téléphone et accédez au menu des paramètres du téléphone.

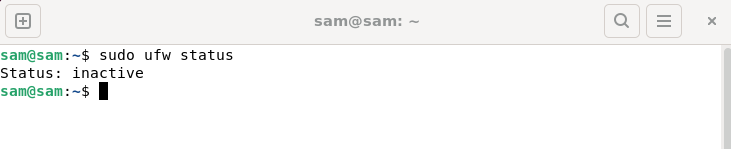

Comment réparer le statut UFW affiché comme inactif sous Linux

Mar 20, 2024 pm 01:50 PM

Comment réparer le statut UFW affiché comme inactif sous Linux

Mar 20, 2024 pm 01:50 PM

UFW, également connu sous le nom de Uncomplex Firewall, est adopté par de nombreuses distributions Linux comme système de pare-feu. UFW est conçu pour permettre aux utilisateurs novices de gérer facilement les paramètres du pare-feu via l'interface de ligne de commande et l'interface utilisateur graphique. Un pare-feu UFW est un système qui surveille le trafic réseau selon des règles définies pour protéger le réseau contre le reniflage du réseau et d'autres attaques. Si UFW est installé sur votre système Linux mais que son état est indiqué comme inactif, il peut y avoir plusieurs raisons. Dans ce guide, je vais expliquer comment résoudre le problème d'inactivité du pare-feu UFW sur les systèmes Linux. Pourquoi UFW affiche un statut inactif sous Linux Pourquoi UFW est inactif par défaut sous Linux Comment utiliser Linux

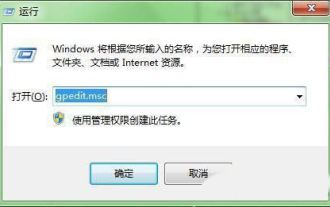

Que dois-je faire si mon mot de passe Win10 ne répond pas aux exigences de la politique de mot de passe ? Que faire si le mot de passe de mon ordinateur ne répond pas aux exigences de la politique ?

Jun 25, 2024 pm 04:59 PM

Que dois-je faire si mon mot de passe Win10 ne répond pas aux exigences de la politique de mot de passe ? Que faire si le mot de passe de mon ordinateur ne répond pas aux exigences de la politique ?

Jun 25, 2024 pm 04:59 PM

Dans le système Windows 10, la politique de mot de passe est un ensemble de règles de sécurité visant à garantir que les mots de passe définis par les utilisateurs répondent à certaines exigences de force et de complexité. Si le système vous indique que votre mot de passe ne répond pas aux exigences de la politique de mot de passe, cela signifie généralement que votre mot de passe est défini. Le mot de passe ne répond pas aux exigences définies par les normes Microsoft en matière de complexité, de longueur ou de types de caractères, alors comment éviter cela ? Les utilisateurs peuvent trouver directement la politique de mot de passe sous la politique de l'ordinateur local pour effectuer des opérations. Jetons un coup d'œil ci-dessous. Solutions qui ne sont pas conformes aux spécifications de la politique de mot de passe : Modifier la longueur du mot de passe : Selon les exigences de la politique de mot de passe, nous pouvons essayer d'augmenter la longueur du mot de passe, par exemple en changeant le mot de passe d'origine à 6 chiffres en 8 chiffres ou plus. Ajoutez des caractères spéciaux : les politiques de mot de passe nécessitent souvent l'inclusion de caractères spéciaux tels que @, #, $, etc. je

Défis de sécurité dans le développement de Golang : Comment éviter d'être exploité pour la création de virus ?

Mar 19, 2024 pm 12:39 PM

Défis de sécurité dans le développement de Golang : Comment éviter d'être exploité pour la création de virus ?

Mar 19, 2024 pm 12:39 PM

Défis de sécurité dans le développement de Golang : Comment éviter d'être exploité pour la création de virus ? Avec la large application de Golang dans le domaine de la programmation, de plus en plus de développeurs choisissent d'utiliser Golang pour développer différents types d'applications. Cependant, comme pour d’autres langages de programmation, le développement de Golang présente des problèmes de sécurité. En particulier, la puissance et la flexibilité de Golang en font également un outil potentiel de création de virus. Cet article abordera les problèmes de sécurité dans le développement de Golang et fournira quelques méthodes pour éviter G.

Comment accéder au système si vous oubliez le mot de passe de mise sous tension de votre ordinateur Win10_Que faire si vous oubliez le mot de passe de mise sous tension de votre ordinateur Win10

Mar 28, 2024 pm 02:35 PM

Comment accéder au système si vous oubliez le mot de passe de mise sous tension de votre ordinateur Win10_Que faire si vous oubliez le mot de passe de mise sous tension de votre ordinateur Win10

Mar 28, 2024 pm 02:35 PM

1. Téléchargez et installez l'outil de réinstallation du système en un clic de Xiaobai sur un autre ordinateur, insérez un disque USB vide pour créer un disque de démarrage USB. Pour des didacticiels spécifiques, veuillez vous référer à : 2. Insérez le disque de démarrage USB dans l'ordinateur à modifier. le mot de passe pour redémarrer et appuyez sur la touche de raccourci Démarrer. Généralement, la touche de raccourci de démarrage est l'une des touches F12, F8, F9, F10 et ESC. Ensuite, l'interface de démarrage apparaît, sélectionnez l'option du disque USB et appuyez sur Entrée pour entrer. 3. Sélectionnez [1] pour démarrer win10x64PE et appuyez sur Entrée pour confirmer. 4. Sélectionnez l'outil de modification de mot de passe sur le bureau et double-cliquez pour l'ouvrir. 5. Ensuite, une liste de noms de comptes apparaît, sélectionnez le compte dont vous devez modifier le mot de passe et ouvrez-le. 6. Cliquez sur la commande Modifier le mot de passe ci-dessous, saisissez deux fois le nouveau mot de passe, puis cliquez sur OK pour enregistrer les modifications. 7. Enfin, débranchez la clé USB et redémarrez l'ordinateur. Tout sera alors normal.