Java

Java

javaDidacticiel

javaDidacticiel

Vulnérabilités de sécurité courantes et méthodes de prévention dans le développement Java

Vulnérabilités de sécurité courantes et méthodes de prévention dans le développement Java

Vulnérabilités de sécurité courantes et méthodes de prévention dans le développement Java

Vulnérabilités de sécurité courantes et méthodes de prévention dans le développement Java, des exemples de code spécifiques sont requis

Dans le développement de logiciels, la sécurité est un aspect très important, en particulier dans le développement Java. En tant que langage de programmation largement utilisé dans les applications d'entreprise et les applications Internet, Java est riche en fonctions et fait face à diverses menaces de sécurité potentielles. Cet article présentera plusieurs vulnérabilités de sécurité Java courantes et fournira des exemples de code pour éviter ces vulnérabilités.

- Vulnérabilité d'injection SQL

L'injection SQL consiste à obtenir un accès non autorisé à la base de données en injectant des commandes SQL malveillantes dans les données saisies par l'utilisateur dans l'application. Voici un exemple simple :

String query = "SELECT * FROM users WHERE username = '" + username + "' AND password = '" + password + "'";

Le code ci-dessus fusionne directement le username和password saisi par l'utilisateur dans l'instruction de requête SQL, ce qui le rend vulnérable aux attaques par injection SQL. Afin d'éviter les attaques par injection SQL, vous pouvez utiliser des requêtes paramétrées ou des instructions préparées pour créer des requêtes SQL, telles que :

String query = "SELECT * FROM users WHERE username = ? AND password = ?"; PreparedStatement statement = connection.prepareStatement(query); statement.setString(1, username); statement.setString(2, password); ResultSet result = statement.executeQuery();

De cette façon, les données saisies par l'utilisateur seront traitées comme des paramètres au lieu d'être directement fusionnées dans l'instruction SQL. Cela empêche les attaques par injection SQL.

- Attaque de script intersite (XSS)

L'attaque de script intersite fait référence à une méthode d'attaque dans laquelle les attaquants obtiennent des informations sensibles des utilisateurs ou contrôlent les navigateurs des utilisateurs en injectant des scripts malveillants dans des applications Web. Voici un exemple de vulnérabilité XSS :

String name = request.getParameter("name");

out.println("<p>欢迎" + name + "</p>");Si un attaquant injecte un script malveillant dans le paramètre, le script sera exécuté directement sur le navigateur de l'utilisateur. Afin de prévenir les attaques XSS, vous pouvez utiliser les fonctions d'échappement HTML pour filtrer les caractères sensibles saisis par les utilisateurs, tels que :

String name = request.getParameter("name");

name = StringEscapeUtils.escapeHtml(name);

out.println("<p>欢迎" + name + "</p>");Grâce aux fonctions d'échappement HTML, les scripts malveillants seront échappés dans du texte normal, évitant ainsi les attaques XSS.

- Vulnérabilité d'injection de commandes

L'injection de commandes fait référence à un attaquant effectuant des opérations non autorisées en injectant des commandes malveillantes dans une application. Voici un exemple de vulnérabilité d'injection de commande :

String command = request.getParameter("command");

Runtime.getRuntime().exec("ping " + command);Si un attaquant injecte une commande malveillante dans les paramètres, la commande sera exécutée sur le serveur. Afin d'éviter les attaques par injection de commandes, vous pouvez utiliser le filtrage de liste blanche pour limiter les caractères saisis par l'utilisateur et autoriser uniquement les saisies légales, par exemple :

String command = request.getParameter("command");

if (!isValidCommand(command)) {

throw new IllegalArgumentException("Invalid command");

}

Runtime.getRuntime().exec("ping " + command);En utilisant le filtrage de liste blanche, seules les commandes de la liste de commandes légales seront exécutées, ainsi être efficace Empêcher les attaques par injection de commandes.

Résumé :

Dans le développement Java, les vulnérabilités de sécurité sont un problème qui nécessite une grande attention. Cet article fournit des méthodes de prévention contre l'injection SQL, les attaques de scripts intersites et les vulnérabilités d'injection de commandes, et donne des exemples de code spécifiques. En prenant ces précautions, vous pouvez améliorer efficacement la sécurité des applications Java et protéger la confidentialité des utilisateurs et la sécurité des données.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dans le domaine de l’innovation technologique, l’intelligence artificielle (IA) est l’un des développements les plus transformateurs et les plus prometteurs de notre époque. L'intelligence artificielle a révolutionné de nombreux secteurs, depuis la santé et la finance jusqu'aux transports et au divertissement, grâce à sa capacité à analyser de grandes quantités de données, à tirer des leçons de modèles et à prendre des décisions intelligentes. Cependant, malgré ses progrès remarquables, l’IA est également confrontée à d’importantes limites et défis qui l’empêchent d’atteindre son plein potentiel. Dans cet article, nous examinerons les dix principales limites de l'intelligence artificielle, révélant les limites auxquelles sont confrontés les développeurs, les chercheurs et les praticiens dans ce domaine. En comprenant ces défis, il est possible de naviguer dans les complexités du développement de l’IA, de réduire les risques et d’ouvrir la voie à un progrès responsable et éthique de la technologie de l’IA. Disponibilité limitée des données : le développement de l’intelligence artificielle dépend des données

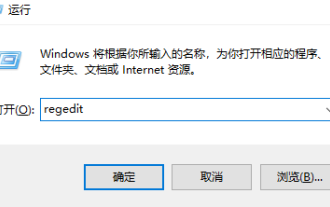

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Lorsque nous ne souhaitons plus utiliser l'actuelle édition de service à long terme de Win10 Enterprise Edition 2016, nous pouvons choisir de passer à l'édition professionnelle. La méthode est également très simple. Il suffit de modifier certains contenus et d'installer l'image système. Comment changer la version de service à long terme de Win10 Enterprise version 2016 en version professionnelle 1. Appuyez sur win+R, puis entrez « regedit » 2. Collez le chemin suivant directement dans la barre d'adresse ci-dessus : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT \CurrentVersion3 , puis recherchez l'EditionID et remplacez le contenu par "professionnel" pour confirmer

Notes de développement C# : vulnérabilités de sécurité et mesures préventives

Nov 22, 2023 pm 07:18 PM

Notes de développement C# : vulnérabilités de sécurité et mesures préventives

Nov 22, 2023 pm 07:18 PM

C# est un langage de programmation largement utilisé sur les plateformes Windows. Sa popularité est indissociable de ses fonctionnalités puissantes et de sa flexibilité. Cependant, précisément en raison de leur large application, les programmes C# sont également confrontés à divers risques et vulnérabilités en matière de sécurité. Cet article présentera certaines vulnérabilités de sécurité courantes dans le développement C# et discutera de certaines mesures préventives. La validation des entrées utilisateur est l’une des failles de sécurité les plus courantes dans les programmes C#. Les entrées utilisateur non validées peuvent contenir du code malveillant, tel qu'une injection SQL, des attaques XSS, etc. Pour se protéger contre de telles attaques, tous

Notes de développement de Vue : évitez les vulnérabilités et les attaques de sécurité courantes

Nov 22, 2023 am 09:44 AM

Notes de développement de Vue : évitez les vulnérabilités et les attaques de sécurité courantes

Nov 22, 2023 am 09:44 AM

Vue est un framework JavaScript populaire largement utilisé dans le développement Web. Alors que l'utilisation de Vue continue de croître, les développeurs doivent prêter attention aux problèmes de sécurité pour éviter les vulnérabilités et attaques de sécurité courantes. Cet article abordera les questions de sécurité auxquelles il faut prêter attention dans le développement de Vue pour aider les développeurs à mieux protéger leurs applications contre les attaques. Validation des entrées utilisateur Dans le développement de Vue, la validation des entrées utilisateur est cruciale. La saisie des utilisateurs est l’une des sources les plus courantes de failles de sécurité. Lors du traitement des entrées des utilisateurs, les développeurs doivent toujours

Vulnérabilité de débordement de tampon en Java et ses dommages

Aug 09, 2023 pm 05:57 PM

Vulnérabilité de débordement de tampon en Java et ses dommages

Aug 09, 2023 pm 05:57 PM

Les vulnérabilités de débordement de tampon en Java et leurs dommages Le débordement de tampon signifie que lorsque nous écrivons plus de données dans un tampon que sa capacité, cela entraînera un débordement de données vers d'autres zones de mémoire. Ce comportement de débordement est souvent exploité par les pirates informatiques, ce qui peut entraîner de graves conséquences telles qu'une exécution anormale de code et un crash du système. Cet article présentera les vulnérabilités de débordement de tampon et leurs dommages en Java, et donnera des exemples de code pour aider les lecteurs à mieux comprendre. Les classes tampon largement utilisées en Java incluent ByteBuffer, CharBuffer et ShortB.

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Jan 13, 2024 pm 01:43 PM

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Jan 13, 2024 pm 01:43 PM

Failles de sécurité dans le stockage local et comment les résoudre Avec le développement d'Internet, de plus en plus d'applications et de sites Web commencent à utiliser l'API WebStorage, dont le stockage local est le plus couramment utilisé. Localstorage fournit un mécanisme pour stocker les données côté client, en conservant les données entre les sessions de page, indépendamment de la fin de la session ou de l'actualisation de la page. Cependant, justement en raison de la commodité et de la large application du stockage local, il présente également certaines vulnérabilités en matière de sécurité.

Notes de développement C# : vulnérabilités de sécurité et gestion des risques

Nov 23, 2023 am 09:45 AM

Notes de développement C# : vulnérabilités de sécurité et gestion des risques

Nov 23, 2023 am 09:45 AM

C# est un langage de programmation couramment utilisé dans de nombreux projets de développement de logiciels modernes. En tant qu'outil puissant, il présente de nombreux avantages et scénarios applicables. Cependant, les développeurs ne doivent pas ignorer les considérations de sécurité logicielle lors du développement de projets utilisant C#. Dans cet article, nous discuterons des vulnérabilités de sécurité et des mesures de gestion et de contrôle des risques auxquelles il faut prêter attention lors du développement C#. 1. Vulnérabilités de sécurité C# courantes : attaque par injection SQL. L'attaque par injection SQL fait référence au processus par lequel un attaquant manipule la base de données en envoyant des instructions SQL malveillantes à l'application Web. pour

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs Introduction : Dans les applications Web modernes, l'authentification et l'autorisation des utilisateurs sont des fonctions essentielles. Pour simplifier ce processus, Flask-Security est une extension très utile qui fournit une série d'outils et de fonctions pour rendre l'authentification et l'autorisation des utilisateurs simples et pratiques. Cet article expliquera comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs. 1. Installez l'extension Flask-Security : au début