développement back-end

développement back-end

Tutoriel C#.Net

Tutoriel C#.Net

Problèmes courants d'algorithme de chiffrement et de déchiffrement de fichiers en C#

Problèmes courants d'algorithme de chiffrement et de déchiffrement de fichiers en C#

Problèmes courants d'algorithme de chiffrement et de déchiffrement de fichiers en C#

Les problèmes courants liés aux algorithmes de chiffrement et de déchiffrement de fichiers en C# nécessitent des exemples de code spécifiques

Dans les applications informatiques modernes, la protection et la sécurité des données sont particulièrement importantes. Les algorithmes de cryptage et de décryptage de fichiers constituent une mesure de protection des données couramment utilisée pour garantir que les fichiers ne sont pas consultés ni modifiés par du personnel non autorisé pendant la transmission et le stockage. Cet article explorera les problèmes courants liés aux algorithmes de chiffrement et de déchiffrement de fichiers en C# et fournira des exemples de code spécifiques correspondants.

- Algorithme de cryptage symétrique

L'algorithme de cryptage symétrique est un algorithme qui utilise la même clé pour le cryptage et le déchiffrement. Les algorithmes de chiffrement symétriques courants en C# incluent DES, AES et RC4. Nous prenons ici l'algorithme DES comme exemple pour montrer la mise en œuvre spécifique du cryptage et du déchiffrement de fichiers.

Tout d'abord, nous devons définir une fonction pour générer une clé aléatoire :

public static byte[] GenerateRandomKey()

{

byte[] key = new byte[8];

using (var rng = new RNGCryptoServiceProvider())

{

rng.GetBytes(key);

}

return key;

}Ensuite, nous pouvons utiliser la clé générée pour crypter et déchiffrer des fichiers. Voici un exemple d'utilisation de l'algorithme DES pour le chiffrement de fichiers :

public static void EncryptFile(string inputFile, string outputFile, byte[] key)

{

using (var des = new DESCryptoServiceProvider())

{

des.Key = key;

des.Mode = CipherMode.ECB;

using (var fsInput = new FileStream(inputFile, FileMode.Open, FileAccess.Read))

{

using (var fsOutput = new FileStream(outputFile, FileMode.Create, FileAccess.Write))

{

using (var cryptoStream = new CryptoStream(fsOutput, des.CreateEncryptor(), CryptoStreamMode.Write))

{

byte[] buffer = new byte[1024];

int bytesRead;

while ((bytesRead = fsInput.Read(buffer, 0, buffer.Length)) > 0)

{

cryptoStream.Write(buffer, 0, bytesRead);

}

}

}

}

}

}Dans l'exemple de code ci-dessus, nous utilisons la classe DESCryptoServiceProvider pour créer une instance de l'algorithme de chiffrement DES. Ensuite, nous utilisons la méthode CreateEncryptor pour générer le chiffreur et écrire les données chiffrées dans le fichier de sortie.

Le processus de décryptage des fichiers est similaire au cryptage, il suffit de remplacer la création d'un crypteur par la création d'un déchiffreur. Voici un exemple de décryptage de fichiers à l'aide de l'algorithme DES :

public static void DecryptFile(string inputFile, string outputFile, byte[] key)

{

using (var des = new DESCryptoServiceProvider())

{

des.Key = key;

des.Mode = CipherMode.ECB;

using (var fsInput = new FileStream(inputFile, FileMode.Open, FileAccess.Read))

{

using (var fsOutput = new FileStream(outputFile, FileMode.Create, FileAccess.Write))

{

using (var cryptoStream = new CryptoStream(fsOutput, des.CreateDecryptor(), CryptoStreamMode.Write))

{

byte[] buffer = new byte[1024];

int bytesRead;

while ((bytesRead = fsInput.Read(buffer, 0, buffer.Length)) > 0)

{

cryptoStream.Write(buffer, 0, bytesRead);

}

}

}

}

}

}- Algorithme de cryptage asymétrique

L'algorithme de cryptage asymétrique est un algorithme qui utilise une paire de clés pour le cryptage et le déchiffrement, y compris une clé publique et une clé privée. Les algorithmes de chiffrement asymétriques courants en C# incluent RSA et DSA.

Lorsque vous utilisez un algorithme de cryptage asymétrique pour crypter et déchiffrer des fichiers, vous devez d'abord générer une paire de clés. Voici un exemple de génération d'une clé à l'aide de l'algorithme RSA :

public static void GenerateKeyPair(out string publicKey, out string privateKey)

{

using (var rsa = new RSACryptoServiceProvider())

{

publicKey = rsa.ToXmlString(false);

privateKey = rsa.ToXmlString(true);

}

}Une fois la clé générée, nous pouvons crypter le fichier à l'aide de la clé publique et décrypter le fichier à l'aide de la clé privée. Voici un exemple d'utilisation de l'algorithme RSA pour le chiffrement de fichiers :

public static void EncryptFile(string inputFile, string outputFile, string publicKey)

{

using (var rsa = new RSACryptoServiceProvider())

{

rsa.FromXmlString(publicKey);

using (var fsInput = new FileStream(inputFile, FileMode.Open, FileAccess.Read))

{

using (var fsOutput = new FileStream(outputFile, FileMode.Create, FileAccess.Write))

{

using (var cryptoStream = new CryptoStream(fsOutput, rsa.Encryptor, CryptoStreamMode.Write))

{

byte[] buffer = new byte[1024];

int bytesRead;

while ((bytesRead = fsInput.Read(buffer, 0, buffer.Length)) > 0)

{

cryptoStream.Write(buffer, 0, bytesRead);

}

}

}

}

}

}Dans l'exemple de code ci-dessus, nous créons une instance RSACryptoServiceProvider basée sur la clé publique et utilisons la propriété Encryptor pour obtenir le chiffreur et écrire les données chiffrées dans le fichier de sortie.

Le processus de décryptage des fichiers est similaire au cryptage, il suffit de remplacer la création d'un crypteur par la création d'un déchiffreur. Voici un exemple d'utilisation de l'algorithme RSA pour le décryptage de fichiers :

public static void DecryptFile(string inputFile, string outputFile, string privateKey)

{

using (var rsa = new RSACryptoServiceProvider())

{

rsa.FromXmlString(privateKey);

using (var fsInput = new FileStream(inputFile, FileMode.Open, FileAccess.Read))

{

using (var fsOutput = new FileStream(outputFile, FileMode.Create, FileAccess.Write))

{

using (var cryptoStream = new CryptoStream(fsOutput, rsa.Decryptor, CryptoStreamMode.Write))

{

byte[] buffer = new byte[1024];

int bytesRead;

while ((bytesRead = fsInput.Read(buffer, 0, buffer.Length)) > 0)

{

cryptoStream.Write(buffer, 0, bytesRead);

}

}

}

}

}

}Résumé :

Les algorithmes de cryptage et de décryptage de fichiers sont des moyens importants pour protéger la sécurité des données. Cet article présente les algorithmes de chiffrement symétriques et asymétriques courants en C# et fournit des exemples de code correspondants. En comprenant et en appliquant ces algorithmes de cryptage, nous pouvons protéger la confidentialité et l'intégrité des fichiers et assurer la sécurité des données pendant la transmission et le stockage.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Révéler les causes du code d'état HTTP 460

Feb 19, 2024 pm 08:30 PM

Révéler les causes du code d'état HTTP 460

Feb 19, 2024 pm 08:30 PM

Décryptage du code d'état HTTP 460 : pourquoi cette erreur se produit-elle ? Introduction : Lors de l'utilisation quotidienne du réseau, nous rencontrons souvent diverses invites d'erreur, notamment des codes d'état HTTP. Ces codes d'état sont un mécanisme défini par le protocole HTTP pour indiquer le traitement d'une requête. Parmi ces codes d’état, il existe un code d’erreur relativement rare, à savoir le 460. Cet article examinera ce code d'erreur et expliquera pourquoi cette erreur se produit. Définition du code d'état HTTP 460 : Tout d'abord, nous devons comprendre les bases du code d'état HTTP

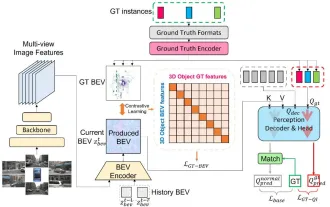

CLIP-BEVFormer : superviser explicitement la structure BEVFormer pour améliorer les performances de détection à longue traîne

Mar 26, 2024 pm 12:41 PM

CLIP-BEVFormer : superviser explicitement la structure BEVFormer pour améliorer les performances de détection à longue traîne

Mar 26, 2024 pm 12:41 PM

Écrit ci-dessus et compréhension personnelle de l'auteur : À l'heure actuelle, dans l'ensemble du système de conduite autonome, le module de perception joue un rôle essentiel. Le véhicule autonome roulant sur la route ne peut obtenir des résultats de perception précis que via le module de perception en aval. dans le système de conduite autonome, prend des jugements et des décisions comportementales opportuns et corrects. Actuellement, les voitures dotées de fonctions de conduite autonome sont généralement équipées d'une variété de capteurs d'informations de données, notamment des capteurs de caméra à vision panoramique, des capteurs lidar et des capteurs radar à ondes millimétriques pour collecter des informations selon différentes modalités afin d'accomplir des tâches de perception précises. L'algorithme de perception BEV basé sur la vision pure est privilégié par l'industrie en raison de son faible coût matériel et de sa facilité de déploiement, et ses résultats peuvent être facilement appliqués à diverses tâches en aval.

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Les défis courants rencontrés par les algorithmes d'apprentissage automatique en C++ incluent la gestion de la mémoire, le multithread, l'optimisation des performances et la maintenabilité. Les solutions incluent l'utilisation de pointeurs intelligents, de bibliothèques de threads modernes, d'instructions SIMD et de bibliothèques tierces, ainsi que le respect des directives de style de codage et l'utilisation d'outils d'automatisation. Des cas pratiques montrent comment utiliser la bibliothèque Eigen pour implémenter des algorithmes de régression linéaire, gérer efficacement la mémoire et utiliser des opérations matricielles hautes performances.

Explorez les principes sous-jacents et la sélection d'algorithmes de la fonction de tri C++

Apr 02, 2024 pm 05:36 PM

Explorez les principes sous-jacents et la sélection d'algorithmes de la fonction de tri C++

Apr 02, 2024 pm 05:36 PM

La couche inférieure de la fonction de tri C++ utilise le tri par fusion, sa complexité est O(nlogn) et propose différents choix d'algorithmes de tri, notamment le tri rapide, le tri par tas et le tri stable.

L'intelligence artificielle peut-elle prédire la criminalité ? Explorez les capacités de CrimeGPT

Mar 22, 2024 pm 10:10 PM

L'intelligence artificielle peut-elle prédire la criminalité ? Explorez les capacités de CrimeGPT

Mar 22, 2024 pm 10:10 PM

La convergence de l’intelligence artificielle (IA) et des forces de l’ordre ouvre de nouvelles possibilités en matière de prévention et de détection de la criminalité. Les capacités prédictives de l’intelligence artificielle sont largement utilisées dans des systèmes tels que CrimeGPT (Crime Prediction Technology) pour prédire les activités criminelles. Cet article explore le potentiel de l’intelligence artificielle dans la prédiction de la criminalité, ses applications actuelles, les défis auxquels elle est confrontée et les éventuelles implications éthiques de cette technologie. Intelligence artificielle et prédiction de la criminalité : les bases CrimeGPT utilise des algorithmes d'apprentissage automatique pour analyser de grands ensembles de données, identifiant des modèles qui peuvent prédire où et quand les crimes sont susceptibles de se produire. Ces ensembles de données comprennent des statistiques historiques sur la criminalité, des informations démographiques, des indicateurs économiques, des tendances météorologiques, etc. En identifiant les tendances qui pourraient échapper aux analystes humains, l'intelligence artificielle peut donner du pouvoir aux forces de l'ordre.

Algorithme de détection amélioré : pour la détection de cibles dans des images de télédétection optique haute résolution

Jun 06, 2024 pm 12:33 PM

Algorithme de détection amélioré : pour la détection de cibles dans des images de télédétection optique haute résolution

Jun 06, 2024 pm 12:33 PM

01Aperçu des perspectives Actuellement, il est difficile d'atteindre un équilibre approprié entre efficacité de détection et résultats de détection. Nous avons développé un algorithme YOLOv5 amélioré pour la détection de cibles dans des images de télédétection optique haute résolution, en utilisant des pyramides de caractéristiques multicouches, des stratégies de têtes de détection multiples et des modules d'attention hybrides pour améliorer l'effet du réseau de détection de cibles dans les images de télédétection optique. Selon l'ensemble de données SIMD, le mAP du nouvel algorithme est 2,2 % meilleur que YOLOv5 et 8,48 % meilleur que YOLOX, permettant ainsi d'obtenir un meilleur équilibre entre les résultats de détection et la vitesse. 02 Contexte et motivation Avec le développement rapide de la technologie de télédétection, les images de télédétection optique à haute résolution ont été utilisées pour décrire de nombreux objets à la surface de la Terre, notamment des avions, des voitures, des bâtiments, etc. Détection d'objets dans l'interprétation d'images de télédétection

Comment configurer le décryptage de mots

Mar 20, 2024 pm 04:36 PM

Comment configurer le décryptage de mots

Mar 20, 2024 pm 04:36 PM

Dans l'environnement de travail actuel, chacun est de plus en plus conscient de la confidentialité et des opérations de cryptage sont souvent effectuées pour protéger les fichiers lors de l'utilisation de logiciels. En particulier pour les documents clés, il convient de sensibiliser davantage à la confidentialité et de donner à tout moment la priorité absolue à la sécurité des documents. Je ne sais donc pas dans quelle mesure tout le monde comprend le décryptage des mots. Comment le faire fonctionner spécifiquement ? Aujourd'hui, nous allons vous montrer le processus de décryptage de mots à travers l'explication ci-dessous. Les amis qui ont besoin d'acquérir des connaissances en décryptage de mots ne devraient pas manquer le cours d'aujourd'hui. Une opération de décryptage est d'abord nécessaire pour protéger le fichier, ce qui signifie que le fichier est traité comme un document de protection. Après avoir effectué cela sur un fichier, une invite apparaît lorsque vous ouvrez à nouveau le fichier. La façon de décrypter le fichier est de saisir le mot de passe, afin que vous puissiez directement

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

1. Contexte de la construction de la plateforme 58 Portraits Tout d'abord, je voudrais partager avec vous le contexte de la construction de la plateforme 58 Portraits. 1. La pensée traditionnelle de la plate-forme de profilage traditionnelle ne suffit plus. La création d'une plate-forme de profilage des utilisateurs s'appuie sur des capacités de modélisation d'entrepôt de données pour intégrer les données de plusieurs secteurs d'activité afin de créer des portraits d'utilisateurs précis. Elle nécessite également l'exploration de données pour comprendre le comportement et les intérêts des utilisateurs. et besoins, et fournir des capacités côté algorithmes ; enfin, il doit également disposer de capacités de plate-forme de données pour stocker, interroger et partager efficacement les données de profil utilisateur et fournir des services de profil. La principale différence entre une plate-forme de profilage d'entreprise auto-construite et une plate-forme de profilage de middle-office est que la plate-forme de profilage auto-construite dessert un seul secteur d'activité et peut être personnalisée à la demande. La plate-forme de mid-office dessert plusieurs secteurs d'activité et est complexe ; modélisation et offre des fonctionnalités plus générales. 2.58 Portraits d'utilisateurs de l'arrière-plan de la construction du portrait sur la plate-forme médiane 58