Java

Java

javaDidacticiel

javaDidacticiel

Problèmes courants de sécurité réseau et solutions dans le développement Java

Problèmes courants de sécurité réseau et solutions dans le développement Java

Problèmes courants de sécurité réseau et solutions dans le développement Java

Problèmes courants de sécurité réseau et solutions dans le développement Java

Résumé : Avec la popularité d'Internet, les problèmes de sécurité réseau sont devenus de plus en plus importants. Lors du développement Java, nous devons réfléchir à la manière de protéger la sécurité des communications réseau. Cet article présentera certains problèmes courants de sécurité réseau et fournira les solutions correspondantes et des exemples de code.

1. Attaque de script intersite (XSS)

L'attaque XSS fait référence à une méthode d'attaque qui obtient des informations sensibles sur l'utilisateur en injectant des scripts malveillants dans des pages Web. Pour empêcher les attaques XSS, nous pouvons utiliser des méthodes régulières de vérification des entrées et d’échappement des sorties.

Solutions spécifiques :

- Vérification des entrées : vérifiez et filtrez toutes les données saisies par l'utilisateur pour exclure les caractères et les chaînes pouvant contenir des scripts malveillants.

- Échappement de sortie : échappez à la sortie des données vers la page Web et échappez aux caractères susceptibles d'exécuter des scripts malveillants. L'échappement peut être effectué à l'aide de StringEscapeUtils de la bibliothèque Apache Commons.

Exemple de code :

import org.apache.commons.lang3.StringEscapeUtils;

public class XSSExample {

public static void main(String[] args) {

String userInput = "<script>alert('XSS Attack!')</script>";

String escapedOutput = StringEscapeUtils.escapeHtml4(userInput);

System.out.println(escapedOutput);

}

}2. Attaque par injection SQL

L'attaque par injection SQL fait référence à une méthode d'attaque qui contourne la vérification des entrées de l'application et exploite directement la base de données en construisant des instructions SQL malveillantes. Pour empêcher les attaques par injection SQL, nous pouvons utiliser des requêtes paramétrées et des instructions préparées.

Solution spécifique :

- Requête paramétrée : l'utilisation d'une requête paramétrée peut séparer les paramètres d'entrée de l'instruction SQL, évitant ainsi l'épissage des chaînes et réduisant le risque d'injection. Vous pouvez utiliser des objets PreparedStatement pour effectuer des requêtes paramétrées.

- Instructions précompilées : lors de l'écriture d'instructions SQL, vous pouvez utiliser des instructions précompilées pour remplacer les paramètres saisis dynamiquement par des espaces réservés. Cela garantit que les paramètres d'entrée ne brisent pas la structure de l'instruction SQL.

Exemple de code :

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.SQLException;

public class SQLInjectionExample {

public static void main(String[] args) {

String userInput = "admin' OR '1'='1";

try {

Connection connection = DriverManager.getConnection("jdbc:mysql://localhost:3306/mydatabase", "username", "password");

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement statement = connection.prepareStatement(sql);

statement.setString(1, userInput);

statement.setString(2, "password123");

// 执行查询操作

} catch (SQLException e) {

e.printStackTrace();

}

}

}3. Attaque de fixation de session

L'attaque de fixation de session fait référence à une méthode d'attaque dans laquelle l'attaquant usurpe l'identité de l'utilisateur en obtenant l'ID de session de l'utilisateur. Pour empêcher les attaques par fixation de session, nous pouvons utiliser des identifiants de session aléatoires et des délais d'expiration appropriés.

Solutions spécifiques :

- ID de session aléatoire : générez des identifiants de session de manière aléatoire et imprévisible, en évitant les chaînes ou les nombres faciles à deviner.

- Délai d'expiration approprié : les sessions doivent être définies avec un délai d'expiration approprié et expirer immédiatement après l'expiration.

Exemple de code :

import org.apache.commons.lang3.RandomStringUtils;

import javax.servlet.http.HttpSession;

public class SessionFixationExample {

public static void main(String[] args) {

HttpSession session = getSession();

String randomId = RandomStringUtils.randomAlphanumeric(16);

session.setId(randomId);

session.setMaxInactiveInterval(60);

}

}Conclusion :

Dans le développement Java, la prévention des problèmes de sécurité réseau est cruciale. Cet article présente les mesures de prévention contre les attaques XSS, les attaques par injection SQL et les attaques par fixation de session, et fournit des solutions et des exemples de code correspondants. Dans le processus de développement actuel, nous devons être pleinement conscients de l'importance de la sécurité du réseau et prendre les mesures appropriées pour garantir la sécurité des applications.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

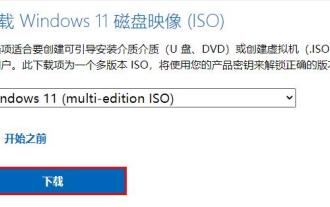

Comment résoudre le problème du téléchargement lent des fichiers ISO dans Win11

Dec 24, 2023 pm 12:01 PM

Comment résoudre le problème du téléchargement lent des fichiers ISO dans Win11

Dec 24, 2023 pm 12:01 PM

Si nous souhaitons télécharger le fichier iso win11 depuis le site officiel de win11, la vitesse de téléchargement peut être trop lente en raison des services Microsoft. Pour le moment, il est recommandé de le télécharger directement depuis ce site pour résoudre ce problème. Solution : 1. Win11 télécharge les fichiers ISO trop lentement, principalement à cause des serveurs Microsoft. 2. Étant donné que Microsoft ne dispose pas de serveurs en Chine, la vitesse de notre réseau peut être lente et instable. 3. De plus, il s'agit d'un facteur objectif et il n'y a aucun moyen de le résoudre, nous ne pouvons donc qu'attendre qu'il se télécharge lentement. 4. Si vous souhaitez augmenter la vitesse, vous pouvez télécharger directement l'ISO du système Win11 à partir de ce site. 5. Ce site ne présente pas les mêmes problèmes que le site officiel de Microsoft. Il peut maximiser votre vitesse Internet et sera bientôt disponible.

Que dois-je faire si le Centre de sécurité Windows 11 ne peut pas être ouvert ? Solution : choisissez une autre application

Dec 30, 2023 pm 03:08 PM

Que dois-je faire si le Centre de sécurité Windows 11 ne peut pas être ouvert ? Solution : choisissez une autre application

Dec 30, 2023 pm 03:08 PM

Certains utilisateurs souhaitent ouvrir le Centre de sécurité Win11, mais ils rencontrent le problème que le Centre de sécurité Win11 ne peut pas ouvrir la sélection d'applications contextuelles. Ils ne savent pas quoi faire. Cela peut être dû à une erreur dans le chemin de démarrage de. notre application. Utilisez simplement le terminal Windows. Cela peut être résolu en entrant la commande dans . Le Centre de sécurité Win11 ne peut pas ouvrir l'application contextuelle. Sélectionnez 1. Cliquez avec le bouton droit sur le menu Démarrer du bas et ouvrez « Terminal Windows (Administrateur) » 2. Entrez « Set-ExecutionPolicyUnrestricted » et appuyez sur Entrée pour exécuter. L'icône apparaîtra. . Entrez « A » et appuyez sur Entrée. 3. Saisissez ensuite « Get-AppXPackage-AllUsers|Forea

Connaissances de base en sécurité de Nginx : prévenir les attaques par injection SQL

Jun 10, 2023 pm 12:31 PM

Connaissances de base en sécurité de Nginx : prévenir les attaques par injection SQL

Jun 10, 2023 pm 12:31 PM

Nginx est un serveur Web rapide, performant et évolutif, et sa sécurité est un problème qui ne peut être ignoré dans le développement d'applications Web. Surtout les attaques par injection SQL, qui peuvent causer d’énormes dégâts aux applications Web. Dans cet article, nous verrons comment utiliser Nginx pour empêcher les attaques par injection SQL afin de protéger la sécurité des applications Web. Qu’est-ce qu’une attaque par injection SQL ? L'attaque par injection SQL est une méthode d'attaque qui exploite les vulnérabilités des applications Web. Les attaquants peuvent injecter du code malveillant dans les applications Web

Comment utiliser exp pour l'injection d'erreurs SQL

May 12, 2023 am 10:16 AM

Comment utiliser exp pour l'injection d'erreurs SQL

May 12, 2023 am 10:16 AM

0x01 Préface Présentation L'éditeur a découvert un autre double débordement de données dans MySQL. Lorsque nous obtenons les fonctions dans MySQL, l'éditeur s'intéresse davantage aux fonctions mathématiques. Elles doivent également contenir certains types de données pour enregistrer les valeurs. L'éditeur a donc exécuté un test pour voir quelles fonctions provoqueraient des erreurs de débordement. Puis l'éditeur a découvert que lorsqu'une valeur supérieure à 709 est passée, la fonction exp() provoquera une erreur de débordement. mysql>selectexp(709);+-----------------------+|exp(709)|+---------- - -----------+|8.218407461554972

Résoudre l'erreur Golang : type de récepteur invalide 'x' ('x' n'est pas un type défini), solution

Aug 26, 2023 am 10:31 AM

Résoudre l'erreur Golang : type de récepteur invalide 'x' ('x' n'est pas un type défini), solution

Aug 26, 2023 am 10:31 AM

Résoudre l'erreur Golang : invalidreceivertype'x'('x'isnotadefinedtype), solution Dans le processus d'utilisation de la programmation Golang, nous rencontrons souvent diverses erreurs. L'une des erreurs courantes est "invalidreceivertype'x'('x'isnotadefinedtype)". Ce message d'erreur signifie que nous déclarons

Notes de développement Laravel : méthodes et techniques pour empêcher l'injection SQL

Nov 22, 2023 pm 04:56 PM

Notes de développement Laravel : méthodes et techniques pour empêcher l'injection SQL

Nov 22, 2023 pm 04:56 PM

Notes de développement de Laravel : méthodes et techniques pour empêcher l'injection SQL Avec le développement d'Internet et les progrès continus de la technologie informatique, le développement d'applications Web est devenu de plus en plus courant. Au cours du processus de développement, la sécurité a toujours été une question importante que les développeurs ne peuvent ignorer. Parmi eux, la prévention des attaques par injection SQL est l’un des problèmes de sécurité qui nécessite une attention particulière lors du processus de développement. Cet article présentera plusieurs méthodes et techniques couramment utilisées dans le développement de Laravel pour aider les développeurs à prévenir efficacement l'injection SQL. Utilisation de la liaison de paramètres La liaison de paramètres est Lar

Conseils de programmation PHP : comment prévenir les attaques par injection SQL

Aug 17, 2023 pm 01:49 PM

Conseils de programmation PHP : comment prévenir les attaques par injection SQL

Aug 17, 2023 pm 01:49 PM

Conseils de programmation PHP : Comment prévenir les attaques par injection SQL La sécurité est cruciale lors de l'exécution d'opérations de base de données. Les attaques par injection SQL sont une attaque réseau courante qui exploite la mauvaise gestion par une application des entrées utilisateur, entraînant l'insertion et l'exécution de code SQL malveillant. Pour protéger notre application contre les attaques par injection SQL, nous devons prendre quelques précautions. Utiliser des requêtes paramétrées Les requêtes paramétrées constituent le moyen le plus simple et le plus efficace de prévenir les attaques par injection SQL. Cela fonctionne en comparant les valeurs saisies par l'utilisateur avec une requête SQL

Détection et réparation des vulnérabilités d'injection PHP SQL

Aug 08, 2023 pm 02:04 PM

Détection et réparation des vulnérabilités d'injection PHP SQL

Aug 08, 2023 pm 02:04 PM

Présentation de la détection et de la réparation des vulnérabilités d'injection SQL PHP : L'injection SQL fait référence à une méthode d'attaque dans laquelle les attaquants utilisent des applications Web pour injecter de manière malveillante du code SQL dans l'entrée. PHP, en tant que langage de script largement utilisé dans le développement Web, est largement utilisé pour développer des sites Web et des applications dynamiques. Cependant, en raison de la flexibilité et de la facilité d'utilisation de PHP, les développeurs ignorent souvent la sécurité, ce qui entraîne l'existence de vulnérabilités d'injection SQL. Cet article explique comment détecter et corriger les vulnérabilités d'injection SQL dans PHP et fournit des exemples de code pertinents. vérifier