Java

Java

javaDidacticiel

javaDidacticiel

Vulnérabilités de sécurité courantes et stratégies de sécurité dans le développement Java

Vulnérabilités de sécurité courantes et stratégies de sécurité dans le développement Java

Vulnérabilités de sécurité courantes et stratégies de sécurité dans le développement Java

Les vulnérabilités de sécurité courantes et les stratégies de sécurité dans le développement Java nécessitent des exemples de code spécifiques

Avec le développement rapide d'Internet, Java est un langage de programmation largement utilisé, et de plus en plus d'applications sont développées sur la base de Java. Cependant, en raison de certaines vulnérabilités de sécurité courantes dans le processus de développement Java, telles que les attaques par script intersite (XSS), les attaques par injection SQL, la falsification de requêtes intersite (CSRF), etc., ces vulnérabilités ont entraîné de sérieux risques de sécurité pour les applications. . Cet article présentera ces vulnérabilités de sécurité courantes et fournira des stratégies de sécurité pertinentes et des exemples de code spécifiques pour aider les développeurs à renforcer la sécurité de leurs applications.

1. Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) est une méthode d'attaque Internet courante. L'attaquant insère des scripts malveillants dans la page Web lorsque l'utilisateur parcourt la page Web. , entraînant des dangers tels que des fuites de confidentialité des utilisateurs et le vol de compte.

Pour empêcher les attaques de scripts intersites, les développeurs Java peuvent utiliser l'ESAPI (Enterprise Security API) recommandé par l'OWASP pour filtrer les entrées.

Par exemple, s'il y a une balise <script></script> dans le formulaire soumis par l'utilisateur, l'entrée peut être filtrée via l'exemple de code suivant : <script></script>标签,可以通过以下代码示例对输入进行过滤:

import org.owasp.esapi.ESAPI;

import org.owasp.esapi.filters.SecurityWrapperRequest;

// ...

SecurityWrapperRequest request = new SecurityWrapperRequest(request);

String input = request.getParameter("input");

String safeInput = ESAPI.encoder().canonicalize(input);

safeInput = ESAPI.encoder().encodeForHTML(safeInput);

// 使用安全的输入进行处理通过使用ESAPI的encoder().canonicalize()和encoder().encodeForHTML()方法,我们对用户输入进行了过滤和转义,确保输入不包含恶意脚本。

二、SQL注入攻击

SQL注入攻击是指攻击者利用应用程序对用户输入的SQL语句未进行充分过滤和验证,从而导致攻击者可以通过恶意构造的SQL语句访问、修改或删除数据库中的数据。

为了防止SQL注入攻击,Java开发人员应该使用参数化查询或预编译语句来执行数据库查询操作。

以下是一个使用参数化查询的示例代码:

String username = request.getParameter("username");

String password = request.getParameter("password");

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement statement = connection.prepareStatement(sql);

statement.setString(1, username);

statement.setString(2, password);

ResultSet resultSet = statement.executeQuery();

// 处理查询结果通过使用参数化查询,将用户输入的参数作为占位符(?

// 在用户登录成功后,将Token保存在session中

String token = generateToken();

request.getSession().setAttribute("token", token);

// 在表单中添加Token隐藏字段,确保提交的请求是合法的

<input type="hidden" name="token" value="${token}">

// 在服务器端验证Token的合法性

String submittedToken = request.getParameter("token");

String sessionToken = (String) request.getSession().getAttribute("token");

if (submittedToken.equals(sessionToken)) {

// Token验证通过

// 处理请求

} else {

// Token验证失败,可能是CSRF攻击

// 拒绝请求并记录日志

} d'ESAPI ().canonicalize( ) et encoder().encodeForHTML(), nous filtrons et échappons aux entrées de l'utilisateur pour garantir que l'entrée ne contient pas de scripts malveillants. 2. Attaque par injection SQL L'attaque par injection SQL signifie que l'attaquant utilise l'application pour filtrer et vérifier entièrement les instructions SQL saisies par l'utilisateur, ce qui permet à l'attaquant d'accéder, de modifier ou de supprimer la base de données via des instructions SQL construites de manière malveillante. données. Pour éviter les attaques par injection SQL, les développeurs Java doivent utiliser des requêtes paramétrées ou des instructions préparées pour effectuer des opérations de requête de base de données. Ce qui suit est un exemple de code utilisant des requêtes paramétrées : rrreee

En utilisant des requêtes paramétrées, les paramètres saisis par l'utilisateur sont transmis à l'instruction de requête sous forme d'espaces réservés (?), ce qui peut empêcher une injection SQL de construction malveillante. attaques. 3. Cross-Site Request Forgery (CSRF) Cross-Site Request Forgery (CSRF) est une méthode d'attaque qui utilise l'identité de connexion de l'utilisateur pour effectuer des opérations malveillantes. En falsifiant des requêtes, les attaquants incitent les utilisateurs à effectuer des opérations inattendues à leur insu. 🎜🎜Pour prévenir les attaques CSRF, les développeurs Java peuvent utiliser la vérification des jetons pour garantir la légitimité des demandes. 🎜🎜Ce qui suit est un exemple de code qui utilise la vérification du jeton : 🎜rrreee🎜En générant un jeton aléatoire après la connexion de l'utilisateur et en l'enregistrant dans la session, puis en ajoutant un champ caché du jeton dans le formulaire, lorsque l'utilisateur soumet une demande , le serveur vérifiera la légitimité du Token. Si le Token soumis est cohérent avec le Token enregistré dans la session, la demande peut être considérée comme légitime. 🎜🎜Résumé : 🎜🎜Cet article présente les vulnérabilités de sécurité courantes dans le développement Java, telles que les attaques de script intersite (XSS), les attaques par injection SQL et la falsification de requêtes intersite (CSRF), et fournit des stratégies de sécurité pertinentes et des exemples de code spécifiques. . En renforçant le filtrage des entrées des utilisateurs, en utilisant des requêtes paramétrées, en ajoutant la vérification des jetons, etc., nous pouvons prévenir efficacement les attaques de ces vulnérabilités de sécurité et protéger la sécurité des applications. Au cours du processus de développement proprement dit, les développeurs doivent parfaitement comprendre et maîtriser ces stratégies de sécurité pour améliorer la sécurité des applications, et effectuer régulièrement des tests de sécurité et des analyses de vulnérabilité pour réparer rapidement les vulnérabilités de sécurité potentielles. 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dix limites de l'intelligence artificielle

Apr 26, 2024 pm 05:52 PM

Dans le domaine de l’innovation technologique, l’intelligence artificielle (IA) est l’un des développements les plus transformateurs et les plus prometteurs de notre époque. L'intelligence artificielle a révolutionné de nombreux secteurs, depuis la santé et la finance jusqu'aux transports et au divertissement, grâce à sa capacité à analyser de grandes quantités de données, à tirer des leçons de modèles et à prendre des décisions intelligentes. Cependant, malgré ses progrès remarquables, l’IA est également confrontée à d’importantes limites et défis qui l’empêchent d’atteindre son plein potentiel. Dans cet article, nous examinerons les dix principales limites de l'intelligence artificielle, révélant les limites auxquelles sont confrontés les développeurs, les chercheurs et les praticiens dans ce domaine. En comprenant ces défis, il est possible de naviguer dans les complexités du développement de l’IA, de réduire les risques et d’ouvrir la voie à un progrès responsable et éthique de la technologie de l’IA. Disponibilité limitée des données : le développement de l’intelligence artificielle dépend des données

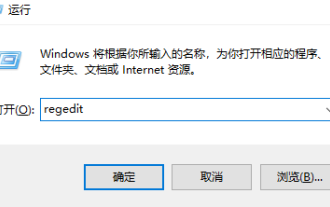

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Lorsque nous ne souhaitons plus utiliser l'actuelle édition de service à long terme de Win10 Enterprise Edition 2016, nous pouvons choisir de passer à l'édition professionnelle. La méthode est également très simple. Il suffit de modifier certains contenus et d'installer l'image système. Comment changer la version de service à long terme de Win10 Enterprise version 2016 en version professionnelle 1. Appuyez sur win+R, puis entrez « regedit » 2. Collez le chemin suivant directement dans la barre d'adresse ci-dessus : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT \CurrentVersion3 , puis recherchez l'EditionID et remplacez le contenu par "professionnel" pour confirmer

Tutoriel détaillé du DNS crypté Win11

Dec 25, 2023 am 10:13 AM

Tutoriel détaillé du DNS crypté Win11

Dec 25, 2023 am 10:13 AM

Microsoft fournissait auparavant des services de cryptage DNS pour Win11, mais de nombreux utilisateurs ne savent pas comment utiliser le DNS crypté Win11. En fait, il suffit d'ouvrir les paramètres DNS dans les paramètres réseau. Tutoriel détaillé sur le DNS chiffré Win11 : 1. Entrez d'abord le disque et recherchez le dossier que vous souhaitez chiffrer. 2. Ensuite, ouvrez « Ethernet » à droite 3. Recherchez ensuite l'allocation du serveur DNS ci-dessous et cliquez sur « Modifier » 4. Après avoir changé « Auto (DHCP) » en « Manuel », ouvrez « IPv4 » ci-dessous 5. Après l'avoir allumé , entrez "8.8.8.8" dans le DNS préféré 6. Modifiez ensuite le cryptage DNS préféré en "Cryptage uniquement (DNS sur HTTPS)" 7. Une fois les modifications terminées, cliquez sur "Enregistrer" et vous trouverez

Win10 Home Edition prend-il en charge le cryptage des dossiers ?

Jan 09, 2024 am 08:58 AM

Win10 Home Edition prend-il en charge le cryptage des dossiers ?

Jan 09, 2024 am 08:58 AM

Le cryptage des fichiers vise à mettre en œuvre un cryptage des données de niveau professionnel pour garantir plus efficacement la sécurité des données ! Ce n'est qu'en maîtrisant la clé de cryptage correcte que l'opération de décryptage peut être effectuée, garantissant ainsi la sécurité des actifs informationnels. Cependant, la fonction de cryptage de fichiers de Win10 Home Edition ne dispose pas encore de cette fonctionnalité. Win10 Home Edition peut-il chiffrer les dossiers ? Réponse : Win10 Home Edition ne peut pas chiffrer les dossiers. Tutoriel sur le cryptage de fichiers dans le système Windows 1. Cliquez avec le bouton droit sur le fichier ou le dossier que vous souhaitez crypter (ou appuyez et maintenez enfoncé pendant un moment), puis sélectionnez la fonction « Propriétés ». 2. Dans la nouvelle interface étendue, recherchez l'option « Avancé ». Après avoir cliqué pour entrer, n'oubliez pas de cocher l'option « Chiffrer le contenu pour protéger les données » située en dessous. 3. Une fois le réglage terminé, cliquez sur « OK » pour

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Jan 13, 2024 pm 01:43 PM

Méthodes pour résoudre les vulnérabilités de sécurité du stockage local

Jan 13, 2024 pm 01:43 PM

Failles de sécurité dans le stockage local et comment les résoudre Avec le développement d'Internet, de plus en plus d'applications et de sites Web commencent à utiliser l'API WebStorage, dont le stockage local est le plus couramment utilisé. Localstorage fournit un mécanisme pour stocker les données côté client, en conservant les données entre les sessions de page, indépendamment de la fin de la session ou de l'actualisation de la page. Cependant, justement en raison de la commodité et de la large application du stockage local, il présente également certaines vulnérabilités en matière de sécurité.

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Sur les téléphones mobiles Apple, les utilisateurs peuvent crypter les albums photos selon leurs propres besoins. Certains utilisateurs ne savent pas comment le configurer. Vous pouvez ajouter les images qui doivent être cryptées au mémo, puis verrouiller le mémo. Ensuite, l'éditeur présentera la méthode de configuration du cryptage des albums photo mobiles pour les utilisateurs intéressés, venez jeter un œil ! Tutoriel sur les téléphones mobiles Apple Comment configurer le cryptage de l'album photo iPhone A : Après avoir ajouté les images qui doivent être cryptées au mémo, allez verrouiller le mémo pour une introduction détaillée : 1. Entrez dans l'album photo, sélectionnez l'image qui doit être cryptée. crypté, puis cliquez sur [Ajouter à] ci-dessous. 2. Sélectionnez [Ajouter aux notes]. 3. Saisissez le mémo, recherchez le mémo que vous venez de créer, saisissez-le et cliquez sur l'icône [Envoyer] dans le coin supérieur droit. 4. Cliquez sur [Verrouiller l'appareil] ci-dessous

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Douyin, en tant que plate-forme de médias sociaux populaire à l'heure actuelle, offre non seulement aux gens une richesse de contenu de divertissement, mais est également devenu un canal important permettant à de nombreuses marques et commerçants de promouvoir leurs produits et de réaliser des ventes. Parmi eux, le découpage et la vente de produits par Douyin sont devenus une méthode de marketing nouvelle et efficace. Alors, comment obtenir l'autorisation pour les produits en tranches de Douyin ? 1. Comment obtenir l'autorisation pour les produits en tranches de Douyin ? Les produits en tranches de Douyin décomposent de longues vidéos en courts clips vidéo et y intègrent des informations sur la promotion des produits pour attirer les téléspectateurs. acheter. . Lors du découpage et de la vente de marchandises sur Douyin, la première étape consiste à obtenir l'autorisation de la vidéo originale. Lorsque vous recherchez un concédant de licence approprié, vous pouvez envisager d'utiliser différents canaux tels que la plateforme Douyin, les médias sociaux et les forums industriels. Trouvez des créateurs ou des détenteurs de droits d'auteur avec du contenu vidéo populaire et connectez-vous activement avec eux,

Comment définir un mot de passe pour le cryptage de dossiers sans compression

Feb 20, 2024 pm 03:27 PM

Comment définir un mot de passe pour le cryptage de dossiers sans compression

Feb 20, 2024 pm 03:27 PM

Le cryptage de dossier est une méthode courante de protection des données qui crypte le contenu d'un dossier afin que seules les personnes disposant du mot de passe de décryptage puissent accéder aux fichiers. Lors du chiffrement d'un dossier, il existe des méthodes courantes pour définir un mot de passe sans compresser le fichier. Tout d’abord, nous pouvons utiliser la fonction de cryptage fournie avec le système d’exploitation pour définir un mot de passe de dossier. Pour les utilisateurs Windows, vous pouvez le configurer en suivant les étapes suivantes : Sélectionnez le dossier à chiffrer, cliquez avec le bouton droit sur le dossier et sélectionnez « Propriétés ».