Périphériques technologiques

Périphériques technologiques

IA

IA

Comment transformer la cybersécurité de réactive à proactive : le rôle du deep learning

Comment transformer la cybersécurité de réactive à proactive : le rôle du deep learning

Comment transformer la cybersécurité de réactive à proactive : le rôle du deep learning

Le Deep Learning (DL) est un sous-ensemble avancé du Machine Learning (ML) et est à l’origine de certaines des technologies les plus innovantes et les plus complexes aujourd’hui. Nous pouvons assister au développement rapide de l’intelligence artificielle, de l’apprentissage automatique et de l’apprentissage profond dans presque tous les secteurs et bénéficier d’avantages que l’on pensait impossibles il y a seulement quelques années.

Contenu réécrit : l'apprentissage profond a fait d'énormes progrès dans la sophistication de l'apprentissage automatique. Contrairement au machine learning, qui peut nécessiter une intervention humaine pour ajuster la couche de sortie si les résultats sont erronés ou insatisfaisants, le deep learning peut continuellement apprendre et améliorer la précision sans intervention humaine. Les modèles d'apprentissage profond multicouches peuvent atteindre des niveaux surprenants de précision et de performances

L'essor des modèles d'apprentissage profond

Depuis des années, les chercheurs travaillent au développement d'algorithmes d'intelligence artificielle complexes pour obtenir des capacités plus avancées. Grâce à des travaux de recherche qui imitent fidèlement les cerveaux biologiques, des méthodes de calcul mathématique plus complexes ont été développées, aboutissant à des réseaux de neurones artificiels (ANN). En termes simples, l'ANN est composé de nombreux nœuds (ou neurones), tout comme le cerveau humain, qui peuvent se transmettre et traiter des informations dans le réseau. En d’autres termes, elle a la capacité d’apprendre et de s’adapter

Le développement de cette technologie a été lent en raison de ses exigences. Pour parvenir à cet objectif, il faut trois éléments : de grandes quantités de données, des algorithmes plus avancés et une puissance de traitement considérablement accrue. Cette puissance de traitement se présente sous la forme d'une unité de traitement graphique (GPU)

Un GPU est une puce informatique qui peut accélérer considérablement le processus informatique d'apprentissage en profondeur et constitue un composant essentiel de l'infrastructure d'intelligence artificielle. Il peut effectuer plusieurs tâches informatiques simultanément, accélérer le processus d’apprentissage de l’apprentissage automatique et gérer facilement de grandes quantités de données. Des GPU puissants combinés au cloud computing peuvent réduire efficacement le temps nécessaire à la formation de modèles approfondis de quelques semaines à quelques heures.

Inconvénients des performances du GPU

La consommation d'énergie du GPU pour un calcul aussi haute performance est stupéfiante et coûteuse. La formation d’une seule version finale de certains modèles de GPU peut nécessiter plus d’énergie que 80 foyers n’en consomment en un an.

De plus, les centres de stockage de données à grande échelle dans le monde ont un impact sérieux sur l'environnement en raison de la consommation d'énergie et d'eau et des émissions de gaz à effet de serre. Une partie de la résolution de ce problème consiste à améliorer la qualité des données grâce au deep learning, plutôt que de s’appuyer uniquement sur de grandes quantités de données. À mesure que l’intelligence artificielle continue de se développer, les plans de développement durable doivent devenir une plateforme partagée à l’échelle mondiale

Plus il y a de couches, plus vous plongez en profondeur

Pour les humains, plus nous approfondissons les données de recherche et l’expérience sur un sujet Plus vous avez d’exemples, plus vous pouvez créer une base de connaissances pratique et complète. Les réseaux de neurones artificiels sont composés de trois types de couches. La première couche d'entrée fournit au réseau un pool initial de données. La couche finale est la couche de sortie, qui génère tous les résultats pour une entrée de données donnée. Entre ces deux se trouve la couche cachée la plus importante. Ces couches intermédiaires sont l'endroit où tous les processus informatiques sont effectués.

Au moins trois couches sont considérées comme du deep learning, mais plus il y a de couches, plus l'apprentissage va en profondeur pour informer la couche de sortie. Les couches d'apprentissage profond ont différentes fonctions qui agissent sur les données lorsqu'elles traversent chaque couche dans un ordre spécifique. Avec chaque couche supplémentaire, davantage de détails et de fonctionnalités peuvent être extraits progressivement de l'ensemble de données. En fin de compte, le résultat du réseau permet de prédire ou d'énoncer des résultats, des prédictions et des conclusions potentiels.

L'importance du Deep Learning pour la précision et la prévention

L'automatisation de l'IA et les modèles d'apprentissage profond sont des éléments clés dans la lutte contre la cybercriminalité, tout en offrant également une protection importante contre les mises à niveau des ransomwares. Les modèles d'apprentissage profond sont capables d'identifier et de prédire les comportements suspects et de comprendre les caractéristiques des attaques potentielles pour empêcher l'exécution de toute charge utile ou le cryptage des données.

Les systèmes de détection et de prévention des intrusions générés par les réseaux neuronaux artificiels sont plus intelligents et précis que l'apprentissage automatique La précision est plus élevée et le taux de fausses alarmes est nettement inférieur. Plutôt que de s'appuyer sur des signatures d'attaque ou de mémoriser des listes de séquences d'attaque courantes connues, les réseaux de neurones artificiels apprennent et se mettent à jour en permanence pour identifier toute activité du système indiquant un comportement malveillant ou la présence de logiciels malveillants.

Les équipes de cybersécurité ont toujours considéré les attaques externes comme une préoccupation majeure, mais les activités malveillantes internes sont en augmentation. Selon le rapport mondial 2022 sur le coût des menaces internes de Ponemon, les incidents de menaces internes ont augmenté de 44 % au cours des deux dernières années, et le coût par incident a augmenté de plus d'un tiers pour atteindre 15,38 millions de dollars.

Comportement des utilisateurs et des entités à l'étranger L'analyse (UEBA) est de plus en plus utilisée pour contrecarrer les menaces internes. Les modèles d'apprentissage profond peuvent analyser et apprendre les comportements normaux des employés au fil du temps et détecter les anomalies. Par exemple, il peut détecter tout accès au système ou violation de données en dehors des heures d'ouverture et envoyer des alertes.

Cybersécurité proactive ou réactive

Il existe une grande différence entre la détection et la réponse du réseau et la protection et l'élimination. Une approche réactive protège contre les menaces après leur entrée dans le réseau pour exploiter les systèmes et voler des données. Grâce au deep learning, les vulnérabilités et les activités malveillantes peuvent être identifiées et éliminées avant qu'elles ne soient exploitées, atteignant ainsi l'objectif de prévenir et d'éliminer les menaces de manière proactive

Bien que les solutions de cybersécurité automatisées et multicouches d'apprentissage en profondeur aient considérablement amélioré les défenses de sécurité, cette technologie peut également être exploitée par les deux côtés de la cybercriminalité. Les solutions d’intelligence artificielle comme l’apprentissage profond évoluent plus rapidement que les régulateurs ne peuvent limiter et contrôler. Dans le même temps, les mesures de défense des entreprises peuvent également être exploitées et manipulées par des attaquants malveillants

Les conséquences d'une technologie d'intelligence artificielle incontrôlée à l'avenir pourraient être dévastatrices à l'échelle mondiale. Si notre technologie devient incontrôlable, sans législation pour maintenir l’ordre, les droits de l’homme et la sécurité internationale, cela pourrait devenir un champ de bataille croissant entre le bien et le mal.

L'objectif ultime de la cybersécurité est d'aller au-delà de la détection et de la réponse passives vers une protection proactive et l'élimination des menaces. L’automatisation et l’apprentissage profond à plusieurs niveaux sont des étapes clés dans cette direction. Notre défi est de maintenir un contrôle raisonnable et de garder une longueur d'avance sur nos cyberennemis

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

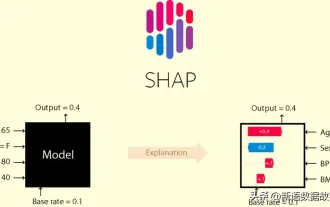

Cet article vous amènera à comprendre SHAP : explication du modèle pour l'apprentissage automatique

Jun 01, 2024 am 10:58 AM

Cet article vous amènera à comprendre SHAP : explication du modèle pour l'apprentissage automatique

Jun 01, 2024 am 10:58 AM

Dans les domaines de l’apprentissage automatique et de la science des données, l’interprétabilité des modèles a toujours été au centre des préoccupations des chercheurs et des praticiens. Avec l'application généralisée de modèles complexes tels que l'apprentissage profond et les méthodes d'ensemble, la compréhension du processus décisionnel du modèle est devenue particulièrement importante. Explainable AI|XAI contribue à renforcer la confiance dans les modèles d'apprentissage automatique en augmentant la transparence du modèle. L'amélioration de la transparence des modèles peut être obtenue grâce à des méthodes telles que l'utilisation généralisée de plusieurs modèles complexes, ainsi que les processus décisionnels utilisés pour expliquer les modèles. Ces méthodes incluent l'analyse de l'importance des caractéristiques, l'estimation de l'intervalle de prédiction du modèle, les algorithmes d'interprétabilité locale, etc. L'analyse de l'importance des fonctionnalités peut expliquer le processus de prise de décision du modèle en évaluant le degré d'influence du modèle sur les fonctionnalités d'entrée. Estimation de l’intervalle de prédiction du modèle

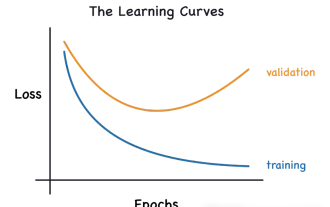

Identifier le surapprentissage et le sous-apprentissage grâce à des courbes d'apprentissage

Apr 29, 2024 pm 06:50 PM

Identifier le surapprentissage et le sous-apprentissage grâce à des courbes d'apprentissage

Apr 29, 2024 pm 06:50 PM

Cet article présentera comment identifier efficacement le surajustement et le sous-apprentissage dans les modèles d'apprentissage automatique grâce à des courbes d'apprentissage. Sous-ajustement et surajustement 1. Surajustement Si un modèle est surentraîné sur les données de sorte qu'il en tire du bruit, alors on dit que le modèle est en surajustement. Un modèle surajusté apprend chaque exemple si parfaitement qu'il classera mal un exemple inédit/inédit. Pour un modèle surajusté, nous obtiendrons un score d'ensemble d'entraînement parfait/presque parfait et un score d'ensemble/test de validation épouvantable. Légèrement modifié : "Cause du surajustement : utilisez un modèle complexe pour résoudre un problème simple et extraire le bruit des données. Parce qu'un petit ensemble de données en tant qu'ensemble d'entraînement peut ne pas représenter la représentation correcte de toutes les données."

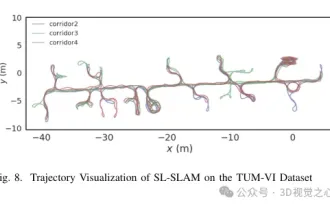

Au-delà d'ORB-SLAM3 ! SL-SLAM : les scènes de faible luminosité, de gigue importante et de texture faible sont toutes gérées

May 30, 2024 am 09:35 AM

Au-delà d'ORB-SLAM3 ! SL-SLAM : les scènes de faible luminosité, de gigue importante et de texture faible sont toutes gérées

May 30, 2024 am 09:35 AM

Écrit précédemment, nous discutons aujourd'hui de la manière dont la technologie d'apprentissage profond peut améliorer les performances du SLAM (localisation et cartographie simultanées) basé sur la vision dans des environnements complexes. En combinant des méthodes d'extraction de caractéristiques approfondies et de correspondance de profondeur, nous introduisons ici un système SLAM visuel hybride polyvalent conçu pour améliorer l'adaptation dans des scénarios difficiles tels que des conditions de faible luminosité, un éclairage dynamique, des zones faiblement texturées et une gigue importante. Notre système prend en charge plusieurs modes, notamment les configurations étendues monoculaire, stéréo, monoculaire-inertielle et stéréo-inertielle. En outre, il analyse également comment combiner le SLAM visuel avec des méthodes d’apprentissage profond pour inspirer d’autres recherches. Grâce à des expériences approfondies sur des ensembles de données publiques et des données auto-échantillonnées, nous démontrons la supériorité du SL-SLAM en termes de précision de positionnement et de robustesse du suivi.

L'évolution de l'intelligence artificielle dans l'exploration spatiale et l'ingénierie des établissements humains

Apr 29, 2024 pm 03:25 PM

L'évolution de l'intelligence artificielle dans l'exploration spatiale et l'ingénierie des établissements humains

Apr 29, 2024 pm 03:25 PM

Dans les années 1950, l’intelligence artificielle (IA) est née. C’est à ce moment-là que les chercheurs ont découvert que les machines pouvaient effectuer des tâches similaires à celles des humains, comme penser. Plus tard, dans les années 1960, le Département américain de la Défense a financé l’intelligence artificielle et créé des laboratoires pour poursuivre son développement. Les chercheurs trouvent des applications à l’intelligence artificielle dans de nombreux domaines, comme l’exploration spatiale et la survie dans des environnements extrêmes. L'exploration spatiale est l'étude de l'univers, qui couvre l'ensemble de l'univers au-delà de la terre. L’espace est classé comme environnement extrême car ses conditions sont différentes de celles de la Terre. Pour survivre dans l’espace, de nombreux facteurs doivent être pris en compte et des précautions doivent être prises. Les scientifiques et les chercheurs pensent qu'explorer l'espace et comprendre l'état actuel de tout peut aider à comprendre le fonctionnement de l'univers et à se préparer à d'éventuelles crises environnementales.

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Les défis courants rencontrés par les algorithmes d'apprentissage automatique en C++ incluent la gestion de la mémoire, le multithread, l'optimisation des performances et la maintenabilité. Les solutions incluent l'utilisation de pointeurs intelligents, de bibliothèques de threads modernes, d'instructions SIMD et de bibliothèques tierces, ainsi que le respect des directives de style de codage et l'utilisation d'outils d'automatisation. Des cas pratiques montrent comment utiliser la bibliothèque Eigen pour implémenter des algorithmes de régression linéaire, gérer efficacement la mémoire et utiliser des opérations matricielles hautes performances.

IA explicable : Expliquer les modèles IA/ML complexes

Jun 03, 2024 pm 10:08 PM

IA explicable : Expliquer les modèles IA/ML complexes

Jun 03, 2024 pm 10:08 PM

Traducteur | Revu par Li Rui | Chonglou Les modèles d'intelligence artificielle (IA) et d'apprentissage automatique (ML) deviennent aujourd'hui de plus en plus complexes, et le résultat produit par ces modèles est une boîte noire – impossible à expliquer aux parties prenantes. L'IA explicable (XAI) vise à résoudre ce problème en permettant aux parties prenantes de comprendre comment fonctionnent ces modèles, en s'assurant qu'elles comprennent comment ces modèles prennent réellement des décisions et en garantissant la transparence des systèmes d'IA, la confiance et la responsabilité pour résoudre ce problème. Cet article explore diverses techniques d'intelligence artificielle explicable (XAI) pour illustrer leurs principes sous-jacents. Plusieurs raisons pour lesquelles l’IA explicable est cruciale Confiance et transparence : pour que les systèmes d’IA soient largement acceptés et fiables, les utilisateurs doivent comprendre comment les décisions sont prises

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

L'apprentissage automatique est une branche importante de l'intelligence artificielle qui donne aux ordinateurs la possibilité d'apprendre à partir de données et d'améliorer leurs capacités sans être explicitement programmés. L'apprentissage automatique a un large éventail d'applications dans divers domaines, de la reconnaissance d'images et du traitement du langage naturel aux systèmes de recommandation et à la détection des fraudes, et il change notre façon de vivre. Il existe de nombreuses méthodes et théories différentes dans le domaine de l'apprentissage automatique, parmi lesquelles les cinq méthodes les plus influentes sont appelées les « Cinq écoles d'apprentissage automatique ». Les cinq grandes écoles sont l’école symbolique, l’école connexionniste, l’école évolutionniste, l’école bayésienne et l’école analogique. 1. Le symbolisme, également connu sous le nom de symbolisme, met l'accent sur l'utilisation de symboles pour le raisonnement logique et l'expression des connaissances. Cette école de pensée estime que l'apprentissage est un processus de déduction inversée, à travers les connaissances existantes.

Flash Attention est-il stable ? Meta et Harvard ont constaté que les écarts de poids de leur modèle fluctuaient de plusieurs ordres de grandeur.

May 30, 2024 pm 01:24 PM

Flash Attention est-il stable ? Meta et Harvard ont constaté que les écarts de poids de leur modèle fluctuaient de plusieurs ordres de grandeur.

May 30, 2024 pm 01:24 PM

MetaFAIR s'est associé à Harvard pour fournir un nouveau cadre de recherche permettant d'optimiser le biais de données généré lors de l'apprentissage automatique à grande échelle. On sait que la formation de grands modèles de langage prend souvent des mois et utilise des centaines, voire des milliers de GPU. En prenant comme exemple le modèle LLaMA270B, sa formation nécessite un total de 1 720 320 heures GPU. La formation de grands modèles présente des défis systémiques uniques en raison de l’ampleur et de la complexité de ces charges de travail. Récemment, de nombreuses institutions ont signalé une instabilité dans le processus de formation lors de la formation des modèles d'IA générative SOTA. Elles apparaissent généralement sous la forme de pics de pertes. Par exemple, le modèle PaLM de Google a connu jusqu'à 20 pics de pertes au cours du processus de formation. Le biais numérique est à l'origine de cette imprécision de la formation,