PHP est un langage de script côté serveur populaire utilisé pour développer des applications Web dynamiques. Cependant, comme tout autre logiciel, les applications Web PHP peuvent être soumises à des attaques de sécurité.

Dans cet article, nous aborderons certaines des vulnérabilités de sécurité les plus courantes dans les applications Web PHP et comment les éviter.

1. Injection SQL

L'injection SQL est une attaque qui permet à un attaquant d'injecter du code SQL malveillant dans une application Web. Cela peut être utilisé pour obtenir un accès non autorisé aux données, les modifier ou même les supprimer.

Comment empêcher l'injection SQL

2. Cross-Site Scripting (XSS)

XSS est une attaque qui permet à un attaquant d'injecter du code JavaScript malveillant dans une application web. Cela peut être utilisé pour voler les cookies des utilisateurs, détourner les sessions des utilisateurs ou même rediriger les utilisateurs vers des sites Web malveillants.

Comment prévenir le XSS

3. Cross-Site Request Forgery (CSRF)

CSRF est une attaque qui permet à un attaquant de tromper un utilisateur pour qu'il soumette des requêtes malveillantes à une application Web. Cela peut être utilisé pour modifier le mot de passe d'un utilisateur, transférer de l'argent ou même supprimer des données.

Comment empêcher CSRF

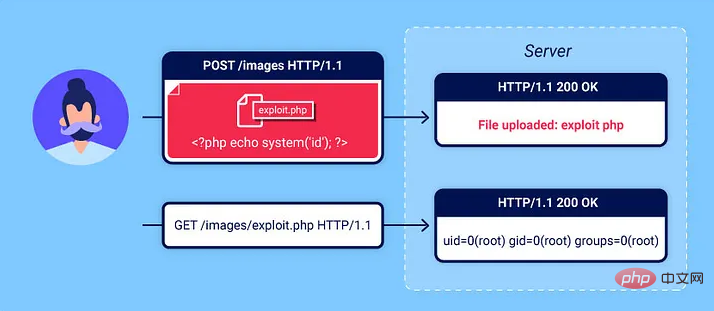

4. Vulnérabilité de téléchargement de fichiers

La vulnérabilité de téléchargement de fichiers permet aux attaquants de télécharger des fichiers malveillants sur le serveur Web. Ces fichiers peuvent ensuite être utilisés pour exécuter du code arbitraire sur le serveur ou obtenir un accès non autorisé aux données.

Comment empêcher la vulnérabilité de téléchargement de fichiers

5. Exécution de code à distance (RCE)

RCE est une vulnérabilité qui permet à un attaquant d'exécuter du code arbitraire sur un serveur Web. Cela peut être fait en exploitant les vulnérabilités des applications Web ou en téléchargeant des fichiers malveillants sur le serveur.

Comment prévenir RCE

6. Stockage non sécurisé des mots de passe

Un stockage non sécurisé des mots de passe peut permettre aux attaquants d'obtenir les mots de passe des utilisateurs. Cela peut être fait en stockant le mot de passe en texte clair ou en utilisant un algorithme de hachage faible.

Comment stocker les mots de passe en toute sécurité

7. Détournement de session

Le piratage de session est une attaque qui permet à un attaquant de voler les cookies de session d'un utilisateur. Cela peut être utilisé pour usurper l'identité d'un utilisateur et accéder à son compte.

Comment empêcher le piratage de session

Conclusion

La sécurité est une considération importante pour tout développeur d'applications Web. En comprenant les vulnérabilités de sécurité courantes dans les applications Web PHP, vous pouvez prendre des mesures pour empêcher leur exploitation.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment ouvrir le fichier php

Comment ouvrir le fichier php

Comment supprimer les premiers éléments d'un tableau en php

Comment supprimer les premiers éléments d'un tableau en php

Que faire si la désérialisation php échoue

Que faire si la désérialisation php échoue

Comment connecter PHP à la base de données mssql

Comment connecter PHP à la base de données mssql

Comment connecter PHP à la base de données mssql

Comment connecter PHP à la base de données mssql

Comment télécharger du HTML

Comment télécharger du HTML

Comment résoudre les caractères tronqués en PHP

Comment résoudre les caractères tronqués en PHP

Comment ouvrir des fichiers php sur un téléphone mobile

Comment ouvrir des fichiers php sur un téléphone mobile